Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il tenant di Microsoft 365 include un tenant Microsoft Entra per gestire le identità e l'autenticazione per gli accessi. La corretta configurazione dell'infrastruttura delle identità è fondamentale per la gestione dell'accesso utente e delle autorizzazioni di Microsoft 365 per l'organizzazione.

Solo cloud e ibrido

Di seguito sono riportati i due tipi di modelli di identità e i relativi vantaggi e adattabilità migliori.

| Modello | Descrizione | Autenticazione delle credenziali utente in Microsoft 365 | Ideale per | Principale vantaggio |

|---|---|---|---|---|

| Solo cloud | L'account utente esiste solo nel tenant Microsoft Entra per il tenant di Microsoft 365. | Il tenant Microsoft Entra per il tenant di Microsoft 365 esegue l'autenticazione con l'account di identità cloud. | Organizzazioni che non hanno o hanno bisogno di un Active Directory locale. | Semplice da usare. Non richiede altri strumenti o server di directory. |

| Ibrido | L'account utente esiste nella Active Directory locale Domain Services (AD DS) e una copia è anche nel tenant Microsoft Entra per il tenant di Microsoft 365. Microsoft Entra Connect viene eseguito in un server locale per sincronizzare le modifiche di Servizi di dominio Active Directory al tenant Microsoft Entra. L'account utente nell Microsoft Entra ID potrebbe includere anche una versione con hash della password dell'account utente di Active Directory Domain Services già con hash. | Il tenant Microsoft Entra per il tenant di Microsoft 365 gestisce il processo di autenticazione o reindirizza l'utente a un altro provider di identità. | Organizzazioni che usano AD DS o un altro provider di identità. | Gli utenti possono usare le stesse credenziali per accedere a risorse locali o basate sul cloud. |

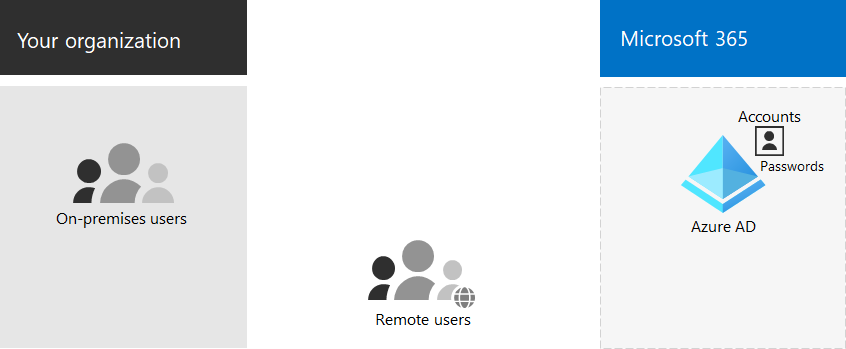

Ecco i componenti di base dell'identità solo cloud.

In questa illustrazione, gli utenti locali e remoti accedono con account nel tenant Microsoft Entra del tenant di Microsoft 365.

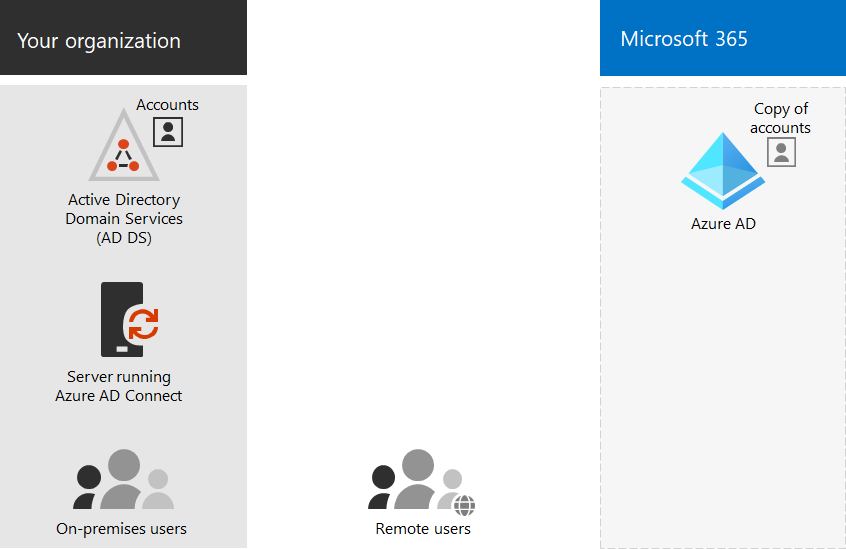

Ecco i componenti di base dell'identità ibrida.

In questa illustrazione gli utenti locali e remoti accedono al tenant di Microsoft 365 con account nel tenant Microsoft Entra copiati da Active Directory Domain Services locale.

Sincronizzazione di Active Directory Domain Services locale

A seconda delle esigenze aziendali e dei requisiti tecnici, il modello di identità ibrido e la sincronizzazione della directory sono la scelta più comune per i clienti aziendali che stanno adottando Microsoft 365. La sincronizzazione della directory consente di gestire le identità in Servizi di dominio Active Directory e tutti gli aggiornamenti a account utente, gruppi e contatti vengono sincronizzati con il tenant Microsoft Entra del tenant di Microsoft 365.

Nota

Quando gli account utente di Servizi di dominio Active Directory vengono sincronizzati per la prima volta, non viene assegnata automaticamente una licenza di Microsoft 365 e non possono accedere ai servizi di Microsoft 365, ad esempio la posta elettronica. È innanzitutto necessario assegnare loro una posizione di utilizzo. Assegnare quindi una licenza a questi account utente, singolarmente o dinamicamente tramite l'appartenenza a gruppi.

Di seguito sono riportati i due tipi di autenticazione quando si usa il modello di identità ibrido.

| Tipo di autenticazione | Descrizione |

|---|---|

| Autenticazione gestita | Microsoft Entra ID gestisce il processo di autenticazione usando una versione con hash archiviata in locale della password o invia le credenziali a un agente software locale per l'autenticazione da parte di Active Directory Domain Services locale. Esistono due tipi di autenticazione gestita: sincronizzazione dell'hash delle password (PHS) e autenticazione pass-through (PTA). Con PHS, Microsoft Entra ID esegue l'autenticazione stessa. Con PTA, Microsoft Entra ID dispone di Servizi di dominio Active Directory per eseguire l'autenticazione. |

| Autenticazione federata | Microsoft Entra ID reindirizza il computer client che richiede l'autenticazione a un altro provider di identità. |

Per altre informazioni, vedere Scelta del metodo di autenticazione corretto .

Applicazione di accessi sicuri

Per aumentare la sicurezza degli accessi utente, usare le funzionalità e le funzionalità nella tabella seguente.

| Funzionalità | Descrizione | Ulteriori informazioni | Requisiti di licenza |

|---|---|---|---|

| Windows Hello for Business | Sostituisce le password con l'autenticazione a due fattori complessa durante l'accesso a un dispositivo Windows. I due fattori sono un nuovo tipo di credenziale utente che è associato a un dispositivo e a una biometria o a un PIN. | Panoramica di Windows Hello for Business | Microsoft 365 E3 o E5 |

| protezione password Microsoft Entra | Rileva e blocca le password vulnerabili note e le relative varianti e può anche bloccare termini deboli aggiuntivi specifici dell'organizzazione. | Configurare Microsoft Entra protezione password | Microsoft 365 E3 o E5 |

| Usare l'autenticazione a più fattori | MFA richiede che gli accessi utente siano soggetti a un'altra verifica oltre la password dell'account utente, ad esempio la verifica con un'app per smartphone o un sms inviato a uno smartphone. Vedere questo video per istruzioni su come gli utenti configurano L'autenticazione a più fattori. | MFA per Microsoft 365 per le aziende | Microsoft 365 E3 o E5 |

| Configurazioni di identità e accesso dei dispositivi | Impostazioni e criteri costituiti da funzionalità dei prerequisiti consigliate e relative impostazioni combinate con l'accesso condizionale, Intune e criteri di Microsoft Entra ID Protection che determinano se una determinata richiesta di accesso deve essere concessa e in quali condizioni. | Configurazioni di identità e accesso dei dispositivi | Microsoft 365 E3 o E5 |

| Microsoft Entra ID Protection | Proteggersi dalla compromissione delle credenziali, in cui un utente malintenzionato determina il nome dell'account e la password di un utente per ottenere l'accesso ai dati e ai servizi cloud di un'organizzazione. | Microsoft Entra ID Protection | Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo Identity & Threat Protection |

Risultati del Passaggio 3

Per l'identità per il tenant di Microsoft 365, è stato determinato:

- Modello di identità da usare.

- Come applicare l'accesso sicuro a utenti e dispositivi.

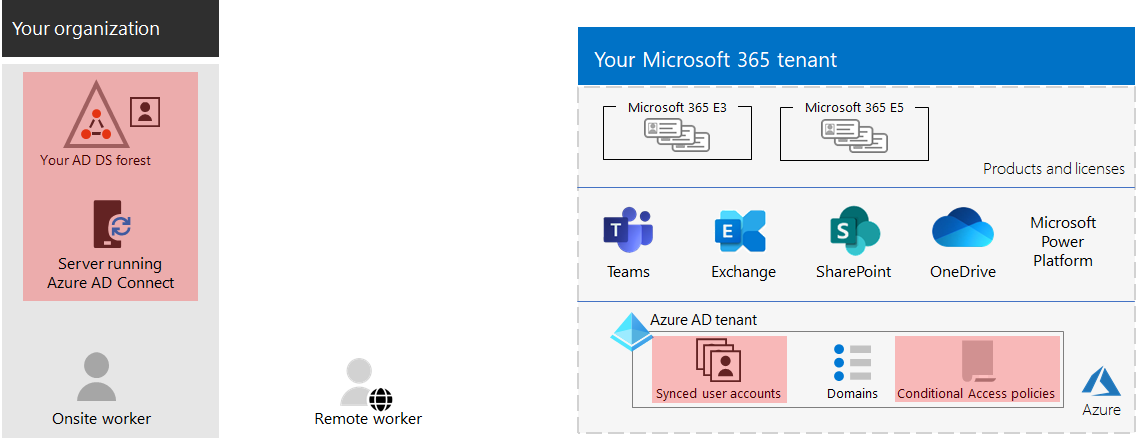

Di seguito è riportato un esempio di tenant con i nuovi elementi di identità ibrida evidenziati.

In questa illustrazione il tenant include:

- Foresta di Servizi di dominio Active Directory sincronizzata con il tenant Microsoft Entra usando un server di sincronizzazione directory e Microsoft Entra Connect.

- Copia degli account utente di Servizi di dominio Active Directory e di altri oggetti dalla foresta di Active Directory Domain Services.

- Set di criteri di accesso condizionale per applicare accessi e accessi utente sicuri in base all'account utente.

Manutenzione continua per l'identità

In modo continuativo, potrebbe essere necessario:

- Aggiungere o modificare account utente e gruppi. Per l'identità solo cloud, gli utenti e i gruppi basati sul cloud vengono mantenuti con strumenti Microsoft Entra, ad esempio interfaccia di amministrazione di Microsoft 365 o PowerShell. Per l'identità ibrida, gli utenti e i gruppi locali vengono mantenuti con gli strumenti di Active Directory Domain Services.

- Aggiungere o modificare la configurazione dell'identità e dell'accesso al dispositivo per applicare i requisiti di sicurezza di accesso.

Passaggio successivo

Continuare con la migrazione per eseguire la migrazione dei server Office locali e dei relativi dati a Microsoft 365.