Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'installazione di Gestione certificati di Microsoft Identity Manager 2016 (CM MIM) prevede diversi passaggi. Per semplificare il processo, stiamo suddividendo le cose. Ci sono passaggi preliminari che devono essere eseguiti prima di qualsiasi passaggio effettivo di MIM CM. Senza il lavoro preliminare, è probabile che l'installazione abbia esito negativo.

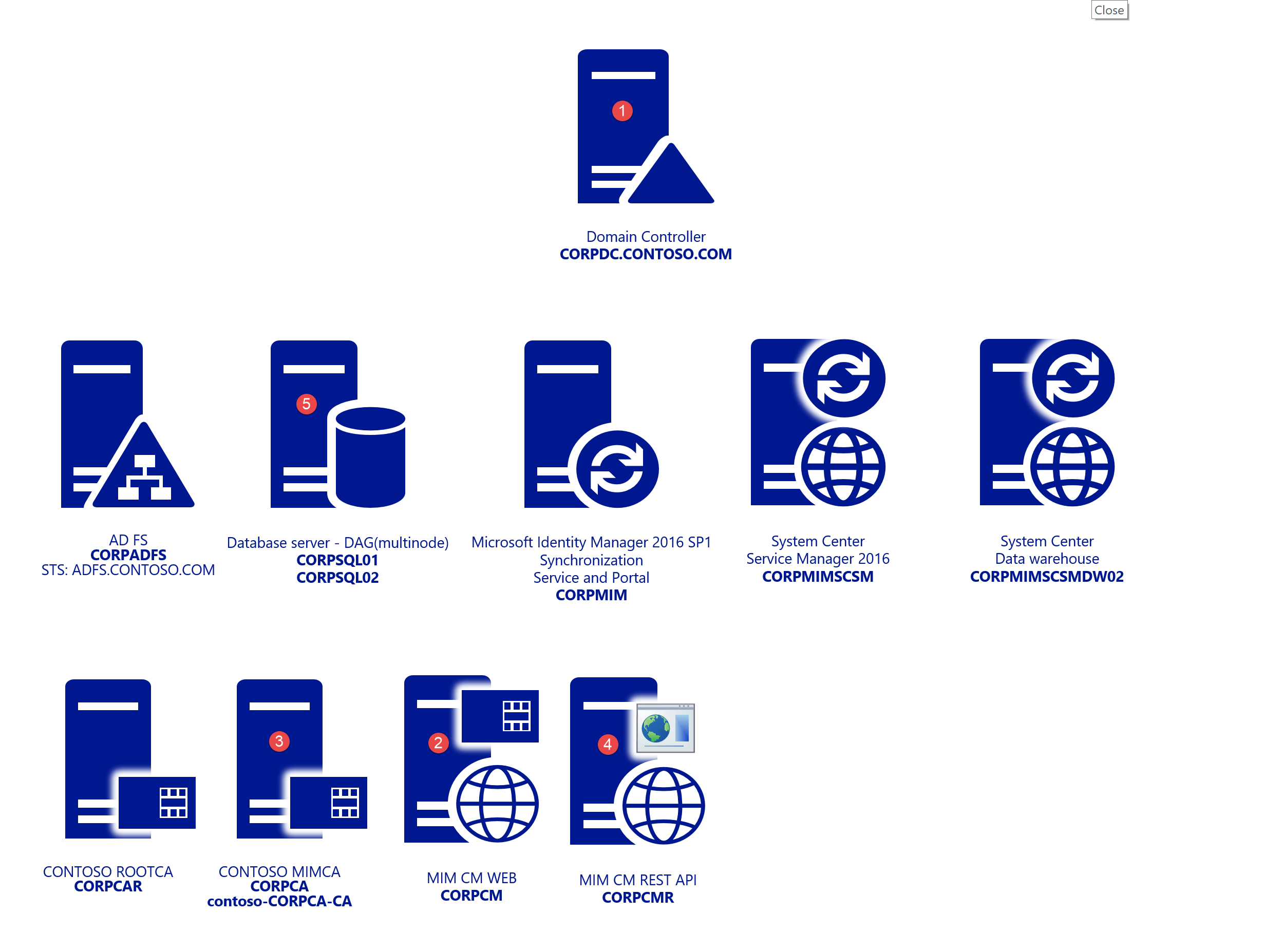

Il diagramma seguente mostra un esempio del tipo di ambiente che può essere usato. I sistemi con numeri sono inclusi nell'elenco seguente del diagramma e sono necessari per completare correttamente i passaggi descritti in questo articolo. Infine, vengono usati i server Windows 2016 Datacenter:

- CORPDC - Controller di dominio

- CORPCM – MIM CM Server

- CORPCA - Autorità di certificazione

- CORPCMR - WEB DELL'API REST CM MIM - Portale CM per l'API REST - Utilizzato per utilizzi futuri

- CORPSQL1 - SQL 2016 SP1

- CORPWK1 - Aggiunto a un dominio di Windows 10

Panoramica della distribuzione

Installazione del sistema operativo di base

Il lab è costituito da server Windows 2016 Datacenter.

Nota

Per altre informazioni sulle piattaforme supportate per MIM 2016, vedere l'articolo Piattaforme supportate per MIM 2016.

Passaggi di pre-distribuzione

Creazione di account di servizio

IIS

Configurazione di Kerberos

Passaggi relativi al database

Requisiti di configurazione di SQL

Autorizzazioni per il database

Distribuzione

Passaggi di pre-distribuzione

La configurazione guidata CM MIM richiede che le informazioni vengano fornite nel corso del processo per completare con successo.

Estensione dello schema

Il processo di estensione dello schema è semplice, ma deve essere affrontato con cautela a causa della sua natura irreversibile.

Nota

Questo passaggio richiede che l'account usato disponga dei diritti di amministratore dello schema.

Accedere al percorso del supporto MIM e successivamente andare alla cartella \Gestione certificati\x64.

Copiare la cartella Schema in CORPDC e quindi passare a tale cartella.

Eseguire lo script resourceForestModifySchema.vbs in uno scenario di foresta singola. Per lo scenario foresta di risorse eseguire gli script:

DomainA: utenti che si trovano (userForestModifySchema.vbs)

ResourceForestB: posizione dell'installazione di CM (resourceForestModifySchema.vbs).

Nota

Le modifiche dello schema sono un'operazione unidirezionale e per eseguirne il rollback è necessario un ripristino dell'intera foresta, quindi assicurati di avere i backup necessari. Per informazioni dettagliate sulle modifiche apportate allo schema eseguendo questa operazione, vedere l'articolo Forefront Identity Manager 2010 Certificate Management Schema Changes

Esegui lo script e dovresti ricevere un messaggio di esito positivo una volta che lo script si completa.

Lo schema in Active Directory è ora esteso per supportare MIM CM.

Creazione di account e gruppi di servizi

La tabella seguente riepiloga gli account e le autorizzazioni richiesti da CM MIM. È possibile consentire al CM MIM di creare automaticamente gli account seguenti oppure è possibile crearli prima dell'installazione. I nomi effettivi degli account possono essere modificati. Se si creano manualmente gli account, prendere in considerazione la possibilità di denominare gli account utente in modo che sia facile associare il nome dell'account utente alla relativa funzione.

Utenti:

Screenshot che mostra gli account utente con Nome, Tipo e Descrizione.

| Ruolo | Nome accesso utente |

|---|---|

| Agente CM MIM | MIMCMAgent |

| Agente di ripristino delle chiavi MIM CM | MIMCMKRAgent |

| Agente di Autorizzazione MIM CM | MIMCMAuthAgent |

| Agente di Gestione CA MIM | MIMCMManagerAgent |

| Agente del pool Web MIM CM | MIMCMWebAgent |

| Agente di registrazione MIM CM | MIMCMEnrollAgent |

| Servizio di aggiornamento CM MIM | MIMCMService |

| Account di installazione MIM | MIMINSTALL |

| Agente di supporto tecnico | CMHelpdesk1-2 |

| CM Manager | CMManager1-2 |

| Utente abbonato | CMUser1-2 |

Gruppi:

| Ruolo | Gruppo |

|---|---|

| Membri di CM Helpdesk | MIMCM-Helpdesk |

| Membri di CM Manager | Manager MIMCM |

| Membri dei Sottoscrittori CM | Sottoscrittori MIMCM |

PowerShell: Account agenti:

import-module activedirectory

## Agent accounts used during setup

$cmagents = @{

"MIMCMKRAgent" = "MIM CM Key Recovery Agent";

"MIMCMAuthAgent" = "MIM CM Authorization Agent"

"MIMCMManagerAgent" = "MIM CM CA Manager Agent";

"MIMCMWebAgent" = "MIM CM Web Pool Agent";

"MIMCMEnrollAgent" = "MIM CM Enrollment Agent";

"MIMCMService" = "MIM CM Update Service";

"MIMCMAgent" = "MIM CM Agent";

}

##Groups Used for CM Management

$cmgroups = @{

"MIMCM-Managers" = "MIMCM-Managers"

"MIMCM-Helpdesk" = "MIMCM-Helpdesk"

"MIMCM-Subscribers" = "MIMCM-Subscribers"

}

##Users Used during testlab

$cmusers = @{

"CMManager1" = "CM Manager1"

"CMManager2" = "CM Manager2"

"CMUser1" = "CM User1"

"CMUser2" = "CM User2"

"CMHelpdesk1" = "CM Helpdesk1"

"CMHelpdesk2" = "CM Helpdesk2"

}

## OU Paths

$aoupath = "OU=Service Accounts,DC=contoso,DC=com" ## Location of Agent accounts

$oupath = "OU=CMLAB,DC=contoso,DC=com" ## Location of Users and Groups for CM Lab

#Create Agents – Update UserprincipalName

$cmagents.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -UserPrincipalName ($_.Name + "@contoso.com") -Path $aoupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

#Create Users

$cmusers.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -Path $oupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

Aggiornare i criteri locali del server CORPCM per gli account agente

| Nome accesso utente | Descrizione e autorizzazioni |

|---|---|

| MIMCMAgent | Fornisce i servizi seguenti: - Recupera le chiavi private crittografate dalla CA. - Protegge le informazioni sul PIN della smart card nel database CM FIM. - Protegge la comunicazione tra CM FIM e la CA. Per questo account utente sono necessarie le impostazioni di controllo di accesso seguenti: - Consenti accesso locale all'utente. - Rilasciare e gestire il diritto utente Certificati . - Autorizzazione di lettura e scrittura per la cartella Temp di sistema nel percorso seguente: %WINDIR%\Temp. - Certificato di firma digitale e crittografia rilasciato e installato nell'archivio utenti. |

| MIMCMKRAgent | Recupera le chiavi private archiviate dalla CA. Per questo account utente sono necessarie le impostazioni di controllo di accesso seguenti: - Consenti accesso locale all'utente. - Appartenenza al gruppo Administrators locale. - Registrare l'autorizzazione per il modello di certificato KeyRecoveryAgent . - Il certificato dell'agente di ripristino delle chiavi viene rilasciato e installato nell'archivio dell'utente. Il certificato deve essere aggiunto all'elenco degli agenti di ripristino delle chiavi presso l'autorità di certificazione. - Autorizzazione di lettura e scrittura per la cartella Temp di sistema nel percorso seguente: %WINDIR%\\Temp. |

| MIMCMAuthAgent | Determina i diritti utente e le autorizzazioni per utenti e gruppi. Questo account utente richiede le impostazioni di controllo di accesso seguenti: - Appartenenza al gruppo di dominio Accesso compatibile di Pre-Windows 2000. - Concesso il diritto utente di generare audit di sicurezza. |

| MIMCMManagerAgent | Svolge attività di gestione CA.

A questo utente deve essere assegnata l'autorizzazione Gestisci CA. |

| MIMCMWebAgent | Fornisce l'identità per il pool di applicazioni IIS. FIM CM viene eseguito all'interno di un processo di interfaccia di programmazione dell'applicazione Win32® Microsoft che usa le credenziali di questo utente.

Questo account utente richiede le impostazioni di controllo di accesso seguenti: - Appartenenza al gruppo di IIS_WPG locale , windows 2016 = IIS_IUSRS . - Appartenenza al gruppo Administrators locale. - Assegnato il diritto utente Genera controlli di sicurezza. - Concesso il diritto utente di agire come parte del sistema operativo. - Concesso il diritto utente di "Sostituire il Token a livello di processo". - Assegnato come identità del pool di applicazioni IIS, CLMAppPool. - Concesso l'autorizzazione lettura per la chiave del Registro di sistema HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\CLM\v1.0\Server\WebUser . - Questo account deve essere considerato attendibile anche per la delega. |

| MIMCMEnrollAgent | Esegue la registrazione per conto di un utente. Questo account utente richiede le impostazioni di controllo di accesso seguenti: un certificato dell'agente di registrazione rilasciato e installato nell'archivio utenti. - Consenti accesso locale. - Autorizzare sul modello di certificato dell'agente di registrazione (o sul modello personalizzato, se usato). |

Creazione di modelli di certificato per gli account del servizio CM MIM

Tre degli account del servizio usati da MIM CM richiedono un certificato e la configurazione guidata richiede di specificare il nome dei modelli di certificati da usare per richiedere i certificati.

Gli account del servizio che richiedono certificati sono:

MIMCMAgent: questo account richiede un certificato utente

MIMCMEnrollAgent: questo account richiede un certificato dell'agente di registrazione

MIMCMKRAgent: questo account richiede un certificato dell'agente di ripristino delle chiavi

Esistono modelli già presenti in ACTIVE Directory, ma è necessario creare versioni personalizzate per lavorare con CM MIM. Poiché è necessario apportare modifiche dai modelli di base originali.

Tutti e tre gli account precedenti avranno diritti elevati all'interno dell'organizzazione e devono essere gestiti con attenzione.

Creare il modello di certificato di firma MIM CM

In Strumenti di amministrazione aprire Autorità di certificazione.

Nella console Autorità di certificazione, nell'albero della console, espandere Contoso-CorpCA e quindi fare clic su Modelli di certificato.

Fare clic con il pulsante destro del mouse su Modelli di certificato e quindi scegliere Gestisci.

Nel riquadro dei dettagli della Console Modelli di certificato, selezionare Utente, fare clic con il pulsante destro del mouse e quindi scegliere Duplica modello.

Nella finestra di dialogo Duplica modello selezionare Windows Server 2003 Enterprise e quindi fare clic su OK.

Nota

MIM CM non funziona con i certificati basati sui modelli di certificato della versione 3. È necessario creare un modello di certificato di Windows Server® 2003 Enterprise (versione 2). Per altre informazioni, vedere Dettagli V3 .

Nella finestra di dialogo Proprietà del Nuovo Modello, nella scheda Generale, nella casella Nome visualizzato modello, inserire MIM CM Signing. Modificare il Periodo di validità a 2 anni e quindi deselezionare la casella di controllo Pubblicare il certificato in Active Directory.

Nella scheda Gestione richieste, verificare che la casella di controllo Consenti alla chiave privata di essere esportata sia selezionata, e quindi fare clic sulla scheda Crittografia.

Nella finestra di dialogo Selezione crittografia disabilitare Microsoft Enhanced Cryptographic Provider v1.0, abilitare Microsoft Enhanced RSA e AES Cryptographic Provider e quindi fare clic su OK.

Nella scheda Nome oggetto, deselezionare le caselle di controllo Includi nome e-mail in nome oggetto e Nome e-mail.

Nella scheda Estensioni, nell'elenco Estensioni incluse in questo modello, verificare che Criteri di applicazione sia selezionato e quindi fare clic su Modifica.

Nella finestra di dialogo Modifica estensione criteri di applicazione, selezionare sia i criteri dell'applicazione Crittografa file system che quelli dell'applicazione di posta elettronica sicura. Fare clic su Rimuovie quindi su OK.

Nella scheda Sicurezza seguire questa procedura:

Rimuovere l'amministratore.

Rimuovere Domain Admins.

Rimuovere utenti di dominio.

Assegnare solo autorizzazioni di lettura e scrittura a Enterprise Admins.

Aggiungere MIMCMAgent.

Assegnare le autorizzazioni lettura e registrazione a MIMCMAgent.

Nella finestra di dialogo Proprietà nuovo modello fare clic su OK.

Lasciare aperta la Console Modelli di Certificato.

Creare il modello di certificato dell'agente di registrazione MIM CM

Nel Console Modelli di certificato, nel riquadro dettagli, selezionare e fare clic con il pulsante destro del mouse su Agente di registrazione e quindi scegliere Duplica modello.

Nella finestra di dialogo Duplica modello selezionare Windows Server 2003 Enterprise e quindi fare clic su OK.

Nella finestra di dialogo Proprietà del Nuovo Modello, nella scheda Generale, digitare MIM CM Enrollment Agent nella casella Nome visualizzato del modello. Assicurarsi che il periodo di validità sia di 2 anni.

Nella scheda Gestione delle Richieste, abilita l'opzione Consenti alla chiave privata di essere esportata, quindi fai clic sulla scheda CSP o Crittografia.

Nella finestra di dialogo Selezione CSP disabilitare Microsoft Base Cryptographic Provider v1.0, disabilitare Microsoft Enhanced Cryptographic Provider v1.0, abilitare Microsoft Enhanced RSA and AES Cryptographic Provider e quindi fare clic su OK.

Nella scheda Sicurezza eseguire le operazioni seguenti:

Rimuovere l'amministratore.

Rimuovere Domain Admins.

Assegnare solo autorizzazioni di lettura e scrittura a Enterprise Admins.

Aggiungere MIMCMEnrollAgent.

Assegnare le autorizzazioni lettura e registrazione a MIMCMEnrollAgent.

Nella finestra di dialogo Proprietà nuovo modello fare clic su OK.

Lasciare aperta la Modelli di certificato Console.

Creare il modello di certificato MIM CM dell'agente di ripristino delle chiavi

Nel riquadro dei dettagli della console Modelli di Certificato, selezionare e fare clic con il pulsante destro del mouse su Agente di Ripristino Chiavi, e quindi scegliere Duplica modello.

Nella finestra di dialogo Duplica modello selezionare Windows Server 2003 Enterprise e quindi fare clic su OK.

Nella finestra di dialogo Proprietà del nuovo modello, nella scheda Generale, nella casella Nome visualizzato del modello, digitare MIM CM Key Recovery Agent. Assicurarsi che il periodo di validità sia di 2 anni nella scheda Crittografia.

Nella finestra di dialogo Selezione dei provider, disabilitare Microsoft Enhanced Cryptographic Provider v1.0, abilitare Microsoft Enhanced RSA and AES Cryptographic Provider e quindi fare clic su OK.

Nella scheda Requisiti di rilascio verificare che l'approvazione del gestore certificati CA sia disabilitata.

Nella scheda Sicurezza eseguire le operazioni seguenti:

Rimuovere l'amministratore.

Rimuovere Domain Admins.

Assegnare solo autorizzazioni di lettura e scrittura a Enterprise Admins.

Aggiungere MIMCMKRAgent.

Assegnare le autorizzazioni lettura e registrazione a KRAgent.

Nella finestra di dialogo Proprietà nuovo modello fare clic su OK.

Chiudere la Console dei modelli di certificato.

Pubblicare i modelli di certificato necessari nell'autorità di certificazione

Ripristinare la console Autorità di Certificazione.

Nella Console dell'Autorità di Certificazione, nell'albero della console, fare clic con il pulsante destro del mouse su Modelli di Certificato, scegliere Nuovo e quindi fare clic su Modello di Certificato da Rilasciare.

Nella finestra di dialogo Abilita modelli di certificato selezionare MIM CM Enrollment Agent, MIM CM Key Recovery Agent e MIM CM Signing.In the Enable Certificate Templates box, select MIM CM Enrollment Agent, MIM CM Key Recovery Agent, and MIM CM Signing. Fare clic su OK.

Nell'albero della console fare clic su Modelli di certificato.

Verificare che i tre nuovi modelli vengano visualizzati nel riquadro dei dettagli e quindi chiudere Autorità di certificazione.

Chiudere tutte le finestre aperte e disconnettersi.

Configurazione di IIS

Per ospitare il sito Web per CM, installare e configurare IIS.

Installare e configurare IIS

Accedere a CORLog in come MIMINSTALL account

Importante

L'account di installazione MIM deve essere un amministratore locale

Aprire PowerShell ed eseguire il comando seguente

Install-WindowsFeature –ConfigurationFilePath

Nota

Un sito denominato Sito Web predefinito viene installato per impostazione predefinita con IIS 7. Se tale sito è stato rinominato o rimosso un sito con il nome Sito Web predefinito deve essere disponibile prima di poter installare MIM CM.

Configurazione di Kerberos

L'account MIMCMWebAgent eseguirà il portale MIM CM. Per impostazione predefinita, in IIS viene usata l'autenticazione in modalità kernel. Si disabiliterà l'autenticazione in modalità kernel Kerberos e si configureranno invece gli SPN sull'account MIMCMWebAgent. Per alcuni comandi sarà necessaria l'autorizzazione con privilegi elevati in Active Directory e nel server CORPCM.

#Kerberos settings

#SPN

SETSPN -S http/cm.contoso.com contoso\MIMCMWebAgent

#Delegation for certificate authority

Get-ADUser CONTOSO\MIMCMWebAgent | Set-ADObject -Add @{"msDS-AllowedToDelegateTo"="rpcss/CORPCA","rpcss/CORPCA.contoso.com"}

Aggiornamento di IIS in CORPCM

add-pssnapin WebAdministration

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name enabled -Value $true

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useKernelMode -Value $false

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useAppPoolCredentials -Value $true

Nota

È necessario aggiungere un record DNS A per "cm.contoso.com" e puntare all'indirizzo IP CORPCM

Richiedere SSL nel portale MIM CM

È consigliabile richiedere SSL nel portale di GESTIONE MIM. Se non si esegue la procedura guidata, verrà visualizzato un avviso.

Iscriversi al certificato web per cm.contoso.com e assegnarlo al sito predefinito

Aprire Gestione IIS e passare a Gestione Certificati

In Visualizzazione funzionalità fare doppio clic su Impostazioni SSL.

Nella pagina Impostazioni SSL selezionare Richiedi SSL.

Nel riquadro Azioni fare clic su Applica.

Configurazione del database CORPSQL per MIM CM

Assicurarsi di essere connessi al server CORPSQL01.

Assicurarsi di aver eseguito l'accesso come DBA SQL.

Eseguire lo script T-SQL seguente per consentire all'account CONTOSO\MIMINSTALL di creare il database quando si passa al passaggio di configurazione

Nota

Sarà necessario tornare a SQL quando si è pronti per il modulo exit & policy

create login [CONTOSO\\MIMINSTALL] from windows; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'dbcreator'; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'securityadmin';

Distribuzione della gestione dei certificati di Microsoft Identity Manager 2016

Assicurarsi di essere connessi al server CORPCM e che l'account MIMINSTALL sia membro del gruppo administrators locale.

Assicurati di aver eseguito l'accesso come Contoso\MIMINSTALL.

Montare l'ISO di Microsoft Identity Manager 2016 SP1 o versione successiva.

Apri la directory Gestione certificati\x64.

Nella finestra x64 fare clic con il pulsante destro del mouse su Setup e quindi scegliere Esegui come amministratore.

Nella pagina Configurazione guidata gestione certificati di Microsoft Identity Manager fare clic su Avanti.

Nella pagina Contratto di licenza con l'utente finale leggere il contratto, abilitare la casella di controllo Accetto le condizioni nel contratto di licenza e quindi fare clic su Avanti.

Nella pagina Installazione personalizzata verificare che i componenti del portale DI GESTIONE MIM e del servizio di aggiornamento CM MIM siano impostati per l'installazione e quindi fare clic su Avanti.

Nella pagina Cartella Web virtuale verificare che il nome della cartella virtuale sia CertificateManagement e quindi fare clic su Avanti.

Nella pagina Installa gestione certificati di Microsoft Identity Manager fare clic su Installa.

Nella pagina Completamento della configurazione guidata Gestione Certificati di Microsoft Identity Manager, fai clic su Fine.

Configurazione guidata di Gestione certificati di Microsoft Identity Manager 2016

Prima di accedere a CORPCM, aggiungere MIMINSTALL a amministratori di dominio, amministratori dello schema e gruppo di amministratori locali per la configurazione guidata . Questa operazione può essere rimossa in un secondo momento al termine della configurazione.

Scegliere Configuratore gestione certificati dal menu Start. Ed esegui come amministratore

Nella pagina Configurazione guidata fare clic su Avanti.

Nella pagina Configurazione CA verificare che la CA selezionata sia Contoso-CORPCA-CA, assicurarsi che il server selezionato sia CORPCA.CONTOSO.COM e quindi fare clic su Avanti.

Nella casella Nome di SQL Server della pagina Configura database di Microsoft® SQL Server® digitare CORPSQL1 , abilitare la casella di controllo Usa credenziali personali per creare il database e quindi fare clic su Avanti.

Nella pagina Impostazioni database accettare il nome predefinito del database FIMCertificateManagement, assicurarsi che sia selezionata l'autenticazione integrata di SQL e quindi fare clic su Avanti.

Nella pagina Configura Active Directory accettare il nome predefinito specificato per il punto di connessione del servizio e quindi fare clic su Avanti.

Nella pagina Metodo di autenticazione verificare che sia selezionata l'opzione Autenticazione integrata di Windows, quindi fare clic su Avanti.

Nella pagina Agents – FIM CM deselezionare la casella di controllo Usa le impostazioni predefinite di FIM CM e quindi fare clic su Account Personalizzati.

Nella finestra di dialogo Agenti - FIM CM a schede, in ogni scheda, digitare le informazioni seguenti:

Nome utente: Aggiornamento

Password: Pass@word1

Conferma Password: Pass@word1

Usare un utente esistente: Abilitato

Nota

Questi account sono stati creati in precedenza. Assicurarsi che le procedure del passaggio 8 vengano ripetute per tutte e sei le schede dell'account agente.

Quando tutte le informazioni sull'account dell'agente sono complete, fai clic su OK.

Nella pagina Agents – MIM CM (Agenti - CM MIM) fare clic su Next (Avanti).

Nella pagina Configura certificati server abilitare i modelli di certificato seguenti:

Modello di certificato da utilizzare per il certificato dell'agente di recupero chiavi: MIMCMKeyRecoveryAgent.

Modello di certificato da usare per il certificato dell'agente CM FIM: MIMCMSigning.

Modello di certificato da usare per il certificato dell'agente di registrazione: FIMCMEnrollmentAgent.

Nella pagina Configura certificati server fare clic su Avanti.

Nella pagina Stampa documenti del server di posta elettronica di installazione, nella casella Specificare il nome del server SMTP che si desidera utilizzare per inviare notifiche di registrazione tramite posta elettronica e quindi fare clic su Avanti.

Nella pagina Pronto per la configurazione fare clic su Configura.

Nella finestra di dialogo Avviso configurazione guidata - Microsoft Forefront Identity Manager 2010 R2 fare clic su OK per confermare che SSL non è abilitato nella directory virtuale IIS.

Nota

Non fare clic sul pulsante Fine fino al completamento dell'esecuzione della configurazione guidata. La registrazione dei log per la procedura guidata è disponibile qui: %programfiles%\Microsoft Forefront Identity Management\2010\Certificate Management\config.log

Fare clic su Fine.

Chiudere tutte le finestre aperte.

Aggiungere

https://cm.contoso.com/certificatemanagementall'area Intranet locale nel browser.Visitare il sito dal server CORPCM

https://cm.contoso.com/certificatemanagement

Verificare il servizio di isolamento delle chiavi CNG

In Strumenti di amministrazione aprire Servizi.

Nel riquadro dei dettagli, fare doppio clic su Isolamento chiave CNG.

Nella scheda Generale impostare Tipo di avvio su Automatico.

Nella scheda Generale avviare il servizio se non è già avviato.

Nella scheda Generale fare clic su OK.

Installazione e configurazione dei moduli CA:

In questo passaggio verranno installati e configurati i moduli CA FIM CM nell'autorità di certificazione.

Configurare FIM CM per controllare solo le autorizzazioni utente per le operazioni di gestione

Nella finestra C:\Programmi\Microsoft Forefront Identity Manager\2010\Gestione certificati\Web creare una copia di web.config che denomina la copia web.1.config.

Nella finestra Web fare clic con il pulsante destro del mouse su Web.config e quindi scegliere Apri.

Nota

Il file Web.config viene aperto nel Blocco note

Quando si apre il file, premere CTRL+F.

Nella finestra di dialogo Trova e sostituisci digitare UseUser nella casella Trova e quindi fare clic su Trova successivo tre volte.

Chiudere la finestra di dialogo Trova e sostituisci .

Nella riga <aggiungere key="Clm.RequestSecurity.Flags" value="UseUser,UseGroups" />. Modificare la riga per leggere <add key="Clm.RequestSecurity.Flags" value="UseUser" />.

Chiudere il file, salvando tutte le modifiche.

Creare un account per il computer CA in SQL Server <senza script>

Assicurarsi di essere connessi al server CORPSQL01 .

Assicurarsi di aver eseguito l'accesso come amministratore del database

Dal menu Start avviare SQL Server Management Studio.

Nella finestra di dialogo Connetti al server digitare CORPSQL01 nella casella Nome server e quindi fare clic su Connetti.

Nell'albero della console, espandere Sicurezza e quindi fare clic su Accessi.

Fare clic con il pulsante destro del mouse su Account di accesso, quindi fare clic su Nuovo account di accesso.

Nella pagina Generale, nella casella Nome account di accesso, digitare contoso\CORPCA$. Selezionare Autenticazione di Windows. Il database predefinito è FIMCertificateManagement.

Nel riquadro a sinistra, selezionare Mappatura utente. Nel riquadro destro fare clic sulla casella di controllo nella colonna Mappa accanto a FIMCertificateManagement. Nell'elenco dei membri del ruolo del database per: FIMCertificateManagement, abilitare il ruolo clmApp.

Fare clic su OK.

Chiudere Microsoft SQL Server Management Studio.

Installare i moduli CA FIM CM nell'autorità di certificazione

Assicurarsi di essere connessi al server CORPCA .

Nelle finestre X64 fare clic con il pulsante destro del mouse su Setup.exe e quindi scegliere Esegui come amministratore.

Nella pagina Benvenuto alla Configurazione guidata gestione certificati di Microsoft Identity Manager, fare clic su Avanti.

Nella pagina Contratto di licenza con l'utente finale leggere il contratto. Selezionare la casella di controllo Accetto le condizioni nel contratto di licenza e quindi fare clic su Avanti.

Nella pagina Installazione personalizzata selezionare MIM CM Portal e quindi fare clic su Questa funzionalità non sarà disponibile.

Nella pagina Installazione personalizzata selezionare Servizio di aggiornamento CM MIM e quindi fare clic su Questa funzionalità non sarà disponibile.

Nota

In questo modo, i file della CA CM di MIM resteranno l'unica funzionalità abilitata per l'installazione.

Nella pagina Installazione personalizzata fare clic su Avanti.

Nella pagina Installa Gestione Certificati di Microsoft Identity Manager fare clic su Installa.

Nella pagina Configurazione guidata completata di Microsoft Identity Manager per la gestione dei certificati, fare clic su Fine.

Chiudere tutte le finestre aperte.

Configurare il modulo di uscita MIM CM

In Strumenti di amministrazione aprire Autorità di certificazione.

Nell'albero della console fare clic con il pulsante destro del mouse su contoso-CORPCA-CA e quindi scegliere Proprietà.

Nella scheda Exit Module, selezionare FIM CM Exit Module (Modulo di uscita FIM CM) e quindi fare clic su Proprietà.

Nella casella Specificare la stringa di connessione al database CM digitare Connect Timeout=15; Persist Security Info=True; Integrated Security=sspi; Catalogo iniziale=FIMCertificateManagement; Origine dati=CORPSQL01. Lasciare abilitata la casella di controllo Crittografa stringa di connessione e quindi fare clic su OK.

Nella finestra di messaggio della Gestione certificati di Microsoft FIM, fare clic su OK.

Nella finestra di dialogo proprietà contoso-CORPCA-CA fare clic su OK.

Fare clic con il pulsante destro del mouse su contoso-CORPCA-CA, scegliere Tutte le attività e quindi fare clic su Arresta servizio. Attendere l'arresto dei Servizi di certificazione Active Directory.

Fare clic con il pulsante destro del mouse su contoso-CORPCA-CA, scegliere Tutte le attività e quindi fare clic su Avvia servizio.

Ridurre al minimo la console dell'autorità di certificazione.

In Strumenti di amministrazione aprire Visualizzatore eventi.

Nell'albero della console espandere Registri applicazioni e servizi e quindi fare clic su Gestione certificati FIM.

Nell'elenco degli eventi verificare che gli eventi più recenti non includano eventi di avviso o errore dopo l'ultimo riavvio di Servizi certificati.

Nota

L'ultimo evento deve indicare che il Modulo di Uscita è caricato utilizzando le impostazioni da:

SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\ContosoRootCA\ExitModules\Clm.ExitRidurre al minimo il Visualizzatore eventi.

Copiare l'impronta digitale del certificato MIMCMAgent negli Appunti di Windows®

Ripristinare la console dell'Autorità di certificazione.

Nell'albero della console espandere contoso-CORPCA-CA e quindi fare clic su Certificati rilasciati.

Nel riquadro dei dettagli fare doppio clic sul certificato con CONTOSO\MIMCMAgent nella colonna Nome richiedente e con firma CM FIM nella colonna Modello di certificato.

Nella scheda Dettagli selezionare il campo Impronta digitale

Selezionare l'impronta digitale e quindi premere CTRL+C.

Nota

Non includere lo spazio iniziale nell'elenco dei caratteri dell'impronta digitale.

Nella finestra di dialogo Certificato fare clic su OK.

Dal menu Start, nella casella Cerca programmi e file digitare Blocco note e quindi premere INVIO.

In Blocco note, dal menu Modifica, fare clic su Incolla.

Dal menu Modifica, clicca Sostituisci.

Nella casella Trova cosa digitare uno spazio e quindi fare clic su Sostituisci tutto.

Nota

In questo modo vengono rimossi tutti gli spazi tra i caratteri nell'impronta digitale.

Nella finestra di dialogo Sostituisci fare clic su Annulla.

Selezionare l'elemento thumbprintstring convertito e quindi premere CTRL+C.

Chiudere blocco note senza salvare le modifiche.

Configurare il Modulo di Criteri di FIM CM

Ripristina la console dell'Autorità di certificazione.

Fare clic con il pulsante destro del mouse su contoso-CORPCA-CA, quindi scegliere Proprietà.

Nella finestra di dialogo Proprietà contoso-CORPCA-CA, nella scheda Modulo criteri, fare clic su Proprietà.

Nella scheda Generale verificare che sia selezionata l'opzione Passa richieste CM non FIM al modulo di criteri predefinito per l'elaborazione.

Nella scheda Certificati di firma fare clic su Aggiungi.

Nella finestra di dialogo Certificato fare clic con il pulsante destro del mouse sulla casella Specificare l'hash del certificato con codifica esadecimale e quindi scegliere Incolla.

Nella finestra di dialogo Certificato fare clic su OK.

Nota

Se il pulsante OK non è abilitato, è stato accidentalmente incluso un carattere nascosto nella stringa di identificazione personale quando è stata copiata l'identificazione personale dal certificato clmAgent. Ripetere tutti i passaggi a partire da Attività 4: Copiare l'impronta digitale del certificato MIMCMAgent negli Appunti di Windows in questo esercizio.

Nella finestra di dialogo Proprietà di configurazione verificare che l'impronta digitale venga visualizzata nell'elenco Certificati di firma validi e quindi fare clic su OK.

Nella finestra di messaggio di Gestione Certificati FIM, fare clic su OK.

Nella finestra di dialogo proprietà contoso-CORPCA-CA fare clic su OK.

Fare clic con il pulsante destro del mouse su contoso-CORPCA-CA, scegliere Tutte le attività e quindi fare clic su Arresta servizio.

Attendere fino all'arresto di Servizi certificati di Active Directory.

Fare clic con il pulsante destro del mouse su contoso-CORPCA-CA, scegliere Tutte le attività e quindi fare clic su Avvia servizio.

Chiudere la console dell'autorità di certificazione.

Chiudere tutte le finestre aperte e quindi disconnettersi.

L'ultimo passaggio della distribuzione consiste nell'assicurarsi che CONTOSO\MIMCM-Managers possa distribuire e creare modelli e configurare il sistema senza essere amministratori dello schema e del dominio. Lo script successivo configurerà le ACL per le autorizzazioni sui modelli di certificato utilizzando dsacls. Eseguire con l'account che dispone dell'autorizzazione completa per modificare le autorizzazioni di lettura e scrittura di sicurezza per ogni modello di certificato esistente nella foresta.

Primi passaggi: Configurazione del punto di connessione del servizio e autorizzazioni del gruppo di destinazione e delega della gestione dei modelli di profilo

Configurare le autorizzazioni per il punto di connessione del servizio (SCP).

Configurare la gestione dei modelli di profilo delegata.

Configurare le autorizzazioni per il punto di connessione del servizio (SCP). <nessun script>

Assicurarsi di essere connessi al server virtuale CORPDC .

Accedi come contoso\corpadmin

In Strumenti di amministrazione aprire Utenti e computer di Active Directory.

In Utenti e computer di Active Directory, nel menu Visualizza verificare che funzionalità avanzate sia abilitata.

Nell'albero della console espandere Contoso.com | System | Microsoft | Certificate Lifecycle Manager e quindi fare clic su CORPCM.

Fare clic con il pulsante destro del mouse su CORPCM, quindi scegliere Proprietà.

Nella scheda Sicurezza della finestra di dialogo Proprietà CORPCM aggiungere i gruppi seguenti con le autorizzazioni corrispondenti:

Gruppo Autorizzazioni mimcm-Managers Leggere

FIM CM Audit

FIM CM Enrollment Agent

FIM CM Request Enroll

FIM CM Request Recover

FIM CM Request Renew

FIM CM Request Revoke

FIM CM Request Unblock Smart Cardmimcm-HelpDesk Lettura

di Agente di Registrazione FIM CM

Richiesta di Revoca FIM CM

Richiesta di Sblocco della Smart Card FIM CMNella finestra di dialogo Proprietà CORPDC fare clic su OK.

Lasciare Utenti e computer di Active Directory aperta.

Configurare le autorizzazioni per gli oggetti utente discendenti

Assicurarsi di essere ancora nella console di Utenti e computer di Active Directory.

Nell'albero della console fare clic con il pulsante destro del mouse su Contoso.com, quindi scegliere Proprietà.

Nella scheda Sicurezza fare clic su Avanzate.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per Contoso fare clic su Aggiungi.

Nella finestra di dialogo Seleziona utente, computer, account del servizio o gruppo immettere il nome dell'oggetto da selezionare digitare mimcm-Managers e quindi fare clic su OK.

Nella finestra di dialogo Voce di autorizzazione per Contoso, nell'elenco Applica a, selezionare Oggetti utente discendenti e quindi abilitare la casella di controllo Consenti per le seguenti autorizzazioni:

Leggi tutte le proprietà

Autorizzazioni di lettura

Controllo FIM CM

Agente di registrazione FIM CM

Richiesta di iscrizione FIM CM

Recupero della richiesta CM FIM

Rinnovo della richiesta FIM CM

Richiesta di Revoca CM FIM

Richiesta sblocco smart card FIM CM

Nella finestra di dialogo Voce di autorizzazione per Contoso fare clic su OK.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per Contoso fare clic su Aggiungi.

Nella finestra di dialogo Seleziona utente, computer, account di servizio o gruppo immettere il nome dell'oggetto da selezionare digitare mimcm-HelpDesk e quindi fare clic su OK.

Nella finestra di dialogo Voce di permesso per Contoso, nell'elenco Applica a, selezionare Oggetti utente discendenti e quindi selezionare la casella di controllo Consenti per le Autorizzazioni seguenti:

Leggi tutte le proprietà

Autorizzazioni di lettura

Agente di registrazione CM FIM

Richiesta Revoca CM FIM

Richiesta sblocco smart card FIM CM

Nella finestra di dialogo Voce di autorizzazione per Contoso, cliccare su OK.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per Contoso fare clic su OK.

Nella finestra di dialogo Proprietà contoso.com fare clic su OK.

Lascia Utenti e computer di Active Directory aperto.

Configura le autorizzazioni sugli oggetti utente discendenti senza script>

Assicura di essere ancora nella console di Utenti e computer di Active Directory.

Nell'albero della console fare clic con il pulsante destro del mouse su Contoso.com, quindi scegliere Proprietà.

Nella scheda Sicurezza fare clic su Avanzate.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per Contoso fare clic su Aggiungi.

Nella finestra di dialogo Seleziona utente, computer, account del servizio o gruppo immettere il nome dell'oggetto da selezionare digitare mimcm-Managers e quindi fare clic su OK.

Nella finestra di dialogo Voce di autorizzazione per CONTOSO, nell'elenco Applica a, selezionare Oggetti utente discendenti e quindi abilitare la casella di controllo Consenti per le seguenti autorizzazioni:

Leggi tutte le proprietà

Autorizzazioni di lettura

Controllo FIM CM

Agente di registrazione CM FIM

Richiesta di iscrizione FIM CM

Recupero della richiesta CM FIM

Rinnovo della richiesta FIM CM

FIM CM Revoca richiesta

Richiesta sblocco smart card FIM CM

Nella finestra di dialogo Inserimento delle autorizzazioni per CONTOSO, fare clic su OK.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per CONTOSO fare clic su Aggiungi.

Nella finestra di dialogo Seleziona utente, computer, account di servizio o gruppo immettere il nome dell'oggetto da selezionare digitare mimcm-HelpDesk e quindi fare clic su OK.

Nella finestra di dialogo Voce di autorizzazione per CONTOSO, nell'elenco Applica a, selezionare Oggetti utente discendenti e quindi selezionare la casella di controllo Consenti per le seguenti autorizzazioni:

Leggi tutte le proprietà

Autorizzazioni di lettura

Agente di Registrazione FIM CM

Revoca richiesta CM FIM

Richiesta di sblocco della smart card FIM CM

Nella finestra di dialogo Voce di autorizzazione per contoso, fare clic su OK.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per Contoso fare clic su OK.

Nella finestra di dialogo Proprietà contoso.com fare clic su OK.

Lascia Utenti e computer di Active Directory aperto.

Passaggi successivi: Delega dello script delle autorizzazioni <di gestione dei modelli di certificato>

Delega delle autorizzazioni nel contenitore Modelli di certificato.

Delega delle autorizzazioni per il contenitore OID.

Delega delle autorizzazioni per i modelli di certificato esistenti.

Definire le autorizzazioni per il contenitore Modelli di certificato:

Ripristinare la console siti e servizi di Active Directory.

Nell'albero della console, espandere Servizi, Servizi chiave pubblica e quindi fare clic su Modelli di certificato.

Nell'albero della console, fare clic con il pulsante destro del mouse su Modelli di certificato e quindi scegliere Delega controllo.

Nella Creazione guidata delega controllo, fare clic su Avanti.

Nella pagina Utenti o gruppi fare clic su Aggiungi.

Nella finestra di dialogo Seleziona utenti, computer o gruppi digitare mimcm-Managers nella casella Immettere i nomi degli oggetti da selezionare e quindi fare clic su OK.

Nella pagina Utenti o gruppi fare clic su Avanti.

Nella pagina Attività da delegare fare clic su Crea un'attività personalizzata da delegare e quindi fare clic su Avanti.

Nella pagina Tipo di oggetto Active Directory verificare che questa cartella, gli oggetti esistenti in questa cartella e la creazione di nuovi oggetti in questa cartella siano selezionati, quindi fare clic su Avanti.

Nella pagina Autorizzazioni, nell'elenco Autorizzazioni, selezionare la casella di controllo Controllo completo e quindi fare clic su Avanti.

Nella pagina Completamento della procedura guidata Delegazione controllo, fare clic su Fine.

Definire le autorizzazioni per il contenitore OID:

Nell'albero della console fare clic con il pulsante destro del mouse su OID e quindi scegliere Proprietà.

Nella finestra di dialogo Proprietà OID, nella scheda Sicurezza, fare clic su Avanzate.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per OID fare clic su Aggiungi.

Nella finestra di dialogo Seleziona utente, computer, account del servizio o gruppo immettere il nome dell'oggetto da selezionare digitare mimcm-Managers e quindi fare clic su OK.

Nella finestra di dialogo Immissione autorizzazioni per OID verificare che le autorizzazioni si applichino a Questo oggetto e a tutti gli oggetti discendenti, fare clic su Controllo completo e quindi fare clic su OK.

Nella finestra di dialogo Impostazioni di sicurezza avanzate per OID fare clic su OK.

Nella finestra di dialogo Proprietà OID fare clic su OK.

Chiudere Siti e servizi di Active Directory.

Script: autorizzazioni per il contenitore OID, Modello di profilo e Modelli di certificato

import-module activedirectory

$adace = @{

"OID" = "AD:\\CN=OID,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"CT" = "AD:\\CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"PT" = "AD:\\CN=Profile Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com"

}

$adace.GetEnumerator() | **Foreach-Object** {

$acl = **Get-Acl** *-Path* $_.Value

$sid=(**Get-ADGroup** "MIMCM-Managers").SID

$p = **New-Object** System.Security.Principal.SecurityIdentifier($sid)

##https://msdn.microsoft.com/library/system.directoryservices.activedirectorysecurityinheritance(v=vs.110).aspx

$ace = **New-Object** System.DirectoryServices.ActiveDirectoryAccessRule

($p,[System.DirectoryServices.ActiveDirectoryRights]"GenericAll",[System.Security.AccessControl.AccessControlType]::Allow,

[DirectoryServices.ActiveDirectorySecurityInheritance]::All)

$acl.AddAccessRule($ace)

**Set-Acl** *-Path* $_.Value *-AclObject* $acl

}

Script: delega delle autorizzazioni per i modelli di certificato esistenti.

dsacls "CN=Administrator,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CAExchange,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CEPEncryption,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ClientAuth,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CodeSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CrossCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CTLSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DirectoryEmailReplication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainController,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainControllerAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFS,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFSRecovery,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgentOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMKeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOnline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KerberosAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Machine,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=MachineEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OCSPResponseSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OfflineRouter,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=RASAndIASServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardLogon,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SubCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=User,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=UserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=WebServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Workstation,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO