Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo spiega in che modo tecnologie come Single Sign-On (SSO), autenticazione moderna (MS) e autenticazione a più fattori (MA) influiscono sull'esperienza di accesso degli utenti. Illustra anche il comportamento di accesso per i dispositivi macOS, Android e iOS, come funziona l'accesso con più account, come rimuovere le credenziali compilate automaticamente o "precompilare" nella schermata di accesso, come limitare l'accesso e come semplificare l'esperienza di accesso con l'accesso senza dominio nei dispositivi mobili condivisi e gestiti.

Aggiungi un segnalibro a questo articolo se il tuo ruolo implica la conoscenza dei comportamenti previsti di Microsoft Team durante l'accesso.

Utenti di Microsoft Teams e Windows: consigli per l'accesso

Microsoft consiglia alle organizzazioni di usare versioni recenti di Windows 10 con la configurazione aggiunta a un dominio ibrido o Microsoft Entra join. Con le versioni recenti, gli account degli utenti vengono inseriti in Gestione account Web di Windows, il che a sua volta abilita l'accesso Single Sign-On a Teams e ad altre applicazioni Microsoft. Il single Sign-On consente di migliorare l'esperienza utente, grazie all'accesso automatico, e un livello di sicurezza superiore.

Microsoft Teams usa l'autenticazione moderna per mantenere l'esperienza di accesso più semplice e sicura. Per scoprire in che modo gli utenti accedono a Teams, leggere Accedere a Teams.

In che modo l'autenticazione moderna influisce sull'accesso: cosa vedranno gli utenti quando ma è attivata

L'autenticazione moderna fa parte di un processo che informa Teams che gli utenti hanno già immesso le loro credenziali, ad esempio l'indirizzo di posta elettronica aziendale e la password, altrove e non dovrebbero essere tenuti a immetterle di nuovo per avviare l'app. L'esperienza varia in base a un paio di fattori, ad esempio se gli utenti lavorano in un sistema operativo Windows o in un Mac.

Il comportamento di accesso varia anche a seconda che l'organizzazione abbia abilitato l'autenticazione a fattore singolo o l'autenticazione a più fattori. L'autenticazione multifattore implica in genere la verifica delle credenziali tramite telefono, la creazione di un codice univoco, l'immissione di un PIN o dell’impronta digitale.

L'autenticazione moderna è disponibile per tutte le organizzazioni che usano Teams. Se gli utenti non riescono a completare il processo, potrebbe esserci un problema sottostante con la configurazione Microsoft Entra dell'organizzazione. Per altre informazioni, vedere Perché non riesco ad accedere a Microsoft Teams?

Ecco una carrellata del comportamento che gli utenti possono aspettarsi in ogni scenario di autenticazione moderna.

Se gli utenti hanno già eseguito l'accesso a Windows o ad altre app di Office con il proprio account aziendale o dell'istituto di istruzione, quando avviano Teams vengono aggiunti direttamente all'app. Non è necessario immettere le credenziali.

Microsoft consiglia di usare Windows 10 versione 1903 o successiva per ottenere la migliore esperienza di Single Sign-On.

Se gli utenti non hanno eseguito l'accesso al proprio account Microsoft aziendale o dell'istituto di istruzione da nessun'altra parte, quando avviano Teams, viene chiesto loro di fornire l'autenticazione a fattore singolo o a più fattori (SFA o MFA). Questo processo dipende da quale procedura di accesso ha deciso di richiedere l’organizzazione.

Se gli utenti hanno eseguito l'accesso a un computer aggiunto a un dominio, all'avvio di Teams potrebbero dover eseguire un ulteriore passaggio di autenticazione, a seconda che l'organizzazione abbia scelto di richiedere l'autenticazione MFA o che il computer in uso richieda già l'autenticazione MFA per accedere. Se il computer in uso richiede già l'autenticazione MFA per accedere, aprendo Teams l'app viene avviata automaticamente.

Nei PC aggiunti a un dominio, quando SSO non è possibile, Teams può precompilare la schermata di accesso con il nome dell'entità utente (UPN). In alcuni casi questa opzione potrebbe non essere utile, in particolare se l'organizzazione usa UPN diversi in locale e in Microsoft Entra ID. In questo caso, puoi usare la seguente chiave del Registro di sistema di Windows per disattivare la prepopolazione dell'UPN:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Office\Teams

SkipUpnPrefill(REG_DWORD)

0x00000001 (1)Nota

Ignorare o ignorare il precompilamento dei nomi utente che terminano con ".local" o ".corp" è attivato per impostazione predefinita, quindi non è necessario impostare una chiave del Registro di sistema per disattivarli.

Accesso di Microsoft Teams a un altro account in un computer aggiunto a un dominio

Gli utenti su un computer aggiunto a un dominio potrebbero non riuscire ad accedere a Teams con un altro account nello stesso dominio di Active Directory.

Utenti macOS e richieste di accesso a Microsoft Teams

Su macOS, Teams chiederà agli utenti di immettere il nome utente e le credenziali e potrebbe richiedere l'autenticazione a più fattori a seconda delle impostazioni dell'organizzazione. Una volta immesse le credenziali, gli utenti non dovranno fornirle di nuovo. Da quel momento in poi, Teams si avvierà automaticamente ogni volta che lavorano con lo stesso computer.

Accesso a Microsoft Teams per utenti iOS e Android

Dopo l'accesso, gli utenti dei dispositivi mobili visualizzano un elenco di tutti gli account di Microsoft 365 attualmente connessi o che sono stati connessi al dispositivo in precedenza. Possono toccare uno qualsiasi degli account per eseguire l'accesso. Per l'accesso ai dispositivi mobili sono possibili due scenari:

Se l'account selezionato è attualmente connesso ad altre app Office 365 o Microsoft 365, l'utente viene indirizzato direttamente a Teams. Non è necessario che l'utente immetta le credenziali.

Se l'utente non ha eseguito l'accesso al proprio account Microsoft 365 da nessun'altra parte, viene chiesto di fornire l'autenticazione a fattore singolo o a più fattori (SFA o MFA), a seconda di ciò che l'organizzazione ha configurato per i criteri di accesso ai dispositivi mobili.

Nota

Affinché gli utenti possano sperimentare l'esperienza di accesso come descritto in questa sezione, i loro dispositivi devono eseguire Teams per iOS versione 2.0.13 (build 2020061704) o successiva oppure Teams per Android versione 1416/1.0.0.2020061702 o successiva.

Uso di Microsoft Teams con più account

Teams per iOS e Teams per Android supportano l'uso affiancato di più account aziendali o dell'istituto di istruzione e di più account personali. Le applicazioni Teams desktop supporteranno l'uso affiancato di un solo account aziendale/dell'istituto di istruzione e un solo account personale dal dicembre 2020. Il supporto per più account aziendali/dell'istituto di istruzione sarà disponibile in una data successiva.

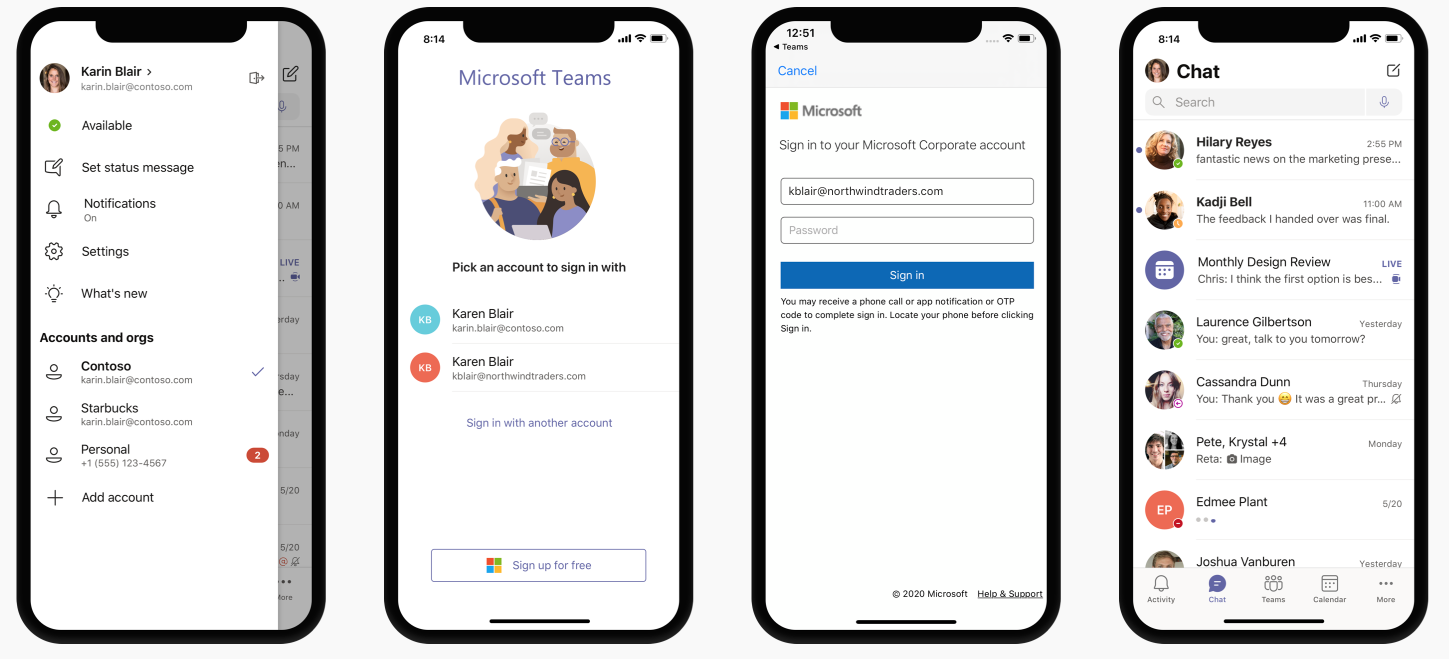

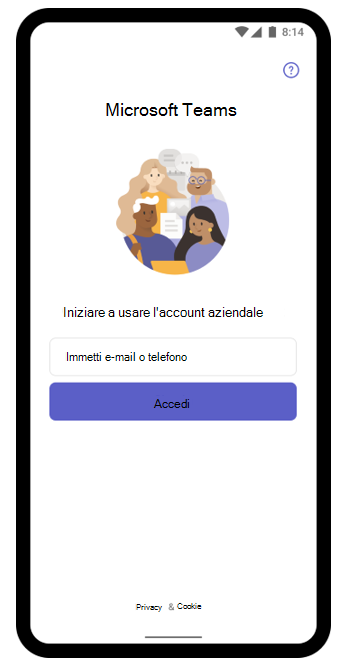

Le immagini seguenti mostrano il modo in cui gli utenti possono aggiungere più account nelle applicazioni Teams per dispositivi mobili.

Limitare l'accesso a Microsoft Teams

L'organizzazione potrebbe voler limitare il modo in cui le app approvate dall'azienda vengono usate nei dispositivi gestiti, ad esempio per limitare la possibilità per gli studenti o i dipendenti di accedere ai dati di altre organizzazioni o usare app approvate dall'azienda per scenari personali. Queste restrizioni possono essere applicate impostando criteri per i dispositivi riconosciuti dalle applicazioni Teams.

Come limitare l'accesso a Microsoft Teams nei dispositivi mobili

L'app Teams per iOS e Android nei dispositivi registrati può essere configurata in modo da consentire il provisioning di un solo account aziendale all'interno dell'app. Questa funzionalità funziona con qualsiasi provider MDM che usa il canale Managed Configurazione app per iOS o il canale Android Enterprise per Android.

Per gli utenti registrati in Microsoft Intune, è possibile distribuire le impostazioni di configurazione dell'account usando il portale di Intune.

Dopo la configurazione dell'account nel provider MDM e dopo che l'utente ha eseguito la registrazione del dispositivo, Teams per iOS e Teams per Android mostreranno solo gli account autorizzati nella pagina di accesso di Teams. L'utente può toccare uno qualsiasi degli account autorizzati in tale pagina per eseguire l'accesso.

Impostare i parametri di configurazione seguenti nel portale di Azure Intune per i dispositivi gestiti.

| Piattaforma | Chiave | Valore |

|---|---|---|

| iOS | IntuneMAMAllowedAccountsOnly |

Abilitato: l'unico account autorizzato è l'account utente gestito definito dalla chiave IntuneMAMUPN. Disabilitato (o qualsiasi valore che non abbia una corrispondenza senza distinzione tra maiuscole e minuscole rispetto a Abilitato): è consentito qualsiasi account. |

| iOS | IntuneMAMUPN | UPN dell'account autorizzato ad accedere a Teams. Per i dispositivi registrati in Intune, è possibile usare il token {{userprincipalname}} per rappresentare l'account utente registrato. |

| Android | com.microsoft.intune.mam.AllowedAccountUPNs | I soli account autorizzati sono gli account utente gestiti definiti da questa chiave. Uno o più punti e virgola;]- UPN delimitati. Per i dispositivi registrati in Intune, è possibile usare il token {{userprincipalname}} per rappresentare l'account utente registrato. |

Dopo la configurazione dell'account, Teams limiterà la possibilità di eseguire l'accesso, in modo che possano accedere solo agli account autorizzati nei dispositivi registrati.

Per creare un criterio di configurazione dell'app per i dispositivi iOS/iPadOS gestiti, vedere Aggiungere criteri di configurazione delle app per i dispositivi iOS/iPadOS gestiti.

Per creare un criterio di configurazione dell'app per i dispositivi Android gestiti, vedere Aggiungere criteri di configurazione delle app per i dispositivi Android gestiti.

Come limitare l'accesso di Teams nei dispositivi desktop

Le app di Microsoft Teams in Windows e macOS stanno guadagnando supporto per i criteri sui dispositivi che limitano l'accesso all'organizzazione. I criteri possono essere impostati mediante le normali soluzioni di gestione dei dispositivi, ad esempio MDM o GPO (oggetto Criteri di gruppo).

Quando questo criterio è configurato in un dispositivo, gli utenti possono accedere solo con account ospitati in un tenant di Microsoft Entra incluso nell'"Elenco tenant consentiti" definito nel criterio. Il criterio si applica a tutti gli accessi, inclusi il primo e gli altri account. Se l'organizzazione si estende su più tenant Microsoft Entra, è possibile includere più ID tenant nell'elenco dei tenant consentiti. I collegamenti per aggiungere un altro account potrebbero continuare a essere visibili nell'app Teams, ma non saranno operabili.

Nota

- I criteri limitano solo gli accessi. Non limita la possibilità per gli utenti di essere invitati come guest in altri tenant Microsoft Entra o di passare a questi altri tenant (in cui gli utenti sono stati invitati come guest).

- Il criterio richiede Teams per Windows versione 1.3.00.30866 o successiva e Teams per macOS versione 1.3.00.30882 (rilasciati a metà novembre 2020).

Criteri per Windows I file modello amministrativi (ADMX/ADML) sono disponibili dal Centro download (il nome descrittivo dell'impostazione criterio nel file modello amministrativo è "Limita l'accesso a Teams agli account in tenant specifici"). Inoltre, è possibile impostare manualmente le chiavi nel Registro di sistema di Windows:

- Nome valore: RestrictTeamsSignInToAccountsFromTenantList

- Tipo valore: stringa

- Dati valore: ID tenant o elenco separato da virgole di ID tenant

- Percorso: usare uno dei seguenti:

Computer\HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Cloud\Office\16.0\Teams Computer\HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Office\16.0\Teams Computer\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Teams

Esempio: SOFTWARE\Policies\Microsoft\Office\16.0\Teams\RestrictTeamsSignInToAccountsFromTenantList = Tenant ID o SOFTWARE\Policies\Microsoft\Office\16.0\Teams\RestrictTeamsSignInToAccountsFromTenantList = Tenant ID 1,Tenant ID 2,Tenant ID 3

Criteri per macOS Per i dispositivi gestiti macOS, usare .plist per distribuire le restrizioni di accesso. Il profilo di configurazione è un file con estensione plist composto da voci identificate da una chiave (che indica il nome della preferenza), seguito da un valore che varia in base alla natura della preferenza. I valori possono essere semplici, ad esempio un valore numerico, o complessi, come un elenco annidato di preferenze.

- Dominio: com.microsoft.teams

- Chiave: RestrictTeamsSignInToAccountsFromTenantList

- Tipo di dati: stringa

- Commenti: Immettere un elenco separato da virgola di ID tenant Microsoft Entra

Accesso globale e Microsoft Teams

La nostra esperienza di accesso migliorata nei dispositivi condivisi offre un accesso senza problemi per gli operatori in prima linea. I dipendenti possono selezionare un dispositivo dal pool di dispositivi condivisi ed eseguire un singolo accesso per "renderlo loro" per tutta la durata del turno. Al termine del turno, potranno eseguire la disconnessione globale da tutti gli account nel dispositivo. Per maggiori informazioni, consultare la sezione Disconnettersi da Teams. Questa operazione consente di rimuovere tutte le informazioni personali e aziendali dal dispositivo, in modo che possa essere ripristinato nel pool di dispositivi. Per ottenere questa funzionalità, il dispositivo deve essere impostato in modalità condivisa. Assicurarsi di terminare qualsiasi riunione o chiamata attiva sul dispositivo prima di disconnettersi.

Android: per informazioni su come configurare i dispositivi Android in modalità condivisa, vedi Come usare la modalità di un dispositivo condiviso in Android.

iOS: per impostare un dispositivo in modalità condivisa in iOS, vedi Come usare la modalità dispositivo condiviso in iOS. Scaricare l'app Teams dall'App Store dopo aver impostato il dispositivo in modalità condivisa.

L'esperienza di accesso sarà simile a quella standard di Teams.

Semplificare l'esperienza di accesso con l'accesso senza dominio

È possibile semplificare l'esperienza di accesso in Teams per iOS e Android precompilando il nome di dominio nella schermata di accesso per gli utenti su dispositivi condivisi e gestiti. Gli utenti accedono immettendo la prima parte dell'UPN (senza il nome di dominio). Ad esempio, se il nome utente è 123456@contoso.com o adelev@contoso.com, gli utenti possono accedere usando rispettivamente "123456" o "adelev" e la password.

L'accesso a Teams è più veloce e semplice, soprattutto per i dipendenti, ad esempio i dipendenti in prima linea su dispositivi condivisi, che accedono e escono regolarmente.

Nota

Affinché gli utenti possano sperimentare l'esperienza di accesso descritta in questa sezione, i loro dispositivi devono eseguire Teams per iOS versione 6.6.0 o successiva o Teams per Android versione 1416/1.0.0.2024053003 o successiva.

| Nome | Valore |

|---|---|

| domain_name | Valore stringa che fornisce il dominio del tenant da aggiungere. Usare un valore delimitato da punti e virgola per aggiungere più domini. |

| enable_numeric_emp_id_keypad | Valore booleano usato per indicare che l'ID dipendente è tutto numerico e che il tastierino numerico deve essere abilitato per semplificare l'immissione. Se il valore non è impostato, viene aperta la tastiera alfanumerica. |

Teams usa la configurazione dell'app che funziona con qualsiasi provider MDM che usa il canale Managed Configurazione app per iOS o il canale Android Enterprise per Android.

Se si usa Microsoft Intune, vedere Gestire esperienze di collaborazione in Teams per iOS e Android con Microsoft Intune.

Per applicare i criteri di configurazione dell'app usando API Graph, vedere tipo di risorsa managedDeviceMobileAppConfiguration.

Abilitare l'accesso senza dominio per le app personalizzate

L'accesso senza dominio in Teams si basa sul canale di configurazione dell'app, supportato da tutti i principali provider MDM. Tutte le applicazioni LINEB di terze parti o personalizzate in Android e iOS possono supportare l'accesso senza dominio, con qualche ulteriore lavoro.

Seguire questa procedura per implementare l'accesso senza dominio nell'app:

Configurare la chiave di configurazione dell'app domain_name per l'app.

Usare Managed Configurazione app e Android nell'organizzazione per leggere la configurazione. Ecco un esempio di come leggere il valore nel codice iOS e Android.

Ios:

UserDefaults.standard.object(forKey:"com.apple.configuration.managed")["domain_name"]Androide:

appRestrictions.getString("domain_name")Altre informazioni su come leggere e applicare le configurazioni gestite e configurare e testare la configurazione tramite TestDPC.

Personalizza la tua esperienza di accesso per raccogliere il nome utente e precompilare i domain_name acquisiti sullo schermo. Se si usa Microsoft Authentication Library (MSAL), è possibile effettuare la chiamata seguente per acquisire un post di token che raccoglie il nome utente sullo schermo.

Accesso TRAMITE SMS

L'autenticazione basata su SMS consente agli utenti di accedere senza fornire, o nemmeno sapere, il nome utente e la password. Gli utenti immettono il proprio numero di telefono al prompt di accesso e ricevono un codice di autenticazione SMS usato per completare l'accesso. Questo metodo di autenticazione semplifica l'accesso ad app e servizi, in particolare per gli operatori in prima linea.

Per altre informazioni, vedere Configurare e abilitare gli utenti per l'autenticazione basata su SMS tramite Microsoft Entra ID.

URL e intervalli di indirizzi IP per Microsoft Teams

Teams richiede la connettività a Internet. Per informazioni sugli endpoint che devono essere raggiungibili per i clienti che usano Teams per i piani di Office 365, nel cloud per enti pubblici e in altri cloud, vedere URL e intervalli di indirizzi IP per Office 365.