Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

ruoli appropriati: tutti gli utenti interessati al Centro per i partner

Microsoft assiste i partner Jumpstart che devono ancora passare dai privilegi di amministratore delegato (DAP) ai privilegi di amministratore delegato granulari (GDAP). Questa assistenza consente ai partner di ridurre i rischi per la sicurezza spostandosi verso gli account che usano procedure consigliate per la sicurezza, tra cui l'uso di contratti di sicurezza con diritti minimi e limitati a tempo.

Funzionamento della transizione guidata da Microsoft

Ecco i passaggi generali per il funzionamento della transizione guidata da Microsoft a GDAP:

- Microsoft crea automaticamente una relazione GDAP con otto ruoli predefiniti.

- I ruoli vengono assegnati automaticamente ai gruppi di sicurezza Cloud Solution Provider (CSP) predefiniti.

- Dopo 30 giorni, DAP viene rimosso.

Chi è qualificato per la transizione guidata da Microsoft?

Questa tabella mostra un riepilogo generale:

| DAP abilitato | Relazione GDAP esistente | Relazione GDAP in stato di in attesa di approvazione | Relazione GDAP terminata/scaduta | Idoneità per la transizione guidata da Microsoft |

|---|---|---|---|---|

| Sì | NO | N/D | N/D | Sì |

| Sì | Sì | NO | NO | NO |

| Sì | Sì | Sì | NO | No† |

| Sì | Sì | NO | Sì | No† |

| NO | Sì | NO | NO | No† |

| NO | NO | NO | Sì | NO |

Se è stata creata una relazione GDAP, Microsoft non crea una relazione GDAP come parte della transizione guidata da Microsoft. Nel luglio 2023, invece, la relazione DAP viene rimossa.

È possibile qualificarsi per far parte della transizione guidata da Microsoft in uno degli scenari seguenti:

- È stata creata una relazione GDAP e la relazione si trova in uno stato Approvazione in sospeso. Questa relazione viene ripulita dopo tre mesi.

- † È possibile qualificarsi se è stata creata una relazione GDAP, ma la relazione GDAP è scaduta. La qualificazione dipende da quanto tempo fa la relazione è scaduta:

- Se la relazione è scaduta meno di 365 giorni fa, non viene creata una nuova relazione GDAP.

- Se la relazione è scaduta più di 365 giorni fa, la relazione viene rimossa.

Ci sarà un'interruzione per i clienti dopo la transizione guidata da Microsoft?

I partner e la loro attività sono unici. Dopo aver creato la relazione GDAP tramite lo strumento di transizione guidato da Microsoft, GDAP ha la precedenza su DAP.

Microsoft consiglia ai partner di testare e creare nuove relazioni con i ruoli necessari mancanti nello strumento di transizione guidato da Microsoft. Creare una relazione GDAP con ruoli in base ai casi d'uso e ai requisiti aziendali per garantire una transizione uniforme da DAP a GDAP.

Quali ruoli di Microsoft Entra assegna Microsoft quando viene creata una relazione GDAP usando lo strumento di transizione guidato da Microsoft?

- lettore di directory: può leggere le informazioni di base sulla directory. Comunemente usato per concedere l'accesso in lettura alla directory alle applicazioni e ai guest.

- scrittori della directory: possono leggere e scrivere informazioni di base sulla directory. Comunemente usato per concedere l'accesso alle applicazioni. Questo ruolo non è destinato agli utenti.

- lettore globale: può leggere tutto ciò che un amministratore globale può, ma non aggiornare nulla.

- amministratore licenze: può gestire le licenze dei prodotti per utenti e gruppi.

- amministratore del supporto del servizio: può leggere le informazioni sullo stato dei servizi e gestire i ticket di supporto.

- amministratore utenti: può gestire tutti gli aspetti di utenti e gruppi, inclusa la reimpostazione delle password per amministratori limitati.

- amministratore dei ruoli con privilegi: può gestire le assegnazioni di ruolo in Microsoft Entra ID e tutti gli aspetti di Privileged Identity Management (PIM).

- amministratore del supporto tecnico: può reimpostare le password per amministratori non amministratori e amministratori del supporto tecnico.

- amministratore dell'autenticazione con privilegi: può accedere, visualizzare, impostare e reimpostare le informazioni sul metodo di autenticazione per qualsiasi utente (amministratore o non amministratore).

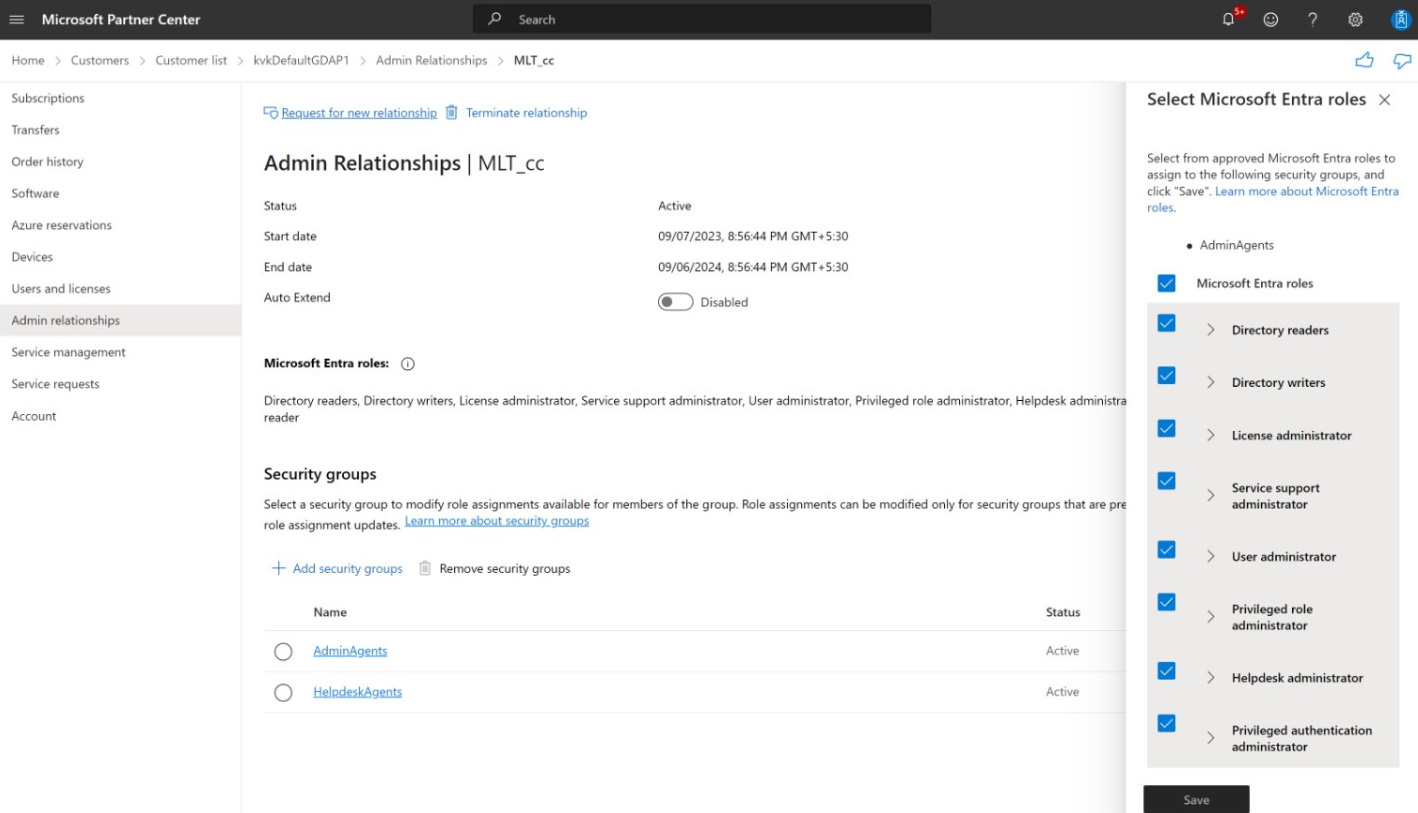

Quali ruoli di Microsoft Entra vengono assegnati automaticamente ai gruppi di sicurezza CSP predefiniti nell'ambito della transizione guidata da Microsoft?

Gruppo di Sicurezza degli Agenti Amministrativi :

- lettore di directory: può leggere le informazioni di base sulla directory. Comunemente usato per concedere l'accesso in lettura alla directory alle applicazioni e ai guest.

- scrittori di directory: possono leggere e scrivere informazioni di base sulla directory; per concedere l'accesso alle applicazioni, non destinati agli utenti.

- lettore globale: può leggere tutto ciò che un amministratore globale può, ma non aggiornare nulla.

- amministratore licenze: può gestire le licenze dei prodotti per utenti e gruppi.

- amministratore utenti: può gestire tutti gli aspetti di utenti e gruppi, inclusa la reimpostazione delle password per amministratori limitati.

- amministratore dei ruoli con privilegi: può gestire le assegnazioni di ruolo in Microsoft Entra ID e tutti gli aspetti di Privileged Identity Management (PIM).

- amministratore dell'autenticazione con privilegi: può accedere, visualizzare, impostare e reimpostare le informazioni sul metodo di autenticazione per qualsiasi utente (amministratore o non amministratore).

- amministratore del supporto del servizio: può leggere le informazioni sullo stato dei servizi e gestire i ticket di supporto.

- amministratore del supporto tecnico: può reimpostare le password per amministratori non amministratori e amministratori del supporto tecnico.

Gruppo di Sicurezza Agenti Assistenza:

- amministratore del supporto del servizio: può leggere le informazioni sullo stato dei servizi e gestire i ticket di supporto.

- amministratore del supporto tecnico: può reimpostare le password per amministratori non amministratori e amministratori del supporto tecnico.

Quanto dura la nuova relazione GDAP?

La relazione GDAP creata durante la transizione guidata da Microsoft dura per un anno.

I clienti conoscono quando Microsoft crea la nuova relazione GDAP come parte della transizione DAP a GDAP o rimuove DAP?

No Tutti i messaggi di posta elettronica che normalmente passano ai clienti come parte della transizione GDAP vengono eliminati.

Come è possibile sapere quando Microsoft crea una nuova relazione come parte della transizione DAP alla GDAP?

I partner non ricevono notifiche quando viene creata la nuova relazione GDAP durante la transizione guidata da Microsoft. Questi tipi di notifiche vengono eliminati durante la transizione, perché l'invio di un messaggio di posta elettronica per ogni modifica potrebbe creare un volume enorme di messaggi di posta elettronica. È possibile controllare i log di controllo per verificare quando viene creata la nuova relazione GDAP.

Rifiutare esplicitamente la transizione guidata da Microsoft

Per rifiutare esplicitamente questa transizione, è possibile creare una relazione GDAP o rimuovere le relazioni DAP esistenti.

Quando viene rimossa la relazione DAP?

Trenta giorni dopo la creazione della relazione GDAP, Microsoft rimuoverà la relazione DAP. Se è già stata creata una relazione GDAP, Microsoft rimuove la rispettiva relazione DAP nel luglio 2023.

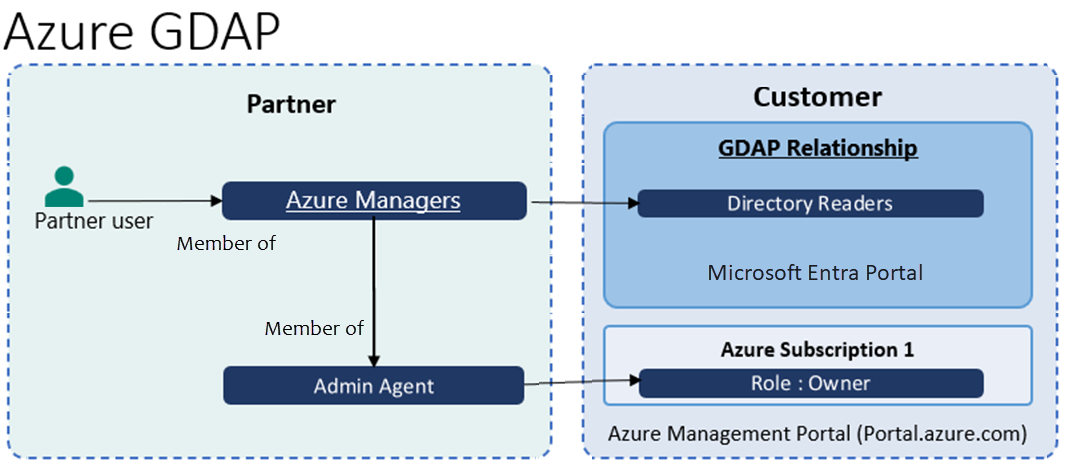

Accedere al portale di Azure dopo la transizione guidata da Microsoft

Se l'utente partner fa parte del gruppo di sicurezza dell'agente di amministrazione o l'utente fa parte di un gruppo di sicurezza, ad esempio Azure Manager annidato all'interno del gruppo di sicurezza dell'agente di amministrazione (procedura consigliata da Microsoft), l'utente partner è in grado di accedere al portale di Azure usando il ruolo con privilegi minimi Lettore directory. Il ruolo Directory-Reader è uno dei ruoli predefiniti per la relazione GDAP creata dallo strumento di transizione guidato da Microsoft. Questo ruolo viene assegnato automaticamente al gruppo di sicurezza dell'agente di amministrazione come parte della transizione da DAP a GDAP.

| Sceneggiatura | DAP abilitato | Relazione GDAP esistente | Ruolo agente amministratore assegnato dall'utente | Utente aggiunto al gruppo di sicurezza con membri con privilegi di amministrazione | Ruolo di lettore di directory assegnato automaticamente al gruppo di sicurezza dell'agente amministrativo | L'utente può accedere alla sottoscrizione di Azure |

|---|---|---|---|---|---|---|

| 1 | Sì | Sì | NO | Sì | Sì | Sì |

| 2 | NO | Sì | NO | Sì | Sì | Sì |

| 3 | NO | Sì | Sì | Sì | Sì | Sì |

Per gli scenari 1 e 2, in cui il ruolo dell'agente amministratore assegnato dall'utente è No, l'appartenenza dell'utente partner cambia al ruolo agente amministratore quando fa parte del gruppo di sicurezza dell'agente di amministrazione (SG). Questo comportamento non è un'appartenenza diretta, ma è derivato dall'essere parte di agente amministratore SG o da un gruppo di sicurezza annidato sotto il agente amministratore SG.

Dopo la transizione guidata da Microsoft, in che modo i nuovi utenti partner ottengono l'accesso al portale di Azure?

Per le procedure consigliate di Azure, vedere Carichi di lavoro supportati dai privilegi granulari di amministratore delegato (GDAP). È anche possibile riconfigurare i gruppi di sicurezza dell'utente partner esistente per seguire il flusso consigliato:

Visualizza la nuova relazione GDAP

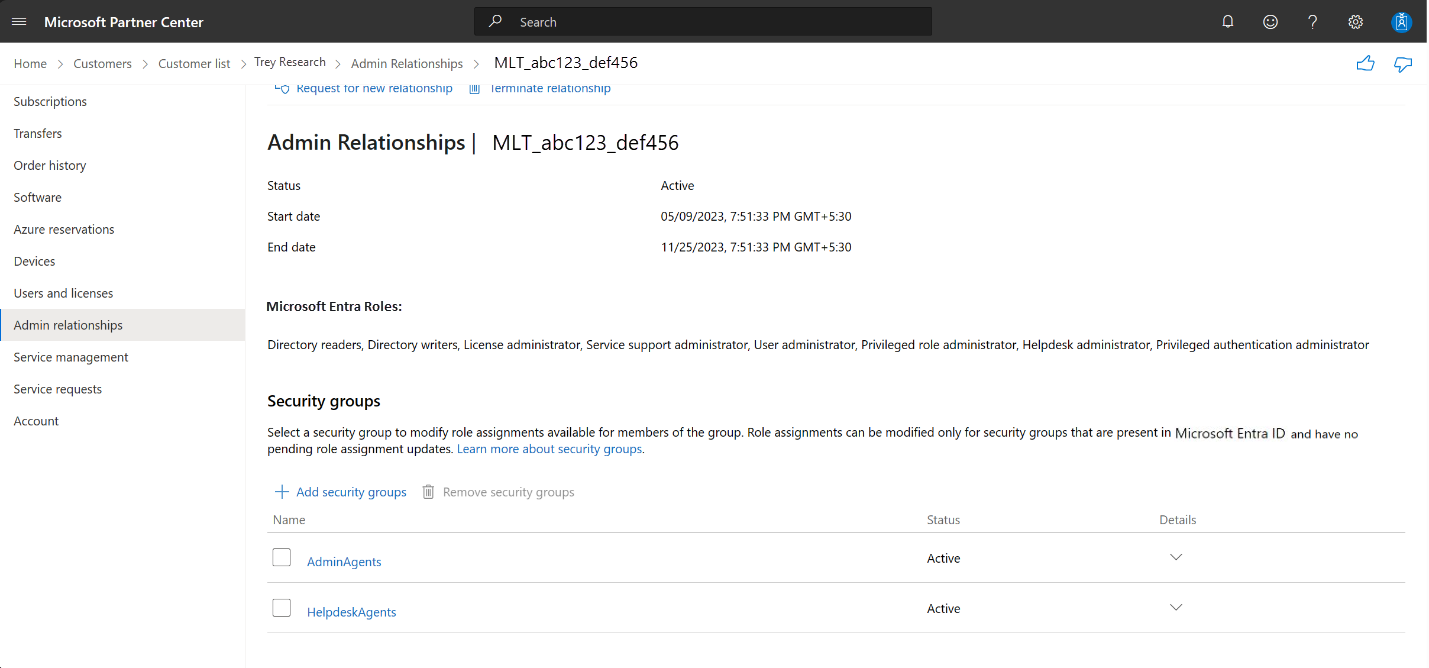

Quando viene creata una nuova relazione GDAP con lo strumento di transizione guidato da Microsoft, trovi una relazione con il nome MLT_(First 8 digits of Partner Tenant)_(First 8 digits of Customer Tenant)_(8-digit random number). Il numero garantisce che la relazione sia univoca sia nel tuo tenant che in quello del cliente. Esempio di nome della relazione GDAP: "MLT_12abcd34_56cdef78_90abcd12".

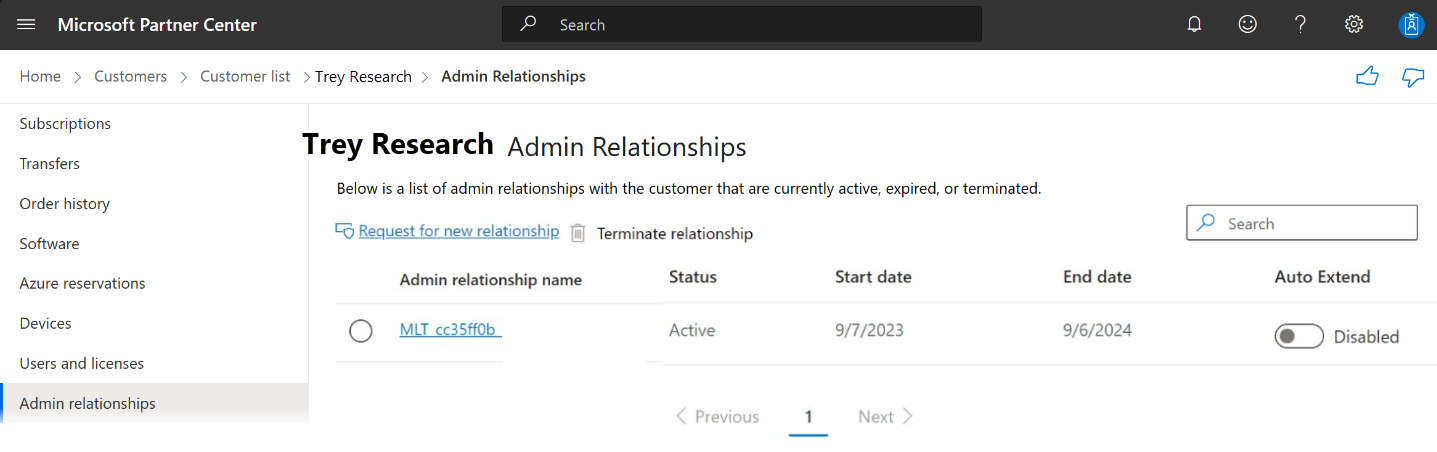

Vedere la nuova relazione GDAP nel portale del Centro per i partner

Nel portale del Centro per i partner, aprire l'area di lavoro cliente, selezionare la sezione relazione di amministrazione e selezionare il cliente.

Da qui è possibile trovare i ruoli di Microsoft Entra e individuare i ruoli di Microsoft Entra assegnati ai Admin Agents e Helpdesk Agents gruppi di sicurezza.

Selezionare la freccia giù nella colonna Dettagli per visualizzare i ruoli di Microsoft Entra.

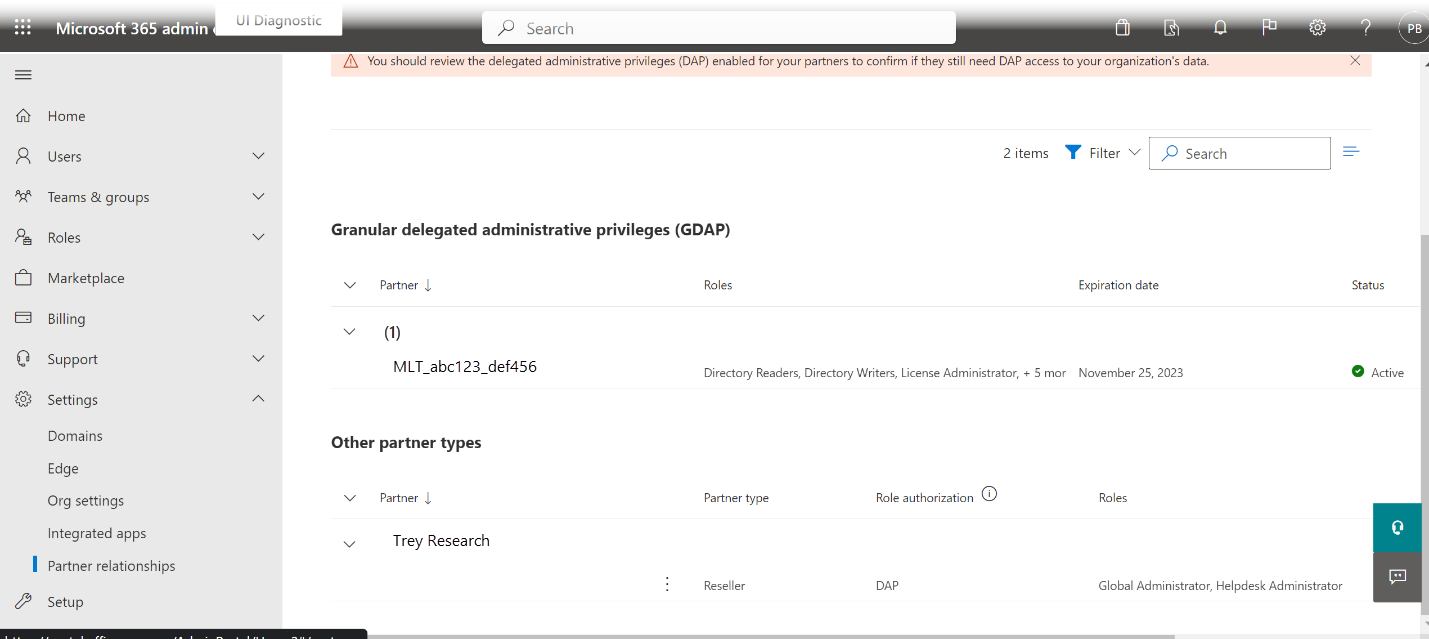

Dove i clienti trovano la nuova relazione GDAP creata tramite la transizione guidata da Microsoft nel portale di Microsoft Admin Center (MAC) ?

I clienti possono trovare la relazione GDAP che Microsoft guida nella sezione Relazione partner nella scheda Impostazioni.

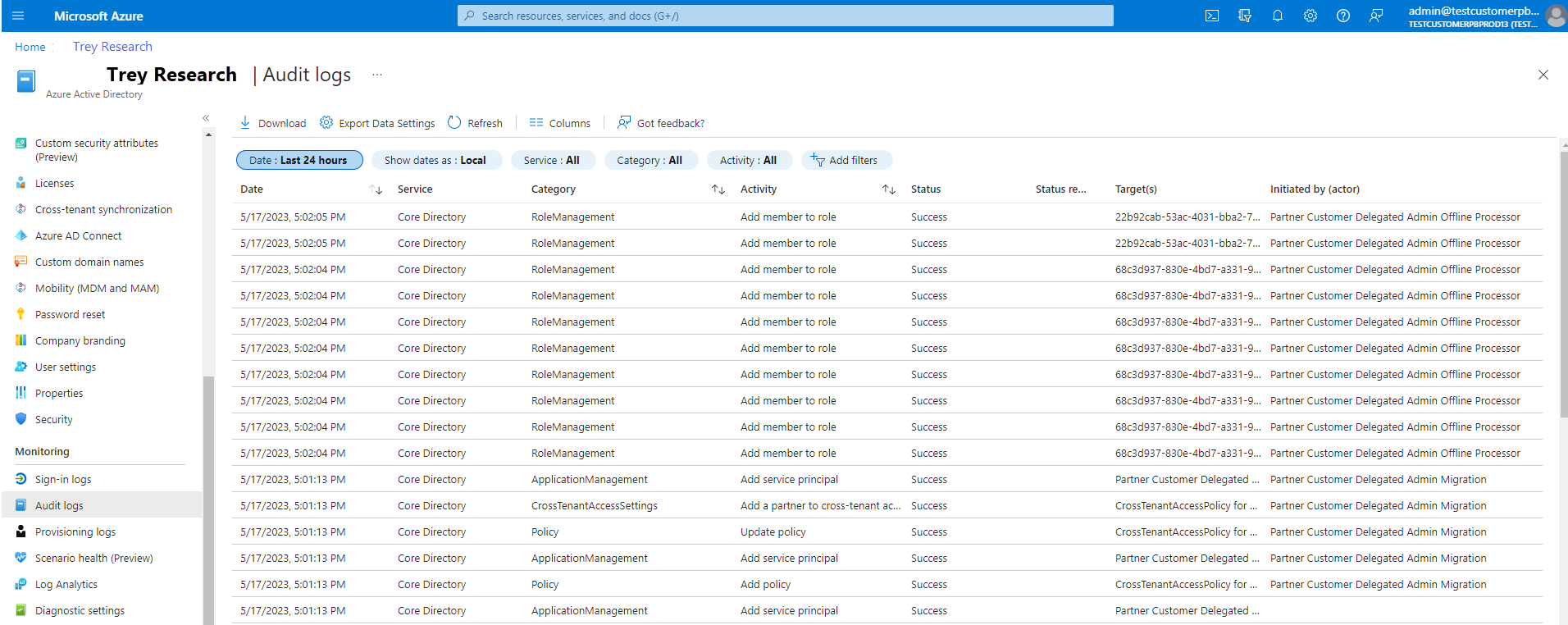

Log di controllo nel tenant del cliente

Lo screenshot seguente mostra l'aspetto dei log di controllo nel tenant del cliente dopo la creazione della relazione GDAP tramite la transizione guidata da Microsoft:

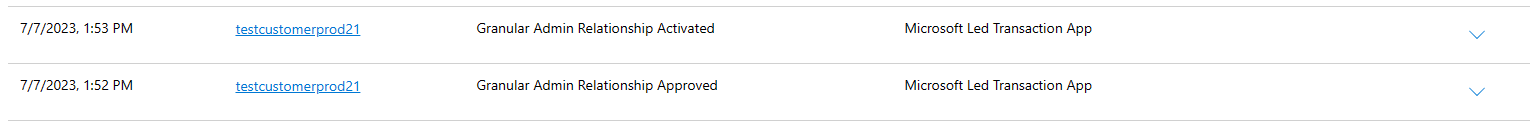

Come appaiono i log di controllo nel portale del Centro per i partner per una relazione GDAP guidata da Microsoft?

Lo screenshot seguente mostra l'aspetto dei log di controllo nel portale del Centro per i partner dopo la creazione della relazione GDAP tramite la transizione guidata da Microsoft:

Quali sono le entità servizio GDAP di Microsoft Entra create nel tenant del cliente?

| Nome | ID dell'applicazione |

|---|---|

| Amministrazione delegata per il cliente partner | 2832473f-ec63-45fb-976f-5d45a7d4bb91 |

| Processore offline dell'amministratore delegato del cliente partner | a3475900-ccec-4a69-98f5-a65cd5dc5306 |

| Migrazione dell'amministratore delegato del Centro per i partner | b39d63e7-7fa3-4b2b-94ea-ee256fdb8c2f |

In questo contesto, "first-party" significa che il consenso viene fornito implicitamente da Microsoft al momento della chiamata API e il token di accesso OAuth 2.0 viene convalidato in ogni chiamata API per applicare il ruolo o le autorizzazioni per l'identità chiamante alle relazioni GDAP gestite.

Il Service Principal 283* configura i criteri del "fornitore di servizi" XTAP e prepara le autorizzazioni per consentire la scadenza e la gestione dei ruoli. Solo il GDAP SP può impostare o modificare i criteri XTAP per i provider di servizi.

L'identità a34* è necessaria per l'intero ciclo di vita della relazione GDAP e viene rimossa automaticamente al termine dell'ultima relazione GDAP. L'autorizzazione e la funzione primaria dell'identità a34* consiste nel gestire i criteri XTAP e le assegnazioni di accesso. Un amministratore del cliente non deve tentare di rimuovere manualmente l'identità a34*. L'identità a34* realizza funzioni per la scadenza affidabile e la gestione dei ruoli. Il metodo consigliato per un cliente per visualizzare o rimuovere le relazioni GDAP esistenti è tramite il portale di admin.microsoft.com.

L'entità servizio b39* è necessaria per l'approvazione di una relazione GDAP di cui viene eseguita la migrazione come parte della transizione guidata da Microsoft. L'entità servizio b39* ha l'autorizzazione per configurare i criteri "provider di servizi" XTAP e aggiungere entità servizio nei tenant del cliente esclusivamente per la migrazione delle relazioni GDAP. Solo il GDAP SP può impostare o modificare i criteri XTAP per i provider di servizi.

Criteri di accesso condizionale

Microsoft crea una nuova relazione GDAP, anche se sono presenti criteri di accesso condizionale. La relazione GDAP viene creata in uno stato attivo.

La nuova relazione GDAP non ignora i criteri di accesso condizionale esistenti impostati da un cliente. I criteri di accesso condizionale continuano e il partner continua a avere un'esperienza simile a quella di una relazione DAP.

In alcuni casi, anche se viene creata la relazione GDAP, i ruoli di Microsoft Entra non vengono aggiunti ai gruppi di sicurezza dallo strumento di transizione guidato da Microsoft. In genere, i ruoli di Microsoft Entra non vengono aggiunti ai gruppi di sicurezza a causa di determinati criteri di accesso condizionale impostati dal cliente. In questi casi, collaborare con il cliente per completare la configurazione. Scopri come i clienti possono escludere i fornitori di servizi cloud dai criteri di accesso condizionale.

Ruolo di Lettore globale aggiunto al GDAP per la transizione guidata da Microsoft.

Il ruolo di Lettore Globale è stato aggiunto al GDAP creato da MS Led nel maggio, dopo aver ricevuto feedback dai partner nel giugno 2023. A partire da luglio 2023, tutti i GDAP creati e guidati da MS hanno un ruolo di lettore globale, portando a un totale di nove ruoli di Microsoft Entra.

Contenuto correlato

- domande frequenti su GDAP

- Domande frequenti sulla migrazione GDAP