Configurare un provider OpenID Connect per i portali con Azure AD

Nota

A partire dal 12 ottobre 2022, i portali Power Apps sono denominati Power Pages. Altre informazioni: Microsoft Power Pages è ora generalmente disponibile (blog)

A breve verrà eseguita la migrazione e l'unione della documentazione dei portali Power Apps con la documentazione di Power Pages.

In questo articolo scoprirai come configurare un provider OpenID Connect per portali con Azure Active Directory (Azure AD) e Azure AD multi-tenant.

Nota

- I portali non sono limitati solo ad Azure AD, Azure AD multi-tenant o Azure AD B2C come provider OpenID Connect. Puoi utilizzare qualsiasi altro provider conforme alla specifica OpenID Connect. L'applicazione delle modifiche alle impostazioni di autenticazione nel portale potrebbe richiedere alcuni minuti. Riavvia il portale utilizzando le azioni del portale se vuoi che le modifiche si riflettano immediatamente.

Per configurare Azure AD come provider OpenID Connect utilizzando il flusso di concessione implicita

Seleziona Aggiungi provider per il tuo portale.

In Provider di accesso seleziona Altro.

In Protocollo seleziona OpenID Connect.

Immetti un nome di provider.

Selezionare Avanti.

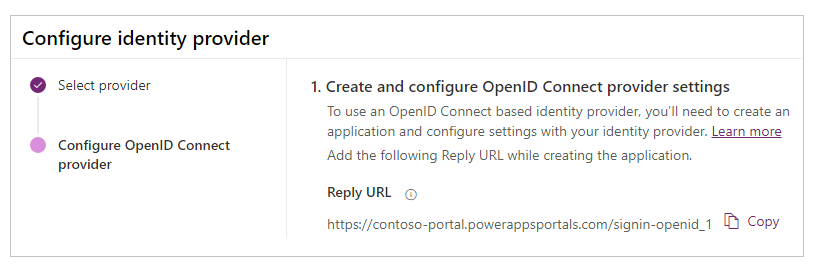

In questo passaggio, crei l'applicazione e configuri le impostazioni con il tuo provider di identità.

Nota

- L'URL di risposta viene utilizzato dall'app per reindirizzare gli utenti al portale dopo che l'autenticazione è riuscita. Se il portale utilizza un nome di dominio personalizzato, potresti avere un URL diverso da quello fornito qui.

- Altri dettagli sulla creazione della registrazione dell'app nel portale di Azure sono disponibili in Avvio rapido: registrare un'applicazione con la piattaforma di identità Microsoft.

Accedi al portale di Azure.

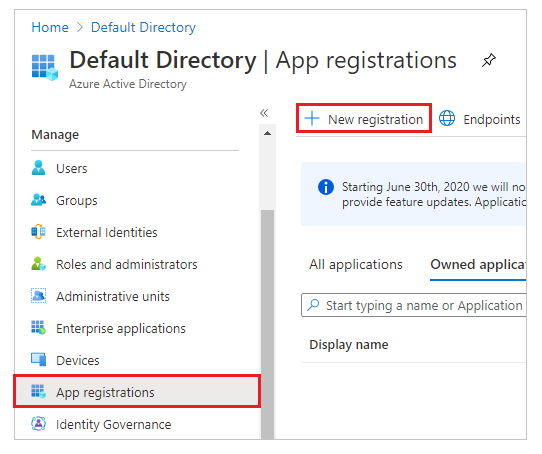

Cerca e seleziona Azure Active Directory.

In Gestisci, seleziona Registrazioni app.

Seleziona Nuova registrazione.

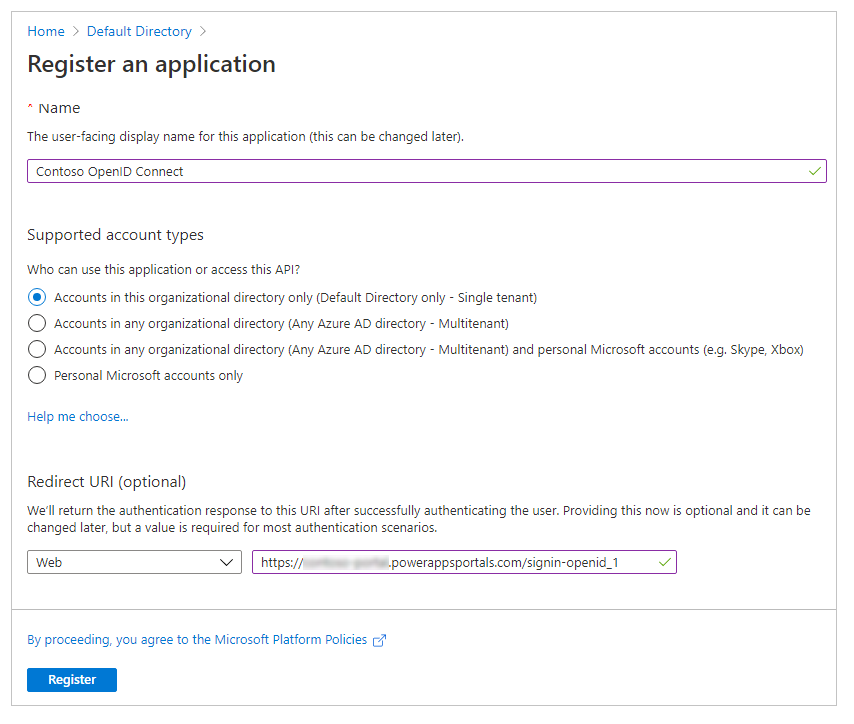

Immetti un nome.

Se necessario, seleziona un altro Tipo di account supportato. Altre informazioni: Tipi di account supportati

In Reindirizza URI, seleziona Web (se non è già selezionato).

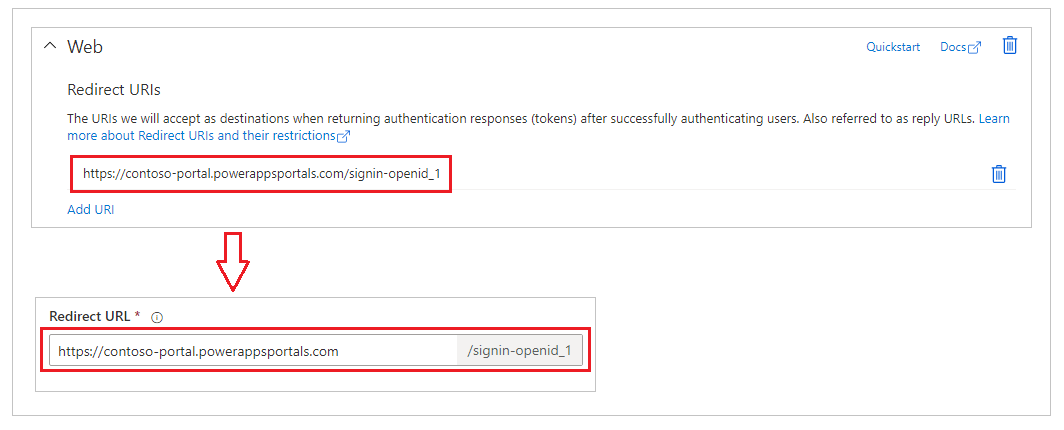

Immetti l'URL di risposta per il tuo portale nella casella di testo URI di reindirizzamento.

Esempio:https://contoso-portal.powerappsportals.com/signin-openid_1Nota

Se stai utilizzando l'URL del portale predefinito, copia e incolla l'URL di risposta come mostrato nella sezione Creare e configurare le impostazioni del provider OpenID Connect della schermata Configurare il provider di identità (passaggio 6 sopra). Se stai utilizzando un nome di dominio personalizzato per il portale, immetti l'URL personalizzato. Assicurati di utilizzare questo valore quando configuri il valore URL di reindirizzamento nelle impostazioni del portale durante la configurazione del provider OpenID Connect.

Ad esempio, se immetti il valore di URL di risposta nel portale di Azure comehttps://contoso-portal.powerappsportals.com/signin-openid_1, devi utilizzarlo così com'è per la configurazione di OpenID Connect nei portali.

Selezionare Registrazione.

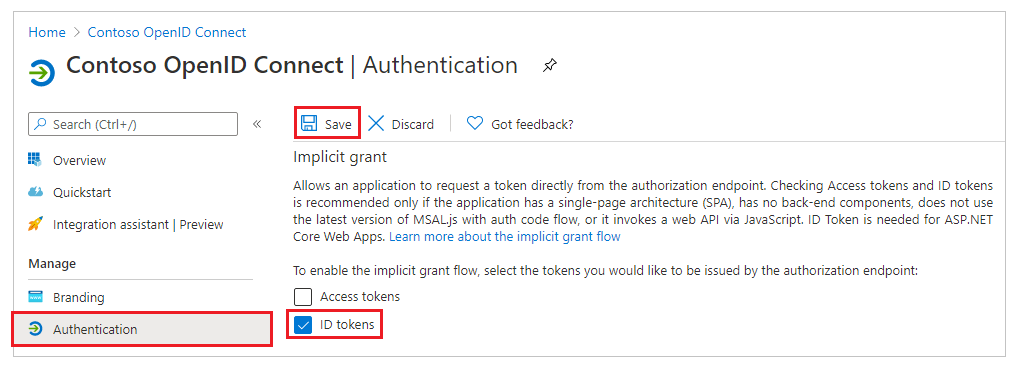

Nel riquadro a sinistra, sotto Gestisci, seleziona Autenticazione.

In Concessione implicita, seleziona la casella di controllo Token ID.

Seleziona Salva.

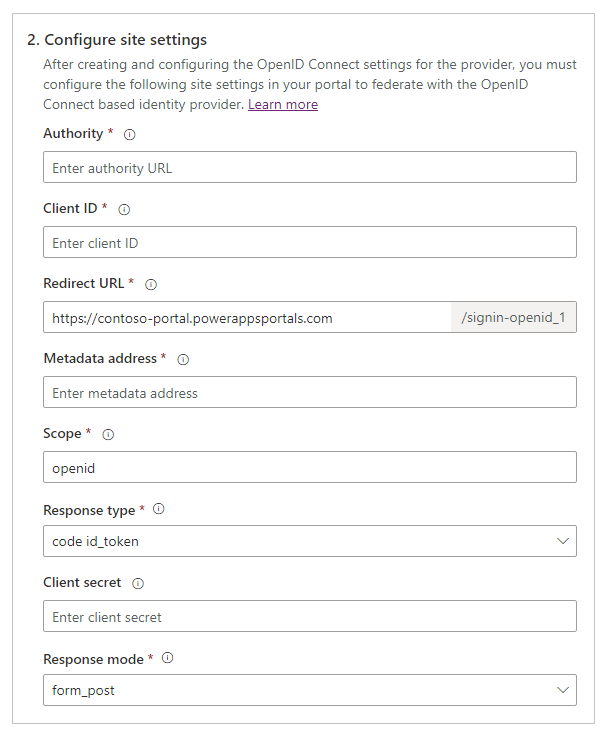

In questo passaggio, immetti le impostazioni del sito per la configurazione del portale.

Suggerimento

Se hai chiuso la finestra del browser dopo aver configurato la registrazione dell'app nel passaggio precedente, accedi nuovamente al portale di Azure e vai all'app che hai registrato.

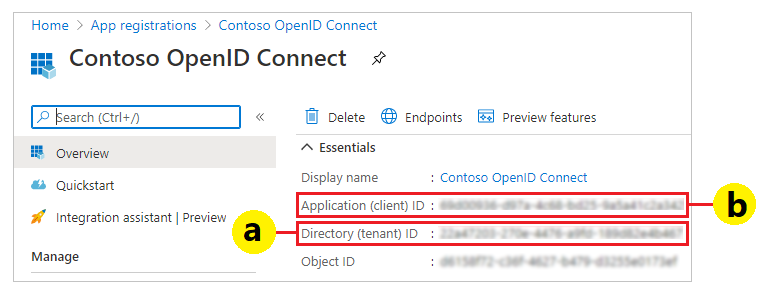

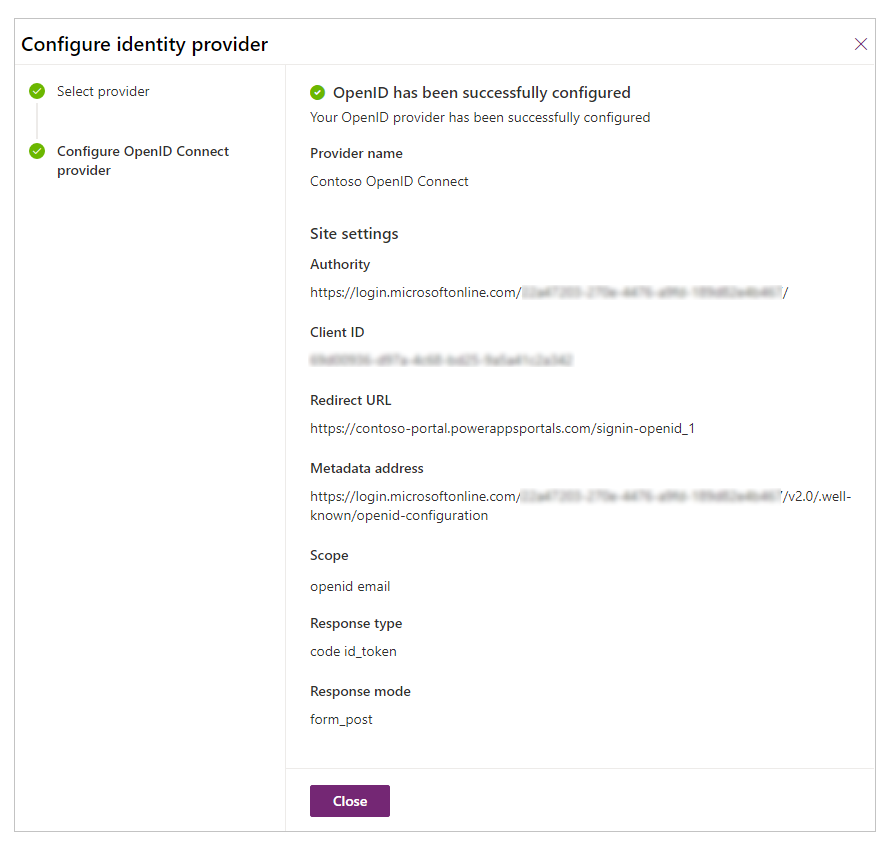

Autorità: per configurare l'URL dell'autorità, utilizza il seguente formato:

https://login.microsoftonline.com/<Directory (tenant) ID>/Ad esempio, se l'ID directory (tenant) nel portale di Azure è

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, l'URL dell'autorità èhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID cliente: copia l'ID applicazione (client) dal portale di Azure come ID client.

URL di reindirizzamento: conferma che il valore dell'impostazione del sito URL di reindirizzamento è lo stesso del valore URI di reindirizzamento impostato in precedenza nel portale di Azure.

Nota

Se stai utilizzando l'URL del portale predefinito, puoi copiare e incollare l'URL di risposta come mostrato nel passaggio Creare e configurare le impostazioni del provider OpenID Connect. Se stai utilizzando un nome di dominio personalizzato, immetti manualmente l'URL. Assicurati che il valore inserito qui sia esattamente lo stesso del valore immesso come URI di reindirizzamento in precedenza nel portale di Azure.

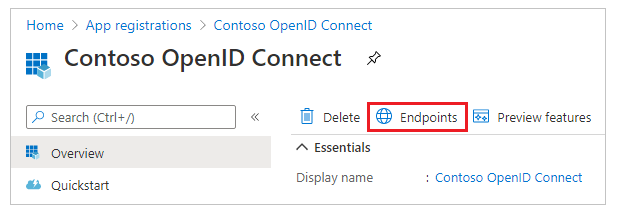

Indirizzo metadati: per configurare l'indirizzo dei metadati, procedi come descritto di seguito.

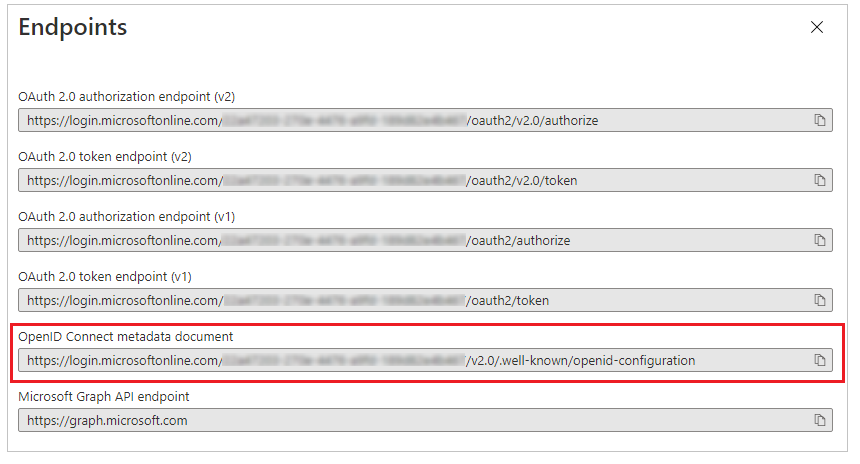

Seleziona Panoramica nel portale di Azure.

Seleziona Endpoint.

Copia l'URL in Documento metadati OpenID Connect.

Incolla l'URL del documento copiato come Indirizzo metadati per i portali.

Ambito: imposta il valore di impostazione del sito Ambito come:

openid emailNota

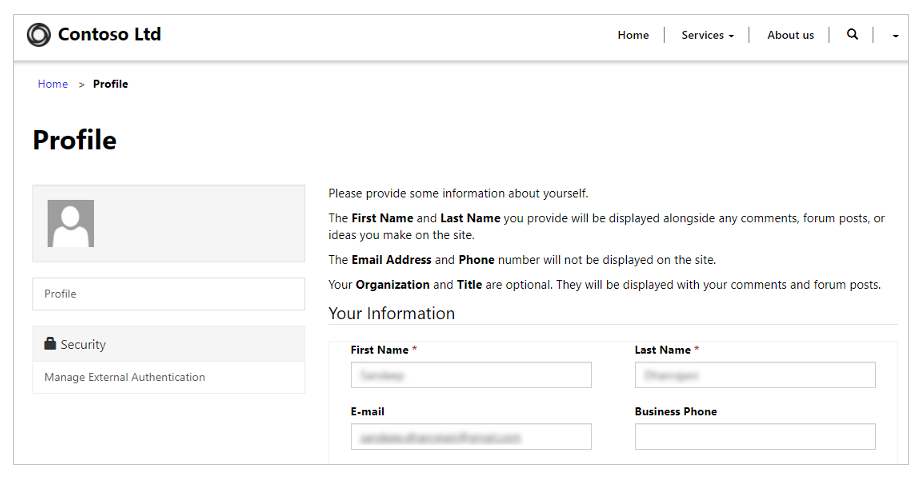

Il valore

openidin Ambito è obbligatorio. Il valoreemailè facoltativo; specificare il valoreemailnell'ambito garantisce che l'indirizzo e-mail dell'utente del portale (record del contatto) sia precompilato e visualizzato automaticamente nella pagina Profilo dopo che l'utente ha effettuato l'accesso. Per informazioni su ulteriori attestazioni, vedi Configurare attestazioni aggiuntive più avanti in questo articolo.In Tipo di risposta, seleziona code id_token.

In Modalità di risposta, seleziona form_post.

Seleziona Conferma.

Selezionare Chiudi.

Configurare attestazioni aggiuntive

Abilita le attestazioni facoltative in Azure AD.

Imposta Ambito per includere le attestazioni aggiuntive.

Esempio:openid email profileImposta l'impostazione del sito aggiuntiva Mapping attestazioni di registrazione.

Esempio:firstname=given_name,lastname=family_nameImposta l'impostazione del sito aggiuntiva Mapping attestazioni di accesso.

Esempio:firstname=given_name,lastname=family_name

Ad esempio, nome, cognome e gli indirizzi e-mail forniti con le attestazioni aggiuntive diventeranno i valori predefiniti nella pagina del profilo nel portale.

Abilitare l'autenticazione utilizzando un'applicazione multi-tenant di Azure AD

Puoi configurare il portale affinché accetti utenti Azure AD di qualsiasi tenant in Azure e non solo di un tenant specifico tramite l'applicazione multi-tenant registrata in Azure AD. Per abilitare la multi-tenancy, aggiorna la registrazione dell'applicazione nell'applicazione Azure AD.

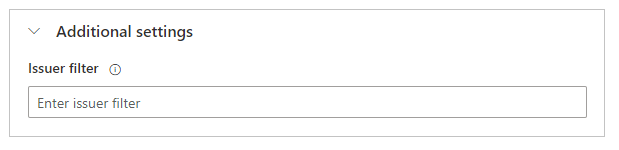

Per supportare l'autenticazione rispetto a Azure AD utilizzando un'applicazione multi-tenant devi creare o configurare l'impostazione del sito aggiuntiva Filtro autorità emittente.

L'impostazione del sito è un carattere jolly che corrisponde a tutte le autorità emittenti in tutti i tenant. Esempio: https://sts.windows.net/*/

Vedi anche

Domande frequenti sull'utilizzo di OpenID Connect nei portali

Nota

Puoi indicarci le tue preferenze di lingua per la documentazione? Partecipa a un breve sondaggio. (il sondaggio è in inglese)

Il sondaggio richiederà circa sette minuti. Non viene raccolto alcun dato personale (Informativa sulla privacy).