Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il gateway dati locale supporta l'accesso SSO di Active Directory (AD) per la connessione alle origini dati locali in cui è configurato Active Directory. L'accesso Single Sign-On di AD include sia la delega vincolata Kerberos che SAML (Security Assertion Markup Language). Per altre informazioni su SSO e l'elenco delle origini dati supportate per l'accesso SSO di AD, vedere Panoramica dell'accesso Single Sign-On (SSO) per i gateway dati locali in Power BI.

Passaggi di query durante l'esecuzione dell'accesso SSO di Active Directory

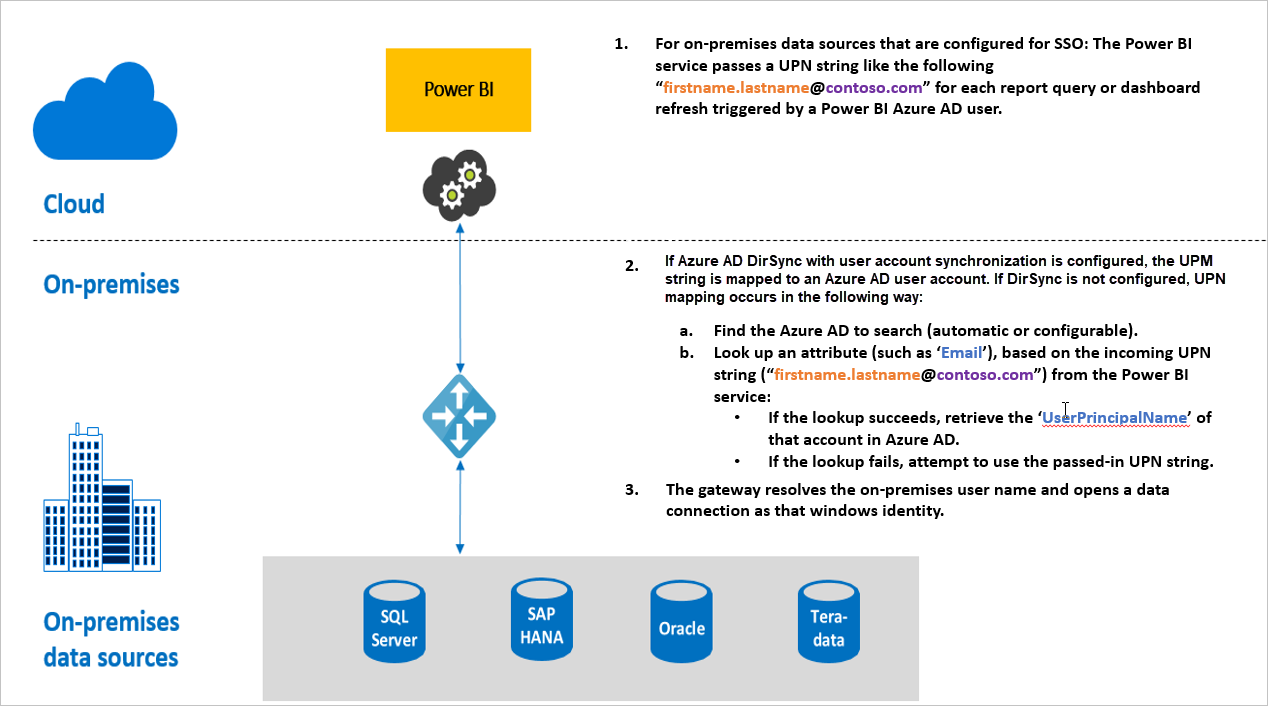

Una query eseguita con SSO è costituita da tre passaggi, come illustrato nel diagramma seguente.

Di seguito sono riportati altri dettagli su ogni passaggio:

Il servizio Power BI include il nome dell'entità utente (UPN) per ogni query. L'UPN è il nome utente completo dell'utente attualmente connesso al servizio Power BI quando la richiesta di query viene inviata al gateway configurato.

Il gateway deve eseguire il mapping dell'UPN di Microsoft Entra a un'identità di Active Directory locale:

a. Se Microsoft Entra DirSync (noto anche come Microsoft Entra Connect) è configurato, il mapping funziona automaticamente nel gateway. b. In caso contrario, il gateway può cercare ed eseguire il mapping dell'UPN di Microsoft Entra a un utente di Active Directory locale eseguendo una ricerca sul dominio di Active Directory locale.

Il processo del servizio gateway rappresenta l'utente locale mappato, apre la connessione al database sottostante e quindi invia la query. Non è necessario installare il gateway nello stesso computer del database.

Contenuto correlato

Dopo aver appreso le nozioni di base sull'abilitazione dell'accesso Single Sign-On tramite il gateway, leggere informazioni più dettagliate su Kerberos e SAML: