Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Se sei un amministratore dell'ambiente o un amministratore di Microsoft Power Platform, puoi gestire le app create nella tua organizzazione.

Gli amministratori possono fare quanto segue dall'interfaccia di amministrazione di Power Platform:

- Aggiungere o modificare gli utenti con cui un'app è condivisa

- Eliminare le app attualmente non in uso

Prerequisiti

- Un piano di Power Apps o un piano di Power Automate. In alternativa, è possibile iscriversi per una versione di valutazione gratuita di Power Apps.

- Autorizzazioni di amministratore dell'ambiente Power Apps o amministratore Power Platform. Per ulteriori informazioni, vedere Amministrazione degli ambienti in Power Apps.

Gestire Power Apps

- Accedi all'interfaccia di amministrazione di Power Platform.

- Nel riquadro di spostamento seleziona Gestisci.

- Nel riquadro Gestisci, seleziona Ambienti.

- Nella pagina Ambienti seleziona un ambiente.

- Nel riquadro Risorse seleziona Power Apps.

- Seleziona l'app che vuoi gestire.

- Nella barra dei comandi, seleziona l'azione desiderata: Condividi o Elimina.

Gestisci chi può condividere le app canvas

Power Apps rispetta il privilegio Condividi dell'app canvas in Dataverse. Un utente sarà in grado di condividere app canvas in un ambiente solo se dispone di un ruolo di sicurezza con il privilegio di condivisione di app canvas impostato su un valore diverso da Nessuna selezione. Questo privilegio di condivisione di app canvas di Dataverse è rispettato anche nell'ambiente predefinito. Per altre informazioni, vedere Modificare le impostazioni di un ruolo di sicurezza.

Nota

La capacità di controllare in modo granulare il privilegio di condivisione delle app canvas in un ruolo di sicurezza richiede la presenza di Dataverse nell'ambiente in cui il privilegio deve essere modificato. Power Apps non riconosce distintamente gli altri privilegi di entità di app canvas di Dataverse impostati per l'ambiente.

Gli aggiornamenti di sistema possono rimuovere le personalizzazioni nei ruoli di sicurezza predefiniti, incluso Autore dell'ambiente. Ciò significa che la rimozione del privilegio di condivisione dell'app canvas può essere reintrodotta durante un aggiornamento del sistema. Fino a quando la personalizzazione del privilegio di condivisione dell'app canvas non viene conservata durante gli aggiornamenti di sistema, potrebbe essere necessario riapplicare la personalizzazione del privilegio di condivisione.

Visualizza il contenuto degli errori di governance della tua organizzazione

Se si specifica il contenuto del messaggio di errore di governance da visualizzare nei messaggi di errore, viene incluso nel messaggio di errore visualizzato quando gli utenti osservano che non dispongono dell'autorizzazione per condividere le app in un ambiente. Altre informazioni in Comandi per il contenuto del messaggio di errore della governance di PowerShell.

Distinguere autori di moduli personalizzati di Microsoft SharePoint da autori dell'ambiente generali

Oltre alla possibilità di risparmiare risorse del modulo personalizzato SharePoint in un ambiente non predefinito, è anche possibile limitare i privilegi del creatore in modo da poter solo creare e modificare i moduli personalizzati SharePoint in un ambiente non predefinito. Al di fuori dell'ambiente predefinito, un amministratore può annullare l'assegnazione del ruolo di sicurezza Creazione ambiente dagli utenti e assegnare il ruolo di sicurezza creatore di moduli personalizzati di SharePoint.

Nota

La capacità di distinguere autori di moduli personalizzati di SharePoint da autori dell'ambiente generali richiede la presenza di Dataverse nell'ambiente in cui il privilegio deve essere modificato.

Un utente con solo il ruolo di creatore di moduli personalizzati di SharePoint in un ambiente non visualizzerà l'ambiente nell'elenco dell'ambiente in Power Apps o Power Automate.

Procedi come segue per limitare i privilegi dell'autore affinché sia possibile soltanto creare e modificare i moduli personalizzati di SharePoint in un ambiente non predefinito.

Chiedi a un amministratore di designare un ambiente per i moduli personalizzati di SharePoint che è diverso dall'ambiente predefinito.

Chiedere a un amministratore di installare la soluzione di creatore di moduli personalizzati di SharePoint da Marketplace all'ambiente designato per i moduli personalizzati di SharePoint.

Nell'interfaccia di amministrazione di Power Platform, seleziona l'ambiente designato per i moduli personalizzati di SharePoint nel primo passaggio e assegna il ruolo di sicurezza autore di moduli personalizzati di SharePoint agli utenti che dovrebbero creare moduli personalizzati di SharePoint . Vedi Assegnare ruoli di sicurezza a utenti in un ambiente che dispone di un database Dataverse.

Domande frequenti

Posso modificare i privilegi nel ruolo di sicurezza autore di moduli personalizzati di SharePoint?

No, il ruolo di sicurezza autore di moduli personalizzati di SharePoint viene aggiunto a un ambiente importando una soluzione non personalizzabile. Da notare che per la creazione di moduli personalizzati di SharePoint un utente deve disporre delle autorizzazioni in SharePoint e Power Platform. La piattaforma verifica che un utente disponga di autorizzazioni di scrittura per l'elenco di destinazione creato utilizzando Microsoft Lists e che l'utente disponga dell'autorizzazione in Power Platform per creare o aggiornare il modulo personalizzato di SharePoint. Affinché un autore di moduli personalizzati di SharePoint superi la verifica di Power Platform, l'utente deve avere il ruolo di sicurezza autore di moduli personalizzati di SharePoint o il ruolo di sicurezza Autore dell'ambiente.

Un utente con soltanto il ruolo autore di moduli personalizzati di SharePoint vedrà un ambiente un ambiente nel selettore di ambienti make.powerapps.com?

No, un creatore che non ha un ruolo di sicurezza specificato nella documentazione Scegliere gli ambienti non visualizzerà l'ambiente nel selettore di ambienti in https://make.powerapps.com. Un utente con il ruolo autore di moduli personalizzati di SharePoint potrebbe tentare di accedere all'ambiente manipolando l'URI. Se l'utente tenta di creare un'app autonoma, verrà visualizzato un errore di autorizzazione.

Gestire lo stato quarantena app

Come complemento ai criteri di prevenzione della perdita dei dati di Power Platform, Power Platform consente agli amministratori di "mettere in quarantena" una risorsa, impostando protezioni per lo sviluppo con poco codice. Lo stato di quarantena di una risorsa viene gestito dagli amministratori e controlla se una risorsa è accessibile agli utenti finali. In Power Apps questa funzionalità consente agli amministratori di limitare direttamente la disponibilità delle app che potrebbero richiedere attenzione per soddisfare i requisiti di conformità di un'organizzazione.

Nota

Un'app in quarantena non sarà accessibile agli utenti che non l'hanno mai avviata in precedenza.

Un'app in quarantena potrebbe essere momentaneamente accessibile agli utenti che hanno riprodotto l'app prima che fosse messa in quarantena. Questi utenti potrebbero essere in grado di utilizzare l'app in quarantena per alcuni secondi se l'hanno utilizzata in passato. Dopodiché, riceveranno un messaggio che informa che l'app è stata messa in quarantena se provano ad aprirla di nuovo.

La tabella seguente illustra l'impatto dello stato di quarantena sulle esperienze di amministratori, autori e utenti finali.

| Utente tipo | Esperienza |

|---|---|

| Amministratore | Indipendentemente dallo stato di quarantena di un'app, un'app è visibile agli amministratori nell'interfaccia di amministrazione di Power Platform e nei cmdlet di PowerShell. |

| Maker | Indipendentemente dallo stato di quarantena di un'app, un'app è visibile in https://make.powerapps.com e può essere aperta per la modifica in Power Apps Studio. |

| Utente finale | Un'app in quarantena presenta gli utenti finali che avviano l'app un messaggio che indica che non sono in grado di accedere all'app. |

Gli utenti finali visualizzeranno un messaggio di errore quando avviano un'app messa in quarantena.

La tabella seguente riflette il supporto per la quarantena:

| Tipo di Power Apps | Supporto per la quarantena |

|---|---|

| App canvas | Generalmente disponibile |

| App basata su modello | Non ancora supportata |

Mettere in quarantena un'app

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Rimuovi dalla quarantena un'app

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Ottenere lo stato di quarantena di un'app

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Ambienti gestiti: accesso condizionale su singole app

Oltre a rispettare i criteri di accesso condizionale applicati al servizio Power Apps in Ambienti gestiti, è possibile applicare i criteri di accesso condizionato Microsoft Entra a singole app create usando Power Apps. Ad esempio, un amministratore può applicare criterio di accesso condizionale che richiedono l'autenticazione a più fattori solo su app contenenti dati sensibili. Power Apps usa il Contesto di autenticazione degli accessi condizionale come meccanismo per indirizzare i criteri di accesso condizionale su app granulari. Gli amministratori sono le persone autorizzate ad aggiungere e rimuovere contesti di autenticazione su un'app. I creatori non possono modificare i contesti di autenticazione su un'app.

Nota

- I contesti di autenticazione impostati su un'app non vengono spostati con le app nelle soluzioni e spostati tra gli ambienti. Ciò consente di applicare diversi contesti di autenticazione alle app in ambienti diversi. Inoltre, quando un'app si sposta tra gli ambienti tramite soluzioni, il contesto di autenticazione impostato in un ambiente viene preservato. Ad esempio, se un contesto di autenticazione è impostato su un'app in un ambiente UAT, tale contesto di autenticazione viene mantenuto.

- In un'app potrebbero essere impostati più contesti di autenticazione. Un utente finale deve superare l'unione dei criteri di accesso condizionale applicati da più contesti di autenticazione.

- L'accesso condizionale alle singole app è una funzionalità di Managed Environments.

La tabella seguente illustra in che modo l'applicazione dell'accesso condizionale su un'app specifica influisce sulle esperienze di amministratori, autori e utenti finali.

| Utente tipo | Esperienza |

|---|---|

| Amministratore | Indipendentemente dai criteri di accesso condizionale associati a un'app, un'app è visibile agli amministratori nell'interfaccia di amministrazione di Power Platform e nei cmdlet di PowerShell. |

| Maker | Indipendentemente dai criteri di accesso condizionale associati a un'app, un'app è visibile agli amministratori in https://make.powerapps.com e può essere aperta per la modifica in Power Apps Studio. |

| Utente finale | I criteri di accesso condizionale applicati a un'app vengono applicati quando gli utenti finali avviano l'app. Un utente che non supera i controlli di accesso condizionale viene visualizzata una finestra di dialogo nell'esperienza di autenticazione che indica che non è consentito accedere alla risorsa. |

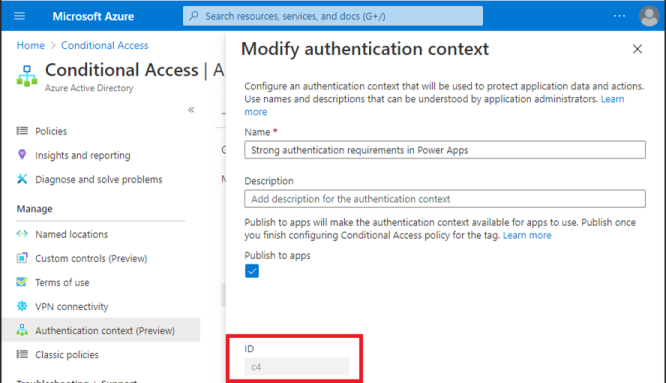

Dopo che gli amministratori hanno associato i contesti di autenticazione ai criteri di accesso condizionale in https://portal.azure.com possono impostare l'ID del contesto di autenticazione su un'app. L'immagine seguente illustra dove ottenere l'ID del contesto di autenticazione.

Gli utenti finali che non soddisfano i requisiti dei criteri di accesso condizionale ricevono un messaggio di errore che indica che non hanno accesso.

La tabella seguente riflette l'accesso condizionale al supporto di app granulari:

| Tipo di Power Apps | Accesso condizionale su supporto delle singole app |

|---|---|

| App canvas | Disponibilità anteprima |

| App basata su modello | Non supportato |

Aggiungere gli ID contesto di autenticazione dell'accesso condizionale a un'app

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Ottenere gli ID contesto di autenticazione dell'accesso condizionale impostati su un'app

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Rimuovere gli ID contesto di autenticazione dell'accesso condizionale su un'app

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>