Restrizioni in entrata e in uscita tra tenant

Microsoft Power Platform ha un ricco ecosistema di connettori basati su Microsoft Entra che consentono agli utenti autorizzati Microsoft Entra di creare app e flussi accattivanti che stabiliscano connessioni ai dati aziendali disponibili attraverso questi archivi dati. L'isolamento del tenant consente agli amministratori di garantire che questi connettori possano essere sfruttati in modo sicuro e protetto all'interno del tenant, riducendo al minimo il rischio di esfiltrazione dei dati all'esterno del tenant. Isolamento del tenant consente agli amministratori di gestire in modo efficace lo spostamento dei dati dei tenant da fonti di dati autorizzate verso e dal loro tenant. Power Platform Microsoft Entra

Nota che l'isolamento del tenant di Power Platform è diverso dalla restrizione del tenant in Microsoft Entra ID. Non impatta sull'accesso basato su Microsoft Entra ID al di fuori di Power Platform. L'isolamento del tenant di Power Platform funziona solo per i connettori che utilizzano l'autenticazione basata su Microsoft Entra ID come Office 365 Outlook o SharePoint.

Avviso

C'è un problema noto con il connettore Azure DevOps che determina la mancata applicazione dei criteri di isolamento del tenant per le connessioni stabilite tramite tale connettore. Se un vettore di attacco interno è un problema, si consiglia di limitare l'utilizzo del connettore o le sue azioni utilizzando i criteri dei dati.

La configurazione predefinita in Power Platform con isolamento del tenant disattivato consiste nel consentire di stabilire connessioni tra tenant facilmente, se l'utente dal tenant A che stabilisce la connessione al tenant B presenta le credenziali Microsoft Entra corrette. Se gli amministratori vogliono consentire solo a un insieme selezionato di tenant di stabilire connessioni da o verso il proprio tenant, possono impostare l'isolamento del tenant Attivato.

Con l'isolamento dei tenant attivato, tutti i tenant sono limitati. Le connessioni tra tenant in entrata (connessioni al tenant da tenant esterni) e in uscita (connessioni dal tenant a tenant esterni) vengono bloccate da Power Platform anche se l'utente presenta credenziali valide all'origine dati protetta da Microsoft Entra. Puoi utilizzare le regole per aggiungere eccezioni.

Gli amministratori possono specificare un elenco di tenant consentiti espliciti che desiderano abilitare in entrata, in uscita, o entrambi, che ignoreranno i controlli di isolamento del tenant quando configurati. Gli amministratori possono utilizzare un modello speciale "*" per consentire tutti i tenant in una direzione specifica quando l'isolamento tenant è attivato. Tutte le altre connessioni tra tenant tranne quelle nella lista consentita vengono rifiutate da Power Platform.

L'isolamento del tenant può essere configurato nell'interfaccia di amministrazione di Power Platform. Influenza le app canvas Power Platform e i flussi Power Automate. Per configurare l'isolamento del tenant, devi essere un amministratore del tenant.

La capacità di isolamento del tenant di Power Platform è disponibile con due opzioni: restrizione unidirezionale o bidirezionale.

Comprendere gli scenari e l'impatto dell'isolamento del tenant

Prima di iniziare a configurare le restrizioni di isolamento del tenant, esaminare l'elenco seguente per comprendere gli scenari e l'impatto dell'isolamento del tenant.

- L'amministratore vuole attivare l'isolamento del tenant.

- L'amministratore teme che le app e i flussi esistenti che utilizzano connessioni tra tenant smettano di funzionare.

- L'amministratore decide di abilitare l'isolamento del tenant e di aggiungere regole di eccezione per eliminare l'impatto.

- L'amministratore esegue i report di isolamento tra tenant per determinare i tenant che devono essere esentati. Ulteriori informazioni: Esercitazione: Creazione di report di isolamento tra tenant (anteprima)

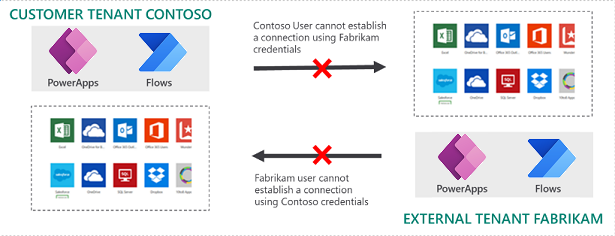

Isolamento del tenant bidirezionale (restrizione della connessione in entrata e in uscita)

L'isolamento del tenant bidirezionale bloccherà i tentativi di stabilire la connessione al tenant da altri tenant. Inoltre, l'isolamento del tenant bidirezionale blocca anche i tentativi di stabilire una connessione dal tuo tenant agli altri tenant.

In questo scenario, l'amministratore del tenant ha abilitato l'isolamento del tenant bidirezionale nel tenant di Contoso mentre il tenant Fabrikam esterno non è stato aggiunto all'elenco consentito.

Gli utenti che hanno effettuato l'accesso a Power Platform nel tenant di Contoso non possono stabilire connessioni basate su Microsoft Entra ID in uscita a origini dati nel tenant di Fabrikam nonostante inseriscano le credenziali Microsoft Entra appropriate per stabilire la connessione. Questo è l'isolamento del tenant in uscita per il tenant di Contoso.

Analogamente, gli utenti che hanno effettuato l'accesso a Power Platform nel tenant di Fabrikam non possono stabilire connessioni basate su Microsoft Entra ID in entrata a origini dati nel tenant di Contoso nonostante inseriscano le credenziali Microsoft Entra appropriate per stabilire la connessione. Questo è l'isolamento del tenant in entrata per il tenant di Contoso.

| Tenant creatore della connessione | Tenant accesso alla connessione | L'accesso è consentito? |

|---|---|---|

| Contoso | Contoso | Sì |

| Contoso (isolamento del tenant Attivato) | Fabrikam | No (in uscita) |

| Fabrikam | Contoso (isolamento del tenant Attivato) | No (in ingresso) |

| Fabrikam | Fabrikam | Sì |

Nota

Un tentativo di connessione avviato da un utente ospite dal proprio tenant host che ha come destinazione le origini dati all'interno dello stesso tenant host, non viene valutato dalle regole di isolamento del tenant.

Isolamento del tenant con elenchi consentiti

L'isolamento del tenant unidirezionale o l'isolamento in entrata blocca i tentativi di stabilire una connessione con il tenant da parte degli altri tenant.

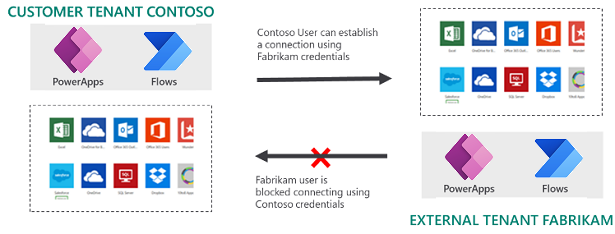

Scenario: elenco consentito in uscita: Fabrikam viene aggiunto all'elenco consentito in uscita del tenant di Contoso

In questo scenario, l'amministratore aggiunge il tenant Fabrikam nella lista consentita in uscita mentre l'isolamento del tenant è Attivato.

Gli utenti che hanno effettuato l'accesso a Power Platform nel tenant di Contoso possono stabilire connessioni basate su Microsoft Entra ID in uscita a origini dati nel tenant di Fabrikam se inseriscono le credenziali Microsoft Entra appropriate per stabilire la connessione. La creazione della connessione in uscita al tenant Fabrikam è consentita in virtù della voce della lista consentita configurata.

Tuttavia, gli utenti che hanno effettuato l'accesso a Power Platform nel tenant di Fabrikam non possono ancora stabilire connessioni basate su Microsoft Entra ID in entrata in origini dati nel tenant di Contoso nonostante inseriscano le credenziali Microsoft Entra appropriate per stabilire la connessione. La creazione della connessione in ingresso dal tenant Fabrikam non è ancora consentita anche se la voce della lista consentita è configurata e consente le connessioni in uscita.

| Tenant creatore della connessione | Tenant accesso alla connessione | L'accesso è consentito? |

|---|---|---|

| Contoso | Contoso | Sì |

| Contoso (isolamento del tenant Attivato) Fabrikam aggiunto alla lista consentita in uscita |

Fabrikam | Sì |

| Fabrikam | Contoso (isolamento del tenant Attivato) Fabrikam aggiunto alla lista consentita in uscita |

No (in ingresso) |

| Fabrikam | Fabrikam | Sì |

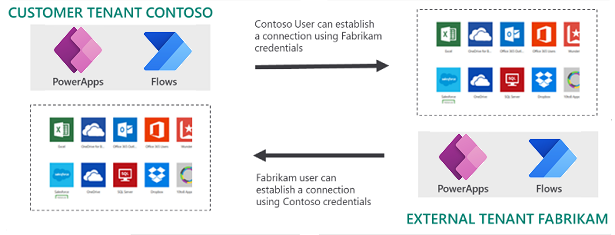

Scenario: elenco consentito bidirezionale: Fabrikam viene aggiunto agli elenchi consentiti in uscita e in entrata del tenant di Contoso

In questo scenario, l'amministratore aggiunge il tenant Fabrikam negli elenchi consentiti in uscita e in entrata mentre l'isolamento del tenant è Attivato.

| Tenant creatore della connessione | Tenant accesso alla connessione | L'accesso è consentito? |

|---|---|---|

| Contoso | Contoso | Sì |

| Contoso (isolamento del tenant Attivato) Fabrikam aggiunto a entrambi gli elenchi consentiti |

Fabrikam | Sì |

| Fabrikam | Contoso (isolamento del tenant Attivato) Fabrikam aggiunto a entrambi gli elenchi consentiti |

Sì |

| Fabrikam | Fabrikam | Sì |

Abilitare l'isolamento del tenant e configurare l'elenco consentito

Nell'interfaccia di amministrazione di Power Platform l'isolamento del tenant è impostato con Criteri>Isolamento del tenant.

Nota

Devi disporre del ruolo amministratore per visualizzare e impostare la policy isolamento del tenant. Power Platform

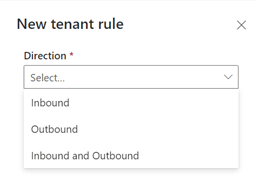

L'elenco consentito di isolamento del tenant può essere configurato utilizzando Nuova regola del tenant nella pagina Isolamento del tenant. Se lo è l'isolamento del tenant è Disattivato, puoi aggiungere o modificare le regole nell'elenco. Tuttavia, queste regole non verranno applicate finché non imposti l'isolamento del tenant su Attivato.

Dall'elenco a discesa Direzione nuova regola del tenant, scegli la direzione della voce dell'elenco consentito.

Puoi anche inserire il valore del tenant consentito come dominio tenant o ID tenant. Una volta salvata, la voce viene aggiunta all'elenco delle regole insieme ad altri tenant consentiti. Se utilizzi il dominio tenant per aggiungere la voce dell'elenco consentito, l'interfaccia di amministrazione di Power Platform calcola automaticamente l'ID tenant.

Quando la voce compare nell'elenco, i campi ID tenant e Nome tenant Microsoft Entra vengono visualizzati. Nota che in Microsoft Entra ID, il nome del tenant è diverso dal dominio del tenant. Il nome del tenant è univoco per il tenant, ma un tenant può avere più di un nome di dominio.

Puoi usare "*" come carattere speciale per indicare che tutti i tenant sono ammessi nella direzione designata quando viene impostato l'isolamento del tenant su Attivato.

È possibile modificare la direzione della voce dell'elenco consentito del tenant in base ai requisiti aziendali. Nota che il campo Dominio o ID tenant non può essere modificato nella pagina Modifica regola tenant.

Puoi eseguire tutte le operazioni dell'elenco consentito come aggiungere, modificare ed eliminare mentre l'isolamento del tenant è impostato si Attivato o Disattivato. Le voci dell'elenco consentito hanno un effetto sul comportamento della connessione quando viene impostato l'isolamento del tenant su Disattivato poiché tutte le connessioni tra tenant sono consentite.

Impatto in fase di progettazione su app e flussi

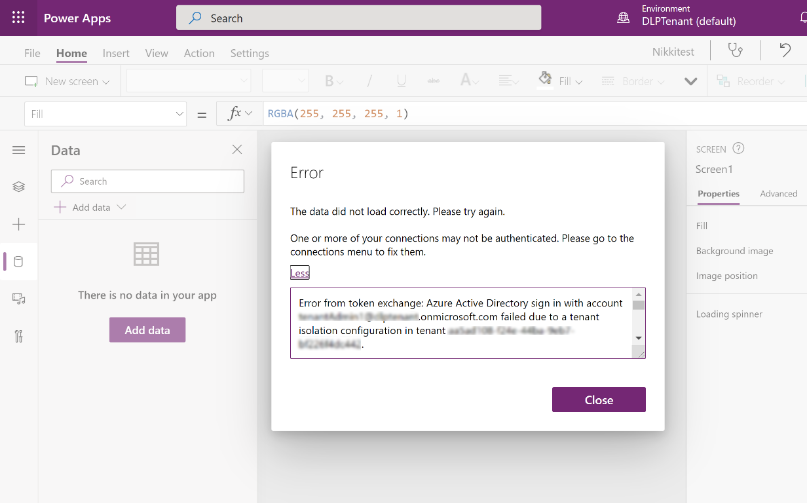

Gli utenti che creano o modificano una risorsa interessata dal criterio di isolamento del tenant vedranno un messaggio di errore correlato. Per esempio, gli autori Power Apps vedranno il seguente errore quando usano connessioni tra tenant in un'app bloccata dai criteri di isolamento dei tenant. L'app non aggiungerà la connessione.

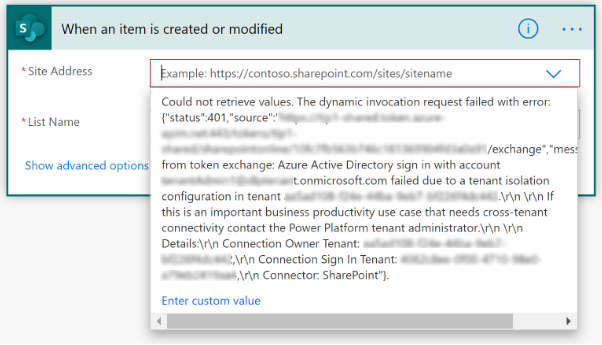

Analogamente, gli autori Power Automate vedranno il seguente errore quando tentano di salvare un flusso che usa connessioni in un flusso bloccato dai criteri di isolamento dei tenant. Il flusso stesso verrà salvato, ma verrà contrassegnato come "Sospeso" e non verrà eseguito a meno che il produttore non risolva la violazione dei criteri di prevenzione della perdita di dati (DLP).

Impatto in fase di runtime su app e flussi

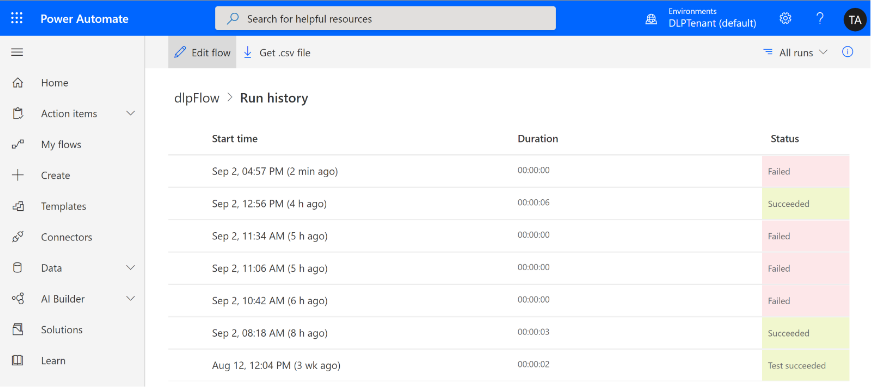

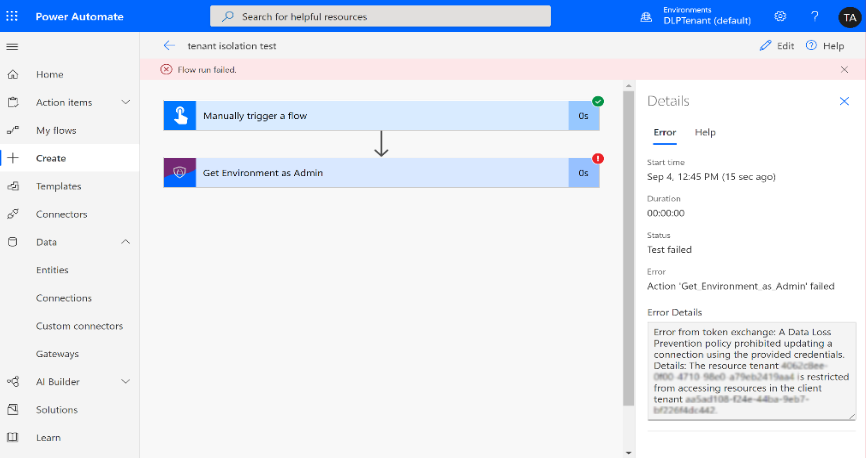

In qualità di amministratore, puoi decidere di modificare i criteri di isolamento del tenant per il tuo tenant in qualsiasi momento. Se le app e i flussi sono stati creati ed eseguiti in conformità con i criteri di isolamento dei tenant precedenti, alcuni di essi potrebbero essere influenzati negativamente dalle modifiche apportate ai criteri. Le app o i flussi che violano i criteri di isolamento del tenant non verranno eseguiti correttamente. Ad esempio, esegui la cronologia in Power Automate indica che l'esecuzione del flusso non è riuscita. Inoltre, selezionando l'esecuzione non riuscita verranno visualizzati i dettagli dell'errore.

Per i flussi esistenti che non vengono eseguiti correttamente a causa dell'ultimo criterio di isolamento del tenant, eseguire la cronologia in Power Automate indica che l'esecuzione del flusso non è riuscita.

Selezionando l'esecuzione non riuscita verranno visualizzati i dettagli dell'esecuzione del flusso non riuscita.

Nota

È necessaria circa un'ora per valutare le ultime modifiche ai criteri di isolamento del tenant rispetto alle app e ai flussi attivi. Questa modifica non è istantanea.

Problemi noti

Azure DevOps connector utilizza Microsoft Entra l'autenticazione come provider di identità, ma utilizza il proprio OAuth flusso e STS per autorizzare ed emettere un token. Poiché il token restituito dal flusso ADO in base alla configurazione del connettore non proviene da Microsoft Entra ID, i criteri di isolamento del tenant non vengono applicati. Come misura di mitigazione, consigliamo di utilizzare altri tipi di policy sui dati per limitare l'uso del connettore o delle sue azioni.