Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

Le funzionalità di anteprima non sono destinate ad essere utilizzate per la produzione e sono soggette a restrizioni. Vengono rese disponibili prima di una versione ufficiale in modo che i clienti possano accedervi con anticipo e fornire i loro commenti.

Questo documento tecnico descrive l'architettura di sicurezza dei meccanismi di autenticazione in Test Engine. Power Apps Per una guida rivolta all'utente sulla selezione e la configurazione dei metodi di autenticazione, vedere la Guida all'autenticazione.

Panoramica dei metodi di autenticazione

Test Engine supporta due metodi di autenticazione principali:

- Autenticazione dello stato di archiviazione - Basata sui cookie persistenti del browser e sullo stato di archiviazione

- Autenticazione basata su certificato - Basata su certificati X.509 e Dataverse integrazione

Entrambi i metodi sono progettati per supportare i moderni requisiti di sicurezza, tra cui l'autenticazione a più fattori (MFA) e i criteri di accesso condizionale.

Architettura di autenticazione dello stato di archiviazione

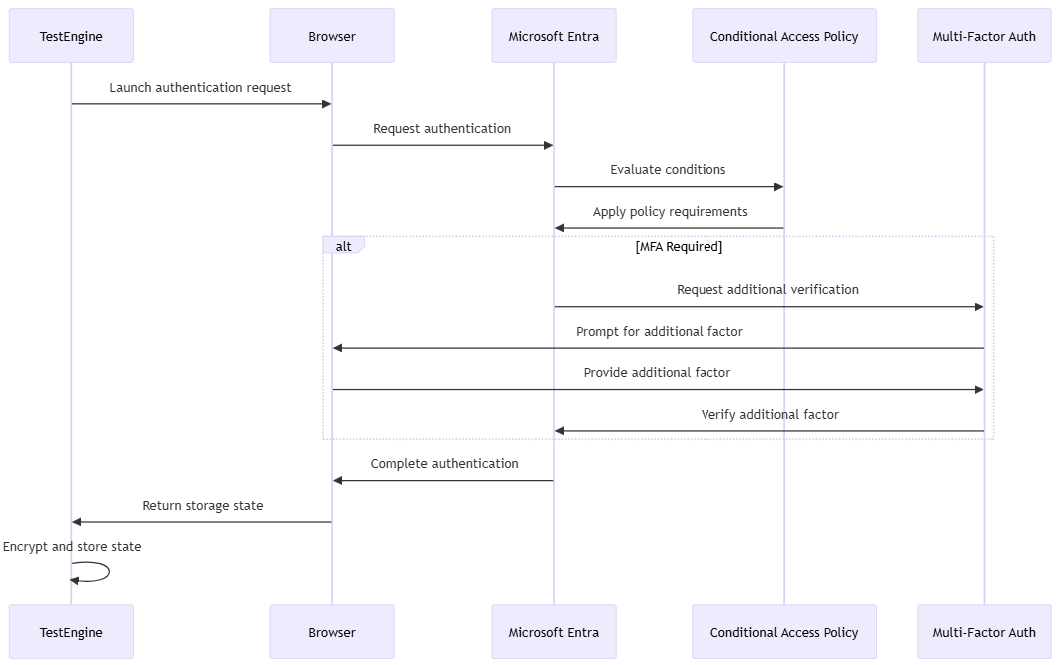

Il metodo di autenticazione dello stato di archiviazione utilizza la gestione del contesto del browser di Playwright per archiviare e riutilizzare in modo sicuro i token di autenticazione.

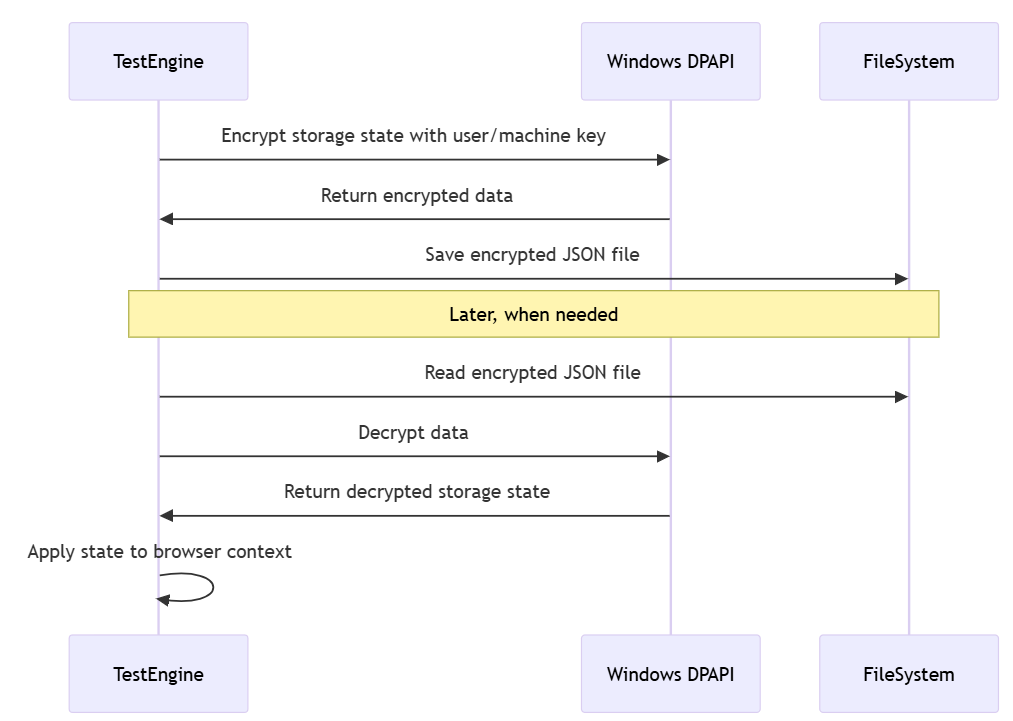

Implementazione di Windows Data Protection

L'implementazione dello stato di archiviazione locale utilizza la Windows Data Protection API (DPAPI) per l'archiviazione sicura:

Considerazioni sulla sicurezza

L'architettura di sicurezza dello stato di archiviazione fornisce:

- Protezione dei token di autenticazione a riposo mediante crittografia DPAPI

- Supporto per Microsoft Entra MFA e policy di accesso condizionale

- Isolamento sandbox tramite i contesti del browser di Playwright

- Conformità alle policy sulla durata della sessione Microsoft Entra

Architettura di autenticazione basata su certificati

L'autenticazione basata su certificati si integra con i certificati X.509 e li utilizza per una maggiore sicurezza e crittografia delle informazioni inattive. Dataverse

Dataverse implementazione dello storage

L'implementazione utilizza un repository XML personalizzato per l'archiviazione sicura delle chiavi di protezione: Dataverse

Tecnologia di crittografia

Nelle sezioni seguenti vengono descritti gli algoritmi di crittografia e gli approcci di gestione delle chiavi utilizzati da Test Engine per proteggere i dati di autenticazione a riposo e in transito.

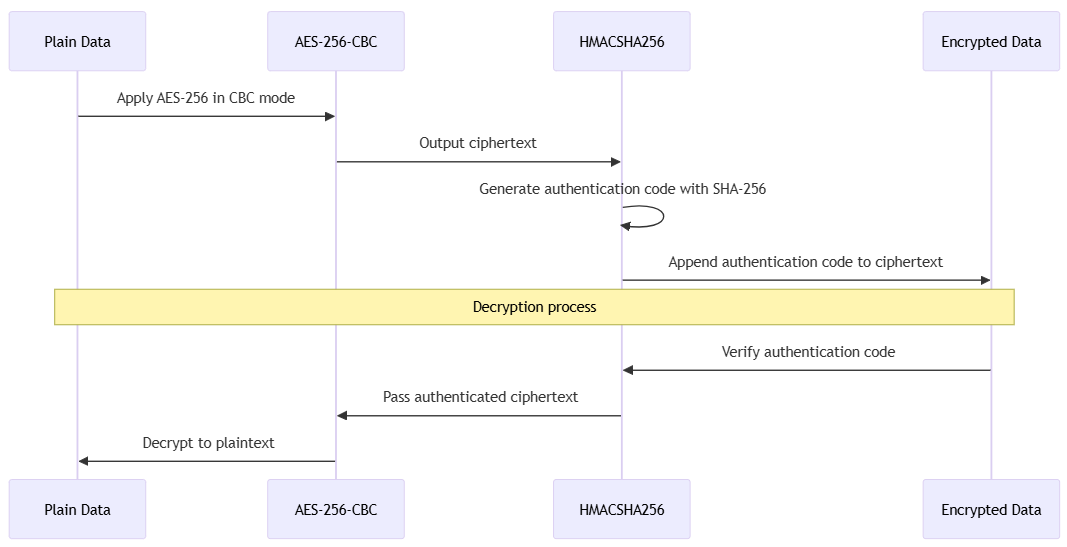

AES-256-CBC + HMACSHA256

Per impostazione predefinita, i valori dei dati vengono crittografati con una combinazione di AES-256-CBC e HMACSHA256:

Questo approccio fornisce:

- Riservatezza tramite crittografia AES-256

- Integrità tramite verifica HMAC

- Autenticazione della fonte dati

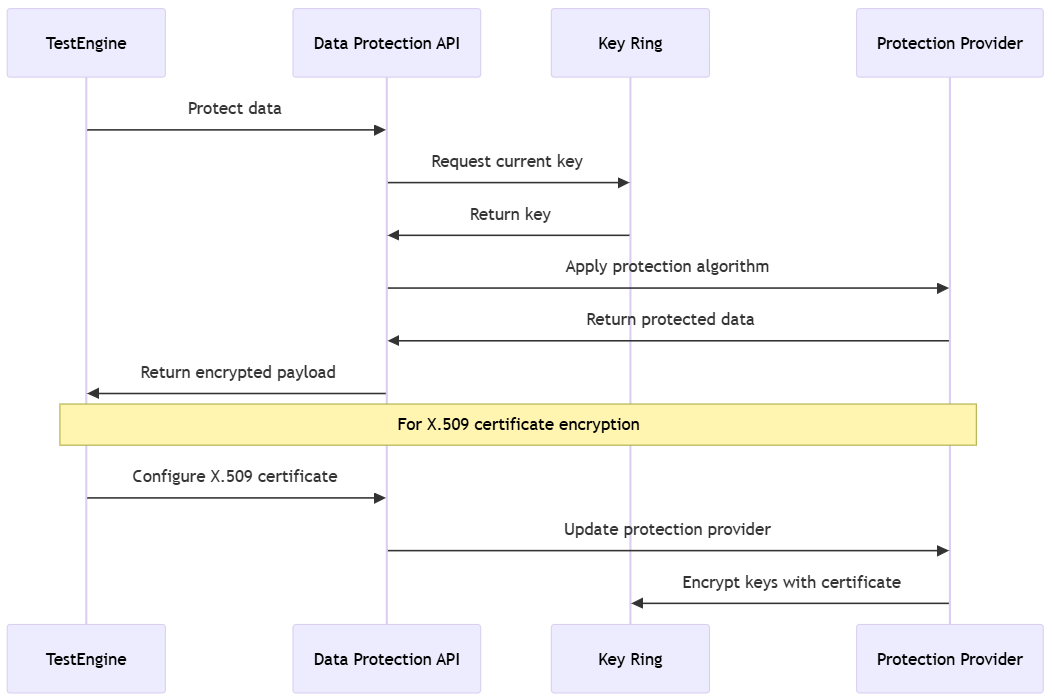

Integrazione dell'API per la protezione dei dati

Il Test Engine si integra con l'API di protezione dati di Core per la gestione delle chiavi e la crittografia: ASP.NET

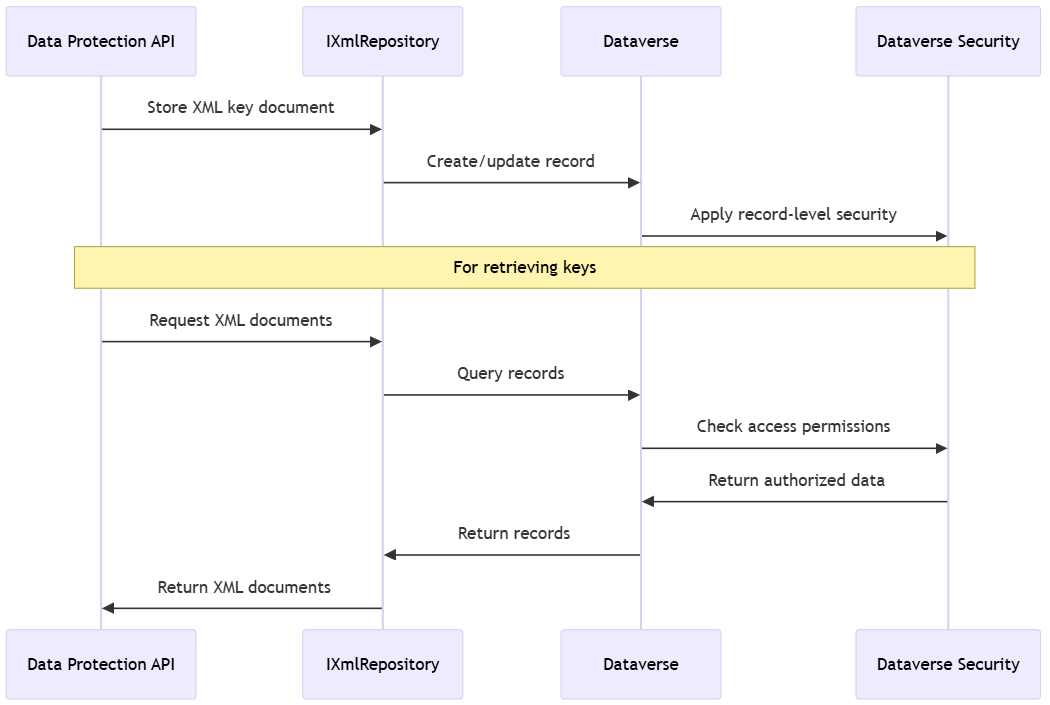

Implementazione del repository XML personalizzato

Test Engine implementa un IXmlRepository personalizzato per l'integrazione: Dataverse

Compatibilità con accesso condizionale e MFA

L'architettura di autenticazione di Test Engine è progettata per funzionare in modo ottimale con i criteri di accesso condizionale: Microsoft Entra

Considerazioni avanzate sulla sicurezza

Le sezioni seguenti evidenziano altre funzionalità e integrazioni di sicurezza che migliorano la protezione dei dati di autenticazione e supportano operazioni sicure negli ambienti aziendali.

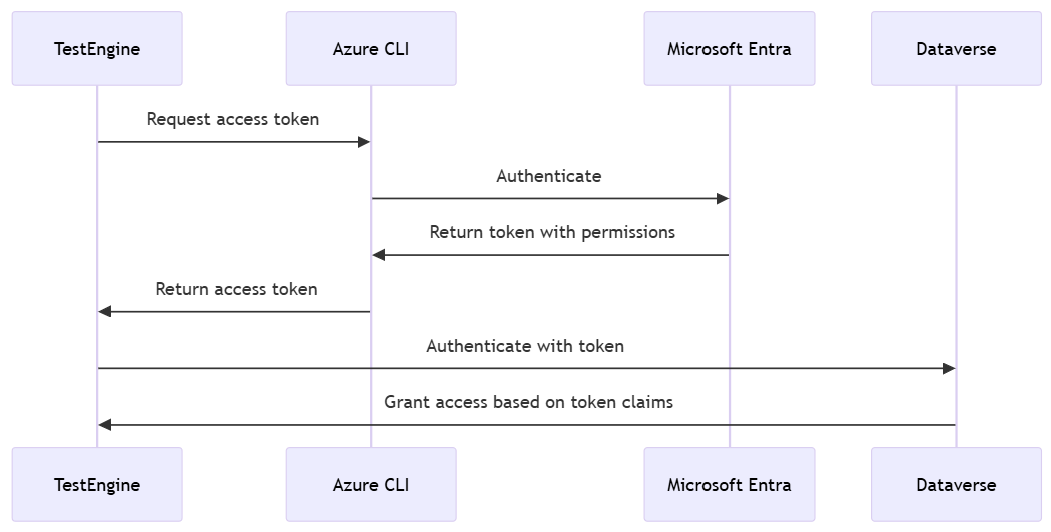

Dataverse integrazione del modello di sicurezza

Il motore di prova utilizza il robusto modello di sicurezza di Dataverse:

- Sicurezza a livello di record - Controlla l'accesso ai dati di autenticazione archiviati

- Modello di condivisione - Consente la condivisione sicura dei contesti di autenticazione dei test

- Auditing - Traccia l'accesso ai dati di autenticazione sensibili

- Sicurezza a livello di colonna - Fornisce protezione granulare dei campi sensibili

Gestione dei token dell'interfaccia della riga di comando di Azure

Per l'autenticazione, Test Engine ottiene in modo sicuro i token di accesso: Dataverse

Procedure consigliate per la sicurezza

Quando si implementa l'autenticazione del Test Engine, tenere in considerazione queste best practice di sicurezza:

- Accesso con privilegi minimi - Concedi le autorizzazioni minime necessarie per testare gli account

- Rotazione regolare dei certificati - Aggiornare periodicamente i certificati

- Variabili CI/CD sicure - Proteggi le variabili della pipeline contenenti dati sensibili

- Accesso di controllo - Monitora l'accesso alle risorse di autenticazione

- Isolamento dell'ambiente - Utilizzare ambienti separati per i test

Miglioramenti futuri della sicurezza

I potenziali miglioramenti futuri all'architettura di sicurezza dell'autenticazione includono:

- Integrazione con Azure Key Vault per una gestione avanzata dei segreti

- Supporto per le identità gestite negli ambienti Azure

- Funzionalità avanzate di registrazione e monitoraggio della sicurezza

- Più fornitori di protezione per scenari multipiattaforma

Articoli correlati

Protezione dei dati in Core ASP.NET

API di protezione dei dati di Windows

Microsoft Entra autenticazione

Dataverse modello di sicurezza

Autenticazione basata sul certificato X.509