Negare l'accesso alla rete pubblica in Database di Azure per MySQL usando portale di Azure

SI APPLICA A:  Database di Azure per MySQL - Server singolo

Database di Azure per MySQL - Server singolo

Importante

Il server singolo del Database di Azure per MySQL è in fase di ritiro. È consigliabile eseguire l'aggiornamento al server flessibile del Database di Azure per MySQL. Per altre informazioni sulla migrazione a Database di Azure per MySQL - Server flessibile, vedere Cosa succede a Database di Azure per MySQL - Server singolo?

Questo articolo descrive come configurare un server Database di Azure per MySQL per negare tutte le configurazioni pubbliche e consentire solo le connessioni tramite endpoint privati per migliorare ulteriormente la sicurezza di rete.

Prerequisiti

Per completare questa guida, è necessario:

- Un Database di Azure per MySQL con piano tariffario per utilizzo generico o ottimizzato per la memoria

Impostare Nega accesso alla rete pubblica

Seguire questa procedura per impostare il server MySQL Nega accesso alla rete pubblica:

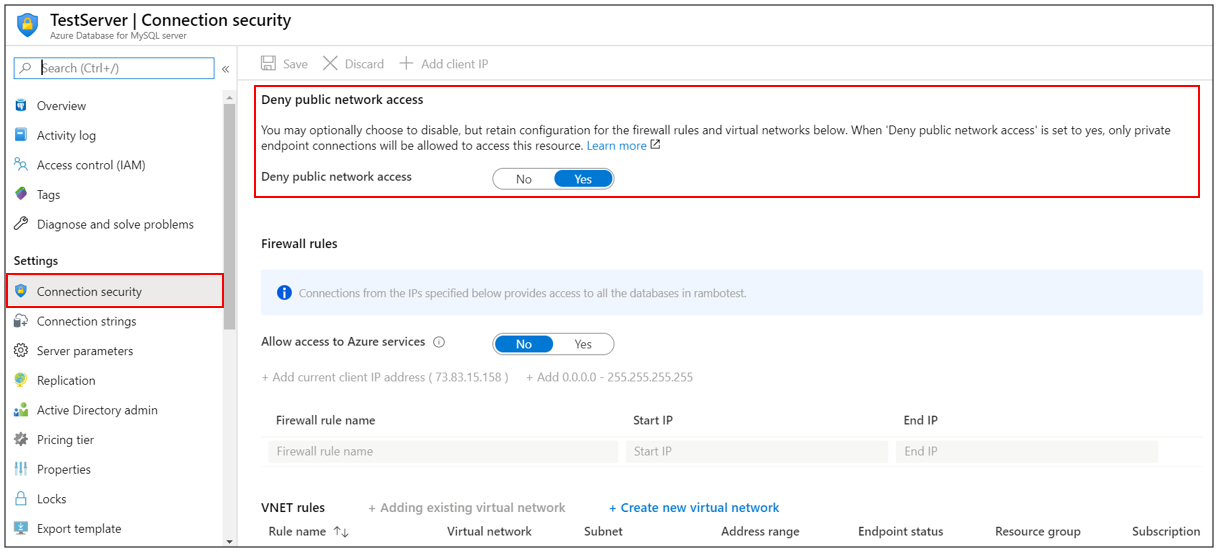

Nella portale di Azure selezionare il server di Database di Azure per MySQL esistente.

Nella pagina Server MySQL, in Impostazioni, fare clic su Sicurezza connessione per aprire la pagina di configurazione della sicurezza della connessione.

In Nega accesso alla rete pubblica selezionare Sì per abilitare l'accesso pubblico negato per il server MySQL.

Fare clic su Salva per salvare le modifiche.

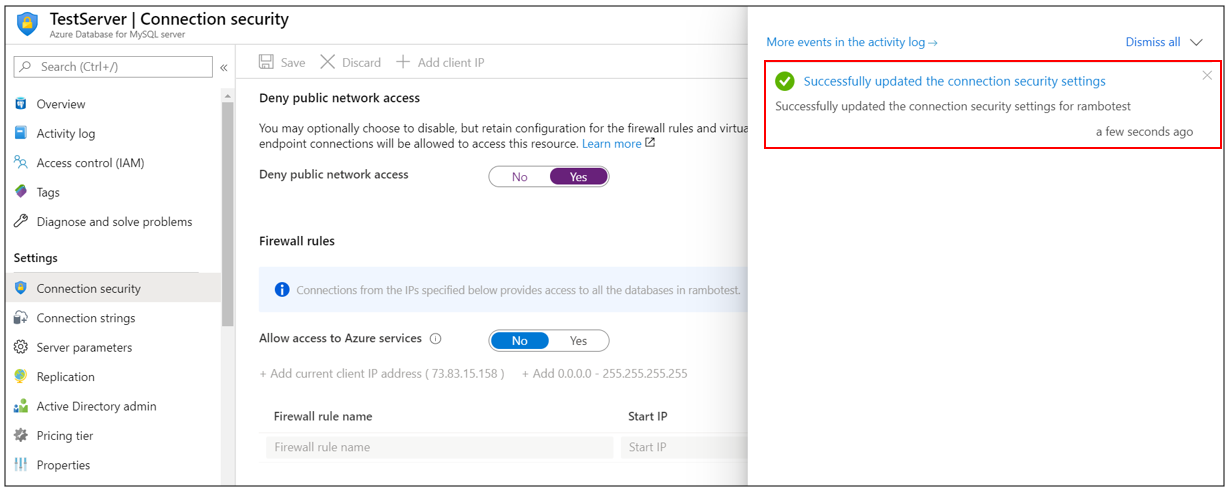

Una notifica conferma che l'impostazione di sicurezza della connessione è stata abilitata correttamente.

Passaggi successivi

Informazioni su come creare avvisi sulle metriche.