Configurare una connessione a disponibilità elevata da locale al gateway VPN CloudSimple

Gli amministratori di rete possono configurare una connessione VPN da sito a disponibilità elevata dall'ambiente locale a un gateway VPN CloudSimple.

Questa guida illustra i passaggi per configurare un firewall locale per una connessione a disponibilità elevata vpn da sito a sito A sito. I passaggi dettagliati sono specifici del tipo di firewall locale. Come esempi, questa guida illustra i passaggi per due tipi di firewall: Cisco ASA e Palo Alto Networks.

Prima di iniziare

Completare le attività seguenti prima di configurare il firewall locale.

- Verificare che l'organizzazione abbia effettuato il provisioning dei nodi necessari e che sia stato creato almeno un cloud privato CloudSimple.

- Configurare un gateway VPN da sito a sito tra la rete locale e il cloud privato CloudSimple.

Vedere Panoramica dei gateway VPN per le proposte della fase 1 e della fase 2 supportate.

Configurare il firewall Cisco ASA locale

Le istruzioni contenute in questa sezione si applicano a Cisco ASA versione 8.4 e versioni successive. Nell'esempio di configurazione, Cisco Adaptive Security Appliance Software versione 9.10 viene distribuito e configurato in modalità IKEv1.

Per il funzionamento della VPN da sito a sito, è necessario consentire l'esecuzione di UDP 500/4500 e ESP (protocollo IP 50) dall'indirizzo IP pubblico primario e secondario cloudSimple (IP peer) all'esterno dell'interfaccia esterna del gateway VPN Cisco ASA locale.

1. Configurare la fase 1 (IKEv1)

Per abilitare la fase 1 (IKEv1) nell'interfaccia esterna, immettere il comando dell'interfaccia della riga di comando seguente nel firewall Cisco ASA.

crypto ikev1 enable outside

2. Creare un criterio IKEv1

Creare un criterio IKEv1 che definisce gli algoritmi e i metodi da usare per hashing, autenticazione, Diffie-Hellman gruppo, durata e crittografia.

crypto ikev1 policy 1

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 28800

3. Creare un gruppo di tunnel

Creare un gruppo di tunnel con gli attributi IPsec. Configurare l'indirizzo IP peer e la chiave pre-condivisa del tunnel, impostata durante la configurazione del gateway VPN da sito a sito.

tunnel-group <primary peer ip> type ipsec-l2l

tunnel-group <primary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

tunnel-group <secondary peer ip> type ipsec-l2l

tunnel-group <secondary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

4. Configurare la fase 2 (IPsec)

Per configurare la fase 2 (IPsec), creare un elenco di controllo di accesso (ACL) che definisce il traffico da crittografare e tunnelare. Nell'esempio seguente il traffico di interesse proviene dal tunnel che viene generato dalla subnet locale locale (10.16.1.0/24) alla subnet remota del cloud privato (192.168.0.0.0/24). L'ACL può contenere più voci se sono presenti più subnet tra i siti.

In Cisco ASA versioni 8.4 e successive è possibile creare oggetti o gruppi di oggetti che fungono da contenitori per le reti, le subnet, gli indirizzi IP host o più oggetti. Creare un oggetto per le subnet locali e un oggetto per le subnet remote e usarle per l'ACL di crittografia e le istruzioni NAT.

Definire una subnet locale locale come oggetto

object network AZ_inside

subnet 10.16.1.0 255.255.255.0

Definire la subnet remota CloudSimple come oggetto

object network CS_inside

subnet 192.168.0.0 255.255.255.0

Configurare un elenco di accesso per il traffico di interesse

access-list ipsec-acl extended permit ip object AZ_inside object CS_inside

5. Configurare il set di trasformazioni

Configurare il set di trasformazioni (TS), che deve includere la parola chiave ikev1. Gli attributi di crittografia e hash specificati nel TS devono corrispondere ai parametri elencati nella configurazione predefinita per i gateway VPN CloudSimple.

crypto ipsec ikev1 transform-set devtest39 esp-aes-256 esp-sha-hmac

6. Configurare la mappa crittografica

Configurare la mappa crittografica, che contiene questi componenti:

- Indirizzo IP peer

- ACL definito che contiene il traffico di interesse

- Set di trasformazioni

crypto map mymap 1 set peer <primary peer ip> <secondary peer ip>

crypto map mymap 1 match address ipsec-acl

crypto map mymap 1 set ikev1 transform-set devtest39

7. Applicare la mappa crittografica

Applicare la mappa crittografica nell'interfaccia esterna:

crypto map mymap interface outside

8. Confermare le regole NAT applicabili

Di seguito è riportata la regola NAT usata. Assicurarsi che il traffico VPN non sia sottoposto a alcuna altra regola NAT.

nat (inside,outside) source static AZ_inside AZ_inside destination static CS_inside CS_inside

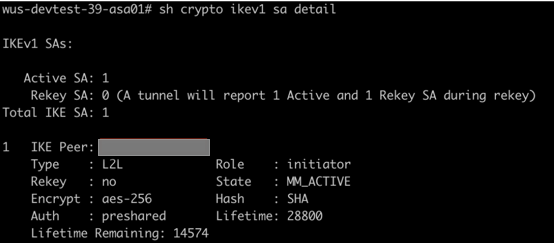

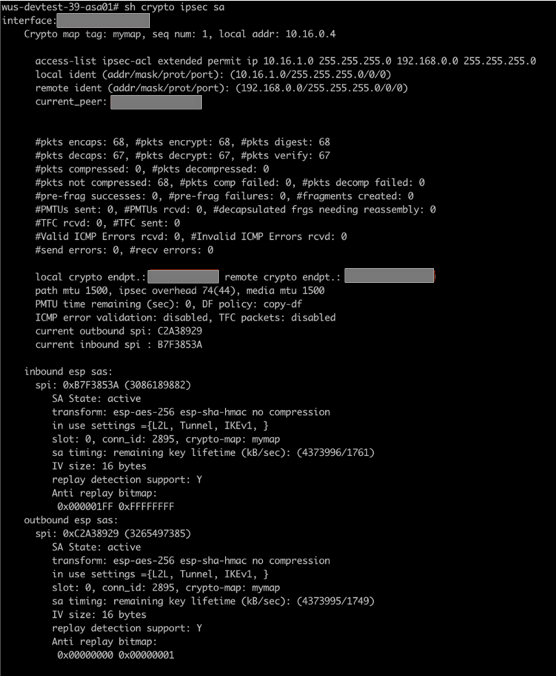

Output stabilito da Cisco ASA da sito a sito di esempio

Output della fase 1:

Output della fase 2:

Configurare il firewall Palo Alto Networks locale

Le istruzioni in questa sezione si applicano a Palo Alto Networks versione 7.1 e versioni successive. In questo esempio di configurazione Palo Alto Networks VM-Series software versione 8.1.0 viene distribuito e configurato in modalità IKEv1.

Per il funzionamento della VPN da sito a sito, è necessario consentire il funzionamento di UDP 500/4500 e ESP (protocollo IP 50) dall'INDIRIZZO IP pubblico primario e secondario cloudSimple all'esterno dell'interfaccia esterna del gateway Palo Alto Networks locale.

1. Creare interfacce del tunnel primario e secondario

Accedere al firewall Palo Alto, selezionareTunnel>interfacce>di rete>Aggiungi, configurare i campi seguenti e fare clic su OK.

- Nome interfaccia. Il primo campo viene popolato automaticamente con la parola chiave 'tunnel'. Nel campo adiacente immettere qualsiasi numero compreso tra 1 e 9999. Questa interfaccia verrà usata come interfaccia del tunnel primario per trasportare il traffico da sito a sito tra il data center locale e il cloud privato.

- Commento. Immettere i commenti per un'identificazione semplice dello scopo del tunnel

- Profilo Netflow. Lasciare il valore predefinito.

- Config. Assegnare interfaccia a: Router virtuale: selezionare impostazione predefinita. Zona di sicurezza: selezionare la zona per il traffico LAN attendibile. In questo esempio il nome della zona per il traffico LAN è "Trust".

- IPv4. Fare clic su Aggiungi e aggiungere qualsiasi indirizzo IP inutilizzato /32 non sovrapposto nell'ambiente, che verrà assegnato all'interfaccia del tunnel primario e verrà usato per il monitoraggio dei tunnel (illustrato più avanti).

Poiché questa configurazione è per una VPN a disponibilità elevata, sono necessarie due interfacce tunnel: una primaria e una secondaria. Ripetere i passaggi precedenti per creare l'interfaccia del tunnel secondario. Selezionare un ID tunnel diverso e un indirizzo IP non usato /32 diverso.

2. Configurare route statiche per le subnet cloud private da raggiungere tramite la VPN da sito a sito

Le route sono necessarie per le subnet locali per raggiungere le subnet cloud private CloudSimple.

SelezionareRouter> virtuali di rete>predefinito> Routestatiche>Aggiungi, configurare i campi seguenti e fare clic su OK.

- Name. Immettere qualsiasi nome per facilitare l'identificazione dello scopo della route.

- Destinazione. Specificare le subnet cloud private CloudSimple da raggiungere tramite interfacce tunnel S2S da locale

- Interfaccia. Selezionare l'interfaccia del tunnel primario creata nel passaggio 1(Sezione-2) dall'elenco a discesa. In questo esempio, è tunnel.20.

- Hop successivo. Selezionare Nessuno.

- Amministrazione distanza. Lasciare il valore predefinito.

- Metrica. Immettere qualsiasi valore compreso tra 1 e 65535. La chiave consiste nell'immettere una metrica inferiore per la route corrispondente all'interfaccia del tunnel primario rispetto all'interfaccia del tunnel secondario corrispondente alla route corrispondente, rendendo preferibile la route precedente. Se tunnel.20 ha un valore di metrica pari a 20 anziché un valore di metrica pari a 30 per tunnel.30, tunnel.20 è preferibile.

- Tabella di route. Lasciare il valore predefinito.

- Profilo BFD. Lasciare il valore predefinito.

- Monitoraggio dei percorsi. lasciare la casella deselezionata.

Ripetere i passaggi precedenti per creare un'altra route per le subnet cloud private da usare come route secondaria/backup tramite l'interfaccia del tunnel secondario. Questa volta selezionare UN ID tunnel diverso e una metrica superiore rispetto alla route primaria.

3. Definire il profilo crittografico

Definire un profilo crittografico che specifica i protocolli e gli algoritmi per l'identificazione, l'autenticazione e la crittografia da usare per configurare i tunnel VPN nella fase 1 di IKEv1.

Selezionare NetworkExpand Network> Profiles >IKE Crypto>Add ,configurare i campi seguenti e fare clic su OK.

- Name. Immettere qualsiasi nome del profilo di crittografia IKE.

- Gruppo DH. Fare clic su Aggiungi e selezionare il gruppo DH appropriato.

- Crittografia. Fare clic su Aggiungi e selezionare il metodo di crittografia appropriato.

- Autenticazione. Fare clic su Aggiungi e selezionare il metodo di autenticazione appropriato.

- Durata chiave. Lasciare il valore predefinito.

- Autenticazione IKEv2 multipla. Lasciare il valore predefinito.

4. Definire i gateway IKE

Definire i gateway IKE per stabilire la comunicazione tra i peer attraverso ogni estremità del tunnel VPN.

Selezionare Network>Expand Network Profiles>IKE Gateways>Aggiungi, configurare i campi seguenti e fare clic su OK.

Scheda Generale:

- Name. Immettere il nome del gateway IKE di cui eseguire il peering con il peer VPN CloudSimple primario.

- Versione. Selezionare Solo modalità IKEv1.

- Tipo di indirizzo. Selezionare IPv4.

- Interfaccia. Selezionare l'interfaccia pubblica o esterna.

- Indirizzo IP locale. Lasciare il valore predefinito.

- Tipo di indirizzo IP peer. Selezionare IP.

- Peer Address (Indirizzo peer). Immettere l'indirizzo IP del peer VPN CloudSimple primario.

- Autenticazione. Selezionare Chiave precondizionato.

- Chiave precondi shared/Confermare la chiave precondi shared. Immettere la chiave precondi shared per trovare la corrispondenza con la chiave del gateway VPN CloudSimple.

- Identificazione locale. Immettere l'indirizzo IP pubblico del firewall di Palo Alto locale.

- Identificazione peer. Immettere l'indirizzo IP del peer VPN CloudSimple primario.

Scheda Opzioni avanzate:

- Abilitare la modalità passiva. lasciare la casella deselezionata.

- Abilitare NAT Traversal. Lasciare deselezionata se il firewall locale Palo Alto non è protetto da alcun dispositivo NAT. In caso contrario, selezionare la casella di controllo .

IKEv1:

- Modalità Exchange. Selezionare main.

- Profilo crypto IKE. Selezionare il profilo di crittografia IKE creato in precedenza. Lasciare deselezionata la casella Abilita frammentazione.

- Rilevamento peer non recapitabili. Lasciare deselezionata la casella.

Ripetere i passaggi precedenti per creare il gateway IKE secondario.

5. Definire i profili di crittografia IPSEC

Selezionare NetworkExpand Network> Profiles >IPSEC Crypto>Add ,configurare i campi seguenti e fare clic su OK.

- Name. Immettere un nome per il profilo di crittografia IPsec.

- Protocollo IPsec. Selezionare ESP.

- Crittografia. Fare clic su Aggiungi e selezionare il metodo di crittografia appropriato.

- Autenticazione. Fare clic su Aggiungi e selezionare il metodo di autenticazione appropriato.

- Gruppo DH. Selezionare no-pfs.

- Vita. Impostare su 30 minuti.

- Abilita. Lasciare deselezionata la casella.

Ripetere i passaggi precedenti per creare un altro profilo di crittografia IPsec, che verrà usato per come peer VPN CloudSimple secondario. Lo stesso profilo di crittografia IPSEC può essere usato anche per i tunnel IPsec primario e secondario (vedere la procedura seguente).

6. Definire i profili di monitoraggio per il monitoraggio del tunnel

Selezionare NetworkExpand Network> Profiles >Monitor>Aggiungi, configurare i campi seguenti e fare clic su OK.

- Name. Immettere un nome qualsiasi del profilo di monitoraggio da usare per il monitoraggio del tunnel per la reazione proattiva all'errore.

- Azione. Selezionare Failover.

- Intervallo. Immettere il valore 3.

- Soglia. Immettere il valore 7.

7. Configurare tunnel IPsec primari e secondari.

SelezionareTunnel IPsec di>rete>Aggiungi, configurare i campi seguenti e fare clic su OK.

Scheda Generale:

- Name. Immettere un nome per il tunnel IPSEC primario di cui eseguire il peering con il peer VPN CloudSimple primario.

- Interfaccia del tunnel. Selezionare l'interfaccia del tunnel principale.

- Digitare Lasciare il valore predefinito.

- Tipo di indirizzo. Selezionare IPv4.

- Gateway IKE. Selezionare il gateway IKE primario.

- Profilo di crittografia IPsec. Selezionare il profilo IPsec primario. Selezionare Mostra opzioni avanzate.

- Abilita Protezione riproduzione. Lasciare il valore predefinito.

- Copiare l'intestazione TOS. Lasciare deselezionata la casella.

- Monitoraggio tunnel. Selezionare la casella.

- IP di destinazione. Immettere qualsiasi indirizzo IP appartenente alla subnet del cloud privato CloudSimple consentita tramite la connessione da sito a sito. Assicurarsi che le interfacce del tunnel (ad esempio tunnel.20 - 10.64.5.2/32 e tunnel.30 - 10.64.6.2/32) in Palo Alto siano autorizzate a raggiungere l'indirizzo IP del cloud privato CloudSimple tramite la VPN da sito a sito. Vedere la configurazione seguente per gli ID proxy.

- Profilo. Selezionare il profilo di monitoraggio.

Scheda ID proxy: fare clic suIPv4 Add (AggiungiIPv4>) e configurare quanto segue:

- ID proxy. Immettere qualsiasi nome per il traffico interessante. Potrebbero essere presenti più ID proxy trasportati all'interno di un tunnel IPsec.

- Local. Specificare le subnet locali che possono comunicare con le subnet del cloud privato tramite la VPN da sito a sito.

- Remoto. Specificare le subnet remote del cloud privato che possono comunicare con le subnet locali.

- Protocollo. Selezionare uno qualsiasi.

Ripetere i passaggi precedenti per creare un altro tunnel IPsec da usare per il peer VPN CloudSimple secondario.

Riferimenti

Configurazione di NAT in Cisco ASA:

Guida alla configurazione di Cisco ASA serie 5500

Attributi IKEv1 e IKEv2 supportati in Cisco ASA:

Guida alla configurazione dell'interfaccia della riga di comando di Cisco ASA Series

Configurazione della VPN da sito a sito IPsec in Cisco ASA con la versione 8.4 e successive:

Configurazione di Cisco Adaptive Security Appliance virtual (ASAv) in Azure:

Guida introduttiva di Cisco Adaptive Security Virtual Appliance (ASAv)

Configurazione della VPN da sito a sito con ID proxy in Palo Alto:

Configurare la VPN da sito a sito

Configurazione del monitoraggio del tunnel:

Configurare il monitoraggio del tunnel

Operazioni del gateway IKE o del tunnel IPsec:

Abilitare/disabilitare, aggiornare o riavviare un gateway IKE o un tunnel IPsec