Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Transparent Data Encryption del database SQL di Azure (anteprima) consente di proteggersi dalla minaccia di attività dannose eseguendo la crittografia e la decrittografia in tempo reale del database, i backup associati e i file di log delle transazioni inattivi senza richiedere modifiche all'applicazione.

TDE esegue la crittografia dello spazio di archiviazione di un intero database usando una chiave simmetrica detta "chiave di crittografia del database". Nel database SQL la chiave di crittografia del database è protetta da un certificato server predefinito. Il certificato server predefinito è univoco per ogni server di database SQL. Se un database si trova in una relazione GeoDR, è protetto da una chiave diversa in ogni server. Se 2 database sono connessi allo stesso server, condividono lo stesso certificato predefinito. Microsoft ruota automaticamente questi certificati almeno ogni 90 giorni. Per una descrizione generale di TDE, vedere Transparent Data Encryption (TDE).

Il database SQL di Azure non supporta l'integrazione di Azure Key Vault con TDE. SQL Server in esecuzione in una macchina virtuale di Azure può usare una chiave asimmetrica di Key Vault. Per ulteriori informazioni, consultare Esempio A: Transparent Data Encryption utilizzando una chiave asimmetrica dal Key Vault.

| Si applica a: Database SQL V12 (anteprima in alcune aree). |

Importante

Questa è attualmente una funzionalità di anteprima. Riconosco e accetto che l'implementazione di Transparent Data Encryption del database SQL nei database personali sia soggetta alle condizioni di anteprima del contratto di licenza (ad esempio il Contratto Enterprise, il Contratto Microsoft Azure o il Contratto di sottoscrizione Microsoft Online), nonché eventuali condizioni supplementari per l'utilizzo per l'anteprima di Microsoft Azure.

L'anteprima dello stato di TDE si applica anche nel subset di aree geografiche in cui la famiglia di versioni V12 del database SQL viene annunciata come in stato di disponibilità generale. TDE per il database SQL non è destinato all'uso nei database di produzione fino a quando Microsoft non annuncia che TDE viene alzato di livello dall'anteprima alla disponibilità generale. Per altre informazioni sul database SQL V12, vedere Novità del database SQL di Azure.

Autorizzazioni

Per iscriversi all'anteprima e configurare TDE tramite il portale di Azure, usando l'API REST o tramite PowerShell, è necessario essere connessi come Proprietario, Collaboratore o Gestione sicurezza SQL di Azure.

Per configurare TDE tramite Transact-SQL è necessario quanto segue:

È necessario essere già iscritti per l'anteprima di TDE.

Per creare la chiave di crittografia del database, è necessario essere un amministratore del database SQL oppure essere membro del ruolo dbmanager nel database master e disporre dell'autorizzazione CONTROL per il database.

Per eseguire l'istruzione ALTER DATABASE con l'opzione SET è necessaria solo l'appartenenza al ruolo dbmanager .

Iscriversi all'anteprima di TDE e abilitare TDE in un database

Visitare il portale di Azure all'indirizzo https://portal.azure.com e accedere con l'account Amministratore di Azure o Collaboratore.

Nel banner sinistro fare clic su SFOGLIA e quindi su Database SQL.

Con i database SQL selezionati nel riquadro sinistro, fare clic sul database utente.

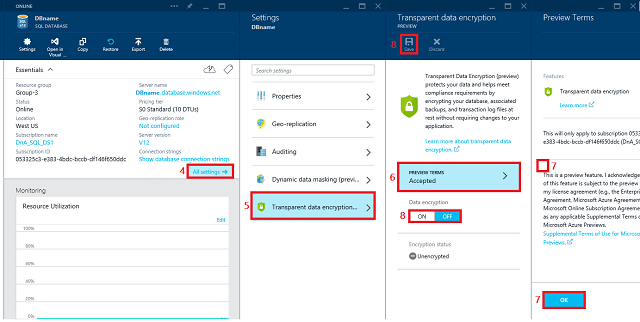

Nel pannello del database fare clic su Tutte le impostazioni.

Nel pannello Impostazioni fare clic su Transparent Data Encryption (anteprima) per aprire il pannello Transparent Data Encryption PREVIEW . Se non è già stata effettuata l'iscrizione per l'anteprima di TDE, le impostazioni di crittografia dei dati verranno disabilitate fino al completamento dell'iscrizione.

Fare clic su ANTEPRIMA TERMINI.

Leggere le condizioni dell'anteprima e, se si accettano le condizioni, selezionare la casella di controllo Transparent Data EncryptionPreview terms (Condizioni di visualizzazione) e quindi fare clic su OK nella parte inferiore della pagina. Tornare al pannello Crittografia datiPREVIEW , in cui dovrebbe essere abilitato il pulsante Crittografia dati .

Nel pannello Anteprima crittografia dati spostare il pulsante Crittografia dati su Sì e quindi fare clic su Salva (nella parte superiore della pagina) per applicare l'impostazione. Lo stato della crittografia approssima lo stato di avanzamento della crittografia dei dati trasparente.

È anche possibile monitorare lo stato di avanzamento della crittografia connettendosi al database SQL usando uno strumento di query come SQL Server Management Studio come utente del database con l'autorizzazione VIEW DATABASE STATE . Interroga la

encryption_statecolonna della vista sys.dm_database_encryption_keys.

Abilitazione di TDE nel database SQL tramite Transact-SQL

I passaggi seguenti presuppongono che l'utente abbia già effettuato l'iscrizione per l'anteprima.

Connettersi al database usando un account di accesso amministratore o membro del ruolo dbmanager nel database master.

Eseguire le istruzioni seguenti per creare una chiave di crittografia del database e crittografare il database.

-- Create the database encryption key that will be used for TDE. CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE ##MS_TdeCertificate##; -- Enable encryption ALTER DATABASE [AdventureWorks] SET ENCRYPTION ON; GOPer monitorare lo stato di avanzamento della crittografia nel database SQL, gli utenti del database con l'autorizzazione VIEW DATABASE STATE possono eseguire query sulla

encryption_statecolonna della vista sys.dm_database_encryption_keys .

Abilitazione di TDE nel database SQL tramite PowerShell

Usando Azure PowerShell è possibile eseguire il comando seguente per attivare/disattivare TDE. È necessario connettere l'account alla finestra ps prima di eseguire il comando. I passaggi seguenti presuppongono che l'utente abbia già effettuato l'iscrizione per l'anteprima. Per altre informazioni su PowerShell, vedere Come installare e configurare Azure PowerShell.

Per abilitare TDE, restituire lo stato TDE e visualizzare l'attività di crittografia.

Switch-AzureMode -Name AzureResourceManager Set-AzureSqlDatabaseTransparentDataEncryption -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1" -State "Enabled" Get-AzureSqlDatabaseTransparentDataEncryption -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1" Get-AzureSqlDatabaseTransparentDataEncryptionActivity -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1"Per disabilitare TDE:

Set-AzureSqlDatabaseTransparentDataEncryption -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1" -State "Disabled" Switch-AzureMode -Name AzureServiceManagement

Decrittografia di un database protetto TDE nel database SQL

Per disabilitare TDE tramite il portale di Azure

Visitare il portale di Azure all'indirizzo https://portal.azure.com e accedere con l'account Amministratore di Azure o Collaboratore.

Nel banner sinistro fare clic su SFOGLIA e quindi su Database SQL.

Con i database SQL selezionati nel riquadro sinistro, fare clic sul database utente.

Nel pannello del database fare clic su Tutte le impostazioni.

Nel pannello Impostazioni fare clic su Transparent Data Encryption (anteprima) per aprire il pannello Transparent Data Encryption PREVIEW .

Nel pannello Transparent Data Encryption PREVIEW spostare il pulsante Crittografia dati su Disattivato e quindi fare clic su Salva (nella parte superiore della pagina) per applicare l'impostazione. Lo stato della crittografia approssima lo stato di avanzamento della decrittazione dei dati trasparenti.

È anche possibile monitorare lo stato di avanzamento della decrittografia connettendosi al database SQL usando uno strumento di query come Management Studio come utente del database con l'autorizzazione VIEW DATABASE STATE . Eseguire una query nella colonna

encryption_statedella vista sys.dm_database_encryption_keys.

Per disabilitare TDE tramite Transact-SQL

Connettersi al database usando un account di accesso amministratore o membro del ruolo dbmanager nel database master.

Eseguire le istruzioni seguenti per decrittografare il database.

-- Enable encryption ALTER DATABASE [AdventureWorks] SET ENCRYPTION OFF; GOPer monitorare lo stato di avanzamento della crittografia nel database SQL, gli utenti del database con l'autorizzazione VIEW DATABASE STATE possono eseguire query sulla

encryption_statecolonna della vista sys.dm_database_encryption_keys .

Uso di database protetti TDE nel database SQL

Non è necessario decrittografare i database per le operazioni in Azure. Le impostazioni di Transparent Data Encryption nel database di origine o nel database primario vengono ereditate in modo trasparente nel database di destinazione. Sono incluse le operazioni che coinvolgono:

Ripristino geografico

Self-Service ripristino temporizzato

Ripristinare il database eliminato

Replica geografica attiva

Creazione di una copia del database

Spostamento di un database protetto TDE utilizzando file .Bacpac

Quando si esporta un database protetto da TDE usando la funzione Esporta database nel portale del database SQL di Azure o nell'Importazione/Esportazione guidata SQL Server, il contenuto del database non viene crittografato. Il contenuto viene archiviato in file con estensione bacpac che non sono crittografati. Assicurarsi di proteggere i file con estensione bacpac in modo appropriato e abilitare TDE al termine dell'importazione del nuovo database.

Argomento correlato di SQL Server

Vedere anche

Transparent Data Encryption (TDE)CREATE CREDENTIAL (Transact-SQL)CREATE ASYMMETRIC KEY (Transact-SQL)CREATE DATABASE ENCRYPTION KEY (Transact-SQL)ALTER DATABASE (Transact-SQL)ALTER DATABASE SET Options (Transact-SQL)