Creazione di dispositivi più sicuri con Windows 10 IoT Core

Introduzione

Windows 10 IoT Core offre funzionalità di sicurezza avanzate e di livello aziendale che possono essere usate su classi con vincoli di risorse più piccole dei dispositivi IoT. Per queste funzionalità di sicurezza offrire vantaggi tangibili, la piattaforma hardware deve anche fornire un mezzo per ancorarli. Questo articolo fornisce indicazioni di alto livello ai costruttori di dispositivi OEM e ai creatori consapevoli della sicurezza che vogliono selezionare hardware e compilazione appropriati, configurare e inviare un dispositivo IoT più sicuro ai propri clienti.

Creazione di un dispositivo IoT più sicuro

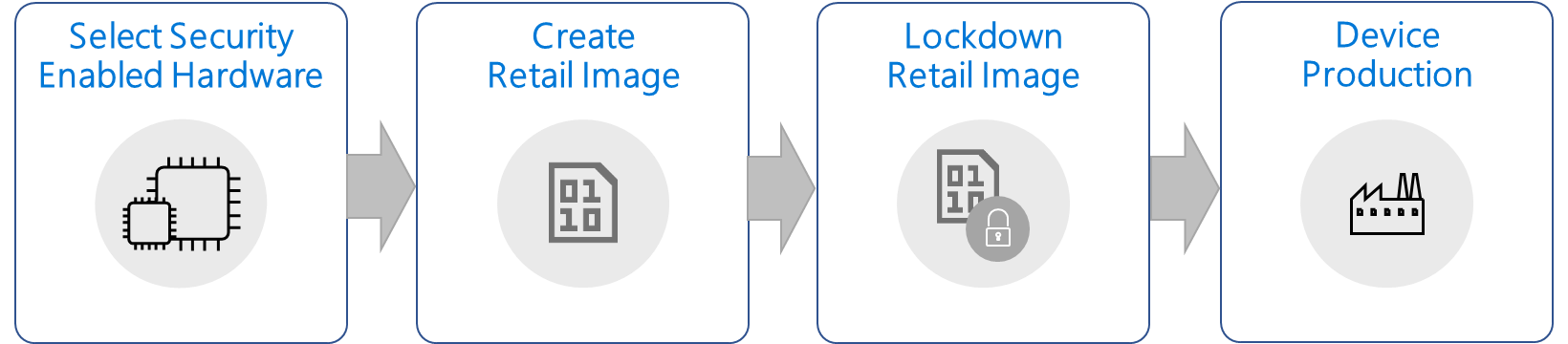

Il processo per la creazione di dispositivi IoT più sicuri con IoT Core include la selezione di hardware per supportare le funzionalità di sicurezza della piattaforma, nonché la produzione di dispositivi IoT abilitati per la sicurezza.

Scelta dell'hardware abilitato per la sicurezza

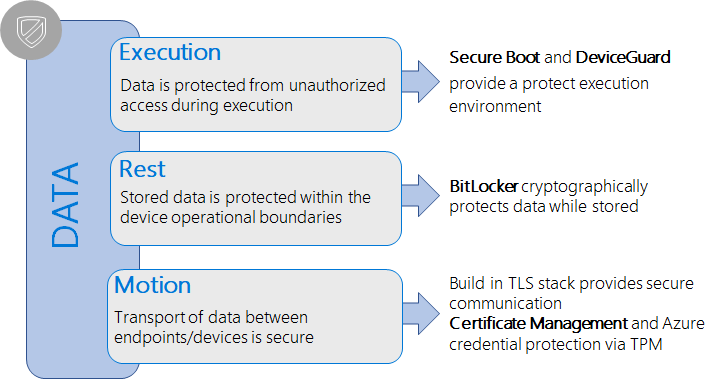

Sebbene IoT Core abbia funzionalità di sicurezza predefinite per la piattaforma per proteggere i dati dei clienti, si basa sulle funzionalità di sicurezza hardware per usare completamente queste funzionalità. Infatti, il software non può proteggere se stesso perché la memoria può essere modificata e non esiste un'identità del dispositivo attendibile o non modificabile che può essere fornita solo tramite software. Esistono diversi modi per fornire sicurezza basata su hardware, ad esempio smart card, modulo di piattaforma attendibile (TPMs) o funzionalità di sicurezza incorporate nel SoC.

Per altre informazioni sulle piattaforme hardware supportate, vedere SoCs e schede personalizzate.

Trusted Platform Module

IoT Core usa Trusted Platform Module 2.0 (TPM 2.0) come piattaforma di sicurezza hardware. È consigliabile usare una piattaforma hardware che fornisce TPM 2.0 per sfruttare completamente le funzionalità di sicurezza IoT Core, ad esempio BitLocker, Avvio sicuro, Archiviazione credenziali di Azure e altri. Esistono due opzioni per i dispositivi di produzione per implementare un TPM: come TPM (dTPM) discreto o come firmware TPM (fTPM). I TPMS discreti sono disponibili da diversi produttori, ad esempio Infineon, NazionZ e altri. Alcuni produttori di SoC forniscono implementazioni fTPM come parte di un pacchetto di supporto della scheda (BSP).

Per altre informazioni sui TPMS , vedere Panoramica di TPM e Come configurare un TPM.

Opzioni di archiviazione

Le schede di sviluppo, come il popolare Raspberry Pi 3, offrono flessibilità e consentono agli sviluppatori di avviare facilmente qualsiasi piattaforma tramite una scheda SD rimovibile. Per la maggior parte dei dispositivi IoT del settore, questa flessibilità non è auspicabile e può rendere i dispositivi una destinazione facile per gli attacchi. Al contrario, quando si progetta l'hardware, è consigliabile usare un'archiviazione eMMC per i dispositivi IoT più piccoli e a basso costo. L'archiviazione incorporata rende molto più difficile separare il contenuto dal dispositivo e, a sua volta, riduce il potenziale di furto di dati o l'introduzione di malware nel dispositivo.

Creare un'immagine di vendita al dettaglio

Quando si crea un'immagine di vendita al dettaglio di Windows IoT Core, assicurarsi che non siano presenti strumenti di sviluppo che consentano l'accesso remoto e il debug nei sistemi di produzione, in quanto possono potenzialmente aprire il dispositivo agli attacchi. Se si usano strumenti di sviluppo come Windows Device Portal, FTP Server, SSH o PowerShell nelle immagini, assicurarsi di testare e convalidare gli scenari nelle immagini IoT Core retail che non includono questi strumenti.

Account utente

La maggior parte degli utenti ha familiarità con la nozione di acquisire la proprietà di dispositivi come PC e telefoni: l'idea di personalizzare un dispositivo quando non è in arrivo e di configurare le credenziali per accedere al dispositivo. A differenza dei PC e dei telefoni consumer, i dispositivi IoT non sono destinati a fungere da dispositivi di calcolo per utilizzo generico. Invece, sono in genere dispositivi a scopo singolo, a scopo fisso. Anche se Windows supporta la nozione di amministratori di dispositivi che possono connettersi in remoto ai dispositivi durante un ciclo di sviluppo, tale supporto nei dispositivi IoT del settore può rappresentare una minaccia, soprattutto quando vengono usate password deboli. In generale, è consigliabile che non vengano creati account o password predefiniti nei dispositivi IoT Core.

Blocco di un'immagine di vendita al dettaglio

Nei dispositivi di calcolo per utilizzo generico, ad esempio PC, gli utenti possono installare applicazioni e modificare le impostazioni, tra cui per le funzionalità di sicurezza, per garantire che il dispositivo sia più adatto alle proprie esigenze. La maggior parte dei dispositivi IoT sono dispositivi a funzione fissa che non cambieranno lo scopo nel corso della durata del dispositivo. Ricevono aggiornamenti software o abilitano gli aggiornamenti funzionali entro i limiti operativi, ad esempio un'interfaccia utente o una regolazione della temperatura migliorata in un termostato intelligente. Queste informazioni possono essere usate per bloccare completamente un dispositivo IoT consentendo solo l'esecuzione di codice noto e attendibile. Device Guard in Windows 10 IoT Core può aiutare a proteggere i dispositivi IoT assicurando che il codice eseguibile sconosciuto o non attendibile non possa essere eseguito nei dispositivi bloccati.

Microsoft fornisce il pacchetto di sicurezza Turnkey per facilitare l'abilitazione delle funzionalità di sicurezza chiave nei dispositivi IoT Core. In questo modo, i generatori di dispositivi creano dispositivi IoT completamente bloccati. Il pacchetto aiuterà con:

- Provisioning di chiavi di avvio sicure e abilitazione della funzionalità nelle piattaforme IoT supportate.

- Configurazione e configurazione della crittografia dei dispositivi con BitLocker.

- Avvio del blocco del dispositivo per consentire solo l'esecuzione di applicazioni e driver firmati.

Le indicazioni dettagliate sono descritte nella sezione Abilitazione di avvio sicuro, BitLocker e Device Guard .

Produzione di dispositivi

Dopo aver convalidato l'immagine di blocco, può essere usata per la produzione. Per altre informazioni, vedere Produzione IoT Core.