Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le tecnologie microsoft endpoint usano Microsoft Windows HTTP (WinHTTP) per segnalare i dati e comunicare con il servizio cloud degli endpoint Microsoft. Il servizio incorporato viene eseguito nel contesto di sistema utilizzando l'account LocalSystem.

Consiglio

Per le organizzazioni che usano i proxy come porta di accesso a Internet, è possibile usare la protezione della rete per esaminare gli eventi che si verificano dietro un proxy. Per altre informazioni, vedere Esaminare gli eventi di connessione che si verificano dietro i proxy di inoltro.

L'impostazione di configurazione WinHTTP è indipendente dalle impostazioni del proxy di esplorazione Internet (WinINet) di Windows Internet e può solo individuare un server proxy usando i metodi di individuazione automatica seguenti:

Proxy trasparente

Protocollo Web Proxy Auto-discovery (WPAD)

Nota

Se nella topologia di rete si usa un proxy trasparente o WPAD, non sono necessarie impostazioni di configurazione speciali. Per ulteriori informazioni sulle esclusioni URL nel proxy di Microsoft Defender per Endpoint, vedere Abilitare l'accesso agli URL del servizio cloud della Prevenzione della perdita dei dati degli endpoint nel server proxy.

Configurazione manuale del proxy statico:

- Configurazione basata sul registro

- WinHTTP configurato utilizzando il comando netsh. Questo è adatto solo per desktop in una topologia stabile (ad esempio: un desktop in una rete aziendale dietro lo stesso proxy)

Configurare manualmente il server proxy con un proxy statico basato sul registro

Per i dispositivi endpoint a cui non è consentito connettersi a Internet, è necessario configurare un proxy statico basato sul registro. È necessario configurarlo per consentire solo alla Prevenzione della perdita dei dati degli endpoint di Microsoft di segnalare i dati di diagnostica e comunicare con il servizio cloud di endpoint Microsoft.

Il proxy statico è configurabile tramite Criteri di gruppo. I criteri di gruppo sono disponibili in:

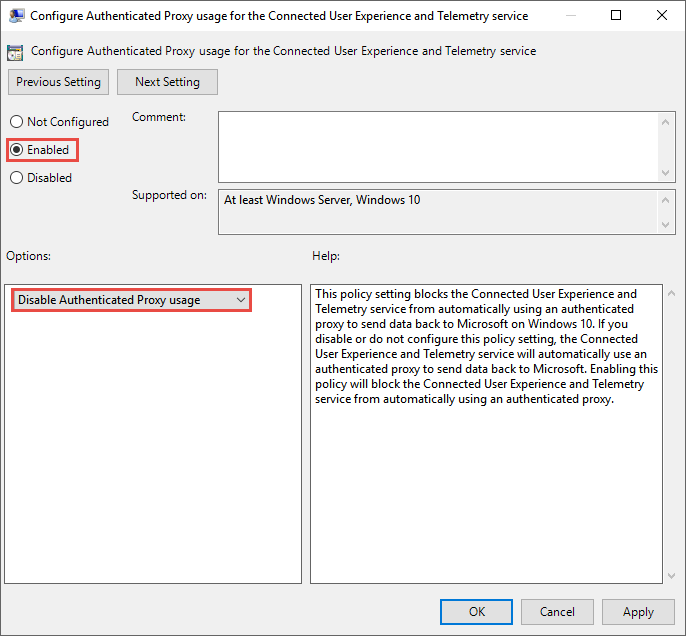

Aprire Modelli > amministrativi Raccolta dati componenti > windows e versioni di > anteprima Configurare l'utilizzo del proxy autenticato per il servizio Esperienza utente connessa e telemetria

Impostarlo su Abilitato e selezionare Disabilita uso proxy autenticato:

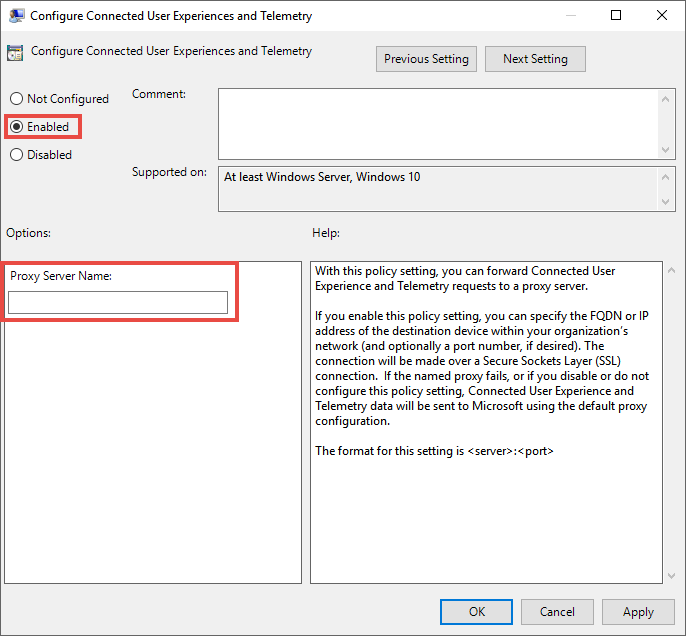

Aprire Modelli > amministrativi Raccolta dati componenti > di Windows e Build > di anteprima Configurare esperienze utente connesse e dati di telemetria:

Configurare il proxy inverso

Il criterio imposta due valori di registro

TelemetryProxyServercome REG_SZ eDisableEnterpriseAuthProxyREG_DWORD nella chiave di registroHKLM\Software\Policies\Microsoft\Windows\DataCollection.Il valore del Registro di sistema TelemetryProxyServer è in questo formato <nome server o ip>:<porta>. Ad esempio: 10.0.0.6:8080

Il valore del registro

DisableEnterpriseAuthProxydeve essere impostato su 1.

Configurare manualmente il server proxy con il comando "netsh"

Usare netsh per configurare un proxy statico a livello di sistema.

Nota

Questa operazione avrà effetto su tutte le applicazioni, inclusi i servizi di Windows che usano WinHTTP con proxy predefinito. I portatili che stanno cambiando la topologia, ad esempio da Office a Home, non funzioneranno con netsh. È consigliabile usare la configurazione del proxy statico basata sul registro.

Aprire un prompt dei comandi con privilegi elevati:

- Passare a Start e digitare cmd

- Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Immettere il comando indicato di seguito e premere INVIO:

netsh winhttp set proxy <proxy>:<port>Ad esempio: netsh winhttp set proxy 10.0.0.6:8080

Per reimpostare il proxy winhttp, immettere il comando indicato di seguito e premere INVIO:

netsh winhttp reset proxy

Per altre informazioni, vedere Sintassi comando netsh, contesti e formattazione.

Abilitare l'accesso agli URL del servizio cloud della Prevenzione della perdita dei dati degli endpoint nel server proxy

Se un proxy o un firewall blocca tutto il traffico per impostazione predefinita e consente solo domini specifici, aggiungere i domini elencati nel foglio di lavoro scaricabile all'elenco di domini consentiti.

Il foglio di calcolo scaricabile elenca i servizi e gli URL associati a cui la rete deve essere in grado di connettersi. È necessario assicurarsi che non ci siano regole di filtro di rete o firewall che neghino l'accesso a questi URL, altrimenti potrebbe essere necessario creare una regola specifica per consentirgli l’accesso.

Se un proxy o un firewall ha l’analisi HTTPS (ispezione SSL) abilitata, bisogna escludere i domini elencati nella tabella di analisi HTTPS di cui sopra. Se un proxy o un firewall blocca il traffico anonimo, perché la Prevenzione della perdita dei dati degli endpoint si connette dal contesto di sistema, assicurarsi che il traffico anonimo sia consentito negli URL elencati in precedenza.

Verificare la connettività client agli URL dei servizi cloud Microsoft.

Verificare che la configurazione del proxy sia stata completata correttamente, che WinHTTP possa individuare e comunicare attraverso il server proxy nell’ambiente e che il server proxy consenta il traffico agli URL del servizio Defender per Endpoint.

Scaricare lostrumento MDATP Client Analyzer nel PC in cui è in esecuzione la Prevenzione della perdita dei dati degli endpoint.

Estrarre il contenuto di MDATPClientAnalyzer.zip nel dispositivo.

Aprire un prompt dei comandi con privilegi elevati:

- Passare a Start e digitare cmd.

- Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Immettere il comando indicato di seguito e premere INVIO:

HardDrivePath\MDATPClientAnalyzer.cmdSostituire HardDrivePath con il percorso in cui è stato scaricato lo strumento MDATPClientAnalyzer, ad esempio

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd

Estrarre il file MDATPClientAnalyzerResult.zip* creato dallo strumento nella cartella usata in HardDrivePath.

Aprire MDATPClientAnalyzerResult.txt e verificare di avere eseguito la procedura di configurazione del proxy per abilitare l'individuazione del server e l'accesso agli URL di servizio. Lo strumento controlla la connettività degli URL del servizio Defender per Endpoint con cui è configurato per interagire. Quindi immette i risultati per ogni URL che potrebbe essere potenzialmente utilizzato per comunicare con il servizio Defender per l'endpoint nel file MDATPClientAnalyzerResult.txt. Ad esempio:

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

Se almeno una delle opzioni di connettività restituisce uno stato (200), il client Defender per Endpoint può comunicare correttamente con l'URL testato usando questo metodo di connettività.

Tuttavia, se i risultati della verifica della connettività indicano un errore, viene visualizzato un errore HTTP (vedere codici di stato HTTP). È quindi possibile usare gli URL nella tabella illustrata in Abilitare l'accesso agli URL del servizio cloud della Prevenzione della perdita dei dati degli endpoint nel server proxy. Gli URL usati variano a seconda dell'area selezionata durante la procedura di onboarding.

Nota

Lo strumento di analisi della connettività non è compatibile con la regola di riduzione della superficie di attacco Bloccare le creazioni di processi provenienti dai comandi PSExec e WMI. È necessario disabilitare temporaneamente questa regola per eseguire lo strumento di connettività.

Quando TelemetryProxyServer è impostato, nel Registro o tramite Criteri di Gruppo, Defender for Endpoint ricade in modalità diretta se non può accedere al proxy definito. Argomenti correlati:

- Eseguire l'onboarding di dispositivi Windows 10

- Risoluzione dei problemi di onboarding della prevenzione della perdita dei dati degli endpoint Microsoft

Vedere anche

- Informazioni sulla prevenzione della perdita di dati degli endpoint

- Uso della prevenzione della perdita di dati degli endpoint

- Informazioni sulla prevenzione della perdita di dati

- Creare e distribuire criteri di prevenzione della perdita dei dati

- Introduzione a Esplora attività

- Microsoft Defender ATP

- Strumenti e metodi di onboarding per i dispositivi Windows 10

- Abbonamento a Microsoft 365

- Dispositivi aggiunti a Microsoft Entra

- Scaricare il nuovo Microsoft Edge basato su Chromium