Connettersi al tenant di Microsoft Fabric nello stesso tenant di Microsoft Purview (anteprima)

Importante

L'analisi di un tenant di Microsoft Fabric comporta l'inserimento di metadati e derivazione da elementi di Fabric, tra cui Power BI. L'esperienza di registrazione di un tenant di Fabric e configurazione di un'analisi è simile al tenant di Power BI e condivisa tra tutti gli elementi di Fabric. L'analisi di elementi di Fabric diversi da Power BI è attualmente in anteprima. Le Condizioni aggiuntive per l'uso per le anteprime di Microsoft Azure includono termini legali aggiuntivi che si applicano alle funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora rilasciate nella disponibilità generale.

Questo articolo illustra come registrare un tenant di Microsoft Fabric nello stesso tenant della risorsa di Microsoft Purview e come eseguire l'autenticazione e interagire con l'origine Fabric in Microsoft Purview. Per altre informazioni su Microsoft Purview in generale, vedere l'articolo introduttivo.

Nota

A partire dal 13 dicembre 2023, l'analisi dei tenant di Fabric registrati con l'origine dati di Fabric in Microsoft Purview acquisirà metadati e derivazione da elementi di Fabric, tra cui Power BI. La nuova funzionalità diventerà disponibile in tutte le aree cloud pubbliche di Microsoft Purview nei giorni successivi.

Per l'analisi di un tenant di Power BI, vedere la documentazione di Power BI.

Funzionalità supportate

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito | Classificazione | Applicazione di etichette | Criteri di accesso | Derivazione | Condivisione dati | Visualizzazione in diretta |

|---|---|---|---|---|---|---|---|---|---|

| Sì | Sì | Sì | Sì | No | No | No | Sì | No | Sì |

| Esperienze | Elementi dell'infrastruttura | Disponibile nell'analisi | Disponibile in visualizzazione live (solo lo stesso tenant) |

|---|---|---|---|

| Real-Time Analytics | KQL Database | Sì | Sì |

| KQL Queryset | Sì | Sì | |

| Data Science | Sperimentazione | Sì | Sì |

| Modello ml | Sì | Sì | |

| Data Factory | Pipeline di dati | Sì | Sì |

| Flusso di dati Gen2 | Sì | Sì | |

| Ingegneria dei dati | Lakehouse | Sì | Sì |

| Taccuino | Sì | Sì | |

| Definizione del processo Spark | Sì | Sì | |

| Endpoint di analisi SQL | Sì | Sì | |

| Data warehouse | Magazzino | Sì | Sì |

| Power BI | Dashboard | Sì | Sì |

| Flusso | Sì | Sì | |

| Datamart | Sì | Sì | |

| Modello semantico (set di dati) | Sì | Sì | |

| Report | Sì | Sì | |

| Report impaginato | Sì |

Scenari supportati per le analisi di Fabric

| Scenari | Accesso pubblico di Microsoft Purview consentito/negato | Accesso pubblico dell'infrastruttura consentito /denied | Opzione di runtime | Opzione di autenticazione | Elenco di controllo per la distribuzione |

|---|---|---|---|---|---|

| Accesso pubblico con Il runtime di integrazione di Azure | Consentito | Consentito | Azure Runtime | Identità gestita/Autenticazione delegata/Entità servizio | Esaminare l'elenco di controllo per la distribuzione |

| Accesso pubblico con runtime di integrazione self-hosted | Consentito | Consentito | SHIR o Kubernetes SHIR | Entità servizio | Esaminare l'elenco di controllo per la distribuzione |

| Accesso privato | Negato | Consentito | Runtime di integrazione rete virtuale gestita (solo v2) | Identità gestita/Autenticazione delegata/Entità servizio | Esaminare l'elenco di controllo per la distribuzione |

Nota

Gli scenari supportati in precedenza si applicano agli elementi non Power BI in Fabric. Vedere la documentazione di Power BI per gli scenari supportati applicabili agli elementi di Power BI.

Limitazioni note

Attualmente per tutti gli elementi di Fabric oltre a Power BI, è possibile analizzare solo i metadati e la derivazione a livello di elemento. Per le tabelle e i file Lakehouse, l'analisi dei metadati a livello di sottoelemento è ora disponibile in anteprima, ma la derivazione a livello di elemento secondario non è ancora supportata.

Per il runtime di integrazione self-hosted, è supportato il runtime di integrazione self-hosted standard con versione minima 5.47.9073.1 o Kubernetes supportato .

Le aree di lavoro vuote vengono ignorate.

Attualmente, l'autenticazione dell'entità servizio è necessaria per analizzare le lakehouse di Microsoft Fabric.

Prerequisiti

Prima di iniziare, assicurarsi di avere i prerequisiti seguenti:

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview attivo.

Opzioni di autenticazione

- Identità gestita

- *Entità servizio

- Autenticazione delegata

Elenco di controllo per la distribuzione

Usare uno degli elenchi di controllo di distribuzione seguenti durante l'installazione o per la risoluzione dei problemi, in base allo scenario:

- Accesso pubblico con Il runtime di integrazione di Azure

- Accesso pubblico con runtime di integrazione self-hosted

- Accesso privato con runtime di integrazione rete virtuale gestita (solo v2)

Analizzare l'infrastruttura dello stesso tenant usando Il runtime di integrazione di Azure e l'identità gestita nella rete pubblica

Assicurarsi che gli account Fabric e Microsoft Purview si trovino nello stesso tenant.

Assicurarsi che l'ID tenant di Fabric sia immesso correttamente durante la registrazione.

Assicurarsi che il modello di metadati dell'infrastruttura sia aggiornato abilitando l'analisi dei metadati.

Da portale di Azure verificare se l'account Microsoft Purview Network è impostato su accesso pubblico.

Dal portale Amministrazione tenant di Fabric verificare che il tenant di Fabric sia configurato per consentire la rete pubblica.

In Microsoft Entra tenant creare un gruppo di sicurezza.

Da Microsoft Entra tenant verificare che l'identità del servizio gestito dell'account Microsoft Purview sia membro del nuovo gruppo di sicurezza.

Nel portale di Amministrazione tenant di Fabric verificare se l'opzione Consenti alle entità servizio di usare le API di amministrazione di sola lettura è abilitata per il nuovo gruppo di sicurezza.

Registrare il tenant di Fabric

Questa sezione descrive come registrare un tenant di Fabric in Microsoft Purview per lo scenario dello stesso tenant.

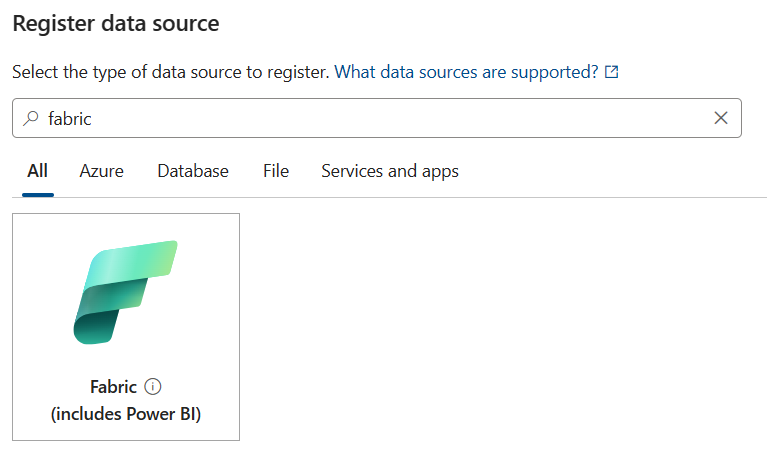

Selezionare la mappa dati nel riquadro di spostamento a sinistra.

Quindi selezionare Registra.

Selezionare Infrastruttura come origine dati.

Assegnare un nome descrittivo all'istanza di Fabric e selezionare una raccolta.

Il nome deve avere una lunghezza compresa tra 3 e 63 caratteri e deve contenere solo lettere, numeri, caratteri di sottolineatura e trattini. Gli spazi non sono consentiti.

Per impostazione predefinita, il sistema troverà il tenant di Fabric esistente nello stesso tenant Microsoft Entra.

Autenticazione da analizzare

Per poter analizzare il tenant di Microsoft Fabric ed esaminarne i metadati, è prima necessario creare un modo per eseguire l'autenticazione con il tenant di Fabric e quindi fornire a Microsoft Purview le informazioni di autenticazione.

Eseguire l'autenticazione nel tenant di Fabric

In Microsoft Entra tenant, dove si trova il tenant di Fabric:

Nel portale di Azure cercare Microsoft Entra ID.

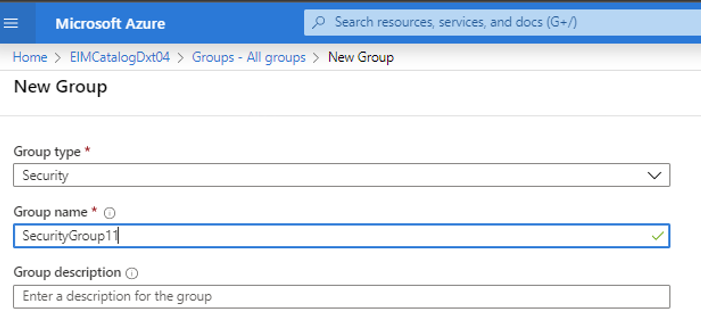

Creare un nuovo gruppo di sicurezza nel Microsoft Entra ID seguendo Creare un gruppo di base e aggiungere membri usando Microsoft Entra ID.

Consiglio

È possibile ignorare questo passaggio se si dispone già di un gruppo di sicurezza da usare.

Selezionare Sicurezza come tipo di gruppo.

Aggiungere eventuali utenti pertinenti al gruppo di sicurezza:

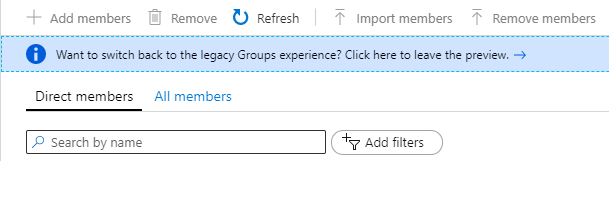

Se si usa l'identità gestita come metodo di autenticazione, aggiungere l'identità gestita di Microsoft Purview a questo gruppo di sicurezza. Selezionare Membri e quindi + Aggiungi membri.

Se si usa l'autenticazione delegata o l'entitàservizio come metodo di autenticazione, aggiungere l'entità servizio a questo gruppo di sicurezza. Selezionare Membri e quindi + Aggiungi membri.

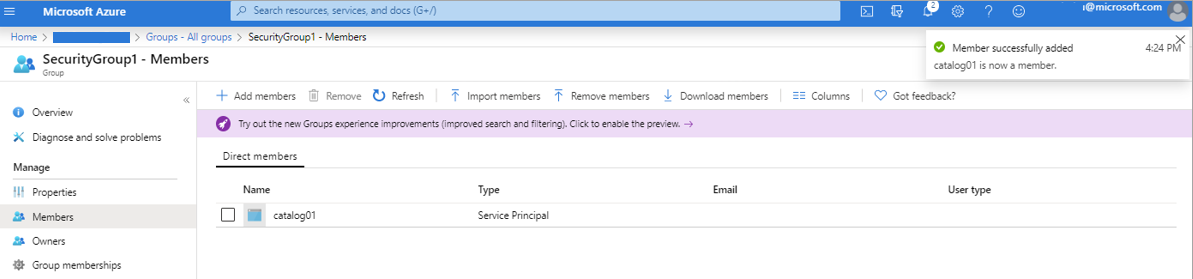

Cercare l'identità gestita o l'entità servizio di Microsoft Purview e selezionarla.

Verrà visualizzata una notifica di esito positivo che mostra che è stata aggiunta.

Associare il gruppo di sicurezza al tenant di Fabric

Accedere al portale di amministrazione di Fabric.

Selezionare la pagina Impostazioni tenant .

Importante

È necessario essere un Amministrazione fabric per visualizzare la pagina delle impostazioni del tenant.

Selezionare Amministrazione impostazioni> APIConsenti alle entità servizio di usare le API di amministrazione di sola lettura.

Selezionare Gruppi di sicurezza specifici.

Selezionare Amministrazione impostazioni> APIMigliorare le risposte alle API di amministrazione con metadati dettagliati e Migliorare le risposte alle API di amministrazione con le espressioni> DAX e mashup Abilita l'interruttore per consentire Microsoft Purview Data Map individuare automaticamente i metadati dettagliati dei set di dati di Fabric come parte delle analisi.

Importante

Dopo aver aggiornato le impostazioni dell'API Amministrazione nel tenant di Fabric, attendere circa 15 minuti prima di registrare una connessione di analisi e test.

Attenzione

Quando si consente al gruppo di sicurezza creato (con l'identità gestita di Microsoft Purview come membro) di usare le API di amministrazione di sola lettura, è anche possibile accedere ai metadati (ad esempio, nomi di dashboard e report, proprietari, descrizioni e così via) per tutti gli artefatti di Fabric in questo tenant. Dopo aver eseguito il pull dei metadati in Microsoft Purview, le autorizzazioni di Microsoft Purview, non le autorizzazioni di Fabric, determinano chi può visualizzare tali metadati.

Nota

È possibile rimuovere il gruppo di sicurezza dalle impostazioni dello sviluppatore, ma i metadati estratti in precedenza non verranno rimossi dall'account Microsoft Purview. È possibile eliminarlo separatamente, se lo si desidera.

Configurare le credenziali per le analisi in Microsoft Purview

Identità gestita

Se sono stati eseguiti tutti i passaggi per autenticare Microsoft Purview in Fabric, non sono necessari altri passaggi di autenticazione per le identità gestite.

Entità servizio

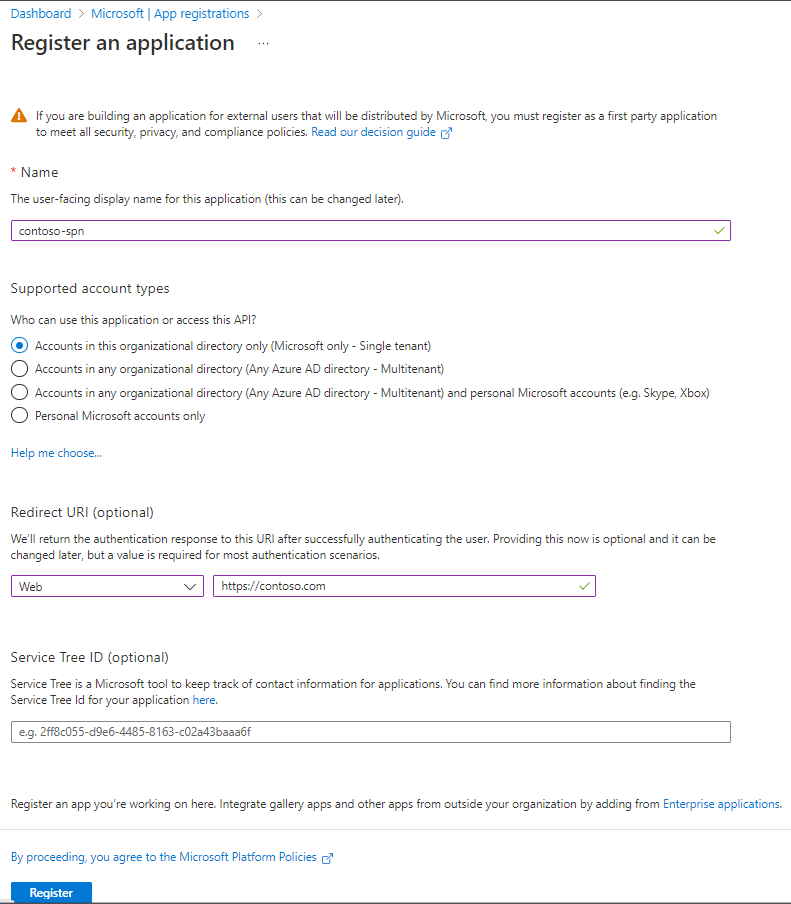

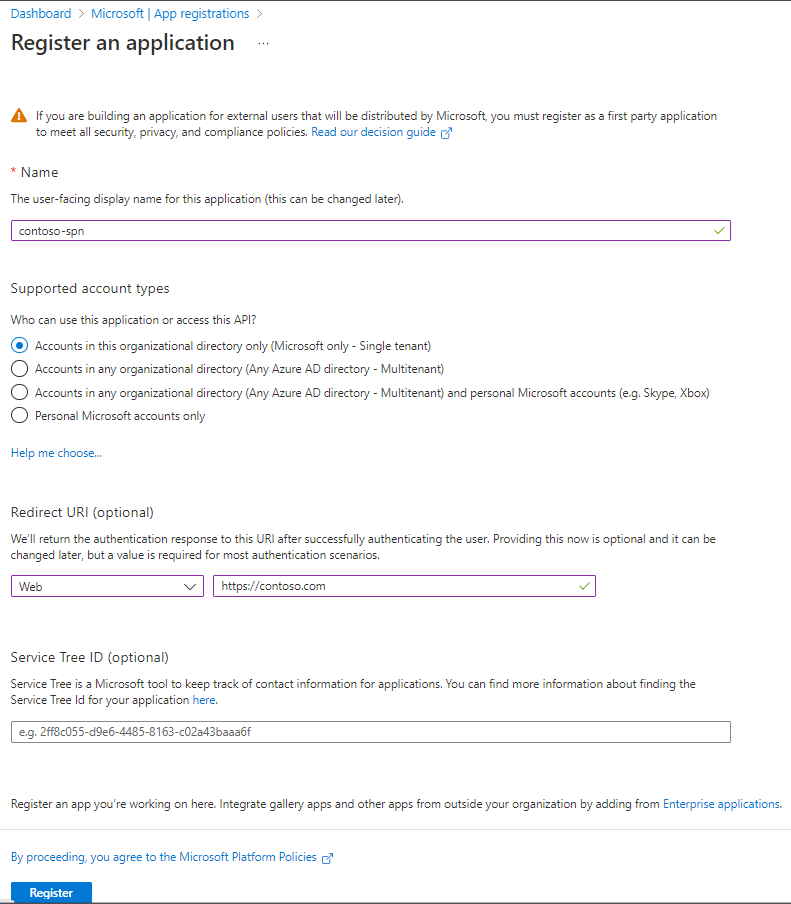

Nel portale di Azure selezionare Microsoft Entra ID e creare una registrazione app nel tenant. Specificare un URL Web nell'URI di reindirizzamento. Per informazioni sull'URI di reindirizzamento, vedere questa documentazione da Microsoft Entra ID.

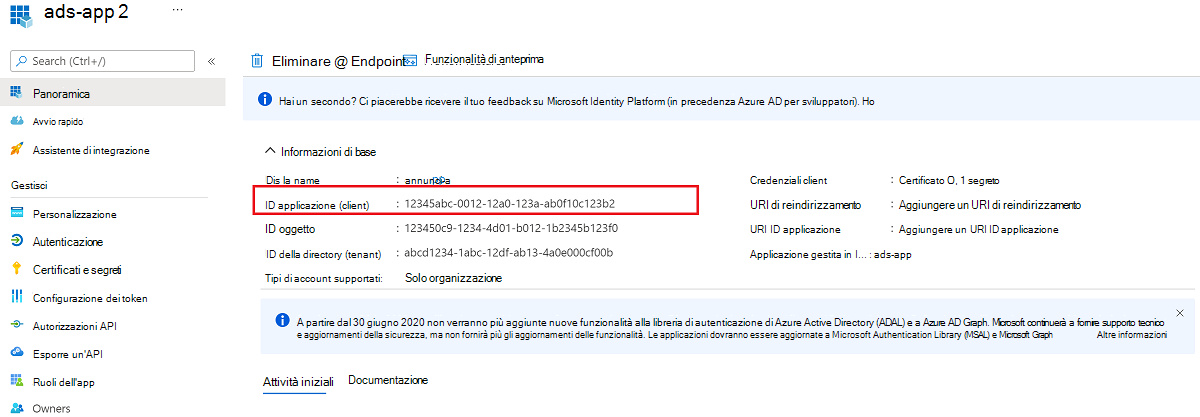

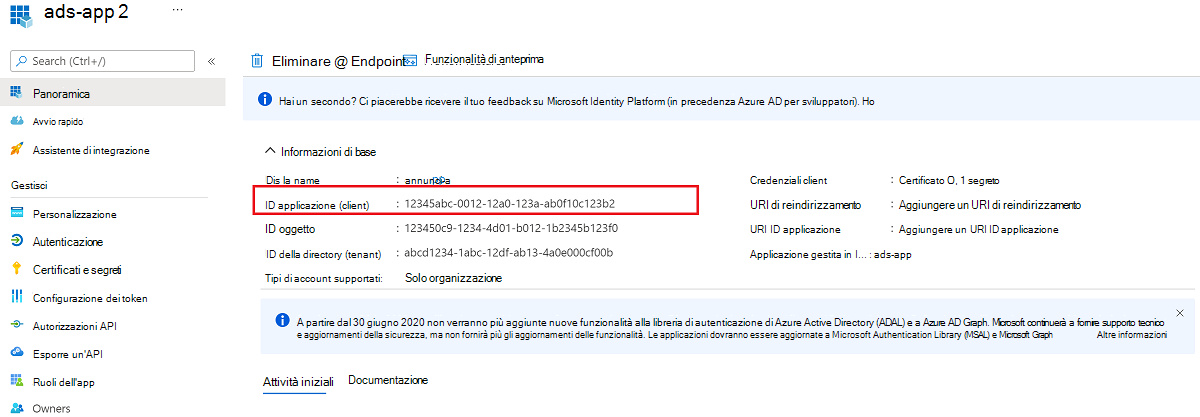

Prendere nota dell'ID client (ID app).

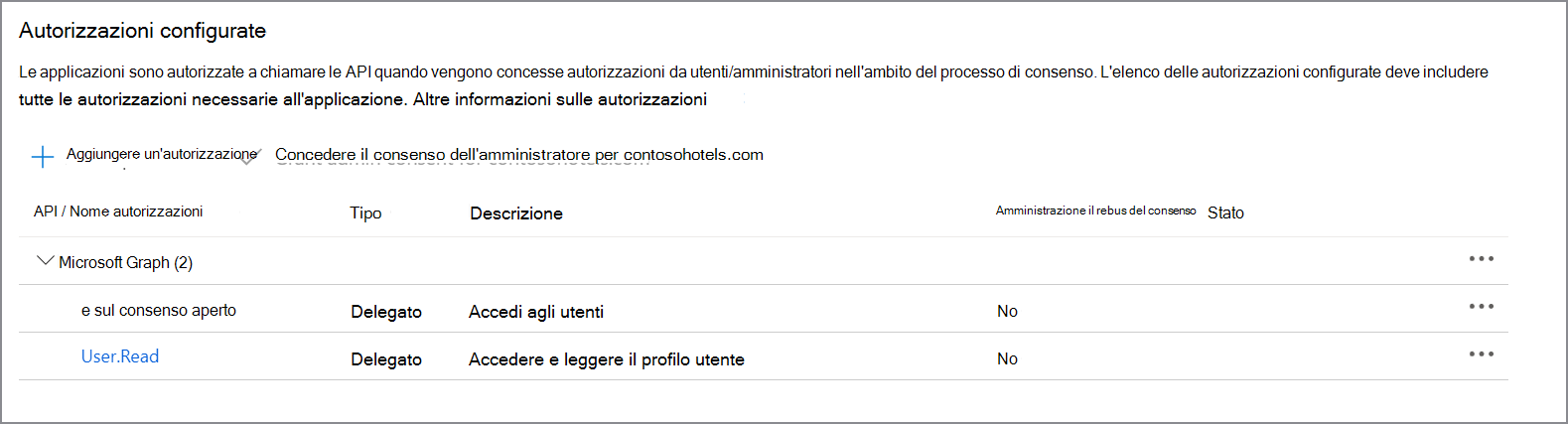

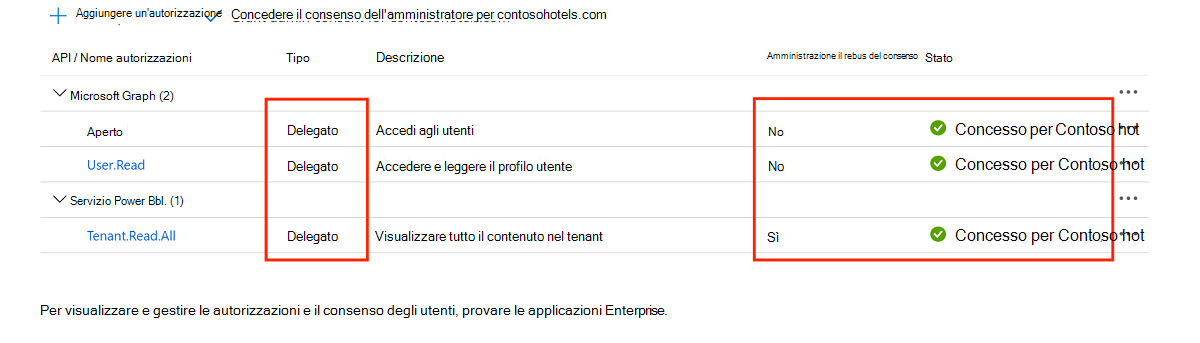

Da Microsoft Entra dashboard selezionare l'applicazione appena creata e quindi selezionare Registrazione app. In Autorizzazioni API assegnare all'applicazione le autorizzazioni delegate seguenti:

- Openid di Microsoft Graph

- Microsoft Graph User.Read

In Impostazioni avanzate abilitare Consenti flussi client pubblici.

In Certificati & segreti creare un nuovo segreto e salvarlo in modo sicuro per i passaggi successivi.

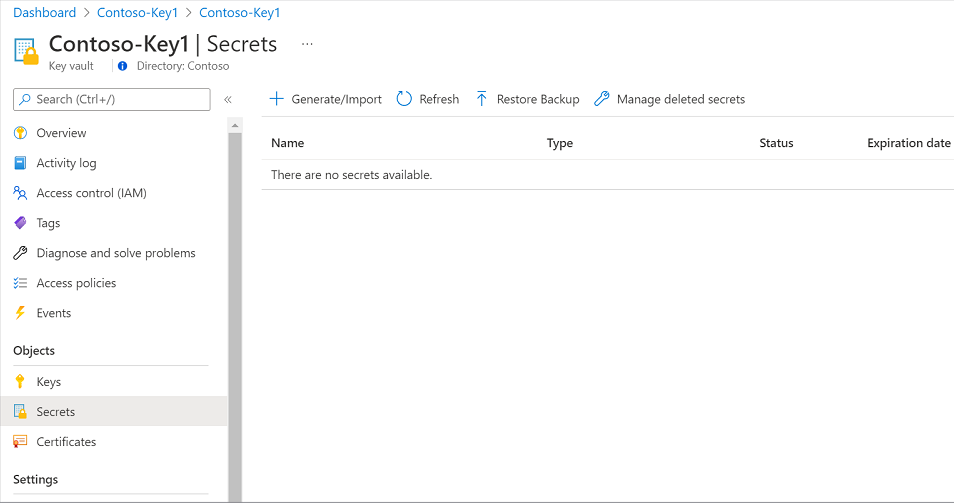

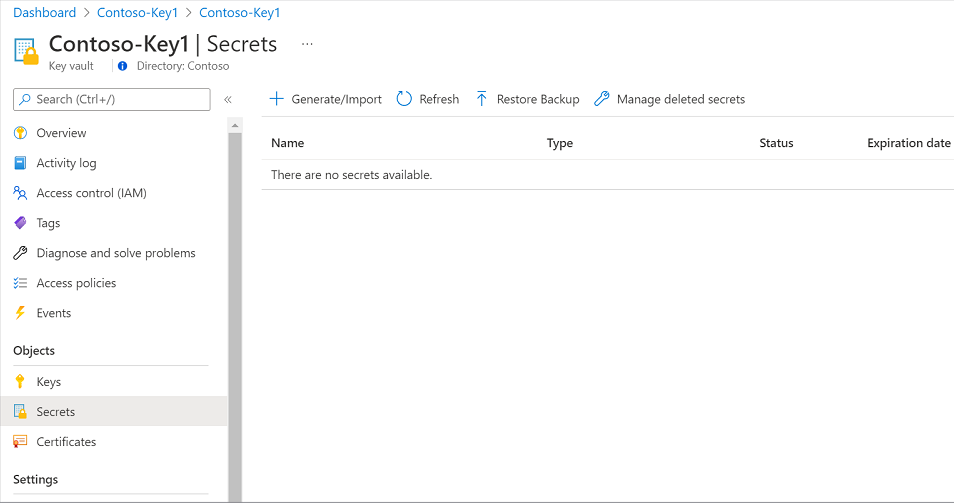

In portale di Azure passare all'insieme di credenziali delle chiavi di Azure.

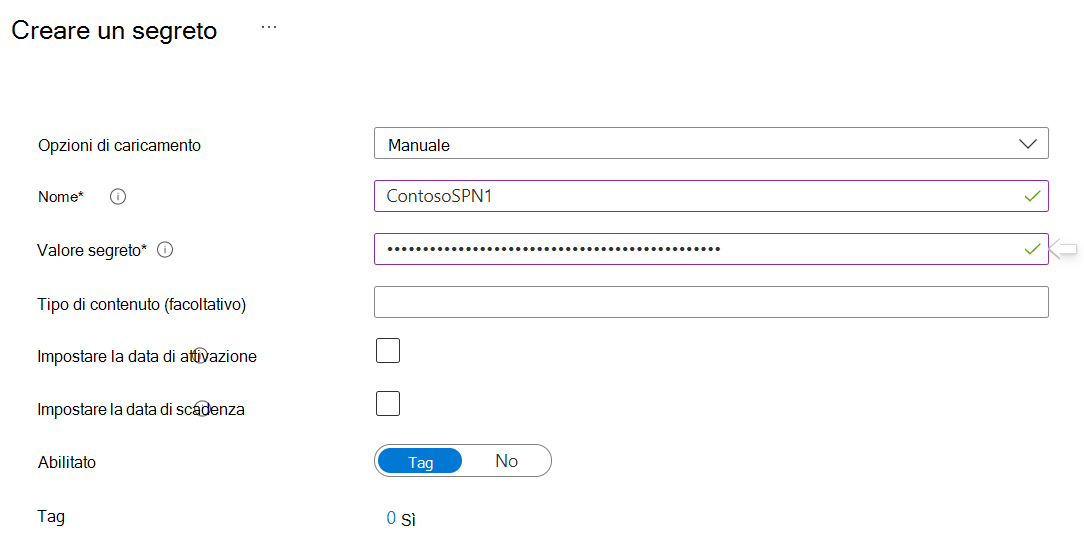

Selezionare Impostazioni>segreti e selezionare + Genera/Importa.

Immettere un nome per il segreto e per Valore digitare il segreto appena creato per la registrazione dell'app. Selezionare Crea per completare.

Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, è necessario creare una nuova connessione all'insieme di credenziali delle chiavi.

Ora che il segreto è stato creato, in Microsoft Purview passare alla pagina Credenziali in Gestione.

Consiglio

In alternativa, è possibile creare nuove credenziali durante il processo di analisi.

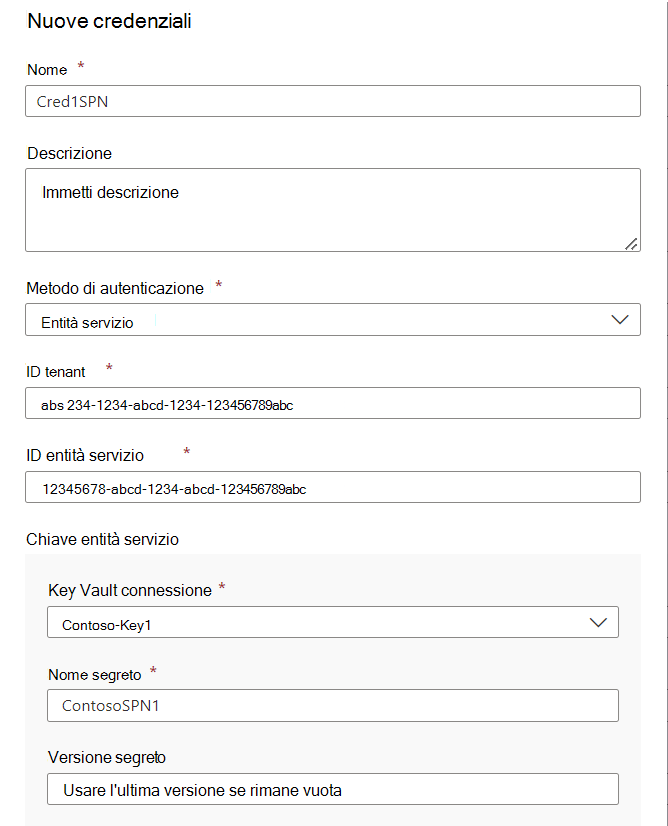

Creare le nuove credenziali selezionando + Nuovo.

Specificare i parametri necessari:

- Nome: specificare un nome univoco per le credenziali

- Metodo di autenticazione: entità servizio

- ID tenant: ID tenant dell'infrastruttura

- ID client: usare l'ID client dell'entità servizio (ID app) creato in precedenza

- Key Vault Connessione: connessione Microsoft Purview alla Key Vault in cui è stato creato il segreto in precedenza.

- Nome del segreto: il nome del segreto creato in precedenza.

Dopo aver compilato tutti i dettagli, selezionare Crea.

Autenticazione delegata

Creare un account utente in Microsoft Entra tenant e assegnare l'utente a Microsoft Entra ruolo, Amministratore infrastruttura. Prendere nota del nome utente e accedere per modificare la password.

Passare all'insieme di credenziali delle chiavi di Azure.

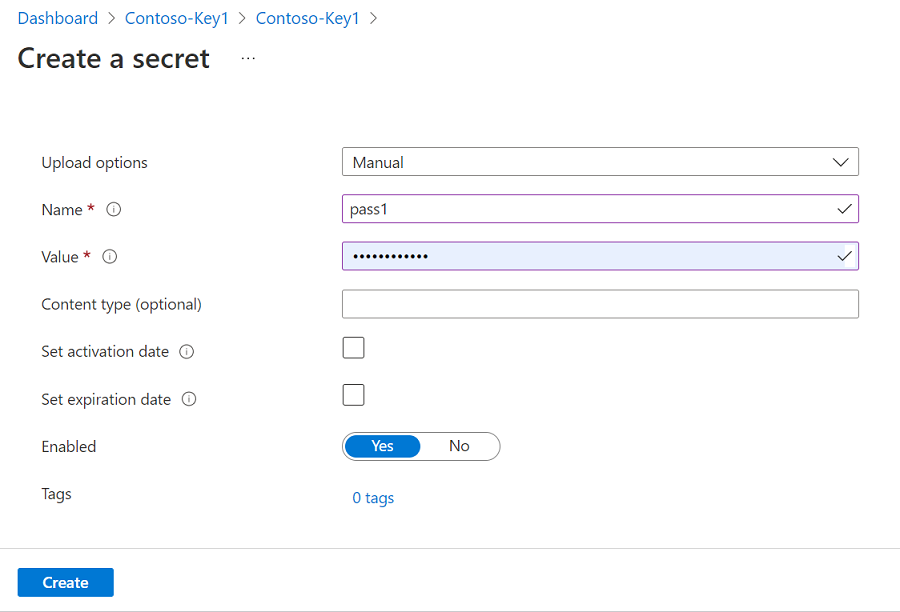

Selezionare Impostazioni>segreti e selezionare + Genera/Importa.

Immettere un nome per il segreto e per Valore digitare la password appena creata per l'utente Microsoft Entra. Selezionare Crea per completare.

Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, è necessario creare una nuova connessione all'insieme di credenziali delle chiavi

Creare una registrazione dell'app nel tenant Microsoft Entra. Specificare un URL Web nell'URI di reindirizzamento.

Prendere nota dell'ID client (ID app).

Da Microsoft Entra dashboard selezionare l'applicazione appena creata e quindi selezionare Autorizzazioni API. Assegnare all'applicazione le autorizzazioni delegate seguenti e concedere il consenso amministratore per il tenant:

- Fabric Service Tenant.Read.All

- Openid di Microsoft Graph

- Microsoft Graph User.Read

In Impostazioni avanzate abilitare Consenti flussi client pubblici.

In Microsoft Purview passare quindi alla pagina Credenziali in Gestione per creare una nuova credenziale.

Consiglio

In alternativa, è possibile creare nuove credenziali durante il processo di analisi.

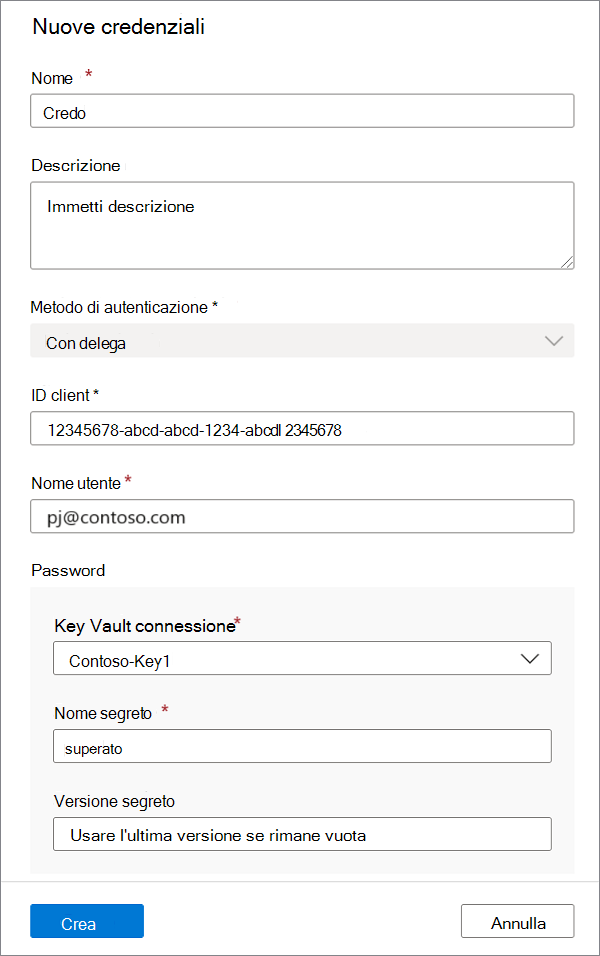

Creare le nuove credenziali selezionando + Nuovo.

Specificare i parametri necessari:

- Nome: specificare un nome univoco per le credenziali

- Metodo di autenticazione: autenticazione delegata

- ID client: usare l'ID client dell'entità servizio (ID app) creato in precedenza

- Nome utente: specificare il nome utente dell'amministratore di Fabric creato in precedenza

- Key Vault Connessione: connessione Microsoft Purview alla Key Vault in cui è stato creato il segreto in precedenza.

- Nome del segreto: il nome del segreto creato in precedenza.

Dopo aver compilato tutti i dettagli, selezionare Crea.

Creare un'analisi

In Microsoft Purview Studio passare alla mappa dati nel menu a sinistra.

Passare a Origini.

Selezionare l'origine fabric registrata.

Selezionare + Nuova analisi.

Assegnare un nome alla scansione.

Selezionare le credenziali dell'identità gestita o le credenziali create per l'entità servizio o l'autenticazione delegata.

Selezionare Test connessione prima di continuare con i passaggi successivi. Se la connessione di test non è riuscita, selezionare Visualizza report per visualizzare lo stato dettagliato e risolvere il problema.

- Accesso- Stato non riuscito indica che l'autenticazione utente non è riuscita. Le analisi che usano l'identità gestita verranno sempre passate perché non è necessaria alcuna autenticazione utente. Se si usa l'entità servizio o l'autenticazione delegata, assicurarsi che le credenziali di Key Vault siano state configurate correttamente e che Microsoft Purview abbia accesso all'insieme di credenziali delle chiavi.

- Asset (+ derivazione) - Stato non riuscito indica che l'autorizzazione Microsoft Purview - Fabric non è riuscita. Assicurarsi che l'identità gestita di Microsoft Purview venga aggiunta al gruppo di sicurezza associato nel portale di amministrazione di Fabric.

- Metadati dettagliati (avanzato): lo stato non riuscito indica che il portale di amministrazione di Fabric è disabilitato per l'impostazione seguente: migliorare le risposte delle API di amministrazione con metadati dettagliati

Consiglio

Per altre informazioni sulla risoluzione dei problemi, vedere l'elenco di controllo per la distribuzione per assicurarsi di aver trattato ogni passaggio dello scenario.

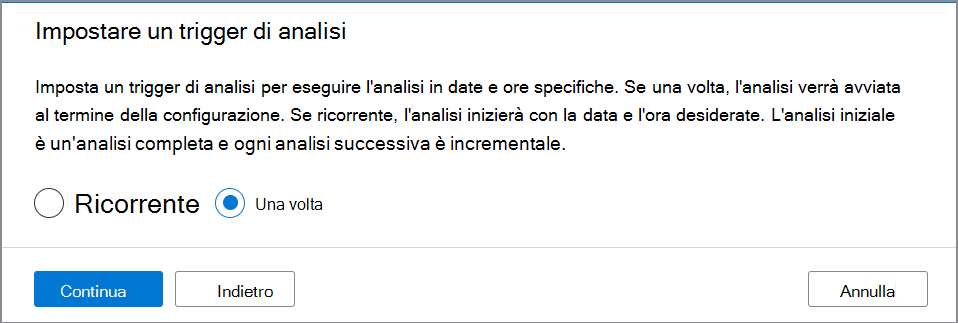

Configurare un trigger di analisi. Le opzioni sono Ricorrente e Una volta.

In Rivedi nuova analisi selezionare Salva ed esegui per avviare l'analisi.

Visualizzare le analisi e le esecuzioni di analisi

Per visualizzare le analisi esistenti:

- Passare al portale di Microsoft Purview. Nel riquadro sinistro selezionare Mappa dati.

- Selezionare l'origine dati. È possibile visualizzare un elenco di analisi esistenti nell'origine dati in Analisi recenti oppure è possibile visualizzare tutte le analisi nella scheda Analisi .

- Selezionare l'analisi con i risultati che si desidera visualizzare. Il riquadro mostra tutte le esecuzioni di analisi precedenti, insieme allo stato e alle metriche per ogni esecuzione dell'analisi.

- Selezionare l'ID di esecuzione per controllare i dettagli dell'esecuzione dell'analisi.

Gestire le analisi

Per modificare, annullare o eliminare un'analisi:

Passare al portale di Microsoft Purview. Nel riquadro sinistro selezionare Mappa dati.

Selezionare l'origine dati. È possibile visualizzare un elenco di analisi esistenti nell'origine dati in Analisi recenti oppure è possibile visualizzare tutte le analisi nella scheda Analisi .

Selezionare l'analisi da gestire. È quindi possibile eseguire automaticamente le seguenti azioni:

- Modificare l'analisi selezionando Modifica analisi.

- Annullare un'analisi in corso selezionando Annulla esecuzione analisi.

- Eliminare l'analisi selezionando Elimina analisi.

Nota

- L'eliminazione dell'analisi non elimina gli asset del catalogo creati dalle analisi precedenti.

Passaggi successivi

Dopo aver registrato l'origine, seguire le guide seguenti per altre informazioni su Microsoft Purview e i dati.