Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Gestione dell'esposizione in Microsoft Security semplifica l'identificazione e la definizione delle priorità degli asset cruciali per l'azienda, consentendo ai responsabili dei rischi e ai team SOC di concentrare gli sforzi laddove sono più importanti e ridurre il rischio complessivo della superficie di attacco. La classificazione degli asset è basata su classificatori proprietari, che possono essere ottimizzati manualmente per riflettere il contesto aziendale. Questo articolo descrive in dettaglio i meccanismi sottostanti usati per identificare e classificare gli asset all'interno del framework Di protezione degli asset critici.

- Microsoft Defender XDR rileva e classifica automaticamente gli asset critici, semplificando l'identificazione e abilitando la protezione immediata.

- Il team di sicurezza può assegnare priorità alle indagini sulla sicurezza, alle raccomandazioni sulla postura e ai passaggi di correzione per concentrarsi prima sugli asset e sui sistemi critici.

Classificazioni predefinite

Gestione dell'esposizione in Security fornisce un catalogo predefinito di classificazioni di asset critici predefinite per gli asset che includono dispositivi, identità e risorse cloud. Le classificazioni predefinite includono:

- Asset di sicurezza informatica critici, ad esempio file server e controller di dominio

- Database con dati sensibili

- Gruppi di identità come Power Users

- Ruoli utente come Privileged Role Administrator

Inoltre, è possibile creare asset critici personalizzati per assegnare priorità a ciò che l'organizzazione considera critico durante la valutazione dell'esposizione e del rischio.

Identificazione degli asset critici

Gli asset critici possono essere identificati in modi diversi:

- Automaticamente: La soluzione usa l'analisi avanzata per identificare automaticamente gli asset critici all'interno dell'organizzazione, in linea con le classificazioni predefinite. Questo semplifica il processo di identificazione, consentendo di individuare gli asset che richiedono maggiore protezione e attenzione immediata.

- Con query personalizzate: La scrittura di query personalizzate consente di individuare i "gioielli della corona" dell'organizzazione in base ai criteri univoci. Con il controllo granulare, è possibile assicurarsi di poter concentrare le attività di sicurezza esattamente dove sono necessarie.

-

Manualmente:

- Esaminare gli asset nell'inventario dei dispositivi ordinati in base al livello di criticità e identificare gli asset che richiedono attenzione.

- Esaminare e approvare gli asset classificati automaticamente, ma con minore attendibilità.

Classificazione degli asset

Dopo aver definito e identificato gli asset business critical, viene visualizzata la criticità degli asset con le informazioni sull'asset. La criticità degli asset è integrata in altre esperienze nel portale di Defender, ad esempio nella ricerca avanzata, nell'inventario dei dispositivi e nei percorsi di attacco che coinvolgono asset critici.

Ad esempio, nell'inventario dei dispositivi viene visualizzato un livello di criticità.

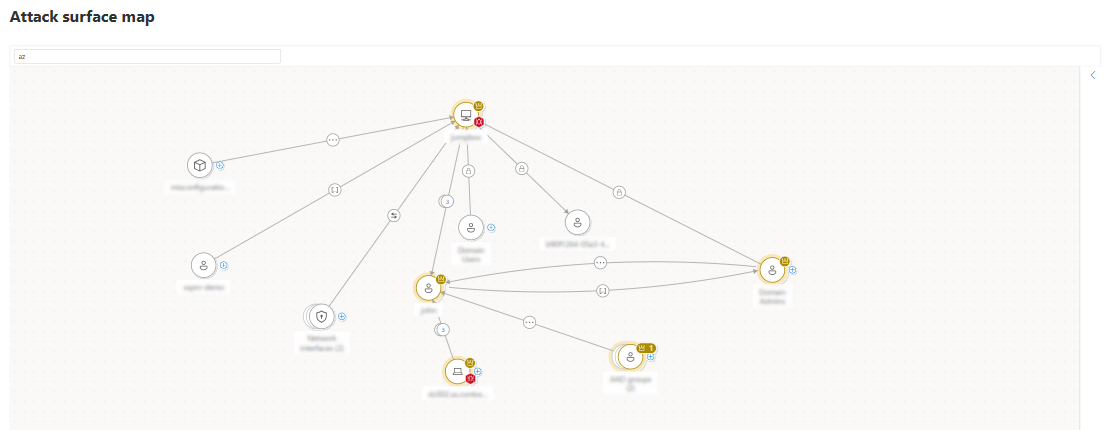

In un altro esempio, nella mappa della superficie di attacco, quando si cerca l'esposizione alle minacce e si identificano i punti di soffocamento, il colore dell'alone che circonda l'icona dell'asset e l'indicatore della corona, indicano visivamente il livello di criticità elevato.

Uso delle classificazioni degli asset

È possibile usare le impostazioni degli asset critiche come indicato di seguito:

-

Creare classificazioni personalizzate: è possibile creare nuove classificazioni di asset critiche per dispositivi, identità e risorse cloud, personalizzate per l'organizzazione.

- Usare il generatore di query per definire una nuova classificazione. Ad esempio, è possibile compilare una query per definire come critici i dispositivi con una convenzione di denominazione specifica.

- La creazione di query di classificazione degli asset critiche è utile anche per casi limitati in cui non vengono identificati tutti gli asset di interesse.

- Aggiungere asset alle classificazioni: è possibile aggiungere manualmente gli asset alle classificazioni degli asset critici.

- Modificare i livelli di criticità: è possibile scegliere di modificare i livelli di criticità in base al profilo di rischio dell'organizzazione.

- Modifica classificazioni personalizzate: è possibile modificare, eliminare e disattivare le classificazioni personalizzate. Le classificazioni predefinite non possono essere modificate. La funzionalità della regola "disattiva" è disponibile per le query predefinite. Tuttavia, potrebbe non essere visibile ad alcuni utenti a causa di problemi specifici.

Revisione degli asset critici

La logica di classificazione degli asset critici usa il comportamento degli asset da carichi di lavoro Microsoft Defender e integrazioni di terze parti. Per implementare una logica diversa, disattivare la regola e creare una regola personalizzata adatta agli scenari.

Alcuni asset che corrispondono a una classificazione potrebbero non soddisfare la soglia di criticità. Ad esempio, un asset potrebbe essere un controller di dominio, ma potrebbe non essere considerato critico per l'azienda. Usare la funzionalità di revisione degli asset per aggiungere questi asset alla classificazione definita. Questa funzionalità consente di includere gli asset in base ai criteri di criticità specifici dell'organizzazione.

Iniziativa critical Asset Protection

L'iniziativa Critical Asset Protection consente di assegnare priorità a sistemi e asset critici per l'azienda, concentrando gli sforzi del team SOC sul miglioramento della resilienza, del monitoraggio e della risposta agli eventi imprevisti. Questa iniziativa è disponibile nella sezione Iniziative di Exposure Insights nel portale di Microsoft Defender.

- L'iniziativa monitora continuamente la resilienza della sicurezza degli asset critici, fornendo informazioni dettagliate in tempo reale sull'efficacia delle misure di protezione. Usare il punteggio dell'iniziativa per confrontare la resilienza di sicurezza degli asset critici in ambienti diversi, consentendo di identificare le aree che richiedono maggiore attenzione e miglioramento.

- L'iniziativa offre visibilità su tutti gli asset critici all'interno dell'organizzazione, identifica potenziali lacune nell'individuazione degli asset critici e ottimizza di conseguenza le classificazioni. L'iniziativa consolida le informazioni sugli asset critici e la relativa resilienza della sicurezza in un'unica visualizzazione. Questo report completo consente di prendere decisioni informate e di adottare misure proattive per proteggere gli asset critici.