Configurare l'autenticazione da server a server tra SharePoint Server e SharePoint in Microsoft 365

SI APPLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

Questo articolo fa parte di una roadmap di procedure per configurare soluzioni ibride di SharePoint. Accertarsi di seguire una roadmap quando si eseguono le procedure illustrate in questo articolo.

Nota

È consigliabile usare la Configurazione guidata ibrida di SharePoint per stabilire l'autenticazione da server a server tra SharePoint Server e SharePoint in Microsoft 365. Se non è possibile usare la Configurazione guidata ibrida per qualsiasi motivo, seguire la procedura descritta in questo articolo per abilitare l'autenticazione da server a server.

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Configurare l'autenticazione da server a server

In questo articolo sono contenute istruzioni per il processo di distribuzione dell'ambiente ibrido di SharePoint, che integra SharePoint Server e SharePoint in Microsoft 365.

Consiglio

Per avere risultati affidabili, eseguire le procedure nell'ordine in cui sono riportate in questo articolo.

Verifica delle impostazioni dell'applicazione Web

Nell'ambiente ibrido di SharePoint, gli utenti federati possono inviare richieste a SharePoint in Microsoft 365 da qualsiasi applicazione Web SharePoint Server configurata per l'utilizzo dell'autenticazione integrata di Windows con NTLM.

È necessario ad esempio verificare che i siti Centro ricerche locali che si desidera utilizzare nella soluzione siano configurati per l'utilizzo dell'autenticazione integrata di Windows con NTLM. In caso contrario, sarà necessario riconfigurare l'applicazione Web per l'utilizzo dell'autenticazione di Windows con NTLM oppure utilizzare un sito Centro ricerche in un'applicazione Web in grado di soddisfare questo requisito. È anche necessario assicurarsi che gli utenti che si aspettano che i risultati della ricerca vengano restituiti da SharePoint in Microsoft 365 siano utenti federati.

Per verificare che un'applicazione Web soddisfi questo requisito

Verificare che l'account utente che eseguirà questa procedura sia membro del gruppo Amministratori farm di SharePoint.

In Amministrazione centrale selezionare Gestione applicazioni e quindi su Gestisci applicazioni Web.

Nella colonna Nome selezionare l'applicazione Web che si desidera verificare e quindi selezionare Provider di autenticazione sulla barra multifunzione.

Nella colonna Area della finestra di dialogo Provider di autenticazione selezionare l'area a cui è associato il sito Centro ricerche.

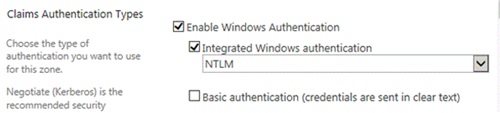

Nella finestra di dialogo Modifica autenticazione verificare che siano selezionati l'autenticazione integrata di Windows e NTLM, come mostrato nella figura riportata di seguito.

Configurazione di OAuth su HTTP (se necessario)

Per impostazione predefinita, OAuth in SharePoint Server richiede HTTPS. Se è stata configurata l'applicazione Web principale in modo che utilizzi HTTP anziché SSL, è necessario abilitare OAuth su HTTP su ogni server Web della farm SharePoint Server.

Nota

Se l'applicazione Web primaria è stata configurata per l'uso di SSL, questo passaggio non è necessario.

Per abilitare OAuth su HTTP, eseguire i seguenti comandi con l'account amministratore della farm al prompt dei comandi di SharePoint 2016 Management Shell in ogni server Web della farm di SharePoint Server.

$serviceConfig = Get-SPSecurityTokenServiceConfig

$serviceConfig.AllowOAuthOverHttp = $true

$serviceConfig.Update()

Se OAuth su HTTP è stato abilitato per il testing ma si desidera riconfigurare l'ambiente per l'utilizzo di SSL, è possibile disabilitarlo. A tale scopo, al prompt dei comandi di SharePoint 2016 Management Shell in ogni server Web della farm di SharePoint Server eseguire i seguenti comandi con l'account amministratore della farm.

$serviceConfig = Get-SPSecurityTokenServiceConfig

$serviceConfig.AllowOAuthOverHttp = $false

$serviceConfig.Update()

Configurazione dell'autenticazione da server a server tra SharePoint Server in locale e SharePoint in Microsoft 365

Questa sezione consente di configurare l'autenticazione da server a server tra:

SharePoint Server

SharePoint in Microsoft 365

Microsoft Entra ID

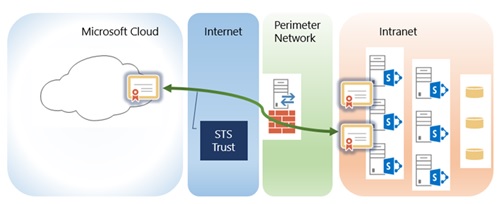

Quando si configura l'autenticazione da server a server per gli ambienti ibridi, si crea una relazione di trust tra la farm di SharePoint locale e sharePoint nel tenant di Microsoft 365, che usa l'ID Microsoft Entra come servizio di firma di token attendibile. Aggiungendo gli snap-in e i moduli di PowerShell necessari, questo processo può verificarsi in un'unica finestra di PowerShell in un server Web SharePoint locale.

Consiglio

[!SUGGERIMENTO] È opportuno prendere nota delle operazioni effettuate, dei cmdlet di PowerShell eseguiti e degli errori che possono verificarsi. A tale scopo, è necessario acquisire tutto il contenuto del buffer di PowerShell al termine, prima di chiudere la finestra. In questo modo si otterrà una cronologia dei passaggi effettuati, che risulterà utile nel caso si debba eseguire la risoluzione dei problemi o spiegare il processo ad altri. Può inoltre essere utile per ricordare le operazioni effettuate qualora la configurazione avvenga per fasi.

Di seguito è riportata una panoramica generale delle procedure da eseguire in questa sezione:

Installazione degli strumenti di gestione dei servizi online in un server Web della farm di SharePoint Server

Configurazione dell'autenticazione da server a server:

Impostazione delle variabili che verranno utilizzate nei passaggi successivi

Caricare il certificato del servizio token di sicurezza predefinito di SharePoint Server in SharePoint in Microsoft 365.

Aggiunta di un nome dell'entità servizio (SPN) a Azure

Registrazione dell'ID oggetto entità applicazione di SharePoint in Microsoft 365 in SharePoint Server in locale

Configurazione di un'area di autenticazione comune tra la farm di SharePoint Server locale e SharePoint in Microsoft 365.

Configurare un proxy dell'applicazione Microsoft Entra in locale.

Installazione degli strumenti di gestione dei servizi online e configurazione della finestra di Windows PowerShell

Per proseguire, è necessario installare questi strumenti in un server Web SharePoint Server locale:

PowerShell di Microsoft Graph

SharePoint in Microsoft 365 Management Shell

Questa operazione è più semplice in un server Web nella farm di SharePoint perché è più facile caricare lo snap-in Microsoft.SharePoint.PowerShell nei server Web che nei server in cui non è installato SharePoint Server.

L'autenticazione in SharePoint Server, SharePoint in Microsoft 365 e Microsoft Entra ID richiede account utente diversi. Per informazioni su come determinare l'account da utilizzare, vedere Account necessari per la configurazione e la verifica di una soluzione ibrida.

Nota

Per semplificare il completamento dei passaggi descritti in questa sezione, verrà aperta una finestra del prompt dei comandi di PowerShell in un server Web SharePoint Server e verranno aggiunti i moduli e gli snap-in che consentono di connettersi a SharePoint Server, SharePoint in Microsoft 365 e Microsoft Entra ID. Verranno illustrati i passaggi dettagliati su come eseguire questa operazione più avanti in questo articolo. Si manterrà quindi aperta questa finestra da usare per tutti i passaggi di PowerShell rimanenti in questo articolo.

Per installare gli strumenti di gestione dei servizi online e configurare la finestra di PowerShell, effettuare le seguenti operazioni:

Installare la versione più recente di Microsoft Graph PowerShell

Installare SharePoint in Microsoft 365 Management Shell:

SharePoint in Microsoft 365 Management Shell (versione 64 bit)

Per ulteriori informazioni, vedere Introduzione a SharePoint in Microsoft 365 Management Shell.

Aprire una finestra di PowerShell.

Per essere certi di non riempire il buffer e perdere informazioni della cronologia dei comandi, aumentare le dimensioni del buffer della finestra di PowerShell:

Selezionare l'angolo superiore sinistro della finestra di PowerShell e quindi su Proprietà.

Nella finestra delle proprietà di PowerShell selezionare la scheda Layout.

In Dimensioni buffer dello schermo impostare il campo Altezza su 9999 e quindi selezionare OK.

In questo passaggio i moduli scaricati vengono caricati, in modo da poter essere utilizzati nella sessione di PowerShell. Copiare i seguenti comandi nella sessione di PowerShell e premere INVIO:

Add-PSSnapin Microsoft.SharePoint.PowerShell Import-Module Microsoft.PowerShell.Utility Import-Module Microsoft.GraphSe è necessario rieseguire successivamente uno qualsiasi dei passaggi di configurazione, ricordarsi di ripetere questi comandi per caricare i moduli e gli snap-in necessari in PowerShell.

Immettere i comandi seguenti per accedere a SharePoint in Microsoft 365, dal prompt dei comandi di PowerShell:

Connect-MgGraph -Scopes "Group.ReadWrite.All","RoleManagement.ReadWrite.Directory","Organization.ReadWrite.All"Viene richiesto di accedere. È necessario accedere usando un account amministratore globale di Microsoft 365. È possibile esplorare altri modi per connettersi a Microsoft Graph.

Lasciare la finestra di PowerShell aperta fin quando non vengono completati tutti i passaggi descritti in questo articolo. È necessaria per una serie di procedure illustrate nelle sezioni che seguono.

Configurazione dell'autenticazione da server a server (S2S)

Dopo aver installato gli strumenti per consentire l'amministrazione remota di Microsoft Entra ID e SharePoint in Microsoft 365, è possibile configurare l'autenticazione da server a server.

Informazioni sulle variabili da creare

Questa sezione descrive le variabili che verranno impostate nella procedura seguente. Queste variabili contengono informazioni importanti che verranno utilizzate in molti dei passaggi di configurazione restanti.

| Variabile | Commenti |

|---|---|

| $spcn | Il nome di dominio radice del dominio pubblico. Questo valore non deve essere sotto forma di URL. deve essere solo il nome di dominio, senza protocollo. Un esempio è adventureworks.com. |

| $spsite | L'URL interno dell'applicazione Web principale locale, ad esempio http://sharepoint o https://sharepoint.adventureworks.com. Questo valore è un URL completo con il protocollo appropriato ( http: // o https:// ). Si tratta dell'URL interno dell'applicazione Web in uso per le funzionalità ibride. Un esempio è http://sharepoint o https://sharepoint.adventureworks.com. |

| $site | L'oggetto dell'applicazione Web principale locale. Il comando che inserisce dati in questa variabile recupera l'oggetto del sito specificato nella variabile $spsite. I dati vengono inseriti automaticamente in questa variabile. |

| $spoappid | L'ID dell'entità applicazione di SharePoint in Microsoft 365 è sempre 00000003-0000-0ff1-ce00-000000000000000. Questo valore generico identifica SharePoint negli oggetti di Microsoft 365 in un'organizzazione di Microsoft 365. |

| $spocontextID | ID di contesto (ObjectID) del tenant di SharePoint in Microsoft 365. Questo valore è un GUID univoco che identifica SharePoint nel tenant di Microsoft 365. Questo valore viene rilevato automaticamente quando si esegue il comando per impostare la variabile. |

| $metadataEndpoint | URL usato dal proxy di Microsoft Entra ID per connettersi alla tenancy di Microsoft Entra. Non è necessario immettere un valore per questa variabile. |

Passaggio 1: impostare le variabili

Ora che sono state identificate le variabili da impostare, procedere secondo queste istruzioni per impostarle. Inserendo a monte i dati nelle variabili di uso più comune, si dovrebbero eseguire più velocemente i passaggi restanti. I dati resteranno inseriti nelle variabili finché non si chiuderà la sessione di PowerShell. Prestare attenzione a fornire informazioni accurate ovunque vengano visualizzate le parentesi angolari (<>) e rimuovere sempre le parentesi angolari prima di eseguire il comando. Non modificare il codice all'esterno delle parentesi angolari.

Nota

Se è necessario rieseguire uno qualsiasi di questi passaggi di configurazione in un secondo momento, iniziare eseguendo i seguenti comandi di PowerShell relativi a questo passaggio per reinserire i dati nelle variabili importanti.

Copiare le seguenti dichiarazioni di variabili e incollarle in un editor di testo come il Blocco note. Impostare i valori di input specifici dell'organizzazione. Al prompt dei comandi di PowerShell configurato con gli strumenti di gestione dei servizi online eseguire questi comandi:

$spcn="*.<public_root_domain_name>.com"

$spsite=Get-Spsite <principal_web_application_URL>

$site=Get-Spsite $spsite

$spoappid="00000003-0000-0ff1-ce00-000000000000"

$spocontextID = (Get-MgOrganization).Id

$metadataEndpoint = "https://accounts.accesscontrol.windows.net/" + $spocontextID + "/metadata/json/1"

Dopo aver inserito i dati in queste variabili, è possibile visualizzarne i valori immettendo il nome della variabile nella finestra di PowerShell. Ad esempio, l'immissione $metadataEndpoint di restituisce un valore simile al seguente:

https://accounts.accesscontrol.windows.net/00fceb75-246c-4ac4-a0ad-7124xxxxxxxx/metadata/json/1

Passaggio 2: caricare il certificato servizio token di sicurezza in SharePoint in Microsoft 365

In questo passaggio il certificato servizio token di sicurezza della farm di SharePoint Server viene caricato nel tenant di SharePoint in Microsoft 365, che consente a SharePoint Server e SharePoint in Microsoft 365 di connettersi e utilizzare le rispettive applicazioni di servizio.

I comandi in questo passaggio aggiungono il certificato stS locale (solo chiave pubblica) all'oggetto principale di SharePoint in Microsoft 365 dell'organizzazione di Microsoft 365.

Al prompt dei comandi di PowerShell digitare i seguenti comandi:

$Cert = (Get-SPSecurityTokenServiceConfig).LocalLoginProvider.SigningCertificate

$principal = Get-MgServicePrincipal -Filter "AppId eq '$spoappid’” -Property "Id,DisplayName,KeyCredentials,AppId"

$existingCerts = $principal.KeyCredentials

$keyCredentials = @(@{ Type = "AsymmetricX509Cert"; Usage = "Verify"; Key = $Cert.RawData; KeyId = New-Guid; StartDateTime = $Cert.NotBefore; EndDateTime = $Cert.NotAfter; })

$noUpdate = $false

foreach($existingCert in $existingCerts) {

if ([string]$existingCert.Key -eq [string]$Cert.RawData) {

$noUpdate = $true

break

}

else {

$existingCert.Key = $null

$keyCredentials += $existingCert

}

}

if (-Not $noUpdate) {

Update-MgServicePrincipal -ServicePrincipalId $principal.Id -KeyCredentials $keyCredentials

}

Passaggio 3: Aggiungere un NOME SPN per il nome di dominio pubblico all'ID Microsoft Entra

In questo passaggio si aggiunge un nome dell'entità servizio (SPN) al tenant di Microsoft Entra. L'oggetto principale di SharePoint in Microsoft 365 e lo spazio dei nomi DNS pubblico dell'azienda formano il nome SPN.

Proprio come la funzione SPN in Active Directory, la creazione di questo NOME SPN registra un oggetto in Microsoft Entra ID usato per supportare l'autenticazione reciproca tra SharePoint Server e SharePoint in Microsoft 365. La sintassi di base per il nome SPN è la seguente:

<tipo di> servizio/<nome dell'istanza>

Dove:

<il tipo di> servizio è l'oggetto principale di SharePoint in Microsoft 365, che è lo stesso per tutti i tenant di SharePoint in Microsoft 365.

<nome istanza> è l'URL dello spazio dei nomi di dominio DNS pubblico dell'azienda, espresso sempre con un carattere jolly, anche se il certificato SSL di canale sicuro è un certificato SAN.

Di seguito viene riportato un esempio:

00000003-0000-0ff1-ce00-000000000000/*.<public domain name>.com

Se il nome comune nel certificato è sharepoint.adventureworks.com, la sintassi del nome SPN sarà simile alla seguente:

00000003-0000-0ff1-ce00-000000000000/*.adventureworks.com

L'uso di un valore jolly consente a SharePoint in Microsoft 365 di convalidare le connessioni con qualsiasi host in tale dominio. Questo è utile nel caso sia necessario cambiare il nome host dell'endpoint esterno (se incluso nella topologia) oppure si desideri cambiare l'applicazione Web di SharePoint Server in futuro.

Per aggiungere il nome SPN all'ID Microsoft Entra, immettere i comandi seguenti nel prompt dei comandi di PowerShell di Microsoft Graph.

$msp = Get-MgServicePrincipal -Filter "AppId eq '$spoappid'"

$params =@{

"servicePrincipalNames"="$spoappid/$spcn"

}

Update-MgServicePrincipal -ServicePrincipalId $msp.Id -BodyParameter $params

Per verificare che l'SPN sia stato impostato, immettere i comandi seguenti nel prompt dei comandi di PowerShell di Microsoft Graph.

$msp = Get-MgServicePrincipal -Filter "AppId eq '$spoappid'"

$spns = $msp.ServicePrincipalNames

$spns

Dovrebbe essere visualizzato un elenco di nomi di dominio corrente per SharePoint in Microsoft 365 nell'organizzazione Microsoft 365 e uno dei nomi di dominio deve includere il nome di dominio radice pubblico, preimpostato in base all'ID dell'entità di utilizzo di Microsoft 365. Questa registrazione è una registrazione con caratteri jolly e deve essere simile al seguente esempio:

00000003-0000-0ff1-ce00-000000000000/*.<public domain name>.com

Questo dovrebbe essere l'unico nome SPN dell'elenco a includere il nome di dominio radice pubblico.

Passaggio 4: registrare l'ID oggetto entità applicazione di SharePoint in Microsoft 365 con SharePoint Server

In questo passaggio l'ID oggetto entità applicazione di SharePoint in Microsoft 365 viene registrato con il servizio Gestione applicazione SharePoint in Microsoft 365 locale, che consente a SharePoint Server di eseguire l'autenticazione in SharePoint in Microsoft 365 con OAuth.

Al prompt dei comandi di PowerShell digitare i seguenti comandi:

$spoappprincipalID = (Get-MgServicePrincipal -Filter "AppId eq '$spoappid'").Id

$sponameidentifier = "$spoappprincipalID@$spocontextID"

$appPrincipal = Register-SPAppPrincipal -site $site.rootweb -nameIdentifier $sponameidentifier -displayName "SharePoint"

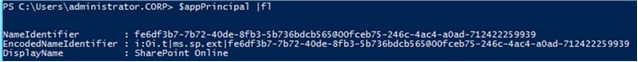

Per convalidare questo passaggio, al prompt dei comandi di PowerShell digitare la variabile $appPrincipal:

$appPrincipal | fl

L'output previsto è una descrizione dell'entità applicazione registrata con il nome SharePoint Online, che dovrebbe essere simile al seguente.

Passaggio 5: impostare l'area di autenticazione di SharePoint in Microsoft 365

In questo passaggio l'area di autenticazione della farm di SharePoint Server viene impostata sull'ID contesto dell'organizzazione di Microsoft 365.

Dal prompt dei comandi di PowerShell, immettere il seguente comando:

Set-SPAuthenticationRealm -realm $spocontextID

Per convalidare questo passaggio, dal prompt dei comandi di PowerShell immettere i seguenti comandi:

$spocontextID

Get-SPAuthenticationRealm

L'output di ognuno di questi comandi è il GUID che rappresenta l'ID contesto della tenancy di SharePoint in Microsoft 365. Questi GUID devono essere identici.

Importante

[!IMPORTANTE] Se sono stati configurati script di impostazione della farm che specificano il valore dell'area di autenticazione della farm, a questo punto è necessario aggiornarli con il nuovo valore prima di rieseguirli. > Per altre informazioni sui requisiti per i valori dell'area di autenticazione negli script di installazione della farm, vedere Pianificare l'autenticazione da server a server in SharePoint Server. Poiché questa farm di SharePoint è stata configurata per far parte della configurazione ibrida, il valore dell'area di autenticazione della farm deve corrispondere sempre all'identificatore di contesto del tenant. Se si modifica questo valore, la farm non parteciperà più alla funzionalità ibrida.

Passaggio 6: Configurare un proxy locale per l'ID Microsoft Entra

In questo passaggio viene creato un servizio proxy DI Microsoft Entra nella farm di SharePoint Server. Ciò consente a Microsoft Entra ID come autorità di certificazione di token attendibile usata da SharePoint Server per firmare e autenticare i token di attestazioni da SharePoint in Microsoft 365.

Dal prompt dei comandi di PowerShell, immettere i seguenti comandi.

New-SPAzureAccessControlServiceApplicationProxy -Name "ACS" -MetadataServiceEndpointUri $metadataEndpoint -DefaultProxyGroup

New-SPTrustedSecurityTokenIssuer -MetadataEndpoint $metadataEndpoint -IsTrustBroker:$true -Name "ACS"

Per convalidare il comando New-SPAzureAccessControlServiceApplicationProxy:

Passare al sito Web Amministrazione centrale SharePoint 2016 e selezionare Sicurezza>Sicurezza generale>Gestisci relazione di trust.

Verificare che esista una voce con un nome che inizia per ACS e la voce Consumer servizio attendibile.

Per convalidare questo passaggio, al prompt dei comandi di PowerShell immettere il seguente comando.

Get-SPTrustedSecurityTokenIssuerL'output previsto è una descrizione dell'emittente attendibile di token della farm, in cui il valore della proprietà RegisteredIssuerName è il seguente:

00000001-0000-0000-c000-000000000000@<context ID>Dove:

- <CONTEXT ID> è l'ID di contesto di SharePoint nella tenancy di Microsoft 365, ovvero il valore nella variabile $spocontextID.

Passaggio 7: Aggiornare la ricerca federata ibrida

A partire da ottobre 2021, è necessario un passaggio aggiuntivo per modificare una configurazione ibrida di SharePoint esistente per l'uso e l'autenticazione con il nuovo motore di ricerca di Microsoft 365.

Lo script deve essere eseguito in un server in cui è installato SharePoint locale (2013, 2016 o 2019). Lo script tenta di installare le dipendenze del modulo necessarie (MSOnline, AzureAD) nel server in cui viene eseguito.

Scaricare lo script di configurazione.

Dalla directory in cui è stato scaricato lo script, eseguire lo script usando l'account amministratore della farm locale di SharePoint usando il comando seguente:

Update-FederatedHybridSearchForM365.ps1 -HybridWebApp YourHybridWebApplication -ForcePer altre informazioni sui valori dei parametri, eseguire il comando seguente:

Get-Help .\Update-FederatedHybridSearchForM365.ps1Quando richiesto, accedere usando l'account amministratore globale di Microsoft 365.

Attendere il completamento dell'esecuzione dello script; in caso di problemi, contattare il supporto tecnico Microsoft.

Dopo l'esecuzione dello script, gli utenti non visualizzeranno alcuna modifica quando questa modifica viene implementata.

Passaggio 8 (obbligatorio solo per SharePoint Server 2013): Concedere l'autorizzazione Nuova query dell'entità appAsUserIgnoreAppPrincipal

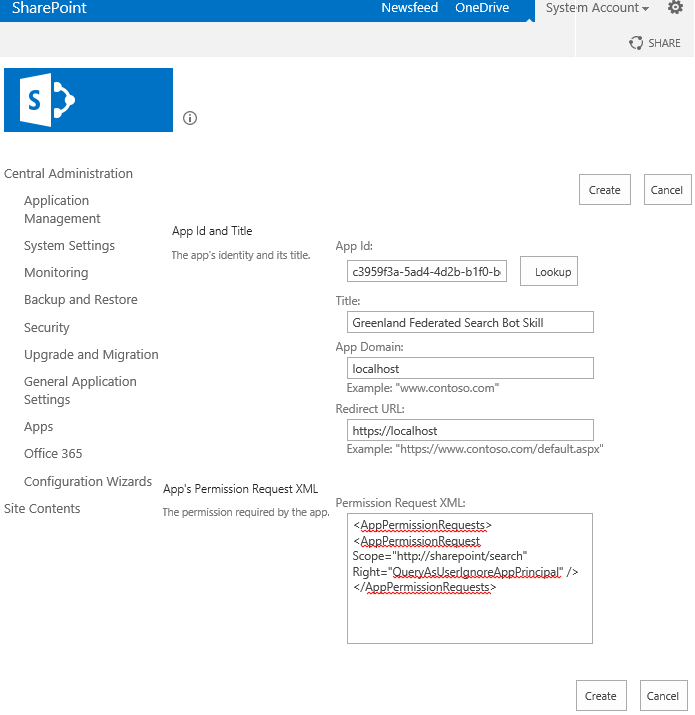

SharePoint Server 2013 richiede un vincolo nascosto in ogni query federata. Il proxy inverso restituisce i documenti indicizzati nel sito proxy inverso stesso, non il sito di ricerca locale interno come previsto. Per evitare questo errore, è necessario eseguire i passaggi seguenti nel sito di amministrazione di SharePoint Server 2013:

Passare a

<CentralAdminURL>/_layouts/appinv.aspxe cercare c3959f3a-5ad4-4d2b-b1f0-bc70f9a5d0a1, dove si dovrebbe trovare competenza bot di ricerca federata della Groenlandia.Se nel campo Dominio app sono presenti elementi, lasciarli presenti e, se è vuoto, usare localhost.

Nell'URL di reindirizzamento usare https://localhost.

Nel campo XML richiesta di autorizzazione incollare l'estratto XML seguente:

<AppPermissionRequests> <AppPermissionRequest Scope="http://sharepoint/search" Right="QueryAsUserIgnoreAppPrincipal" /> </AppPermissionRequests>La pagina di configurazione dovrebbe essere simile allo screenshot seguente. Infine, selezionare Crea.

Convalida e passaggi successivi

Dopo aver completato le attività di questo argomento e i relativi passaggi di convalida, è necessario controllare l'SSO e la sincronizzazione della directory.

Per essere certi di disporre di una cronologia dei passaggi eseguiti, è consigliabile acquisire l'intero contenuto del buffer di PowerShell in un file. Questo sarà fondamentale nel caso sia necessario fare riferimento alla cronologia di configurazione per risolvere problemi o per qualsiasi altro motivo. Sarà inoltre utile per tenere traccia del punto in cui si è arrivati se le attività di configurazione si estendono su più giorni o coinvolgono più persone.

Dopo aver completato e convalidato le attività di configurazione in questo articolo, continuare con la roadmap di configurazione.