Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:SQL Server in Linux

Questa esercitazione illustra come creare e configurare un gruppo di disponibilità per SQL Server in Linux. A differenza di SQL Server 2016 (13.x) e versioni precedenti in Windows, è possibile abilitare un gruppo di disponibilità con o senza creare prima il cluster Pacemaker sottostante. L'integrazione con il cluster, se necessario, viene eseguita in un secondo momento.

L'esercitazione include le attività seguenti:

- Abilitare i gruppi di disponibilità.

- Creare endpoint e certificati per i gruppi di disponibilità.

- Usare SQL Server Management Studio (SSMS) o Transact-SQL per creare un gruppo di disponibilità.

- Creare l'account di accesso di SQL server e le autorizzazioni per Pacemaker.

- Creare le risorse dei gruppi di disponibilità in un cluster Pacemaker (esclusivamente di tipo esterno).

Prerequisiti

Distribuire il cluster a disponibilità elevata Pacemaker come descritto in Distribuire un cluster Pacemaker per SQL Server in Linux.

Abilitare la funzionalità dei gruppi di disponibilità

Diversamente da Windows, non è possibile usare PowerShell o Gestione configurazione SQL Server per abilitare la funzionalità dei gruppi di disponibilità. In Linux è possibile abilitare la funzionalità dei gruppi di disponibilità in due modi: usare l'utilità mssql-conf o modificare il mssql.conf file manualmente.

Importante

È necessario abilitare la funzionalità AG per le repliche di sola configurazione, anche su SQL Server Express.

Usare l'utilità mssql-conf

Al prompt eseguire il comando seguente:

sudo /opt/mssql/bin/mssql-conf set hadr.hadrenabled 1

Modificare il file mssql.conf

È anche possibile modificare il mssql.conf file, che si trova nella /var/opt/mssql cartella . Aggiungere le righe seguenti:

[hadr]

hadr.hadrenabled = 1

Riavviare SQL Server

Dopo aver abilitato i gruppi di disponibilità, è necessario riavviare SQL Server. Utilizza il seguente comando:

sudo systemctl restart mssql-server

Creare gli endpoint e i certificati del gruppo di disponibilità

Un gruppo di disponibilità usa gli endpoint TCP per le comunicazioni. In Linux gli endpoint per un gruppo di disponibilità sono supportati solo se per l'autenticazione vengono usati i certificati. È necessario ripristinare il certificato da un'istanza in tutte le altre istanze che partecipano come repliche nello stesso gruppo di disponibilità (Availability Group, AG). Il processo di autenticazione tramite certificato è necessario anche per una replica di sola configurazione.

È possibile creare endpoint e ripristinare certificati solo tramite Transact-SQL. È anche possibile usare certificati non generati da SQL Server. È necessario anche un processo per gestire e sostituire eventuali certificati scaduti.

Importante

Se si prevede di usare la procedura guidata di SQL Server Management Studio per creare il gruppo di disponibilità (AG), sarà comunque necessario creare e ripristinare i certificati utilizzando Transact-SQL in Linux.

Per la sintassi completa delle opzioni disponibili per i vari comandi (inclusa la sicurezza), vedere:

Nota

Anche se si sta creando un gruppo di disponibilità, il tipo di endpoint usa FOR DATABASE_MIRRORING, perché alcuni aspetti sottostanti erano condivisi con questa funzionalità ormai deprecata.

In questo esempio vengono creati i certificati per una configurazione a tre nodi. I nomi delle istanze sono LinAGN1, LinAGN2 e LinAGN3.

Eseguire il codice seguente in

LinAGN1per creare la chiave master, il certificato e l'endpoint e per eseguire il backup del certificato. In questo esempio per l'endpoint viene usata la porta TCP standard 5022.CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>'; GO CREATE CERTIFICATE LinAGN1_Cert WITH SUBJECT = 'LinAGN1 AG Certificate'; GO BACKUP CERTIFICATE LinAGN1_Cert TO FILE = '/var/opt/mssql/data/LinAGN1_Cert.cer'; GO CREATE ENDPOINT AGEP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE LinAGN1_Cert, ROLE = ALL ); GOEseguire la stessa operazione in

LinAGN2:CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>'; GO CREATE CERTIFICATE LinAGN2_Cert WITH SUBJECT = 'LinAGN2 AG Certificate'; GO BACKUP CERTIFICATE LinAGN2_Cert TO FILE = '/var/opt/mssql/data/LinAGN2_Cert.cer'; GO CREATE ENDPOINT AGEP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE LinAGN2_Cert, ROLE = ALL ); GOInfine, eseguire la stessa sequenza in

LinAGN3:CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>'; GO CREATE CERTIFICATE LinAGN3_Cert WITH SUBJECT = 'LinAGN3 AG Certificate'; GO BACKUP CERTIFICATE LinAGN3_Cert TO FILE = '/var/opt/mssql/data/LinAGN3_Cert.cer'; GO CREATE ENDPOINT AGEP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE LinAGN3_Cert, ROLE = ALL ); GOUsando

scpo un'altra utilità, copiare i backup del certificato in ogni nodo che farà parte del gruppo di disponibilità (AG).Per questo esempio:

- Copiare

LinAGN1_Cert.cerinLinAGN2eLinAGN3. - Copiare

LinAGN2_Cert.cerinLinAGN1eLinAGN3. - Copiare

LinAGN3_Cert.cerinLinAGN1eLinAGN2.

- Copiare

Cambiare la proprietà e il gruppo associato ai file di certificato copiati in

mssql.sudo chown mssql:mssql <CertFileName>Creare gli account di accesso a livello di istanza e gli utenti associati a

LinAGN2eLinAGN3inLinAGN1.CREATE LOGIN LinAGN2_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN2_User FOR LOGIN LinAGN2_Login; GO CREATE LOGIN LinAGN3_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN3_User FOR LOGIN LinAGN3_Login; GOAttenzione

La password deve seguire i criteri password predefiniti di SQL Server. Per impostazione predefinita, la password deve essere composta da almeno otto caratteri e contenere caratteri di tre delle quattro categorie seguenti: lettere maiuscole, lettere minuscole, cifre in base 10 e simboli. Le password possono contenere fino a 128 caratteri. Usare password il più possibile lunghe e complesse.

Ripristinare

LinAGN2_CerteLinAGN3_CertinLinAGN1. La presenza dei certificati delle altre repliche è un aspetto importante della comunicazione e della sicurezza in AG.CREATE CERTIFICATE LinAGN2_Cert AUTHORIZATION LinAGN2_User FROM FILE = '/var/opt/mssql/data/LinAGN2_Cert.cer'; GO CREATE CERTIFICATE LinAGN3_Cert AUTHORIZATION LinAGN3_User FROM FILE = '/var/opt/mssql/data/LinAGN3_Cert.cer'; GOConcedere agli account di accesso associati a

LinAGN2eLinAGN3l'autorizzazione per la connessione all'endpoint inLinAGN1.GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN2_Login; GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN3_Login;Creare gli account di accesso a livello di istanza e gli utenti associati a

LinAGN1eLinAGN3inLinAGN2.CREATE LOGIN LinAGN1_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN1_User FOR LOGIN LinAGN1_Login; GO CREATE LOGIN LinAGN3_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN3_User FOR LOGIN LinAGN3_Login; GORipristinare

LinAGN1_CerteLinAGN3_CertinLinAGN2.CREATE CERTIFICATE LinAGN1_Cert AUTHORIZATION LinAGN1_User FROM FILE = '/var/opt/mssql/data/LinAGN1_Cert.cer'; GO CREATE CERTIFICATE LinAGN3_Cert AUTHORIZATION LinAGN3_User FROM FILE = '/var/opt/mssql/data/LinAGN3_Cert.cer'; GOConcedere agli account di accesso associati a

LinAGN1eLinAGN3l'autorizzazione per la connessione all'endpoint inLinAGN2.GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN1_Login; GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN3_Login; GOCreare gli account di accesso a livello di istanza e gli utenti associati a

LinAGN1eLinAGN2inLinAGN3.CREATE LOGIN LinAGN1_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN1_User FOR LOGIN LinAGN1_Login; GO CREATE LOGIN LinAGN2_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN2_User FOR LOGIN LinAGN2_Login; GORipristinare

LinAGN1_CerteLinAGN2_CertinLinAGN3.CREATE CERTIFICATE LinAGN1_Cert AUTHORIZATION LinAGN1_User FROM FILE = '/var/opt/mssql/data/LinAGN1_Cert.cer'; GO CREATE CERTIFICATE LinAGN2_Cert AUTHORIZATION LinAGN2_User FROM FILE = '/var/opt/mssql/data/LinAGN2_Cert.cer'; GOConcedere agli account di accesso associati a

LinAG1eLinAGN2l'autorizzazione per la connessione all'endpoint inLinAGN3.GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN1_Login; GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN2_Login; GO

Creare il gruppo di disponibilità

Questa sezione illustra come usare SQL Server Management Studio (SSMS) o Transact-SQL per creare il gruppo di disponibilità per SQL Server.

Usare SQL Server Management Studio

Questa sezione illustra come creare un gruppo di disponibilità con un tipo di cluster esterno usando SSMS con la Creazione guidata per un Nuovo Gruppo di Disponibilità.

In SSMS, espandi Disponibilità elevata Always On, fai clic con il pulsante destro del mouse su Gruppi di disponibilità e scegli Nuova creazione guidata Gruppo di disponibilità.

Nella finestra di dialogo Introduzione selezionare Avanti.

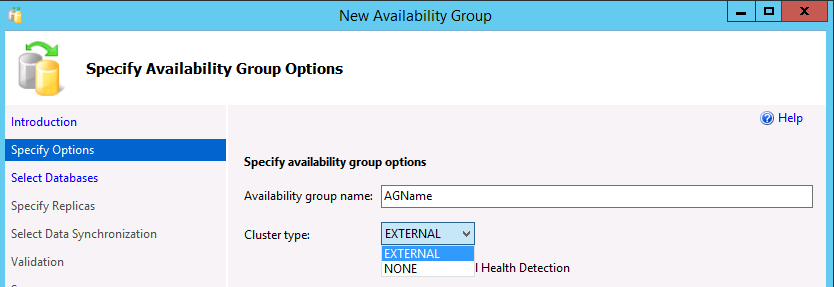

Nella finestra di dialogo Specificare le opzioni del gruppo di disponibilità immettere un nome per il gruppo di disponibilità e selezionare il tipo di cluster

EXTERNALoNONEnell'elenco a discesa. UtilizzaEXTERNALquando distribuisci Pacemaker. UsareNONEper scenari specializzati, ad esempio la scalabilità orizzontale in lettura. La selezione dell'opzione per il rilevamento dell'integrità a livello di database è facoltativa. Per ulteriori informazioni su questa opzione, vedere Opzione di failover del rilevamento dell'integrità del database a livello di gruppo di disponibilità. Selezionare Avanti.Nella finestra di dialogo Seleziona database selezionare i database che faranno parte dell'AG. Ogni database deve disporre di un backup completo prima di poterlo aggiungere a un Gruppo di disponibilità. Selezionare Avanti.

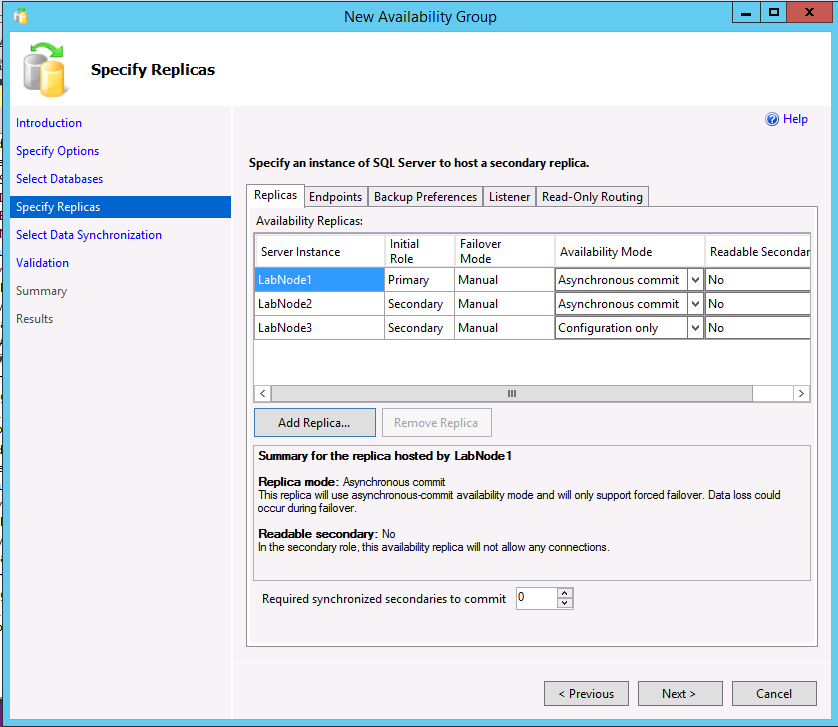

Nella finestra di dialogo Specifica repliche selezionare Aggiungi replica.

Nella finestra di dialogo Connetti al server immettere il nome dell'istanza di Linux di SQL Server che costituirà la replica secondaria e le credenziali per la connessione. Selezionare Connetti.

Ripetere i due passaggi precedenti per l'istanza che conterrà una replica di sola configurazione o un'altra replica secondaria.

Tutte e tre le istanze vengono visualizzate nella finestra di dialogo Specifica repliche. Se si usa un tipo di cluster External, per la replica secondaria che sarà una vera replica secondaria, assicurarsi che la modalità di disponibilità corrisponda a quella della replica primaria e che la modalità di failover sia impostata su Esterno. Per la replica di sola configurazione, selezionare la modalità di disponibilità di sola configurazione.

L'esempio seguente illustra un gruppo di disponibilità (AG) con due repliche, un cluster di tipo Esterno e una replica solo per la configurazione.

L'esempio seguente illustra un gruppo di disponibilità (AG) con due repliche, un tipo di cluster Nessuno e una replica di sola configurazione.

Se si vogliono modificare le preferenze di backup, selezionare la scheda Preferenze di backup. Per altre informazioni sulle preferenze di backup con i gruppi di disponibilità, vedere Configurare backup in repliche secondarie per un gruppo di disponibilità Always On.

Se si utilizzano repliche leggibili o si crea un gruppo di disponibilità con un tipo di cluster di Nessuno per la scalabilità in lettura, è possibile creare un listener selezionando la scheda Listener. È anche possibile aggiungere un listener in un secondo momento. Per creare un listener, scegliere l'opzione Crea un listener del gruppo di disponibilità e immettere un nome, una porta TCP/IP e se usare un indirizzo IP DHCP statico o assegnato automaticamente. Per un gruppo di disponibilità con un tipo di cluster "None," l'indirizzo IP deve essere statico e impostato sull'indirizzo IP del primario.

Se si crea un listener per scenari leggibili, SSMS consente la creazione del routing di sola lettura nella procedura guidata. È anche possibile aggiungerlo in un secondo momento tramite SSMS o Transact-SQL. Per aggiungere adesso il routing di sola lettura:

Selezionare la scheda Routing di sola lettura.

Immettere gli indirizzi URL per le repliche di sola lettura. Questi URL sono simili agli endpoint, ad eccezione del fatto che usano la porta dell'istanza, non l'endpoint.

Selezionare ogni URL e nella parte inferiore selezionare le repliche leggibili. Per effettuare una selezione multipla, tenere premuto MAIUSC o selezionare e trascinare.

Selezionare Avanti.

Scegliere la modalità di inizializzazione delle repliche secondarie. L'impostazione predefinita prevede l'uso del seeding automatico, che richiede lo stesso percorso in tutti i server che fanno parte del gruppo di disponibilità (AG). È anche possibile indicare alla procedura guidata di eseguire un backup, una copia e un ripristino (seconda opzione), di procedere con l'aggiunta se è stato eseguito manualmente il backup, la copia e il ripristino del database nelle repliche (terza opzione) o di aggiungere il database in un secondo momento (ultima opzione). Come per i certificati, se stai effettuando manualmente backup e copie, imposta le autorizzazioni sui file di backup nelle altre repliche. Selezionare Avanti.

Se nella finestra di dialogo Convalida alcune operazioni sono indicate come non riuscite, ricercarne la causa. Alcuni avvisi sono accettabili e non indicano errori irreversibili, ad esempio nel caso in cui non si crea un listener. Selezionare Avanti.

Nella finestra di dialogo Riepilogo selezionare Fine. Inizia ora il processo per creare l'AG.

Una volta completata la creazione del gruppo di disponibilità, selezionare Chiudi nella finestra Risultati. Ora è possibile vedere i gruppi di disponibilità (AG) nelle repliche nelle viste di gestione dinamica (DMV) e nella cartella Always On High Availability in SSMS.

Usare Transact-SQL

Questa sezione illustra alcuni esempi di creazione di un gruppo di disponibilità (AG) tramite Transact-SQL. È possibile configurare il listener e il routing di sola lettura dopo la creazione del gruppo di disponibilità. È possibile modificare l'AG stesso usando ALTER AVAILABILITY GROUP, ma non è possibile modificare il tipo di cluster in SQL Server 2017 (14.x). Se non avevi intenzione di creare un gruppo di disponibilità con un cluster di tipo Esterno, è necessario eliminarlo e ricrearlo con un cluster di tipo Nessuno. Per altre informazioni e altre opzioni, vedere i collegamenti seguenti:

- CREA GRUPPO DI DISPONIBILITÀ (Transact-SQL)

- MODIFICA GRUPPO DI DISPONIBILITÀ (Transact-SQL)

- Configurare il routing di sola lettura per un gruppo di disponibilità Always On

- Configurare un listener per un gruppo di disponibilità Always On

Esempio A - Due repliche con una replica di sola configurazione (cluster di tipo Esterno)

Questo esempio illustra come creare un AG a due repliche che utilizza una replica solo di configurazione.

Eseguire l'istruzione seguente nel nodo che fungerà da replica primaria e contiene la copia di lettura/scrittura completa dei database. Questo esempio usa il seeding automatico.

CREATE AVAILABILITY GROUP [<AGName>] WITH (CLUSTER_TYPE = EXTERNAL) FOR DATABASE <DBName> REPLICA ON N'LinAGN1' WITH ( ENDPOINT_URL = N' TCP://LinAGN1.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT ), N'LinAGN2' WITH ( ENDPOINT_URL = N'TCP://LinAGN2.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, SEEDING_MODE = AUTOMATIC ), N'LinAGN3' WITH ( ENDPOINT_URL = N'TCP://LinAGN3.FullyQualified.Name:5022', AVAILABILITY_MODE = CONFIGURATION_ONLY ); GOIn una finestra di query connessa all'altra replica, eseguire l'istruzione seguente per unire la replica al gruppo di disponibilità (AG) e avviare il processo di seeding dalla replica primaria alla replica secondaria.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = EXTERNAL); GO ALTER AVAILABILITY GROUP [<AGName>] GRANT CREATE ANY DATABASE; GOIn una finestra di query connessa alla replica di sola configurazione, eseguire l'istruzione seguente per aggiungerla all'AG.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = EXTERNAL); GO

Esempio B - Tre repliche con routing di sola lettura (cluster di tipo Esterno)

Questo esempio mostra tre repliche pienamente complete e come configurare il routing di sola lettura come parte della creazione iniziale del gruppo di disponibilità (AG).

Eseguire l'istruzione seguente nel nodo che fungerà da replica primaria e contiene la copia di lettura/scrittura completa dei database. Questo esempio usa il seeding automatico.

CREATE AVAILABILITY GROUP [<AGName>] WITH (CLUSTER_TYPE = EXTERNAL) FOR DATABASE < DBName > REPLICA ON N'LinAGN1' WITH ( ENDPOINT_URL = N'TCP://LinAGN1.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ( 'LinAGN2.FullyQualified.Name', 'LinAGN3.FullyQualified.Name' ) )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN1.FullyQualified.Name:1433') ), N'LinAGN2' WITH ( ENDPOINT_URL = N'TCP://LinAGN2.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, SEEDING_MODE = AUTOMATIC, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ( 'LinAGN1.FullyQualified.Name', 'LinAGN3.FullyQualified.Name' ) )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN2.FullyQualified.Name:1433') ), N'LinAGN3' WITH ( ENDPOINT_URL = N'TCP://LinAGN3.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, SEEDING_MODE = AUTOMATIC, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ( 'LinAGN1.FullyQualified.Name', 'LinAGN2.FullyQualified.Name' ) )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN3.FullyQualified.Name:1433') ) LISTENER '<ListenerName>' ( WITH IP = ('<IPAddress>', '<SubnetMask>'), Port = 1433 ); GOEcco alcuni aspetti da considerare per questa configurazione:

-

AGNameè il nome del gruppo di disponibilità. -

DBNameè il nome del database usato con il gruppo di disponibilità. Può anche essere un elenco di nomi separati da virgole. -

ListenerNameè un nome diverso da uno qualsiasi dei server o dei nodi sottostanti. Viene registrato in DNS insieme aIPAddress. -

IPAddressè un indirizzo IP associato aListenerName. È anche univoco e non uguale a uno qualsiasi dei server o dei nodi. Le applicazioni e gli utenti finali userannoListenerNameoIPAddressper connettersi al gruppo di disponibilità.-

SubnetMaskè la subnet mask diIPAddress. In SQL Server 2019 (15.x) e nelle versioni precedenti questo valore è255.255.255.255. In SQL Server 2022 (16.x) e versioni successive questo valore è0.0.0.0.

-

-

In una finestra di query connessa all'altra replica, eseguire la seguente istruzione per unire la replica al gruppo di disponibilità (AG) e avviare il processo di replica iniziale (seeding) dalla replica primaria a quella secondaria.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = EXTERNAL); GO ALTER AVAILABILITY GROUP [<AGName>] GRANT CREATE ANY DATABASE; GORipetere il passaggio 2 per la terza replica.

Esempio C - Due repliche con routing di sola lettura (nessun tipo di cluster)

Questo esempio illustra la creazione di una configurazione a due repliche che usa un cluster di tipo Nessuno. Usare questa configurazione per lo scenario di scalabilità in lettura in cui non è previsto alcun failover. Questo passaggio crea il listener che è effettivamente la replica primaria e il routing di sola lettura, usando la funzionalità round robin.

Eseguire l'istruzione seguente nel nodo che fungerà da replica primaria e contiene la copia di lettura/scrittura completa dei database. Questo esempio usa il seeding automatico.

CREATE AVAILABILITY GROUP [<AGName>] WITH (CLUSTER_TYPE = NONE) FOR DATABASE <DBName> REPLICA ON N'LinAGN1' WITH ( ENDPOINT_URL = N'TCP://LinAGN1.FullyQualified.Name: <PortOfEndpoint>', FAILOVER_MODE = MANUAL, AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT, PRIMARY_ROLE( ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = (('LinAGN1.FullyQualified.Name'.'LinAGN2.FullyQualified.Name')) ), SECONDARY_ROLE( ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN1.FullyQualified.Name:<PortOfInstance>' ) ), N'LinAGN2' WITH ( ENDPOINT_URL = N'TCP://LinAGN2.FullyQualified.Name:<PortOfEndpoint>', FAILOVER_MODE = MANUAL, SEEDING_MODE = AUTOMATIC, AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ('LinAGN1.FullyQualified.Name', 'LinAGN2.FullyQualified.Name') )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN2.FullyQualified.Name:<PortOfInstance>') ), LISTENER '<ListenerName>' (WITH IP = ( '<PrimaryReplicaIPAddress>', '<SubnetMask>'), Port = <PortOfListener> ); GOIn questo esempio:

-

AGNameè il nome del gruppo di disponibilità. -

DBNameè il nome del database usato con il gruppo di disponibilità. Può anche essere un elenco di nomi separati da virgole. -

PortOfEndpointè il numero di porta usato dall'endpoint creato.-

PortOfInstanceè il numero di porta usato dall'istanza d SQL Server.

-

-

ListenerNameè un nome diverso da una delle repliche sottostanti, ma non viene effettivamente usato. -

PrimaryReplicaIPAddressè l'indirizzo IP della replica primaria.-

SubnetMaskè la subnet mask diIPAddress. In SQL Server 2019 (15.x) e nelle versioni precedenti questo valore è255.255.255.255. In SQL Server 2022 (16.x) e versioni successive questo valore è0.0.0.0.

-

-

Aggiungere la replica secondaria al gruppo e avviare il seeding automatico.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = NONE); GO ALTER AVAILABILITY GROUP [<AGName>] GRANT CREATE ANY DATABASE; GO

Creare l'account di accesso di SQL server e le autorizzazioni per Pacemaker

Un cluster Pacemaker ad alta disponibilità che utilizza SQL Server su Linux richiede accesso all'istanza di SQL Server e autorizzazioni sul gruppo di disponibilità stesso. La procedura seguente crea l'account di accesso e le autorizzazioni associate, oltre a un file che indica a Pacemaker come accedere a SQL Server.

In una finestra di query connessa alla prima replica eseguire lo script seguente:

CREATE LOGIN PMLogin WITH PASSWORD ='<password>'; GO GRANT VIEW SERVER STATE TO PMLogin; GO GRANT ALTER, CONTROL, VIEW DEFINITION ON AVAILABILITY GROUP::<AGThatWasCreated> TO PMLogin; GONel nodo 1 immettere il comando :

sudo emacs /var/opt/mssql/secrets/passwdQuesto comando apre l'editor Emacs.

Immettere le due righe seguenti nell'editor:

PMLogin <password>Tenere premuto

Ctrle premereX, quindiCper uscire e salvare il file.Eseguire:

sudo chmod 400 /var/opt/mssql/secrets/passwdper bloccare il file.

Ripetere i passaggi da 1 a 5 negli altri server che fungono da repliche.

Creare le risorse dei gruppi di disponibilità nel cluster Pacemaker (solo di tipo esterno)

Dopo aver creato un gruppo di disponibilità in SQL Server, è necessario creare le risorse corrispondenti in Pacemaker quando si specifica un tipo di cluster External. Due risorse sono associate a un gruppo di disponibilità: il gruppo di disponibilità stesso e un indirizzo IP. La configurazione della risorsa indirizzo IP è facoltativa se non si usa la funzionalità del listener, ma è consigliabile.

La risorsa AG creata è un tipo di risorsa denominata clone. La risorsa del gruppo di disponibilità ha copie in ogni nodo e una risorsa di controllo denominata master. La risorsa master è associata al server che ospita la replica primaria. Le altre risorse ospitano le repliche secondarie (normali o di sola configurazione) e possono essere alzate al livello master in un failover.

Creare la risorsa AG con la seguente sintassi:

sudo pcs resource create <NameForAGResource> ocf:mssql:ag ag_name=<AGName> meta failure-timeout=30s promotable notify=trueIn questo esempio,

NameForAGResourceè il nome univoco assegnato a questa risorsa cluster per il gruppo di disponibilità (AG) eAGNameè il nome del gruppo di disponibilità (AG) creato.Creare la risorsa indirizzo IP per l'Application Gateway che si associa alla funzionalità del listener.

sudo pcs resource create <NameForIPResource> ocf:heartbeat:IPaddr2 ip=<IPAddress> cidr_netmask=<Netmask>In questo esempio,

NameForIPResourceè il nome univoco per la risorsa IP edIPAddressè l'indirizzo IP statico assegnato alla risorsa.Per assicurarsi che l'indirizzo IP e la risorsa AG vengano eseguiti nello stesso nodo, configurare un vincolo di collocazione.

sudo pcs constraint colocation add <NameForIPResource> with promoted <NameForAGResource>-clone INFINITYIn questo esempio,

NameForIPResourceè il nome della risorsa IP eNameForAGResourceè il nome della risorsa AG.Creare un vincolo di ordinamento per fare in modo che la risorsa del gruppo di disponibilità sia attiva e in esecuzione prima dell'indirizzo IP. Mentre il vincolo di condivisione implica un vincolo di ordinamento, questo passaggio lo applica.

sudo pcs constraint order promote <NameForAGResource>-clone then start <NameForIPResource>In questo esempio,

NameForIPResourceè il nome della risorsa IP eNameForAGResourceè il nome della risorsa Access Gateway.

Passaggio successivo

In questa esercitazione si è appreso come creare e configurare un gruppo di disponibilità per SQL Server in Linux. Ecco cosa hai imparato a fare:

- Abilitare i gruppi di disponibilità.

- Creare endpoint AG e certificati.

- Usare SQL Server Management Studio (SSMS) o Transact-SQL per creare un gruppo di disponibilità (AG).

- Creare l'account di accesso di SQL server e le autorizzazioni per Pacemaker.

- Creare risorse AG in un cluster Pacemaker.

Per informazioni sulla maggior parte delle attività di amministrazione dei gruppi di disponibilità, inclusi gli aggiornamenti e il failover, vedere: