Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: SQL Server 2022 (16.x) e versioni successive

I server collegati possono ora essere configurati usando l'autenticazione con Microsoft Entra ID (in precedenza Azure Active Directory) e supporta tre meccanismi per fornire le credenziali:

- Parola d'ordine

- Token di accesso

- Identità gestita (SQL Server 2025 e versioni successive)

Questo articolo illustra l'autenticazione tramite password e token di accesso. Per SQL Server 2025 e versioni successive, è anche possibile usare l'autenticazione dell'identità gestita per i server collegati. Per altre informazioni, vedere Configurare l'identità gestita per i server collegati.

Questo articolo presuppone che siano presenti due istanze di SQL Server (S1 e S2). Entrambi sono stati configurati per supportare l'autenticazione di Microsoft Entra e considerano attendibile il certificato SSL/TLS dell'altro. Gli esempi in questo articolo vengono eseguiti nel server S1 per creare un server collegato al server S2.

Prerequisiti

- Autenticazione Microsoft Entra pienamente operativa per SQL Server. Per ulteriori informazioni, vedi Autenticazione di Microsoft Entra per SQL Server e Esercitazione: Configurare l'autenticazione di Microsoft Entra per SQL Server.

- SQL Server Management Studio (SSMS) 18.0 o versione successiva.

Nota

Il nome soggetto del certificato SSL/TLS usato da S2 deve corrispondere al nome del server specificato nell'attributo provstr. Deve essere il nome di dominio completo (FQDN) o il nome host di S2.

Configurazioni di server collegati per l'autenticazione di Microsoft Entra

Passeremo alla configurazione dei server collegati usando l'autenticazione della password e un segreto dell'applicazione o un token di accesso di Azure.

Configurazione del server collegato mediante l'autenticazione della password

Nota

Anche se Microsoft Entra ID è il nuovo nome per Azure Active Directory (Azure AD), per evitare l'interruzione degli ambienti esistenti, la denominazione Azure AD è tuttora mantenuta in alcuni elementi hardcoded, ad esempio campi dell'interfaccia utente, provider di connessioni, codici errore e cmdlet. In questo articolo i due nomi sono intercambiabili.

Per l'autenticazione della password, l'uso di Authentication=ActiveDirectoryPassword nella stringa provider segnalerà al server collegato di usare l'autenticazione della password di Microsoft Entra. È necessario creare un account di accesso al server collegato per eseguire la mappatura di ogni accesso su S1 per un account di accesso di Microsoft Entra in S2.

In SSMS, connettiti a

S1ed espandi Oggetti server nella finestra Esplora oggetti.Fai clic con il pulsante destro del mouse su Server collegati e scegli Nuovo server collegato.

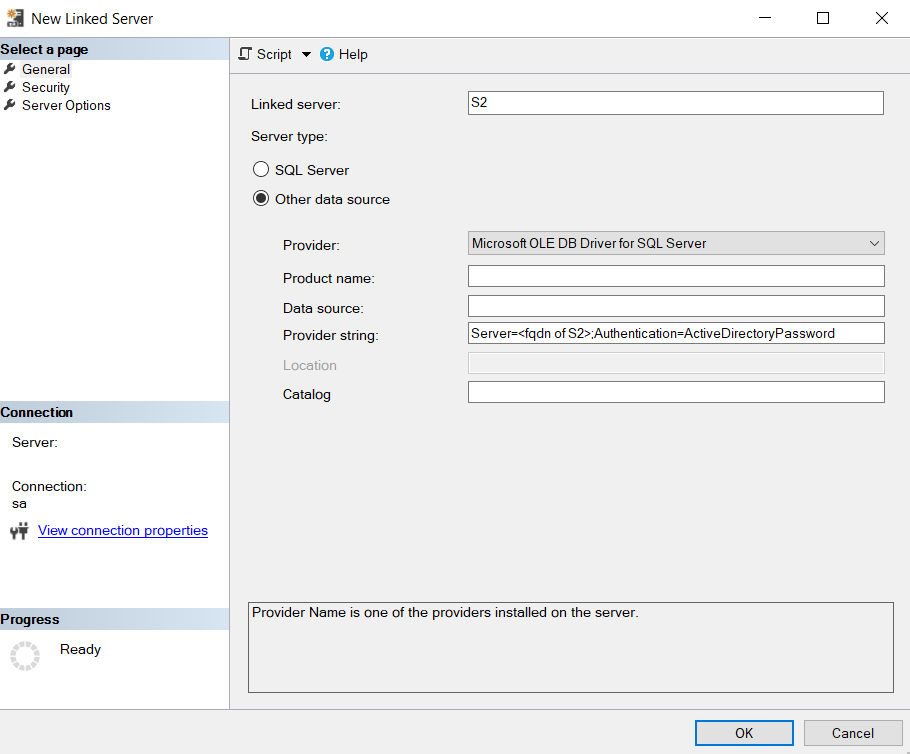

Compila i dettagli del server collegato:

-

Server collegato:

S2o usa il nome del server collegato. -

Tipo server:

Other data source. -

Provider:

Microsoft OLE DB Driver for SQL Server. - Nome prodotto: lascia vuoto questo campo.

- Origine dati: lascia vuoto questo campo.

-

Stringa provider:

Server=<fqdn of S2>;Authentication=ActiveDirectoryPassword. - Catalogo: lascia vuoto questo campo.

-

Server collegato:

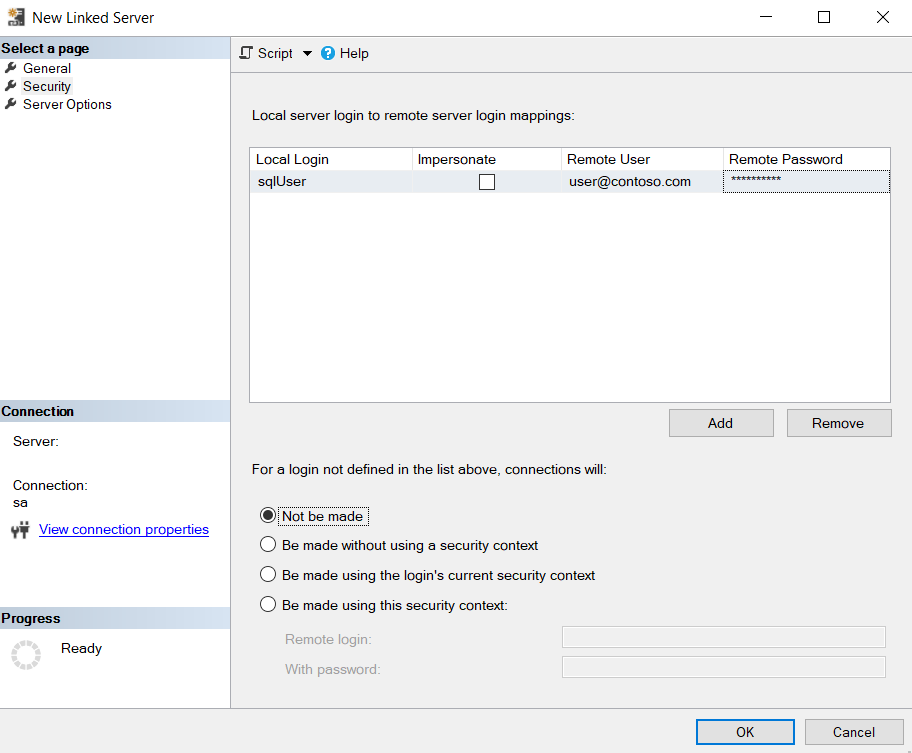

Seleziona la scheda Sicurezza.

Selezionare Aggiungi.

-

Accesso locale: specifica il nome di accesso usato per connetterti a

S1. - Impersonificazione: lascia deselezionato.

-

Utente remoto: nome utente dell'utente di Microsoft Entra usato per connettersi a S2, nel formato

user@contoso.com. - Password remota: password dell'utente di Microsoft Entra.

-

Per l'accesso non definito nell'elenco, le connessioni saranno:

Not be made

-

Accesso locale: specifica il nome di accesso usato per connetterti a

Seleziona OK.

Configurazione del server collegato tramite l'autenticazione del token di accesso

Per l'autenticazione del token di accesso, il server collegato viene creato con AccessToken=%s nella stringa provider. Viene creato un account di accesso al server collegato per eseguire la mappatura di ogni accesso in S1 a un'applicazione Microsoft Entra, a cui sono state concesse autorizzazioni di accesso a S2. L'applicazione deve avere un segreto assegnato, che verrà usato da S1 per generare il token di accesso. È possibile creare un segreto passando a portale di Azure>ID Microsoft Entra>Registrazione app>YourApplication>Certificati e segreti>Nuovo segreto client.

In SSMS, connettiti a

S1ed espandi Oggetti server nella finestra Esplora oggetti.Fai clic con il pulsante destro del mouse su Server collegati e scegli Nuovo server collegato.

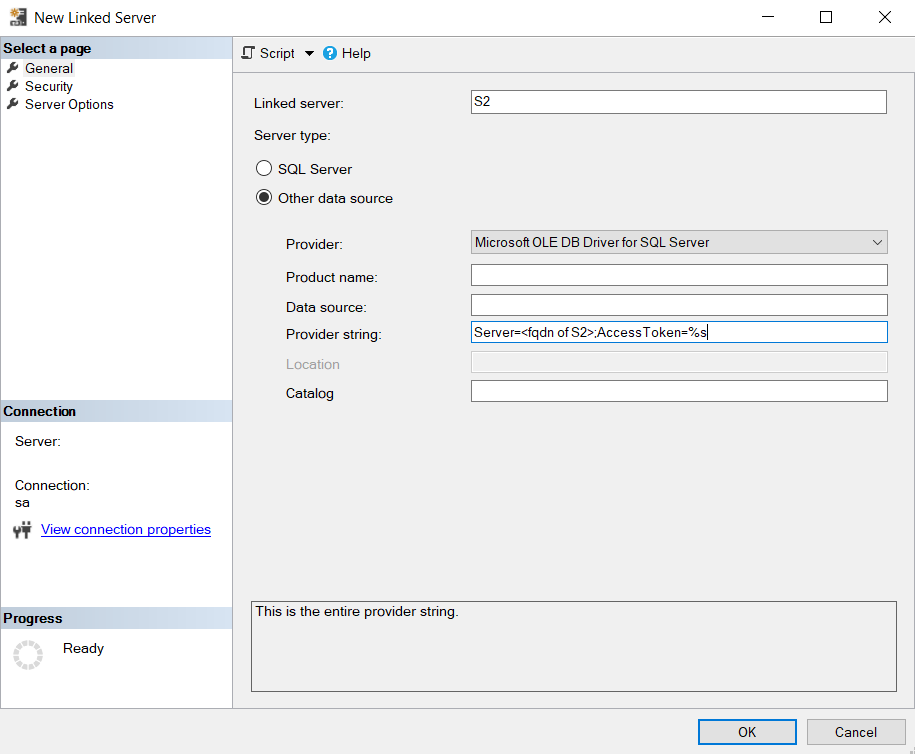

Compila i dettagli del server collegato:

-

Server collegato:

S2o usa il nome del server collegato. -

Tipo server:

Other data source. -

Provider:

Microsoft OLE DB Driver for SQL Server. - Nome prodotto: lascia vuoto questo campo.

- Origine dati: lascia vuoto questo campo.

-

Stringa provider:

Server=<fqdn of S2>;AccessToken=%s. - Catalogo: lascia vuoto questo campo.

-

Server collegato:

Seleziona la scheda Sicurezza.

Selezionare Aggiungi.

-

Accesso locale: specifica il nome di accesso usato per connetterti a

S1. - Impersonificazione: lascia deselezionato.

- Utente remoto: ID client dell'applicazione Microsoft Entra usato per connettersi a S2. Puoi trovare l'ID ID (client) dell'applicazione nel menu Panoramica dell'applicazione Microsoft Entra.

- Password remota: ID segreto ottenuto dalla creazione di un Nuovo segreto client per l'applicazione.

-

Per l'accesso non definito nell'elenco, le connessioni saranno:

Not be made

-

Accesso locale: specifica il nome di accesso usato per connetterti a

Seleziona OK.