Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: SQL Server

database SQL di Azure

Istanza gestita di SQL di Azure

database SQL di Azure Synapse Analytics Platform

System (PDW)

in Microsoft Fabric

Per una facile gestione delle autorizzazioni dei database, SQL Server fornisce diversi ruoli rappresentanti entità di sicurezza all'interno delle quali sono raggruppate altre entità. I ruoli sono analoghi ai gruppi nel sistema operativo Windows. L'ambito delle autorizzazioni dei ruoli a livello di database è l'intero database.

Per aggiungere e rimuovere utenti a un ruolo del database, usare le opzioni ADD MEMBER e DROP MEMBER dell'istruzione ALTER ROLE . Analytics Platform System (PDW) e Azure Synapse Analytics non supportano l'uso di ALTER ROLE. Usare invece le stored procedure sp_addrolemember e sp_droprolemember .

Esistono due tipi di ruoli a livello di database: i ruoli predefiniti del database, che sono predefiniti nel database, e i ruoli del database definiti dall'utente, che possono essere creati.

I ruoli predefiniti del database vengono definiti a livello di database e sono presenti in ogni database. I membri del ruolo del database db_owner possono gestire l'appartenenza al ruolo predefinito del database. Nel database msdb sono presenti anche alcuni ruoli predefiniti del database per scopi specifici.

È possibile aggiungere qualsiasi account del database e altri ruoli di SQL Server ai ruoli a livello di database.

Suggerimento

Evitare di aggiungere ruoli del database definiti dall'utente come membri dei ruoli predefiniti, poiché in tal modo si potrebbe provocare un'imprevista intensificazione dei privilegi.

Le autorizzazioni dei ruoli del database definiti dall'utente possono essere personalizzate usando le istruzioni GRANT, DENY e REVOKE. Per altre informazioni, vedere Autorizzazioni (motore di database).

Per un elenco di tutte le autorizzazioni, vedere il poster Autorizzazioni del motore di database . Non è possibile concedere autorizzazioni a livello di server ai ruoli del database. Gli account di accesso e altre entità di livello server (come i ruoli del server) non possono essere aggiunti ai ruoli del database. Per sicurezza a livello di server in SQL Server, usare invece i ruoli del server. Non è possibile concedere autorizzazioni a livello di server tramite ruoli in Database SQL di Azure e Azure Synapse Analytics.

Ruoli predefiniti del database

La tabella seguente contiene i ruoli predefiniti del database e le rispettive caratteristiche. Questi ruoli esistono in tutti i database. Fatta eccezione per il ruolo del database pubblico, non è possibile modificare le autorizzazioni concesse ai ruoli predefiniti del database.

| Nome del ruolo predefinito del database | Descrizione |

|---|---|

| db_owner | I membri del ruolo predefinito del database db_owner possono eseguire tutte le attività di configurazione e di manutenzione sul database e anche DROP il database in SQL Server. In database SQL e Azure Synapse, alcune attività di manutenzione richiedono autorizzazioni a livello di server e non possono essere eseguite da db_owners. |

| db_securityadmin | I membri del ruolo predefinito del database db_securityadmin possono modificare le appartenenze al ruolo solo per i ruoli personalizzati e gestire le autorizzazioni. I membri di questo ruolo possono potenzialmente elevare i propri privilegi ed è consigliabile monitorarne le azioni. |

| db_accessadmin | I membri del ruolo predefinito del database db_accessadmin possono aggiungere o rimuovere le autorizzazioni di accesso al database per gli account di accesso di Windows, i gruppi di Windows e gli account di accesso di SQL server. |

| db_backupoperator | I membri del ruolo predefinito del database db_backupoperator possono eseguire il backup del database. |

| db_ddladmin | I membri del ruolo predefinito del database db_ddladmin possono eseguire qualsiasi comando DDL (Data Definition Language) in un database. I membri di questo ruolo possono potenzialmente elevare i propri privilegi modificando il codice che può essere eseguito con privilegi elevati e le loro azioni devono essere monitorate. |

| db_datawriter | I membri del ruolo predefinito del database db_datawriter possono aggiungere, eliminare o modificare i dati di tutte le tabelle utente. Nella maggior parte dei casi d'uso, questo ruolo verrà combinato con l'adesione db_datareader per consentire la lettura dei dati da modificare. |

| db_datareader | I membri del ruolo predefinito del database db_datareader possono leggere tutti i dati di tutte le tabelle utente e le viste. Gli oggetti utente possono esistere in qualsiasi schema ad eccezione di sys e INFORMATION_SCHEMA. |

| db_denydatawriter | I membri del ruolo predefinito del database db_denydatawriter non possono aggiungere, modificare o eliminare dati delle tabelle utente contenute in un database. |

| db_denydatareader | I membri del ruolo predefinito del database db_denydatareader non possono leggere i dati delle tabelle utente contenute in un database. |

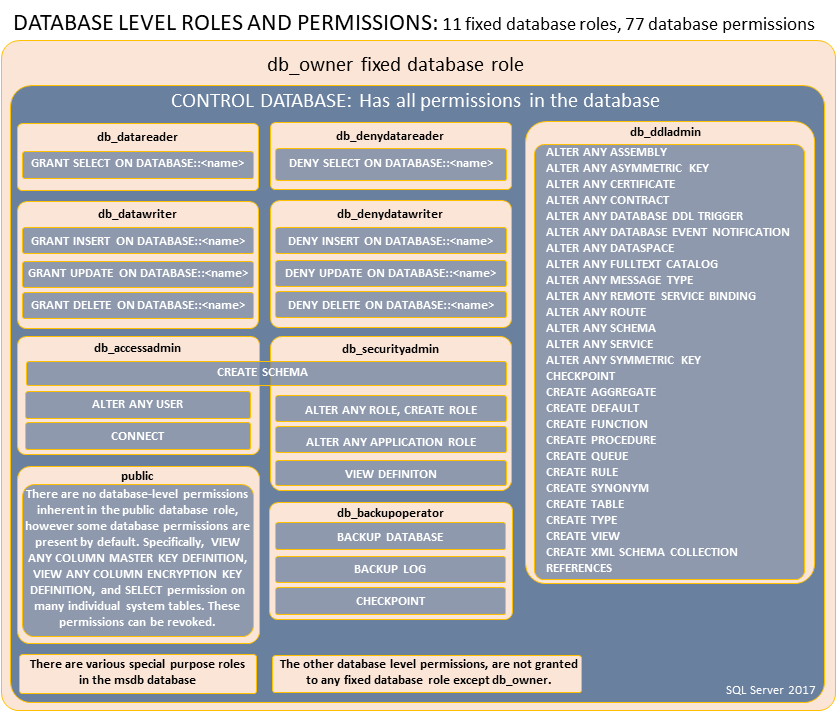

Non è possibile modificare le autorizzazioni concesse ai ruoli predefiniti del database. La figura seguente mostra le autorizzazioni assegnate ai ruoli predefiniti del database:

Ruoli speciali per database SQL di Azure e Azure Synapse

Questi ruoli del database si trovano solo nel database master virtuale. Le autorizzazioni di questi ruoli sono limitate alle azioni eseguite in master. Solo gli utenti del database in master possono essere aggiunti a questi ruoli. Gli account di accesso non possono essere aggiunti a questi ruoli, ma è possibile creare utenti in base agli account di accesso e quindi aggiungere questi utenti ai ruoli. Anche gli utenti di database indipendenti in master possono essere aggiunti a questi ruoli. Gli utenti di database indipendenti aggiunti al ruolo dbmanager in master non possono essere tuttavia usati per creare nuovi database.

| Nome ruolo | Descrizione |

|---|---|

| dbmanager | Può creare ed eliminare database. Un membro del ruolo dbmanager che crea un database diventa il proprietario del database e questo permette all'utente di connettersi al database come utente dbo. L'utente dbo ha tutte le autorizzazioni database nel database. I membri del ruolo dbmanager non hanno necessariamente l'autorizzazione per accedere ai database di cui non sono proprietari. |

| db_exporter | I membri del ruolo predefinito del database db_exporter possono eseguire tutte le attività di esportazione dati. Le autorizzazioni concesse tramite questo ruolo sono CREATE TABLE, ALTER ANY SCHEMA, ALTER ANY EXTERNAL DATA SOURCE e ALTER ANY EXTERNAL FILE FORMAT.Si applica a: pool SQL dedicati di Azure Synapse Analytics (in precedenza SQL Data Warehouse) |

| loginmanager | Può creare ed eliminare account di accesso nel database master virtuale. |

Nota

L'entità di livello server e l'amministratore di Microsoft Entra (se configurato) hanno tutte le autorizzazioni in Database SQL e Azure Synapse Analytics senza dover essere membri di alcun ruolo. Per altre informazioni, vedere Autorizzare l'accesso al database a database SQL, Istanza gestita di SQL e Azure Synapse Analytics.

Alcuni ruoli del database non sono applicabili ad Azure SQL o ad Azure Synapse:

db_backupoperator non è applicabile nel database SQL di Azure (non Istanza gestita di SQL di Azure) e nel pool serverless di Azure Synapse Analytics perché i comandi T-SQL di backup e ripristino non sono disponibili.

db_datawriter e db_denydatawriter non sono applicabili ad Azure Synapse Analytics serverless perché legge solo i dati esterni.

Ruoli all'interno del database msdb

Il database msdb contiene ruoli specifici per uno scopo illustrati nella tabella seguente.

Nome ruolo msdb |

Descrizione |

|---|---|

| db_ssisadmin db_ssisoperator db_ssisltduser |

I membri di tali ruoli del database possono amministrare e utilizzare SSIS. Le istanze di SQL Server aggiornate da una versione precedente potrebbero contenere una versione precedente del ruolo che era stata denominata usando Data Transformation Services (DTS) anziché SSIS. Per altre informazioni, vedere Ruoli di Integration Services (servizio SSIS). |

| dc_admin dc_operator dc_proxy |

I membri di tali ruoli del database possono amministrare e utilizzare l'agente di raccolta dati. Per altre informazioni, vedere Raccolta di dati. |

| PolicyAdministratorRole | I membri del ruolo del database db_ PolicyAdministratorRole possono eseguire tutte le attività di configurazione e manutenzione su criteri e condizioni della gestione basata su criteri. Per altre informazioni, vedere Amministrare server usando la gestione basata su criteri. |

| ServerGroupAdministratorRole ServerGroupReaderRole |

I membri di questi ruoli del database possono amministrare e utilizzare gruppi di server registrati. |

| dbm_monitor | Creato nel database msdb quando il primo database viene registrato in Monitoraggio mirroring del database. Il ruolo dbm_monitor non include alcun membro fino a quando un amministratore di sistema non provvede all'assegnazione di utenti al ruolo stesso. |

I membri dei ruoli db_ssisadmin e dc_admin possono essere in grado di elevare i propri privilegi ad amministratore di sistema. Questa elevazione dei privilegi può verificarsi perché tali ruoli possono modificare i pacchetti Integration Services e questi ultimi possono essere eseguiti da SQL Server usando il contesto di sicurezza sysadmin di SQL Server Agent. Per impedire questa elevazione dei privilegi durante l'esecuzione di piani di manutenzione, set di raccolta dati e altri pacchetti dei servizi di integrazione, configurare i lavori di SQL Server Agent che eseguono pacchetti in modo che usino un account proxy con privilegi limitati o aggiungere solo i membri sysadmin ai ruoli db_ssisadmin e dc_admin.

Utilizzare ruoli a livello di database

Nella tabella seguente vengono spiegati i comandi, le viste e le funzioni necessari per l'utilizzo dei ruoli a livello di database.

| Funzionalità | Tipo | Descrizione |

|---|---|---|

| sp_helpdbfixedrole | Metadati UFX | Restituisce un elenco dei ruoli predefiniti del database. |

| sp_dbfixedrolepermission | Metadati UFX | Visualizza le autorizzazioni di un ruolo predefinito del database. |

| sp_helprole | Metadati UFX | Restituisce informazioni sui ruoli del database corrente. |

| sp_helprolemember | Metadati UFX | Restituisce informazioni sui membri di un ruolo del database corrente. |

| sys.database_role_members | Metadati UFX | Restituisce una riga per ogni membro di ogni ruolo del database. |

| IS_MEMBER | Metadati UFX | Indica se l'utente corrente è membro del gruppo di Microsoft Windows, del gruppo Microsoft Entra o del ruolo di database di Microsoft SQL Server specificato. |

| CREATE ROLE | Comando | Crea un nuovo ruolo di database nel database corrente. |

| ALTER ROLE | Comando | Modifica il nome o l'appartenenza di un ruolo del database. |

| DROP ROLE | Comando | Rimuove un ruolo dal database. |

| sp_addrole | Comando | Crea un nuovo ruolo di database nel database corrente. |

| sp_droprole | Comando | Rimuove un ruolo del database dal database corrente. |

| sp_addrolemember | Comando | Aggiunge un utente del database, un ruolo del database, un account di accesso di Windows o un gruppo di Windows a un ruolo del database nel database corrente. Tutte le piattaforme ad eccezione di Analytics Platform System (PDW) e Azure Synapse devono invece usare ALTER ROLE. |

| sp_droprolemember | Comando | Rimuove un account di sicurezza da un ruolo di SQL Server nel database corrente. Tutte le piattaforme ad eccezione di Analytics Platform System (PDW) e Azure Synapse devono invece usare ALTER ROLE. |

| GRANT | Autorizzazioni | Aggiunge autorizzazioni a un ruolo. |

| DENY | Autorizzazioni | Nega un'autorizzazione a un ruolo. |

| REVOKE | Autorizzazioni | Rimuove le autorizzazioni precedentemente concesse o negate. |

Ruolo di database public

Ogni utente di database appartiene al ruolo di database public . Quando a un utente non sono state concesse o sono state negate autorizzazioni specifiche per un oggetto a protezione diretta, l'utente eredita le autorizzazioni concesse a public su tale oggetto. Gli utenti del database non possono essere rimossi dal ruolo public.

Esempi

Gli esempi in questa sezione illustrano come gestire i ruoli a livello di database.

R. Aggiungere un utente a un ruolo a livello di database

L'esempio seguente aggiunge l'utente 'Ben' al ruolo predefinito del database db_datareader.

ALTER ROLE db_datareader ADD MEMBER Ben;

GO

B. Elencare tutte le entità di database che sono membri di un ruolo a livello di database

L'istruzione seguente restituisce tutti i membri di qualsiasi ruolo del database.

SELECT roles.principal_id AS RolePrincipalID,

roles.name AS RolePrincipalName,

database_role_members.member_principal_id AS MemberPrincipalID,

members.name AS MemberPrincipalName

FROM sys.database_role_members AS database_role_members

INNER JOIN sys.database_principals AS roles

ON database_role_members.role_principal_id = roles.principal_id

INNER JOIN sys.database_principals AS members

ON database_role_members.member_principal_id = members.principal_id;

GO