Configurare regole NSG dell'Istanza gestita di SQL di Azure per lavorare con Azure Confidential Ledger

Si applica a: Istanza gestita di SQL di Azure SQL

Dopo aver abilitato Azure Confidential Ledger come percorso di riepilogo in Istanza gestita di SQL di Azure, è necessario configurare manualmente le regole di rete virtuale di Istanza gestita di SQL di Azure per comunicare con Azure Confidential Ledger.

In questo articolo vengono illustrate le operazioni seguenti:

- Configurare il gruppo di sicurezza di rete (NSG) di Istanza gestita di SQL e le regole della tabella di routing per consentire il traffico verso Azure Confidential Ledger.

Autorizzazioni

A causa dell'importanza dei dati in un'istanza gestita, la configurazione per abilitare l'endpoint pubblico di Istanza gestita di SQL di Azure richiede un processo in due passaggi. Questa misura di sicurezza rispetta la separazione dei compiti (SoD):

- L'amministratore di Istanza gestita di SQL deve abilitare l'endpoint pubblico in Istanza gestita di SQL. È possibile trovare l'amministratore di Istanza gestita di SQL nella pagina Informazioni generali della risorsa di Istanza gestita di SQL.

- Un amministratore di rete deve consentire il traffico verso Istanza gestita di SQL usando un NSG. Per ulteriori informazioni, vedere autorizzazioni dei gruppi di sicurezza di rete.

Abilitare le regole degli NSG in uscita per Azure Confidential Ledger

Sarà necessario acquisire gli indirizzi IP di Azure Confidential Ledger e aggiungerli alle regole dell'NSG in uscita e alla tabella di route di Istanza gestita di SQL.

Ottenere gli indirizzi IP dell'endpoint del libro mastro e dell'endpoint del servizio di gestione delle identità

Nella pagina Informazioni generali di Azure Confidential Ledger di cui è stato effettuato il provisioning nel portale di Azure, acquisire il nome host dell'endpoint del libro mastro. Acquisire l'indirizzo IP dell'istanza di Azure Confidential Ledger usando ping o uno strumento di rete simile.

ping -a <ledgername>.confidential-ledger.azure.com

PING <ledgername>.confidential-ledger.azure.com (1.123.123.123) 56(84) bytes of data.

64 bytes from 1.123.123.123 (1.123.123.123): icmp_seq=1 ttl=105 time=78.7 ms

Analogamente, eseguire la procedura per l'istanza Identity Service Endpoint di Azure Confidential Ledger.

ping identity.confidential-ledger.core.azure.com

PING part-0042.t-0009.t-msedge.net (13.107.246.70) 56(84) bytes of data.

64 bytes from 13.107.246.70 (13.107.246.70): icmp_seq=1 ttl=52 time=14.9 ms

Aggiungere indirizzi IP alle regole dell'NSG in uscita

Questi due indirizzi IP devono essere aggiunti alle regole dell'NSG in uscita in Istanza gestita di SQL.

Nel portale di Azure, andare a Gruppo di sicurezza di rete di Istanza gestita di SQL. Il Gruppo di sicurezza di rete è una risorsa separata nel Gruppo di risorse di Istanza gestita di SQL.

Andare al menu Regole di sicurezza in uscita.

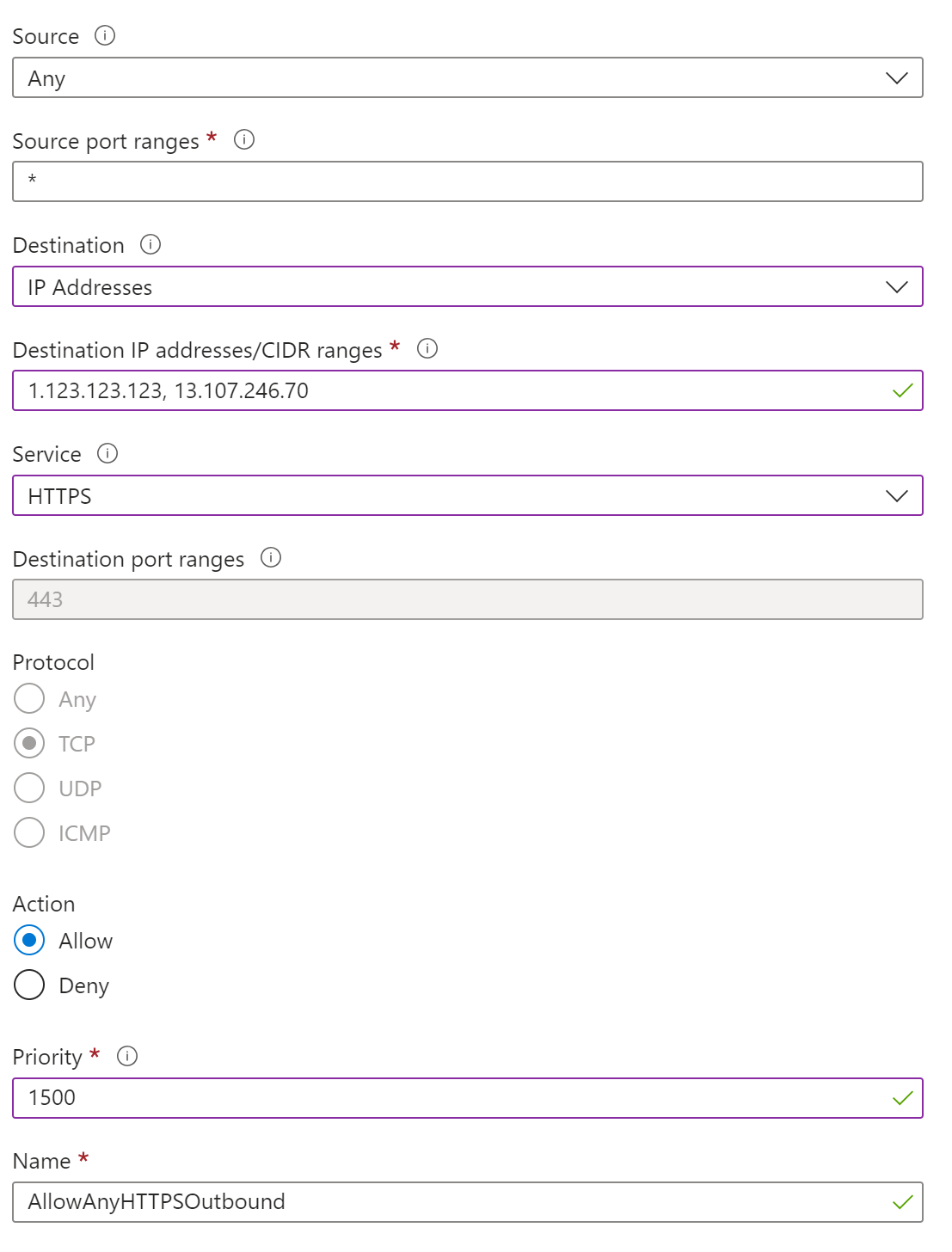

Aggiungere i due indirizzi IP ottenuti nella sezione precedente come nuova regola in uscita:

Selezionare la scheda Regole di sicurezza in uscita e Aggiungere una regola con priorità più alta rispetto alla regola deny_all_inbound con le impostazioni seguenti:

Impostazione Valore suggerito Descrizione Origine Qualsiasi indirizzo IP o tag del servizio - Per i servizi Azure come Power BI, selezionare il tag del servizio cloud di Azure

- Per il computer o la macchina virtuale Azure, usare l'indirizzo IP NAT

Intervalli porte di origine * Lasciare questa opzione su * (qualsiasi) perché le porte di origine vengono in genere allocate in modo dinamico e, di conseguenza, sono imprevedibili Destinazione <1.123.123.123>, <13.107.246.70> Aggiungere gli indirizzi IP ottenuti nella sezione precedente per Azure Confidential Ledger Intervalli porte di destinazione 3342 Definire l'ambito della porta di destinazione a 3342, ovvero l'endpoint TDS pubblico dell'istanza gestita Servizio HTTPS Istanza gestita di SQL comunicherà con il libro mastro tramite HTTPS Azione Consenti Consentire il traffico in uscita dall'istanza gestita al libro mastro Priorità 1500 Assicurarsi che questa regola abbia priorità più alta rispetto alla regola deny_all_inbound

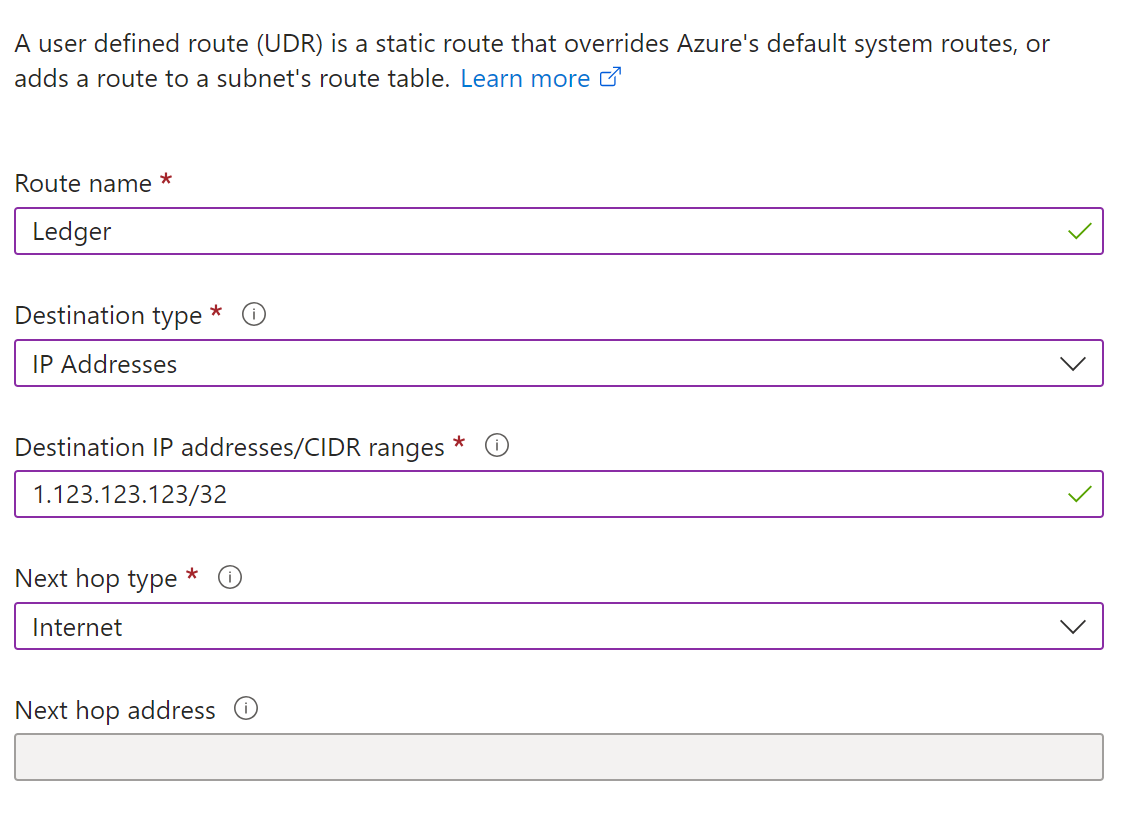

Aggiungere indirizzi IP alla tabella di route

Anche i due indirizzi IP di Azure Confidential Ledger devono essere aggiunti alla tabella di route:

Nel portale di Azure, andare a Tabella di route di Istanza gestita di SQL. La Tabella di route è una risorsa separata nel Gruppo di risorse di Istanza gestita di SQL.

Andare al menu Route in Impostazioni.

Aggiungere i due indirizzi IP ottenuti nella sezione precedente come nuove route:

Impostazione Valore suggerito Descrizione Nome route Usare un nome preferito Nome da usare per questa route Tipo di destinazione Indirizzi IP Usare il menu a discesa e selezionare Indirizzi IP Indirizzi IP/Intervalli CIDR di destinazione 1.123.123.123/32 In questo esempio, usiamo 1.123.123.123/32. Creare un'altra route per aggiungere l'endpoint del servizio di gestione delle identità, che in questo esempio è13.107.246.70/32Tipo hop successivo Internet

Verificare che la pianificazione percorso sia configurata correttamente

È possibile confermare che Istanza gestita di SQL è ora in grado di comunicare con Azure Confidential Ledger eseguendo una verifica del database. La query deve segnalare che Ledger verification succeeded.