Come funziona DPM?

Importante

Questa versione di Data Protection Manager (DPM) ha raggiunto la fine del supporto. È consigliabile eseguire l'aggiornamento a DPM 2022.

Il metodo usato da System Center Data Protection Manager (DPM) per proteggere i dati varia a seconda del tipo di dati protetti e del metodo di protezione selezionato. Questo articolo contiene le nozioni di base sul funzionamento di DPM. È destinato a informare chi non ha familiarità con DPM o chi può avere domande di base sul funzionamento di DPM. Questo articolo illustra i processi di protezione basati su disco, i processi di protezione basati su nastro, il processo di ripristino e i criteri di protezione.

Processo di protezione basato su disco

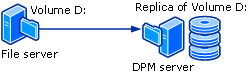

Per garantire la protezione dei dati basata su disco, il server DPM crea e gestisce una replica, o copia, dei dati presenti nei server protetti. Le repliche vengono archiviate nel pool di archiviazione, costituito da un set di dischi nel server DPM o in un volume personalizzato. Nella figura seguente è illustrata la relazione di base tra un volume protetto e la relativa replica.

Indipendentemente dal fatto che si proteggono i dati dei file o dei dati dell'applicazione, la protezione inizia con la creazione di una replica dell'origine dati.

La replica viene sincronizzata o aggiornata a intervalli regolari in base alle impostazioni configurate. Il metodo usato da DPM per sincronizzare la replica dipende dal tipo di dati protetti. Per altre informazioni, vedere il processo di sincronizzazione dei dati dei file e il processo di sincronizzazione dei dati delle applicazioni. Se una replica è identificata come incoerente, DPM esegue una verifica di coerenza, cioè una verifica per singoli blocchi della replica rispetto all'origine dati.

Un semplice esempio di configurazione di protezione è costituito da un server DPM e un computer protetto. Il computer è protetto quando si installa un agente protezione DPM nel computer e si aggiungono i relativi dati a un gruppo protezione dati.

Gli agenti protezione tengono traccia delle modifiche apportate ai dati protetti e le trasferiscono al server DPM. L'agente protezione identifica, inoltre, i dati in un computer che può essere protetto e che è interessato dal processo di ripristino. Installare un agente protezione in ogni computer che si vuole proteggere usando DPM. Gli agenti di protezione possono essere installati da DPM oppure è possibile installare manualmente gli agenti di protezione usando applicazioni come Systems Management Server (SMS).

I gruppi protezione dati vengono utilizzati per gestire la protezione delle origini dati sui computer. Un gruppo protezione dati è una raccolta di origini dati che condividono la stessa configurazione di protezione. La configurazione della protezione è la raccolta di impostazioni comuni a un gruppo protezione dati, ad esempio il nome del gruppo protezione dati, i criteri di protezione, le allocazioni dei dischi e il metodo di creazione della replica.

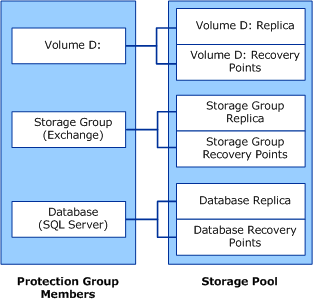

In DPM viene archiviata una replica separata per ogni membro del gruppo protezione dati del pool di archiviazione. Un membro del gruppo protezione dati può essere una qualsiasi delle origini dati seguenti:

- Un volume, una condivisione o una cartella in un computer desktop, file server o cluster di server.

- un gruppo di archiviazione in un server Exchange o cluster di server

- un database di un'istanza di SQL Server o del cluster di server

Nota

DPM non protegge i dati archiviati nelle unità USB.

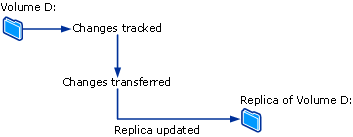

Processo di sincronizzazione dei dati dei file

In DPM, per un volume o condivisione di file in un server, l'agente protezione usa un filtro di volume e il journal delle modifiche per stabilire quali sono i file modificati, quindi esegue una procedura di checksum per sincronizzare solo i blocchi modificati. Durante la sincronizzazione le modifiche vengono trasferite al server DPM e quindi applicate alla replica per sincronizzare quest'ultima con l'origine dati. Nella figura riportata di seguito viene illustrato il processo di sincronizzazione file.

Se una replica diventa incoerente con l'origine dati, DPM genera un avviso che consente di specificare quali computer e origini dati sono interessati. Per risolvere il problema, l'amministratore ripristina la replica avviando una sincronizzazione con una verifica coerenza, nota anche come verifica coerenza, nella replica. Durante una verifica della coerenza, DPM esegue una verifica in base al blocco e ripristina la replica per renderla coerente con l'origine dati.

È possibile pianificare una verifica coerenza giornaliera per i gruppi protezione dati o avviare manualmente una verifica coerenza.

DPM crea un punto di ripristino per il membro del gruppo protezione dati a intervalli regolari, che è possibile configurare. Un punto di ripristino è una versione dei dati da cui è possibile recuperare i dati.

Processo di sincronizzazione dei dati delle applicazioni

Per i dati delle applicazioni, dopo che è stata creata la replica da DPM, le modifiche ai blocchi di volume che appartengono ai file delle applicazioni vengono monitorate dal filtro di volume.

La modalità di trasferimento delle modifiche al server DPM varia a seconda dell'applicazione e del tipo di sincronizzazione. L'operazione denominata sincronizzazione nella Console amministrazione DPM è analoga al backup incrementale e crea un'immagine accurata dei dati dell'applicazione, se combinata alla replica.

Durante il tipo di sincronizzazione denominato backup completo rapido, nella Console amministrazione DPM viene creato uno snapshot completo del Servizio Copia Shadow del volume, ma solo i blocchi modificati vengono trasferiti al server DPM.

Per ogni backup completo rapido viene creato un punto di ripristino per i dati delle applicazioni. Se l'applicazione supporta i backup incrementali, verrà creato un punto di ripristino anche a ogni sincronizzazione. Il tipo di sincronizzazione supportato da ogni tipo di dati applicazione viene riepilogato come segue:

Per i dati di Exchange protetti, la sincronizzazione trasferisce uno snapshot VSS incrementale utilizzando Exchange VSS writer. Per ogni sincronizzazione e backup completo rapido vengono creati punti di ripristino.

SQL Server database forniti da log, in modalità di sola lettura o che usano il modello di recupero con registrazione minima, non supportano il backup incrementale. I punti di ripristino vengono creati solo per ogni backup completo rapido. Per tutti gli altri database di SQL Server, la sincronizzazione trasferisce un backup registro transazioni e vengono creati punti di ripristino per ogni sincronizzazione incrementale e backup completo rapido. Il registro transazioni è un record seriale di tutte le transazioni eseguite sul database dall'ultimo backup del registro transazioni.

Windows SharePoint Services e Microsoft Virtual Server non supportano il backup incrementale. I punti di ripristino vengono creati solo per ogni backup completo rapido.

Le sincronizzazioni incrementali richiedono meno tempo rispetto all'esecuzione di un backup completo rapido. Il tempo necessario per il ripristino dei dati aumenta, tuttavia, con il numero di sincronizzazioni, perché DPM deve ripristinare l'ultimo backup completo, quindi ripristinare e applicare tutte le sincronizzazioni incrementali fino al momento selezionato per il ripristino.

Per velocizzare il tempo necessario per il ripristino, DPM esegue regolarmente un backup completo rapido, ovvero un tipo di sincronizzazione che aggiorna la replica per includere i blocchi modificati.

Durante il backup completo rapido, DPM crea uno snapshot della replica prima di aggiornare la replica con i blocchi modificati. Per abilitare obiettivi del punto di ripristino più frequenti e ridurre la finestra di perdita dei dati, DPM esegue anche sincronizzazioni incrementali nel tempo tra due backup completi rapidi.

Come per la protezione dei dati dei file, se una replica diventa incoerente con l'origine dati, DPM genera un avviso che specifica il server e le origini dati interessate. Per risolvere il problema, l'amministratore deve ripristinare la replica avviando una sincronizzazione con verifica coerenza sulla replica. Durante una verifica della coerenza, DPM esegue una verifica in base al blocco e ripristina la replica per renderla coerente con l'origine dati.

È possibile pianificare una verifica coerenza giornaliera per i gruppi protezione dati o avviare manualmente una verifica coerenza.

Differenza tra i dati dei file e i dati delle applicazioni

I dati presenti su un file server e che necessitano di protezione, perché un file flat equivale a un file di dati, ad esempio file di Microsoft Office, file di testo, file batch, e così via.

I dati esistenti in un server applicazioni e che richiedono che DPM sia a conoscenza dell'applicazione come dati dell'applicazione, ad esempio gruppi di archiviazione di Exchange, SQL Server database, farm Windows SharePoint Services e server virtuali.

Ogni origine dati viene presentata nella Console amministrazione DPM in base al tipo di protezione che è possibile selezionare per tale origine dati. Ad esempio, nella Creazione guidata gruppo protezione dati, quando si espande un server che contiene file ed esegue anche un server virtuale e un'istanza di un SQL Server, le origini dati vengono considerate come segue:

Se si espande Tutte le condivisioni o Tutti i volumi, DPM visualizza le condivisioni e i volumi presenti nel server e protegge tutte le origini dati selezionate in uno qualsiasi dei nodi come file di dati.

Se si espande Tutti i server SQL, DPM visualizza le istanze di SQL Server in quel server e le origini dati selezionate nel nodo verranno protette come se fossero dati di applicazioni.

Se si espande Microsoft Virtual Server, DPM visualizza il database host e le macchine virtuali in quel server. Le origini dati selezionate nel nodo verranno protette come dati di applicazioni.

Processo di protezione basato su nastro

Quando si usa la protezione basata su disco a breve termine e la protezione basata su nastro a lungo termine, DPM può eseguire il backup dei dati dal volume di replica a nastro in modo che non vi sia alcun effetto sul computer protetto. Quando si utilizza solo la protezione su nastro, DPM esegue il backup dei dati direttamente dal computer protetto su nastro.

DPM protegge i dati su nastro tramite una combinazione di backup completi e incrementali dall'origine dati protetta (per la protezione a breve termine su nastro o per la protezione a lungo termine su nastro quando DPM non protegge i dati su disco) o dalla replica DPM (per la protezione a lungo termine su nastro quando la protezione a breve termine è su disco).

Nota

Se un file era aperto durante l'ultima sincronizzazione della replica, il backup di quel file dalla replica si troverà in uno stato di arresto anomalo del sistema. Uno stato di arresto anomalo del sistema contiene tutti i dati del file persistenti su disco al momento dell'ultima sincronizzazione. Questo vale solo per i backup del file system. I backup dell'applicazione saranno sempre coerenti con lo stato dell'applicazione.

Per pianificazioni e tipi di backup specifici, vedere Pianificazione dei gruppi protezione dati

Processo di ripristino

Il metodo di protezione dati, basato su disco o su nastro, non è rilevante per l'attività di recupero dati. Selezionare il punto di recupero dei dati da ripristinare per consentire a DPM di ripristinare i dati nel computer protetto.

In Data Protection Manager è possibile archiviare fino a un massimo di 64 punti di ripristino per ogni membro di file in un gruppo di protezione dati. Per le origini dati delle applicazioni, DPM è in grado di archiviare fino a 448 backup completi e fino a 96 backup incrementali per ogni backup completo rapido. Quando sono stati raggiunti i limiti dell'area di archiviazione e l'intervallo di conservazione per i punti di ripristino esistenti non viene ancora soddisfatto, i processi di protezione avranno esito negativo.

Nota

Per supportare il recupero dati gestito dall'utente, i punti di ripristino per i file sono limitati a 64 dal Servizio Copia Shadow del volume (VSS).

Come già illustrato per il processo di sincronizzazione dei dati dei file e il processo di sincronizzazione dei dati delle applicazioni, il processo di creazione dei punti di ripristino è diverso tra dati dei file e dati delle applicazioni. DPM crea punti di ripristino per i dati di file aggiungendo una copia shadow della replica a una pianificazione configurata. Per i dati dell'applicazione, a ogni sincronizzazione e backup completo rapido viene creato un punto di ripristino.

Nella figura seguente viene mostrato come a ogni membro del gruppo protezione dati sono associati un volume di replica e un volume del punto di ripristino.

Gli amministratori recuperano i dati dai punti di ripristino disponibili usando il Ripristino guidato nella Console amministrazione DPM. Quando si seleziona un'origine dati e una temporizzazione per eseguire il ripristino dei dati, DPM indica se i dati sono su nastro, se il nastro è online o offline e quali nastri sono necessari per completare il ripristino.

DPM offre agli amministratori la possibilità di consentire agli utenti di eseguire i propri ripristini usando la funzionalità Versioni precedenti in Windows. Se non si vuole fornire questa funzionalità agli utenti, è possibile ripristinare i dati per i computer desktop tramite la Procedura guidata ripristino.

Criteri di protezione

DPM consente di configurare i criteri di protezione, o la pianificazione dei processi, per ogni gruppo protezione dati basato sugli obiettivi di ripristino specificati per quel gruppo protezione. Di seguito sono elencati esempi di obiettivi di ripristino:

Perdere non più di 1 ora di dati di produzione

Fornire un intervallo di conservazione di 30 giorni

Rendere disponibili i dati per il recupero per 7 anni

Gli obiettivi di ripristino quantificano i requisiti di protezione dati di un'organizzazione. In DPM gli obiettivi di ripristino sono definiti dall'intervallo di conservazione, dalla tolleranza alla perdita di dati, dalla pianificazione del punto di ripristino e, per le applicazioni di database, dalla pianificazione rapida del backup completo.

L'intervallo di conservazione è il tempo necessario per i dati di backup disponibili. Ad esempio, è possibile specificare se i dati devono essere disponibili per una settimana, due settimane o un anno a partire dalla data corrente.

La tolleranza alla perdita di dati è la quantità massima di perdita di dati, misurata nel tempo, accettabile per i requisiti aziendali. Determina la frequenza con cui DPM deve eseguire la sincronizzazione con il server protetto raccogliendo le modifiche ai dati dal server protetto. È possibile modificare la frequenza di sincronizzazione impostandola su qualsiasi intervallo compreso tra 15 minuti e 24 ore. È inoltre possibile scegliere di eseguire la sincronizzazione immediatamente prima di creare un punto di ripristino e non in base a una pianificazione temporale specificata.

La pianificazione del punto di ripristino stabilisce il numero di punti di ripristino di questo gruppo protezione dati da creare. Per la protezione dei file vengono selezionati i giorni e gli orari in cui si desidera creare punti di ripristino. Per la protezione dei dati di applicazioni che supportano backup incrementali, la frequenza di sincronizzazione determina la pianificazione dei punti di ripristino. Per la protezione dei dati delle applicazioni che non supportano i backup incrementali, la pianificazione rapida del backup completo determina la pianificazione del punto di ripristino.

Nota

Quando si crea un gruppo protezione dati, DPM identifica il tipo di dati protetti e rende disponibili solo le opzioni di protezione per i dati.

Processo di individuazione automatica

L'individuazione automatica è il processo giornaliero con il quale DPM rileva automaticamente computer nuovi o rimossi dalla rete. Una volta al giorno, in un momento che è possibile pianificare, DPM invia un pacchetto di piccole dimensioni (inferiore a 10 KB) al controller di dominio più vicino. Il controller di dominio risponde alla richiesta LDAP (Lightweight Directory Access Protocol) con i computer in tale dominio e DPM identifica i computer nuovi e rimossi. Il traffico di rete creato dal processo di individuazione automatica è minimo.

L'individuazione automatica non individua i computer nuovi e rimossi in altri domini. Per installare un agente protezione in un computer di un altro dominio, è necessario identificare il computer utilizzando il nome di dominio completo.

Struttura di directory di DPM

Quando si inizia a proteggere i dati con DPM, si noterà che il percorso di installazione di DPM contiene tre cartelle nella directory Volumi:

\Microsoft DPM\DPM\Volumes\DiffArea

\Microsoft DPM\DPM\Volumes\Replica

\Microsoft DPM\DPM\Volumes\ShadowCopy

La cartella DiffArea contiene volumi di copia shadow montati che archiviano i punti di ripristino per un'origine dati.

La cartella Replica contiene volumi di replica montati.

La cartella ShadowCopy contiene copie di backup locali del database DPM. Inoltre, quando si utilizza DPMBackup.exe per creare copie shadow di backup delle repliche per l'archiviazione tramite software di backup di terzi, le copie shadow di backup vengono archiviate nella cartella ShadowCopy.

Telemetria di DPM

DPM non raccoglie dati di telemetria. Se si inviano i dati ad Azure, le informazioni necessarie da Backup di Azure vengono inviate a Microsoft. Non contiene informazioni personali.

Telemetria di DPM

Nota

Applicable da DPM 2019 UR2.

Per impostazione predefinita, DPM invia i dati di diagnostica e di connettività a Microsoft. Microsoft usa questi dati per garantire e migliorare la qualità, la sicurezza e l'integrità dei prodotti e dei servizi Microsoft.

Gli amministratori possono disattivare questa funzionalità in qualsiasi momento. Per informazioni dettagliate sui dati raccolti, vedere l'articolo che spiega come gestire la telemetria in DPM.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per