Risolvere gli errori comunemente riscontrati durante la convalida dei parametri di input

Questo articolo descrive gli errori che possono verificarsi durante la convalida dei parametri di input e come risolverli.

Se si verificano problemi durante la creazione di parametri locali, usare questo script per assistenza.

Questo script è progettato per risolvere i problemi relativi alla creazione di parametri locali. Accedere allo script e usare le relative funzionalità per risolvere eventuali difficoltà che possono verificarsi durante la creazione di parametri locali.

Per eseguire lo script, seguire questa procedura:

- Scaricare lo script ed eseguirlo con l'opzione -Help per ottenere i parametri.

- Accedere con le credenziali di dominio a un computer aggiunto a un dominio. Il computer deve trovarsi in un dominio usato per Istanza gestita SCOM. Dopo aver eseguito l'accesso, eseguire lo script con i parametri specificati.

- Se una convalida non riesce, eseguire le azioni correttive suggerite dallo script ed eseguire di nuovo lo script fino a quando non supera tutte le convalide.

- Una volta completate tutte le convalide, usare gli stessi parametri usati nello script, per la creazione dell'istanza.

Controlli e dettagli della convalida

| Convalida | Descrizione |

|---|---|

| Controlli di convalida dell'input di Azure | |

| Configurazione dei prerequisiti nel computer di test | 1. Installare il modulo PowerShell di AD. 2. Installare Criteri di gruppo modulo di PowerShell. |

| Connettività Internet | Verifica se la connettività Internet in uscita è disponibile nei server di test. |

| Connettività dell'istanza gestita di SQL | Controlla se l'istanza gestita sql specificata è raggiungibile dalla rete in cui vengono creati i server di test. |

| Connettività del server DNS | Verifica se l'indirizzo IP del server DNS specificato è raggiungibile e risolto in un server DNS valido. |

| Connettività del dominio | Controlla se il nome di dominio specificato è raggiungibile e risolto in un dominio valido. |

| Convalida dell'aggiunta a un dominio | Controlla se l'aggiunta a un dominio ha esito positivo usando il percorso dell'unità organizzativa e le credenziali di dominio specificati. |

| Associazione FQDN IP e LB statici | Verifica se è stato creato un record DNS per l'INDIRIZZO IP statico fornito rispetto al nome DNS specificato. |

| Convalide dei gruppi di computer | Controlla se il gruppo di computer specificato è gestito dall'utente di dominio specificato e il responsabile può aggiornare l'appartenenza al gruppo. |

| Convalide dell'account del servizio gestito del gruppo | Controlla se l'account del servizio gestito del gruppo fornito: - è abilitato. - Ha il nome host DNS impostato sul nome DNS specificato del bilanciamento del carico interno. - Lunghezza del nome dell'account SAM di 15 caratteri o minore. - Ha il set dei nomi SPN corretti. La password può essere recuperata dai membri del gruppo di computer specificato. |

| Convalide di Criteri di gruppo | Controlla se il dominio (o il percorso dell'unità organizzativa, che ospita i server di gestione) è interessato da criteri di gruppo, che modificheranno il gruppo Administrators locale. |

| Pulizia post-convalida | Annullare la connessione dal dominio. |

Linee guida generali per l'esecuzione dello script di convalida

Durante il processo di onboarding, viene eseguita una convalida nella fase/scheda di convalida. Se tutte le convalide hanno esito positivo, è possibile passare alla fase finale della creazione di Istanza gestita SCOM. Tuttavia, se le convalide hanno esito negativo, non è possibile procedere con la creazione.

Nei casi in cui più convalide hanno esito negativo, l'approccio migliore consiste nel risolvere tutti i problemi contemporaneamente eseguendo manualmente uno script di convalida in un computer di test.

Importante

Inizialmente, creare una nuova macchina virtuale Windows Server (2022/2019) di test nella stessa subnet selezionata per la creazione di Istanza gestita SCOM. Successivamente, sia l'amministratore di Active Directory che l'amministratore di rete possono usare singolarmente questa macchina virtuale per verificare l'efficacia delle rispettive modifiche. Questo approccio consente di risparmiare significativamente tempo per la comunicazione tra l'amministratore di Active Directory e l'amministratore di rete.

Per eseguire lo script di convalida, seguire questa procedura:

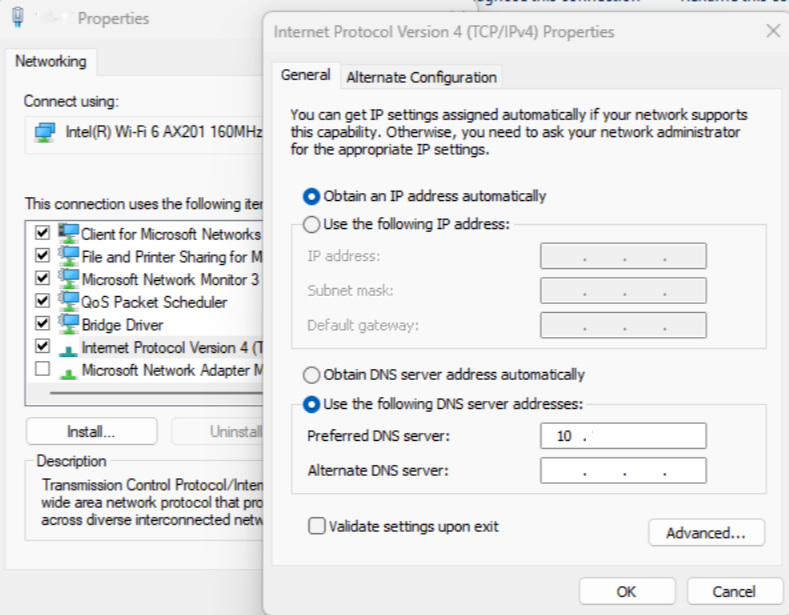

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO IP DNS usato durante la creazione del Istanza gestita SCOM. Ad esempio, vedere di seguito:

Scaricare lo script di convalida nella macchina virtuale di test ed estrarre. È costituito da cinque file:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Seguire i passaggi indicati nel file Readme.txt per eseguire il RunValidationAsSCOMAdmin.ps1. Assicurarsi di riempire il valore delle impostazioni in RunValidationAsSCOMAdmin.ps1 con i valori applicabili prima di eseguirlo.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }In generale, RunValidationAsSCOMAdmin.ps1 esegue tutte le convalide. Se si desidera eseguire un controllo specifico, aprire ScomValidation.ps1 e commentare tutti gli altri controlli, che si trovano alla fine del file. È anche possibile aggiungere un punto di interruzione nel controllo specifico per eseguire il debug del controllo e comprendere meglio i problemi.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

Lo script di convalida visualizza tutti i controlli di convalida e i rispettivi errori, che consentono di risolvere i problemi di convalida. Per una risoluzione rapida, eseguire lo script in PowerShell ISE con un punto di interruzione, che consente di velocizzare il processo di debug.

Se tutti i controlli vengono superati correttamente, tornare alla pagina di onboarding e riavviare nuovamente il processo di onboarding.

Connettività Internet

Problema: la connettività Internet in uscita non esiste nei server di test

Causa: Si verifica a causa di un indirizzo IP del server DNS non corretto o di una configurazione di rete non corretta.

Risoluzione:

- Controllare l'INDIRIZZO IP del server DNS e verificare che il server DNS sia operativo.

- Assicurarsi che la rete virtuale, usata per la creazione di Istanza gestita SCOM, abbia la funzionalità di visualizzazione per il server DNS.

Problema: Non è possibile connettersi all'account di archiviazione per scaricare i bit del prodotto SCOM Istanza gestita

Causa: Si verifica a causa di un problema di connettività Internet.

Risoluzione: Verificare che la rete virtuale usata per la creazione di Istanza gestita SCOM abbia accesso a Internet in uscita creando una macchina virtuale di test nella stessa subnet di SCOM Istanza gestita e testare la connettività in uscita dalla macchina virtuale di test.

Problema: il test di connettività Internet non è riuscito. Gli endpoint obbligatori non sono raggiungibili dalla rete virtuale

Causa: si verifica a causa di un indirizzo IP del server DNS non corretto o di una configurazione di rete non corretta.

Risoluzione:

Controllare l'INDIRIZZO IP del server DNS e verificare che il server DNS sia attivo e in esecuzione.

Assicurarsi che la rete virtuale, usata per la creazione di Istanza gestita SCOM, abbia la funzionalità di visualizzazione per il server DNS.

Assicurarsi che l'Istanza gestita SCOM abbia accesso a Internet in uscita e il gruppo di sicurezza di rete/firewall sia configurato correttamente per consentire l'accesso agli endpoint necessari, come descritto in Requisiti del firewall.

Procedura generale per la risoluzione dei problemi relativi alla connettività Internet

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO IP DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure, se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateStorageConnectivitynello script ScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy su Senza restrizioni.

Per controllare la connettività Internet, eseguire il comando seguente:

Test-NetConnection www.microsoft.com -Port 80Questo comando verifica la connettività a www.microsoft.com sulla porta 80. Se l'errore ha esito negativo, indica un problema di connettività Internet in uscita.

Per verificare le impostazioni DNS, eseguire il comando seguente:

Get-DnsClientServerAddressQuesto comando recupera gli indirizzi IP del server DNS configurati nel computer. Assicurarsi che le impostazioni DNS siano corrette e accessibili.

Per controllare la configurazione di rete, eseguire il comando seguente:

Get-NetIPConfigurationQuesto comando visualizza i dettagli della configurazione di rete. Verificare che le impostazioni di rete siano accurate e corrispondano all'ambiente di rete.

Connettività MI SQL

Problema: la connettività Internet in uscita non esiste nei server di test

Causa: Si verifica a causa di un indirizzo IP del server DNS non corretto o di una configurazione di rete non corretta.

Risoluzione:

- Controllare l'INDIRIZZO IP del server DNS e assicurarsi che il server DNS sia attivo ed in esecuzione.

- Assicurarsi che la rete virtuale, usata per la creazione di Istanza gestita SCOM abbia una linea di vista al server DNS.

Problema: Impossibile configurare l'account di accesso del database per msi nell'istanza gestita di SQL

Causa: si verifica quando msi non è configurato correttamente per accedere all'istanza gestita di SQL.

Risoluzione: verificare se msi è configurato come Microsoft Entra Amministrazione nell'istanza gestita di SQL. Assicurarsi che le autorizzazioni di Microsoft Entra ID necessarie vengano fornite all'istanza gestita di SQL per l'autenticazione del servizio gestito da MSI.

Problema: Impossibile connettersi a SQL MI da questa istanza

Causa: Si verifica come la rete virtuale MI SQL non è delegata o non viene eseguito correttamente il peering con la rete virtuale SCOM Istanza gestita.

Risoluzione:

- Verificare che l'errore SQL MI sia configurato correttamente.

- Assicurarsi che la rete virtuale, usata per la creazione di Istanza gestita SCOM abbia una linea di vista per l'istanza di SQL MI, sia nella stessa rete virtuale che nel peering della rete virtuale.

Passaggi generali per la risoluzione dei problemi relativi alla connettività MI DI SQL

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateSQLConnectivitynello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Per controllare la connettività Internet in uscita, eseguire il comando seguente:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Questo comando verifica la connettività Internet in uscita tentando di stabilire una connessione a www.microsoft.com sulla porta 80. Se la connessione ha esito negativo, indica un potenziale problema con la connettività Internet.

Per verificare le impostazioni DNS e la configurazione di rete, assicurarsi che gli indirizzi IP del server DNS siano configurati correttamente e convalidare le impostazioni di configurazione di rete nel computer in cui viene eseguita la convalida.

Per testare la connessione MI SQL, eseguire il comando seguente:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Sostituire

$sqlMiNamecon il nome dell'host MI SQL.Questo comando verifica la connessione all'istanza di SQL MI. Se la connessione ha esito positivo, indica che l'oggetto SQL MI è raggiungibile.

Connettività del server DNS

Problema: l'indirizzo IP DNS fornito (<IP> DNS) non è corretto o il server DNS non è raggiungibile

Risoluzione: Controllare l'INDIRIZZO IP del server DNS e assicurarsi che il server DNS sia attivo ed in esecuzione.

Risoluzione dei problemi generali per la connettività del server DNS

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateDnsIpAddressnello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Per controllare la risoluzione DNS per l'indirizzo IP specificato, eseguire il comando seguente:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueSostituire

$ipAddresscon l'indirizzo IP da convalidare.Questo comando controlla la risoluzione DNS per l'indirizzo IP specificato. Se il comando non restituisce risultati o genera un errore, indica un potenziale problema con la risoluzione DNS.

Per verificare la connettività di rete all'indirizzo IP, eseguire il comando seguente:

Test-NetConnection -ComputerName $ipAddress -Port 80Sostituire

$ipAddresscon l'indirizzo IP da testare.Questo comando controlla la connettività di rete all'indirizzo IP specificato sulla porta 80. Se la connessione ha esito negativo, suggerisce un problema di connettività di rete.

Connettività di dominio

Problema: il controller di dominio per il nome> di dominio <non è raggiungibile da questa rete o la porta non è aperta su almeno un controller di dominio

Causa: Si verifica a causa di un problema con l'INDIRIZZO IP del server DNS specificato o la configurazione di rete.

Risoluzione:

- Controllare l'INDIRIZZO IP del server DNS e assicurarsi che il server DNS sia attivo ed in esecuzione.

- Assicurarsi che la risoluzione dei nomi di dominio sia indirizzata correttamente al controller di dominio designato configurato per Azure o SCOM Istanza gestita. Verificare che questo controller di dominio sia elencato nella parte superiore tra i controller di dominio risolti. Se la risoluzione viene indirizzata a server DC diversi, indica un problema con la risoluzione del dominio AD.

- Controllare il nome di dominio e assicurarsi che il controller di dominio configurato per Azure e SCOM Istanza gestita sia attivo e in esecuzione.

Nota

Le porte 9389, 389/636, 88, 3268/3269, 135, 445 devono essere aperte nel controller di dominio configurato per Azure o SCOM Istanza gestita e tutti i servizi nel controller di dominio devono essere in esecuzione.

Passaggi generali per la risoluzione dei problemi relativi alla connettività del dominio

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateDomainControllerConnectivitynello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Per verificare la raggiungibilità del controller di dominio, eseguire il comando seguente:

Resolve-DnsName -Name $domainNameSostituire

$domainNamecon il nome del dominio da testare.Assicurarsi che la risoluzione dei nomi di dominio sia indirizzata correttamente al controller di dominio designato configurato per Azure o SCOM Istanza gestita. Verificare che questo controller di dominio sia elencato nella parte superiore tra i controller di dominio risolti. Se la risoluzione viene indirizzata a server DC diversi, indica un problema con la risoluzione del dominio AD.

Per verificare le impostazioni del server DNS:

- Assicurarsi che le impostazioni del server DNS nel computer che eseguono la convalida siano configurate correttamente.

- Verificare se gli indirizzi IP del server DNS sono accurati e accessibili.

Per convalidare la configurazione di rete:

- Verificare le impostazioni di configurazione di rete nel computer in cui viene eseguita la convalida.

- Assicurarsi che il computer sia connesso alla rete corretta e abbia le impostazioni di rete necessarie per comunicare con il controller di dominio.

Per testare la porta richiesta nel controller di dominio, eseguire il comando seguente:

Test-NetConnection -ComputerName $domainName -Port $portToCheckSostituire

$domainNamecon il nome del dominio che si vuole testare e$portToCheckcon ogni porta dal numero di elenco seguente:- 389/636

- 88

- 3268/3269

- 135

- 445

Eseguire il comando fornito per tutte le porte precedenti.

Questo comando verifica se la porta specificata è aperta nel controller di dominio designato configurato per la creazione di Istanza gestita di Azure o SCOM. Se il comando mostra una connessione riuscita, indica che le porte necessarie sono aperte.

Convalida dell'aggiunta al dominio

Problema: i server di gestione dei test non sono riusciti a partecipare al dominio

Causa: Si verifica a causa di un percorso unità organizzativa non corretto, credenziali non corrette o un problema nella connettività di rete.

Risoluzione:

- Controllare le credenziali create nell'insieme di credenziali delle chiavi. Il nome utente e il segreto password devono riflettere il nome utente e il formato corretti del valore del nome utente devono essere dominio\ nome utente e password, che dispongono delle autorizzazioni per aggiungere un computer al dominio. Per impostazione predefinita, gli account utente possono aggiungere fino a 10 computer al dominio. Per configurare, vedere Limite predefinito al numero se le workstation possono partecipare al dominio.

- Verificare che il percorso dell'unità organizzativa sia corretto e non impedisca ai nuovi computer di partecipare al dominio.

Procedura di risoluzione dei problemi generale per la convalida dell'aggiunta al dominio

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateDomainJoinnello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Aggiungere la macchina virtuale a un dominio usando l'account di dominio usato nella creazione di SCOM Istanza gestita. Per aggiungere il dominio a un computer usando le credenziali, eseguire il comando seguente:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Sostituire nome utente, password, $domainName, $ouPath con i valori corretti.

Dopo aver eseguito il comando precedente, eseguire il comando seguente per verificare se il computer è stato aggiunto correttamente al dominio:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Associazione FQDN e IP statici

Problema: i test non sono stati eseguiti perché i server non sono riusciti a partecipare al dominio

Risoluzione: Assicurarsi che i computer possano partecipare al dominio. Seguire la procedura di risoluzione dei problemi dalla sezione Convalida dell'aggiunta al dominio.

Problema: non è stato possibile risolvere il nome DNS del nome <> DNS

Risoluzione: Il nome DNS specificato non esiste nei record DNS. Controllare il nome DNS e assicurarsi che sia associato correttamente all'INDIRIZZO IP statico specificato.

Problema: l'INDIRIZZO IP <> statico statico specificato e Load Balancer nome> DNS DNS <non corrisponde a

Risoluzione: Controllare i record DNS e specificare la combinazione DNS Name/Static IP corretta. Per altre informazioni, vedere Creare un INDIRIZZO IP statico e configurare il nome DNS.

Procedura generale per la risoluzione dei problemi per l'associazione FQDN IP statica e LB

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateStaticIPAddressAndDnsnamenello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Aggiungere la macchina virtuale a un dominio usando l'account di dominio usato nella creazione di SCOM Istanza gestita. Per aggiungere la macchina virtuale al dominio, seguire la procedura fornita nella sezione Convalida join dominio.

Ottenere l'indirizzo IP e il nome DNS associato ed eseguire i comandi seguenti per verificare se corrispondono. Risolvere il nome DNS e recuperare l'indirizzo IP effettivo:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressSe il nome DNS non può essere risolto, assicurarsi che il nome DNS sia valido e associato all'indirizzo IP effettivo.

Convalida del gruppo di computer

Problema: Non è stato possibile eseguire test perché i server non sono riusciti a partecipare al dominio

Risoluzione: Assicurarsi che i computer possano partecipare al dominio. Seguire la procedura di risoluzione dei problemi specificata nella sezione Convalida join dominio.

Problema: il gruppo di computer con il nome <> del gruppo di computer non è stato trovato nel dominio

Risoluzione: Verificare l'esistenza del gruppo e controllare il nome specificato o crearne uno nuovo se non è già stato creato.

Problema: il nome del gruppo <di computer di input non è gestito dal nome> utente del dominio utente <>

Risoluzione: Passare alle proprietà del gruppo e impostare l'utente come gestore. Per altre informazioni, vedere Creare e configurare un gruppo di computer.

Problema: il nome utente> del dominio di gestione <del nome> del gruppo di computer di input non dispone delle autorizzazioni necessarie per gestire l'appartenenza al gruppo <

Risoluzione: Passare alle proprietà del gruppo e selezionare la casella di controllo Gestisci può aggiornare l'elenco di appartenenza . Per altre informazioni, vedere Creare e configurare un gruppo di computer.

Procedura di risoluzione dei problemi generale per le convalida dei gruppi di computer

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateComputerGroupnello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aggiungere la macchina virtuale a un dominio usando l'account di dominio usato nella creazione di SCOM Istanza gestita. Per aggiungere la macchina virtuale al dominio, seguire la procedura fornita nella sezione Convalida join dominio.

Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Eseguire il comando seguente per importare i moduli:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePer verificare se la macchina virtuale è unita al dominio, eseguire il comando seguente:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainPer verificare l'esistenza del dominio e se il computer corrente è già aggiunto al dominio, eseguire il comando seguente:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsSostituire

$username,passwordcon valori applicabili.Per verificare l'esistenza dell'utente nel dominio, eseguire il comando seguente:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsSostituire

$username,$domainUserCredentialscon valori applicabiliPer verificare l'esistenza del gruppo di computer nel dominio, eseguire il comando seguente:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsSostituire

$computerGroupName,$domainUserCredentialscon valori applicabili.Se l'utente e il gruppo di computer esistono, determinare se l'utente è il gestore del gruppo di computer.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueSe

managerCanUpdateMembershipè True, l'utente di dominio dispone dell'autorizzazione di appartenenza all'aggiornamento nel gruppo di computer. SemanagerCanUpdateMembershipè False, concedere all'utente di dominio l'autorizzazione di gestione del gruppo di computer.

Convalida dell'account gMSA

Problema: il test non viene eseguito poiché i server non sono riusciti a partecipare al dominio

Risoluzione: Assicurarsi che i computer possano partecipare al dominio. Seguire la procedura di risoluzione dei problemi specificata nella sezione Convalida join dominio.

Problema: il gruppo di computer con il nome <del> gruppo di computer non viene trovato nel dominio. I membri di questo gruppo devono essere in grado di recuperare la password gMSA

Risoluzione: Verificare l'esistenza del gruppo e controllare il nome specificato.

Problema: gMSA con <nome gMSA> non è stato trovato nel dominio

Risoluzione: Verificare l'esistenza dell'account gMSA e controllare il nome specificato o crearne uno nuovo se non è già stato creato.

Problema: gMSA domain gMSA <> non è abilitato

Risoluzione: Abilitarlo usando il comando seguente:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problema: gMSA domain gMSA <> deve avere il nome host DNS impostato su <NOME DNS>

Risoluzione: GMSA non ha la DNSHostName proprietà impostata correttamente. Impostare la proprietà usando il DNSHostName comando seguente:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problema: il nome account Sam per gMSA domain gMSA <> supera il limite di 15 caratteri

Risoluzione: Impostare l'uso del SamAccountName comando seguente:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problema: il nome> del gruppo di computer del gruppo <di computer deve essere impostato come PrincipalsAllowedToRetrieveManagedPassword per gMSA domain gMSA <>

Risoluzione: GMSA non ha PrincipalsAllowedToRetrieveManagedPassword impostato correttamente. Impostare l'uso del PrincipalsAllowedToRetrieveManagedPassword comando seguente:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problema: i nomi SPN non sono stati impostati correttamente per il dominio gMSA gMSA <>

Risoluzione: L'entità servizio gMSA non ha impostato i nomi dell'entità servizio corretti. Impostare i nomi dell'entità servizio usando il comando seguente:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Passaggi generali per la risoluzione dei problemi relativi alle convalida dell'account gMSA

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidategMSAAccountnello script diScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aggiungere la macchina virtuale a un dominio usando l'account di dominio usato nella creazione di SCOM Istanza gestita. Per aggiungere la macchina virtuale al dominio, seguire la procedura fornita nella sezione Convalida join dominio.

Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy come senza restrizioni.

Eseguire il comando seguente per importare i moduli:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePer verificare che i server abbiano aggiunto correttamente il dominio, eseguire il comando seguente:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainPer verificare l'esistenza del gruppo di computer, eseguire il comando seguente:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsSostituire nome utente, password e computerGroupName con valori applicabili.

Per verificare l'esistenza dell'account gMSA, eseguire il comando seguente:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsPer convalidare le proprietà dell'account gMSA, verificare se l'account gMSA è abilitato:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledSe il comando restituisce False, abilitare l'account nel dominio.

Per verificare che il nome host DNS dell'account gMSA corrisponda al nome DNS specificato (nome DNS LB), eseguire i comandi seguenti:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameSe il comando non restituisce il nome DNS previsto, aggiornare il nome host DNS di gMsaAccount al nome DNS LB.

Assicurarsi che il nome account Sam per l'account gMSA non superi il limite di 15 caratteri:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthPer convalidare la

PrincipalsAllowedToRetrieveManagedPasswordproprietà, eseguire i comandi seguenti:Controllare se il gruppo di computer specificato è impostato come "PrincipalsAllowedToRetrieveManagedPassword" per l'account gMSA:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameSostituire

gMSAAccounteComputerGroupNamecon i valori applicabili.Per convalidare i nomi delle entità servizio (SPN) per l'account del servizio gestito del gruppo, eseguire il comando seguente:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesControllare se i risultati hanno nomi SPN corretti. Sostituire

$dnsNamecon il nome DNS LB specificato nella creazione del Istanza gestita SCOM. Sostituire$dnsHostNamecon il nome breve DNS LB. Ad esempio: MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com e MSOMSdkSvc/ContosoLB sono nomi di entità servizio.

Convalide di Criteri di gruppo

Importante

Per correggere i criteri degli oggetti Criteri di gruppo, collaborare con l'amministratore di Active Directory ed escludere System Center Operations Manager dai criteri seguenti:

- Oggetti Criteri di gruppo che modificano o sostituiscono le configurazioni dei gruppi di amministratori locali.

- Oggetti Criteri di gruppo che disattivano l'autenticazione di rete.

- Valutare gli oggetti Criteri di gruppo che impediscono l'accesso remoto per gli amministratori locali.

Problema: non è stato possibile eseguire questo test perché i server non sono riusciti ad aggiungere il dominio

Risoluzione: Assicurarsi che i computer vengano aggiunti al dominio. Seguire i passaggi per la risoluzione dei problemi della sezione Convalida aggiunta a un dominio.

Problema: l'account del servizio gestito del gruppo con nome <gestito del gruppo> non è stato trovato nel dominio. Questo account deve essere un amministratore locale nel server

Risoluzione: Verificare l'esistenza dell'account e assicurarsi che l'account del servizio gestito del gruppo e l'utente di dominio facciano parte del gruppo di amministratori locali.

Problema: non <è stato possibile aggiungere il nome utente> del dominio e <l'account del servizio gestito del dominio> al gruppo Administrators locale nei server di gestione dei test o non è persistente nel gruppo dopo l'aggiornamento dei criteri di gruppo

Risoluzione: Assicurarsi che gli input del nome utente del dominio e del servizio gestito del gruppo forniti siano corretti, incluso il nome completo (dominio\account). Controllare anche se nel computer di test sono presenti criteri di gruppo che eseguono l'override del gruppo Administrators locale a causa dei criteri creati a livello di unità organizzativa o di dominio. L'utente del servizio gestito del gruppo e del dominio deve far parte del gruppo di amministratori locali per consentire il funzionamento di SCOM Istanza gestita. I computer Istanza gestita SCOM devono essere esclusi da tutti i criteri che eseguono l'override del gruppo di amministratori locale (usare l'amministratore di ACTIVE Directory).

Problema: Istanza gestita SCOM non riuscito

Causa: Un criterio di gruppo nel dominio (nome: <nome> criteri di gruppo) esegue l'override del gruppo Administrators locale nei server di gestione di test, nell'unità organizzativa contenente i server o la radice del dominio.

Risoluzione: Assicurarsi che l'unità organizzativa per SCOM Istanza gestita Management Server (percorso OU) non sia interessata da nessun criterio che esegue l'override del gruppo.><

Procedura di risoluzione dei problemi generale per le convalide di Criteri di gruppo

Generare una nuova macchina virtuale in esecuzione in Windows Server 2022 o 2019 all'interno della subnet scelta per la creazione di Istanza gestita SCOM. Accedere alla macchina virtuale e configurare il server DNS per usare lo stesso INDIRIZZO IP DNS usato durante la creazione del Istanza gestita SCOM.

È possibile seguire le istruzioni dettagliate fornite di seguito oppure, se si ha familiarità con PowerShell, eseguire il controllo specifico chiamato

Invoke-ValidateLocalAdminOverideByGPOnello script ScomValidation.ps1 . Per altre informazioni sull'esecuzione dello script di convalida in modo indipendente nel computer di test, vedere Linee guida generali per l'esecuzione dello script di convalida.Aggiungere la macchina virtuale a un dominio usando l'account di dominio usato nella creazione di Istanza gestita SCOM. Per aggiungere la macchina virtuale al dominio, seguire la procedura descritta nella sezione Convalida aggiunta a un dominio.

Aprire PowerShell ISE in modalità amministratore e impostare Set-ExecutionPolicy su Senza restrizioni.

Eseguire i comandi seguenti per importare i moduli:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePer verificare se i server hanno aggiunto correttamente il dominio, eseguire il comando seguente:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainIl comando deve restituire True.

Per verificare l'esistenza dell'account del servizio gestito del gruppo, eseguire il comando seguente:

Get-ADServiceAccount -Identity <GmsaAccount>Per convalidare la presenza di account utente nel gruppo Administrators locale, eseguire il comando seguente:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameSostituire e

<UserName><GmsaAccount>con i valori effettivi.Per determinare i dettagli del dominio e dell'unità organizzativa, eseguire il comando seguente:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentials<Sostituire OuPathDN> con il percorso effettivo dell'unità organizzativa.

Per ottenere il report dell'oggetto Criteri di gruppo (Criteri di gruppo Object) dal dominio e verificare la presenza di criteri di override nel gruppo Administrators locale, eseguire il comando seguente:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Se l'esecuzione dello script restituisce un avviso come Convalida non riuscita, è presente un criterio (nome come nel messaggio di avviso) che esegue l'override del gruppo di amministratori locali. Rivolgersi all'amministratore di Active Directory ed escludere il server di gestione di System Center Operations Manager dai criteri.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per