Configurare un controller di rete SDN nell'infrastruttura VMM

Questo articolo descrive come configurare un controller di rete SDN (Software Defined Networking) nell'infrastruttura di System Center Virtual Machine Manager (VMM).

Il controller di rete SDN è un ruolo server scalabile e a disponibilità elevata che consente di automatizzare la configurazione dell'infrastruttura di rete invece di eseguire la configurazione manuale dei dispositivi di rete. Altre informazioni.

VMM 2025 e 2022 forniscono il supporto dual stack per il controller di rete SDN.

Per un'ottima introduzione, guardare un video (~ cinque minuti) che offre una panoramica della distribuzione del controller di rete.

Nota

- Da VMM 2019 UR1, un tipo di rete connesso viene modificato come Rete connessa.

- VMM 2019 UR2 e versioni successive supporta IPv6.

- VMM 2019 UR3 e versioni successive supporta l'infrastruttura iperconvergente (HCI, versione 20H2) di Azure Stack.

Nota

- VMM 2025 e 2022 supportano dual stack (Ipv4 + Ipv6) per i componenti SDN.

- Per l'elenco completo del sistema operativo del server supportato, vedere Requisiti di sistema.

Prerequisiti

• Pianificare una rete SDN (Software Defined Network). Altre informazioni.

• Pianificare l'installazione e la distribuzione di un controller di rete SDN. Altre informazioni.

Prima di iniziare

Per configurare SDN nell'infrastruttura VMM, è necessario quanto segue:

- Un modello di servizio: VMM usa un modello di servizio per automatizzare la distribuzione del controller di rete. I modelli di servizio per il controller di rete supportano la distribuzione multinodo nelle macchine virtuali di prima e seconda generazione.

- Un disco rigido virtuale: il modello di servizio richiede un disco rigido virtuale preparato importato nella libreria VMM. Questo disco rigido virtuale viene usato per le macchine virtuali del controller di rete.

- Il disco rigido virtuale deve eseguire la versione di Windows Server applicabile con le patch più recenti installate.

- Può essere in formato VHD o VHDX.

- Una rete logica di gestione: modella la connettività della rete di gestione fisica per gli host VMM, gli host del controller di rete e gli host vm tenant.

- Un commutatore logico: per fornire alla rete logica di gestione la connettività alle macchine virtuali del controller di rete.

- Certificato SSL: per autenticare le comunicazioni tra il server VMM e il controller di rete.

- Rete logica del provider HNV e reti VM tenant: per convalidare la distribuzione del controller di rete.

- Altri prerequisiti: verificare altri requisiti.

Passaggi per la distribuzione

Ecco cosa è necessario fare per configurare un controller di rete SDN:

Configurare gli host e l'infrastruttura di rete fisica: è necessario accedere ai dispositivi di rete fisica per configurare VLAN, routing e altri. Sono necessari anche host Hyper-V per ospitare l'infrastruttura SDN e le macchine virtuali tenant. Altre informazioni.

Preparare un disco rigido virtuale: è possibile preparare un disco rigido virtuale per il modello di servizio controller di rete in formato VHD o VHDX, in base alle esigenze, per la generazione del modello di servizio scelta.

Scaricare i modelli di servizio: scaricare i modelli di servizio del controller di rete e importarli nella libreria VMM.

Configurare i gruppi di sicurezza di Active Directory: è necessario un gruppo di sicurezza di Active Directory per la gestione del controller di rete e un altro gruppo di sicurezza per i client del controller di rete. Ogni gruppo avrà bisogno di almeno un account utente.

Configurare una condivisione di libreria VMM. È possibile avere una condivisione file di libreria facoltativa per mantenere i log di diagnostica. Questa condivisione di libreria sarà accessibile dal controller di rete per archiviare le informazioni di diagnostica per tutta la durata.

Configurare un gruppo host VMM: configurare un gruppo host dedicato per tutti gli host Hyper-V SDN.

Nota

Gli host devono eseguire Windows Server applicabili con le patch più recenti installate e avere abilitato il ruolo Hyper-V.

Creare la rete logica di gestione: creare una rete logica per eseguire il mirroring della connettività di rete per l'host VMM, gli host del controller di rete e gli host vm tenant. Se si desidera allocare indirizzi IP statici da un pool, creare un pool in questa rete logica.

Creare e distribuire un commutatore logico di gestione: creare il commutatore logico e distribuirlo negli host del controller di rete per fornire la connettività alla rete di gestione per le macchine virtuali del controller di rete.

Configurare un certificato: è necessario un certificato SSL per la comunicazione sicura/HTTPS con il controller di rete.

Importare il modello: importare e personalizzare il modello di servizio controller di rete.

Distribuire il servizio: distribuire il servizio controller di rete usando il modello di servizio. Aggiungerlo quindi come servizio VMM.

Preparare un disco rigido virtuale

- Preparare il disco rigido virtuale o VHDX in base al tipo di modello che si vuole usare.

- Dopo aver preparato il disco rigido, installare gli aggiornamenti più recenti di Windows Server e tutti i Language Pack necessari se si ha un ambiente non in lingua inglese.

- Importare i file VHD/VHDX nella libreria VMM. Altre informazioni.

Scaricare il modello di servizio controller di rete

Scaricare la cartella SDN dal repository GitHub SDN di Microsoft e copiare i modelli da VMM>Templates>NC in un percorso locale nel server VMM.

Estrarre il contenuto in una cartella in un computer locale.

Aggiornare la libreria, i modelli di servizio verranno importati in un secondo momento.

Nota

I file di risorse personalizzati vengono usati durante la configurazione del controller di rete e di altri componenti SDN (bilanciamento del carico software, gateway RAS).

La cartella NC contiene quattro modelli di servizio e cinque cartelle di risorse personalizzate. Questi sono riepilogati nella tabella seguente:

Modelli e file di risorse

| Nome | Type | Dettagli |

|---|---|---|

| VM.xml di produzione del controller di rete generazione 1 | Modello | Controller di rete a tre nodi per macchine virtuali di seconda generazione |

| VM.xml di produzione del controller di rete generazione 2 | Modello | Controller di rete a tre nodi per macchine virtuali di seconda generazione |

| VM.xml autonomo del controller di rete di prima generazione | Modello | Controller di rete a nodo singolo per macchine virtuali di prima generazione |

| VM.xml del controller di rete autonomo di seconda generazione | Modello | Controller di rete a nodo singolo per macchine virtuali di seconda generazione |

| NcSetup.cr | File di risorse personalizzato | Risorsa di libreria contenente script usati per configurare la rete. |

| ServerCertificate.cr | File di risorse personalizzato | Risorsa di libreria contenente la chiave privata per il controller di rete in formato pfx. |

| NcCertificate.cr | File di risorse personalizzato | Risorsa di libreria contenente il certificato radice attendibile (. CER) per il controller di rete. Viene usato per comunicazioni sicure tra il controller di rete e altri sottoservizi ( ad esempio MUX SLB). |

| TrustedRootCertificate.cr | File di risorse personalizzato | Risorsa di libreria contenente la chiave pubblica della CA (.cer) importata come certificato radice attendibile per convalidare il certificato SSL. |

| EdgeDeployment.cr | Modello | Usato per l'installazione di ruoli MUX SLB e ruoli del gateway ,ad esempio VPN. |

Configurare i gruppi di Active Directory

Creare gruppi di sicurezza per la gestione e i client del controller di rete.

In Utenti e computer di Active Directory creare un gruppo di sicurezza per la gestione del controller di rete.

- Nel gruppo aggiungere tutti gli utenti che dispongono delle autorizzazioni per configurare il controller di rete. Ad esempio, creare un gruppo denominato Network Controller Admins.

- Tutti gli utenti aggiunti a questo gruppo devono anche essere membri del gruppo Domain Users in Active Directory.

- Il gruppo per la gestione del controller di rete deve essere un gruppo locale di dominio. I membri di questo gruppo potranno creare, eliminare e aggiornare la configurazione del controller di rete distribuita.

- Creare almeno un account utente membro di questo gruppo e avere accesso alle credenziali. Dopo aver distribuito il controller di rete, VMM può essere configurato per usare le credenziali dell'account utente per stabilire la comunicazione con il controller di rete.

Creare un altro gruppo di sicurezza per i client del controller di rete.

- Aggiungere utenti con autorizzazioni per configurare e gestire le reti usando il controller di rete. Ad esempio, creare un gruppo denominato Utenti controller di rete.

- Tutti gli utenti aggiunti al nuovo gruppo devono anche essere membri del gruppo Domain Users in Active Directory.

- Tutte le configurazioni e la gestione del controller di rete vengono eseguite usando il dns (Representational State Transfer).

- Il gruppo deve essere un gruppo domain local. Dopo la distribuzione del controller di rete, tutti i membri di questo gruppo avranno le autorizzazioni per comunicare con il controller di rete tramite l'interfaccia basata su REST.

- Creare almeno un account utente membro di questo gruppo. Dopo aver distribuito il controller di rete, VMM può essere configurato per usare le credenziali dell'account utente per stabilire la comunicazione con il controller di rete.

Creare una condivisione di libreria per la registrazione

- Facoltativamente , creare una condivisione file nella libreria VMM per mantenere i log di diagnostica.

- Assicurarsi che la condivisione sia accessibile dal controller di rete. Il controller di rete accede alla condivisione per archiviare le informazioni di diagnostica. Si notino le credenziali per l'account che avrà accesso in scrittura alla condivisione.

Configurare i gruppi host

- Creare un gruppo host dedicato per gli host Hyper-V che verranno gestiti da SDN.

- Assicurarsi che gli host Hyper-V eseguano Windows Server 2016 con le patch più recenti installate.

Creare la rete logica di gestione

È possibile creare una rete logica di gestione in VMM per eseguire il mirroring della rete di gestione fisica.

- La rete logica fornisce le impostazioni di connettività di rete per l'host VMM, gli host del controller di rete e gli host vm tenant.

- È consigliabile creare questa rete logica in modo specifico per fornire la connettività per le macchine virtuali dell'infrastruttura gestite dal controller di rete.

- Se si dispone già di una rete logica VMM configurata con Creare una rete VM con lo stesso nome per consentire alle macchine virtuali di accedere direttamente a questa rete logica, è possibile riutilizzare questa rete logica per fornire la connettività di gestione al controller di rete.

Usare la procedura seguente per creare una rete logica di gestione:

- Selezionare Infrastruttura>di rete. Fare clic con il pulsante destro del mouse su Reti>logiche Crea rete logica.

- Specificare un nome e una descrizione facoltativa.

- In Impostazioni selezionare Una rete connessa. Tutte le reti di gestione devono avere routing e connettività tra tutti gli host in tale rete. Selezionare Crea una rete VM con lo stesso nome per consentire alle macchine virtuali di accedere direttamente a questa rete logica per creare automaticamente una rete VM per la rete di gestione.

- In Impostazioni selezionare Una rete connessa. Tutte le reti di gestione devono avere routing e connettività tra tutti gli host in tale rete. Selezionare Crea una rete VM con lo stesso nome per consentire alle macchine virtuali di accedere direttamente a questa rete logica per creare automaticamente una rete VM per la rete di gestione.

Nota

Da VMM 2019 UR1, un tipo di rete connessa viene modificato in Rete connessa.

- Selezionare Aggiungi sito di>rete. Selezionare il gruppo host per gli host che verranno gestiti dal controller di rete. Inserire i dettagli della subnet IP della rete di gestione. Questa rete deve già esistere e essere configurata nel commutatore fisico.

- Esaminare le informazioni di riepilogo e selezionare Fine per completare.

Creare un pool di indirizzi IP

Nota

Da VMM 2019 UR1 è possibile creare un pool di indirizzi IP usando la procedura guidata Crea rete logica.

Nota

È possibile creare un pool di indirizzi IP usando la procedura guidata Crea rete logica.

Per allocare indirizzi IP statici alle macchine virtuali del controller di rete, creare un pool di indirizzi IP nella rete logica di gestione. Se si usa DHCP, è possibile ignorare questo passaggio.

Nella console VMM fare clic con il pulsante destro del mouse sulla rete logica di gestione e scegliere Crea pool IP.

Specificare un nome e una descrizione facoltativa per il pool e assicurarsi che la rete di gestione sia selezionata per la rete logica.

Nel pannello Sito di rete selezionare la subnet che verrà chiesta dal pool di indirizzi IP.

Nel pannello Intervallo di indirizzi IP immettere gli indirizzi IP iniziali e finali.

Per usare un indirizzo IP come IP REST, immettere uno degli indirizzi IP dell'intervallo specificato nella casella Indirizzi IP da riservare per altri usi . Se si vuole usare l'endpoint REST, ignorare questo passaggio.

- Non usare i primi tre indirizzi IP della subnet disponibile. Ad esempio, se la subnet disponibile è da .1 a .254, iniziare l'intervallo a .4 o versione successiva.

- Se i nodi si trovano nella stessa subnet, è necessario specificare l'indirizzo IP REST. Se i nodi si trovano in subnet diverse, è necessario specificare un nome DNS REST.

Specificare l'indirizzo del gateway predefinito e, facoltativamente, configurare le impostazioni DNS e WINS.

Nella pagina Riepilogo esaminare le impostazioni e selezionare Fine per completare la procedura guidata.

Creare e distribuire un commutatore logico di gestione

È necessario distribuire un commutatore logico nella rete logica di gestione. Il commutatore fornisce la connettività tra la rete logica di gestione e le macchine virtuali del controller di rete.

Nella console VMM selezionare Infrastruttura>rete>Crea commutatore logico. Esaminare le informazioni introduttive e selezionare Avanti.

Specificare un nome e una descrizione facoltativa. Selezionare No Uplink Team (Nessun team uplink). Se è necessario creare un gruppo, selezionare Team incorporato.

Nota

Non usare Team.

Per la modalità di larghezza di banda minima, scegliere l'opzione Peso .

In Estensioni deselezionare tutte le estensioni del commutatore. Questo è importante. Se si seleziona una delle estensioni del commutatore in questa fase, potrebbe bloccare l'onboarding del controller di rete in un secondo momento.

Facoltativamente, è possibile aggiungere un profilo di porta virtuale e scegliere una classificazione delle porte per la gestione host.

Selezionare un profilo di porta uplink esistente o selezionare Aggiungi>nuovo profilo porta uplink. Specificare un nome e una descrizione facoltativa. Usare le impostazioni predefinite per l'algoritmo di bilanciamento del carico e la modalità di raggruppamento. Selezionare tutti i siti di rete nella rete logica di gestione.

Selezionare Nuova scheda di rete. In questo modo viene aggiunta una scheda di rete virtuale host (vNIC) al commutatore logico e al profilo di porta uplink, in modo che quando si aggiunge il commutatore logico agli host, le schede di interfaccia di rete virtuale vengono aggiunte automaticamente.

Specificare un nome per la scheda di interfaccia di rete virtuale. Verificare che la rete VM di gestione sia elencata in Connettività.

Selezionare Questa scheda di rete verrà usata per la gestione>host Ereditare le impostazioni di connessione dalla scheda host. In questo modo è possibile accettare le impostazioni della scheda di interfaccia di rete virtuale dall'adattatore già esistente nell'host. Se in precedenza è stata creata una classificazione delle porte e un profilo di porta virtuale, è possibile selezionarla ora.

In Riepilogo esaminare le informazioni e selezionare Fine per completare la procedura guidata.

Distribuire il commutatore logico

È necessario distribuire il commutatore logico di gestione in tutti gli host in cui si intende distribuire il controller di rete. Questi host devono far parte del gruppo host VMM creato in precedenza. Altre informazioni.

Configurare i certificati di sicurezza

È necessario un certificato SSL che verrà usato per la comunicazione sicura/HTTPS con il controller di rete. È possibile usare i seguenti metodi:

- Certificato autofirmato: è possibile generare un certificato autofirmato ed esportarlo con la chiave privata protetta con una password.

- Certificato dell'autorità di certificazione (CA): è possibile usare un certificato firmato da una CA.

Usare un certificato autofirmato

Nell'esempio seguente viene creato un nuovo certificato autofirmato e deve essere eseguito nel server VMM.

Nota

- È possibile usare un indirizzo IP come nome DNS, ma non è consigliabile perché limita il controller di rete a una singola subnet.

- È possibile usare qualsiasi nome descrittivo per il controller di rete.

- Per la distribuzione a più nodi, il nome DNS deve essere il nome REST che si vuole usare.

- Per la distribuzione a nodo singolo, il nome DNS deve essere il nome del controller di rete seguito dal nome di dominio completo.

| Distribuzione | Sintassi | Esempio |

|---|---|---|

| Multinodo | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCRESTName>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "MultiNodeNC" -DnsName @("NCCluster.Contoso.com") |

| Nodo singolo | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCFQDN>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "SingleNodeNC" -DnsName @("SingleNodeNC.Contoso.com") |

Esportare il certificato autofirmato

Esportare il certificato e la relativa chiave privata in formato pfx.

Aprire lo snap-in Certificati (certlm.msc) e individuare il certificato in Personale/Certificati.

Selezionare il certificato >Tutte le attività>esportate.

Selezionare Sì, esportare l'opzione chiave privata e selezionare Avanti.

Selezionare Scambio di informazioni personali - PKCS #12 (.PFX) e accettare l'impostazione predefinita Se possibile, includi tutti i certificati nel percorso certificazione.

Assegnare utenti /gruppi e una password per il certificato da esportare. Selezionare Avanti.

Nella pagina File da esportare individuare il percorso in cui inserire il file esportato e assegnare un nome.

Analogamente, esportare il certificato in . Formato CER

Nota

Per esportare in . Formato CER, deselezionare l'opzione Sì, esportare la chiave privata.

Copiare il file PFX nella cartella ServerCertificate.cr.

Copiare il file CER nella cartella NCCertificate.cr.

Al termine, aggiornare queste cartelle e assicurarsi di aver copiato questi certificati.

Usare una CA

Richiedere un certificato firmato dalla CA. Per un'autorità di certificazione aziendale basata su Windows, richiedere i certificati tramite la procedura guidata richiesta di certificato.

Assicurarsi che il certificato includa serverAuth EKU, specificato dall'OID 1.3.6.1.5.5.7.3.1. Inoltre, il nome soggetto del certificato deve corrispondere al nome DNS del controller di rete.

Copiare il file PFX nella cartella ServerCertificate.cr.

Copiare il file CER nella cartella NCCertificate.cr.

Copiare la chiave pubblica della CA in . Formato CER da TrustedRootCertificate.cr.

Nota

Assicurarsi che la CA aziendale sia configurata per la registrazione automatica dei certificati.

Utilizzo chiavi avanzato

Se l'archivio certificati Personale (My – cert:\localmachine\my) nell'host Hyper-V ha più di un certificato X.509 con nome soggetto (CN) come nome di dominio completo (FQDN) host, assicurarsi che il certificato usato da SDN include una proprietà di utilizzo chiavi avanzata aggiuntiva con OID 1.3.6.1.4.1.311.95.1.1.1.1. In caso contrario, la comunicazione tra il controller di rete e l'host potrebbe non funzionare.

Assicurarsi che il certificato emesso dalla CA per la comunicazione con associazione sud disponga di una proprietà di utilizzo chiavi avanzata aggiuntiva con l'OID 1.3.6.1.4.1.311.95.1.1.1.

Configurare il modello di servizio

Importare il modello e aggiornare i parametri per l'ambiente.

Importare il modello

Importare il modello di servizio nella libreria VMM. Per questo esempio si importerà il modello di seconda generazione.

Selezionare Libreria>Importa modello.

Passare alla cartella del modello di servizio, selezionare il file network Controller Production Generation 2 VM.xml .

Aggiornare i parametri per l'ambiente durante l'importazione del modello di servizio. Esaminare i dettagli e quindi selezionare Importa.

- WinServer.vhdx Selezionare l'immagine del disco rigido virtuale di base preparata in precedenza.

- NCSetup.cr: eseguire il mapping alla risorsa della libreria NCSetup.cr nella libreria VMM.

- ServerCertificate.cr: eseguire il mapping alla risorsa ServerCertificate.cr nella libreria VMM. Inserire anche il certificato SSL pfx preparato in precedenza all'interno di questa cartella. Assicurarsi di avere un solo certificato nella cartella ServerCertificate.cr.

- TrustedRootCertificate.cr: eseguire il mapping alla cartella TrustedRootCertificate.cr nella libreria VMM. Se non è necessario un certificato radice attendibile, questa risorsa deve comunque essere mappata a una cartella CR. Tuttavia, la cartella deve essere lasciata vuota.

Al termine, assicurarsi che il processo sia completo.

Personalizzare il modello

È possibile personalizzare il modello di servizio per soddisfare eventuali requisiti specifici correlati all'organizzazione, ad esempio codice Product Key, assegnazione IP, DHCP, spoofing MAC e disponibilità elevata. È anche possibile personalizzare le proprietà per oggetti come gruppi host, cluster host e istanze del servizio.

Ecco, ad esempio, i passaggi per immettere il codice Product Key, abilitare DHCP e disponibilità elevata:

Nella libreria VMM selezionare il modello di servizio e aprirlo in modalità di progettazione.

Fare doppio clic sul livello computer per aprire la pagina Proprietà controller di rete di Windows Server.

Per specificare un codice Product Key, selezionare Codice Product Key di configurazione>del sistema operativo e specificare la chiave condivisa da CCEP.

Per abilitare la disponibilità elevata, selezionare Disponibilità configurazione>hardware, selezionare la casella di controllo Rendi la macchina virtuale a disponibilità elevata.

Per abilitare la configurazione IP dinamica e usare DHCP per la gestione del controller di rete, selezionare la scheda di rete nella finestra di progettazione e modificare il tipo di indirizzo IPV4 in Dinamico.

Nota

- Se si personalizza il modello per la disponibilità elevata, assicurarsi di distribuirne il modello nei nodi in cluster.

- Durante la configurazione del controller di rete e la specifica di FQDN come nome REST, non creare un record Host A per il nodo NC primario nel DNS. Ciò può influire sulla connettività del controller di rete dopo la modifica del nodo NC primario. Ciò è applicabile anche se si distribuisce il controller di rete usando lo script SDN Express o VMM Express.

Distribuire il controller di rete

Selezionare il modello >di servizio controller di rete Configura distribuzione. Immettere un nome del servizio e selezionare una destinazione per l'istanza del servizio. La destinazione deve eseguire il mapping al gruppo host dedicato contenente host che verranno gestiti dal controller di rete.

Configurare le impostazioni di distribuzione come descritto nella tabella seguente.

È normale che le istanze della macchina virtuale siano inizialmente rosse. Selezionare Aggiorna anteprima per fare in modo che il servizio di distribuzione trovi automaticamente gli host adatti per le macchine virtuali da creare.

Dopo aver configurato queste impostazioni, selezionare Distribuisci servizio per avviare il processo di distribuzione del servizio.

Nota

I tempi di distribuzione variano a seconda dell'hardware, ma in genere sono compresi tra 30 e 60 minuti. Se non si usa un disco rigido virtuale con contratto multilicenza\VHDX o se VHD\VHDX non fornisce il codice Product Key usando un file di risposte, la distribuzione si arresta nella pagina Product Key durante il provisioning delle macchine virtuali del controller di rete. È necessario accedere manualmente al desktop della macchina virtuale e ignorare o immettere il codice Product Key.

Se la distribuzione del controller di rete non riesce, eliminare l'istanza del servizio non riuscita prima di ripetere la distribuzione del controller di rete. Selezionare Macchine virtuali e servizi Tutti i servizi> host>ed eliminare l'istanza.

Impostazioni di distribuzione

| Impostazione | Requisito | Descrizione |

|---|---|---|

| ClientSecurityGroup | Richiesto | Nome del gruppo di sicurezza creato, contenente gli account client del controller di rete. |

| DiagnosticLogShare | Facoltativo | Percorso di condivisione file in cui verranno caricati periodicamente i log di diagnostica. Se non viene specificato, i log vengono archiviati in locale in ogni nodo. |

| DiagnosticLogShareUsername | Facoltativo | Nome utente completo (incluso il nome di dominio) per un account con autorizzazioni di accesso alla condivisione log di diagnostica. Nel formato: [dominio]\[nomeutente]. |

| DiagnosticLogSharePassword | Facoltativo | Password per l'account specificato nel parametro DiagnosticLogShareUsername. |

| LocalAdmin | Richiesto | Selezionare un account RunAs nell'ambiente, che verrà usato come amministratore locale nelle macchine virtuali del controller di rete. Nota: durante la creazione di account RunAs, deselezionare l'opzione Convalida credenziali di dominio se si sta creando un account locale. Il nome utente deve essere .\Administrator (crearlo se non esiste). |

| Gestione | Richiesto | Selezionare la rete logica di gestione creata in precedenza. |

| MgmtDomainAccount | Richiesto | Selezionare un account RunAs nell'ambiente, che verrà usato per preparare il controller di rete. Questo utente deve essere membro del gruppo di sicurezza di gestione, specificato di seguito, che dispone dei privilegi per gestire il controller di rete. |

| MgmtDomainAccountName | Richiesto | Deve essere il nome utente completo (incluso il nome di dominio) dell'account RunAs mappato a MgmtDomainAccount. Il nome utente del dominio verrà aggiunto al gruppo Administrators durante la distribuzione. |

| MgmtDomainAccountPassword | Richiesto | Password per l'account RunAs di gestione mappato a MgmtDomainAccount. |

| MgmtDomainFQDN | Richiesto | FQDN per il dominio di Active Directory a cui verranno unite le macchine virtuali del controller di rete. |

| MgmtSecurityGroup | Richiesto | Nome del gruppo di sicurezza creato in precedenza contenente gli account di gestione del controller di rete. |

| RestEndPoint | Richiesto | Immettere il nome REST usato durante la preparazione dei certificati. Questo parametro non viene usato per i modelli autonomi. Se i nodi si trovano nella stessa subnet, è necessario specificare l'indirizzo IP REST. Se i nodi si trovano in subnet diverse, specificare il nome DNS REST. |

| ServerCertificatePassword | Richiesto | Password per importare il certificato nell'archivio computer. |

Nota

Windows Server 2019 e versioni successive, i computer controller di rete devono essere autorizzati a registrare e modificare il nome SPN in Active Directory. Per altre informazioni, vedere Kerberos con nome dell'entità servizio.

Aggiungere il servizio controller di rete a VMM

Dopo aver distribuito correttamente il servizio controller di rete, il passaggio successivo consiste nell'aggiungerlo a VMM come servizio di rete.

In Infrastruttura fare clic con il pulsante destro del mouse su Servizio> di rete e scegliere Aggiungi servizio di rete.

Viene avviata la Procedura guidata Aggiungi servizio di rete. Specificare un nome e una descrizione facoltativa.

Selezionare Microsoft per il produttore e per modello selezionare Controller di rete Microsoft.

In Credenziali specificare l'account RunAs che si vuole usare per configurare il servizio di rete. Deve essere lo stesso account incluso nel gruppo di client del controller di rete.

Per la stringa di connessione:

- Nella distribuzione a più nodi ServerURL deve usare l'endpoint REST e servicename deve essere il nome dell'istanza del controller di rete.

- Nella distribuzione a nodo singolo ServerURL deve essere il nome FQDN del controller di rete e servicename deve essere il nome dell'istanza del servizio controller di rete. Esempio:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM

In Verifica certificati viene stabilita una connessione alla macchina virtuale del controller di rete per recuperare il certificato. Verificare che il certificato visualizzato sia quello previsto. Assicurarsi di aver selezionato Questi certificati sono stati esaminati e possono essere importati nella casella dell'archivio certificati attendibile.

Nella schermata successiva selezionare Scan Provider (Provider di analisi) per connettersi al servizio ed elencare le proprietà e il relativo stato. Si tratta anche di un buon test che indica se il servizio è stato creato correttamente e che si sta usando la stringa di connessione corretta per connettersi. Esaminare i risultati e verificare che siaNetworkController = true. Al termine, selezionare Avanti.

Configurare il gruppo host che verrà gestito dal controller di rete.

Selezionare Fine per completare la procedura guidata. Quando il servizio è stato aggiunto a VMM, verrà visualizzato nell'elenco Servizi di rete nella console VMM. Se il servizio di rete non viene aggiunto, controllare Processi nella console VMM per risolvere i problemi.

Convalidare la distribuzione

Facoltativamente, è possibile convalidare la distribuzione del controller di rete. A questo scopo, è necessario:

- Creare la rete del provider HNV (rete back-end), gestita dal controller di rete per la connettività della macchina virtuale tenant. Questa rete viene usata per verificare che il controller di rete sia stato distribuito correttamente e che le macchine virtuali tenant all'interno della stessa rete virtuale possano effettuare il ping tra loro. Questa rete deve esistere nell'infrastruttura di rete fisica e tutti gli host dell'infrastruttura SDN devono avere connettività fisica.

- Dopo aver creato la rete HNV, è possibile configurare due reti VM tenant al suo posto. Creare reti VM e pool di indirizzi IP e quindi distribuire le macchine virtuali tenant. È anche possibile testare la connettività tra due macchine virtuali tenant distribuite in host diversi per assicurarsi che il controller di rete venga distribuito correttamente.

Creare la rete del provider HNV

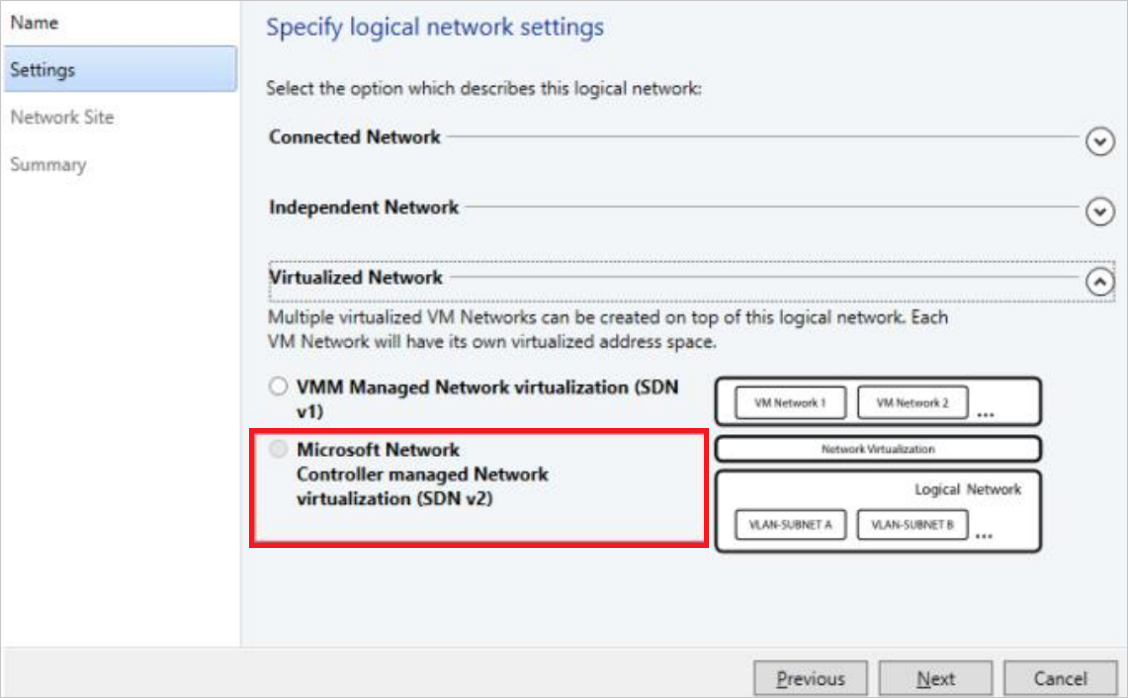

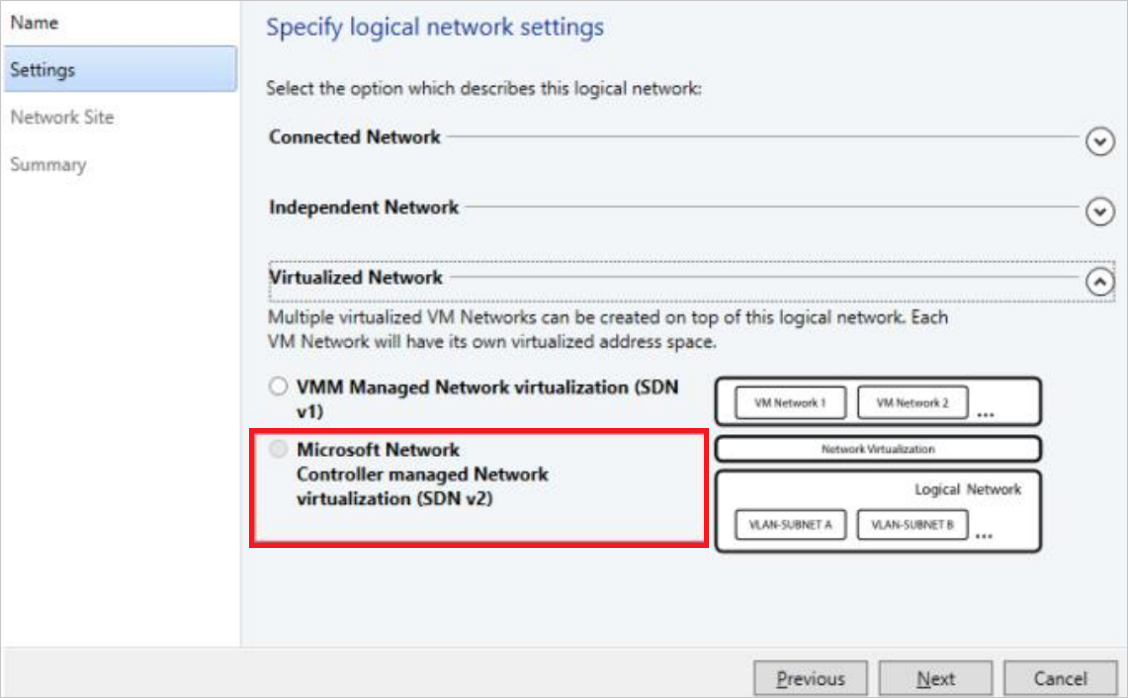

- Avviare la Creazione guidata rete logica. Immettere un nome e una descrizione facoltativa per la rete.

- In Impostazioni verificare che sia selezionata l'opzione One Connected Network (Rete connessa), poiché tutte le reti del provider HNV devono avere routing e connettività tra tutti gli host in tale rete. Assicurarsi di selezionare Consenti alle nuove reti VM create in questa rete logica di usare la virtualizzazione di rete. Controllare anche Managed by the network controller (Gestito dal controller di rete).

In Impostazioni verificare che sia selezionata l'opzione One Connected Network (Rete connessa), poiché tutte le reti del provider HNV devono avere routing e connettività tra tutti gli host in tale rete. Assicurarsi di selezionare Consenti alle nuove reti VM create in questa rete logica di usare la virtualizzazione di rete. Controllare anche Managed by the network controller (Gestito dal controller di rete).

Nota

Da VMM 2019 UR1, un tipo di rete connessa viene modificato in Rete connessa.

In Impostazioni verificare che sia selezionata l'opzione Rete connessa, perché tutte le reti del provider HNV devono avere routing e connettività tra tutti gli host in tale rete. Assicurarsi di selezionare Consenti alle nuove reti VM create in questa rete logica di usare la virtualizzazione di rete. Controllare anche Managed by the network controller (Gestito dal controller di rete).

- In Sito di rete aggiungere le informazioni sul sito di rete per la rete del provider HNV. Deve includere le informazioni sul gruppo host, la subnet e la VLAN per la rete.

- Esaminare le informazioni di riepilogo e completare la procedura guidata.

Creare il pool di indirizzi IP

Nota

Da VMM 2019 UR1 è possibile creare un pool di indirizzi IP usando la procedura guidata Crea rete logica.

Nota

È possibile creare un pool di indirizzi IP usando la procedura guidata Crea rete logica.

Per configurare la rete logica HNV è necessario un pool di indirizzi IP, anche se DHCP è disponibile in questa rete. Se nella rete HNV sono presenti più subnet, creare un pool per ogni subnet.

- Fare clic con il pulsante destro del mouse sulla configurazione rete >logica HNV Crea pool IP.

- Specificare un nome e una descrizione facoltativa e assicurarsi che la rete logica del provider HNV sia selezionata per la rete logica.

- In Sito di rete è necessario selezionare la subnet che verrà chiesta dal pool di indirizzi IP. Se sono presenti più subnet come parte della rete del provider HNV, è necessario creare un pool di indirizzi IP statici per ogni subnet. Se è presente un solo sito( ad esempio, come la topologia di esempio), è sufficiente selezionare Avanti.

- In Sito di rete è necessario selezionare la subnet che verrà chiesta dal pool di indirizzi IP. Se sono presenti più subnet come parte della rete del provider HNV, è necessario creare un pool di indirizzi IP statici per ogni subnet. Se è presente un solo sito( ad esempio, come la topologia di esempio), è sufficiente selezionare Avanti.

Nota

Per abilitare il supporto IPv6, aggiungere una subnet IPv6 e creare un pool di indirizzi IPv6.

Nota

- Per abilitare il supporto IPv6, aggiungere una subnet IPv6 e creare un pool di indirizzi IPv6.

- Per abilitare il supporto IPv4, aggiungere una subnet IPv4 e creare un pool di indirizzi IPv4.

- Per usare lo spazio indirizzi IPv6, aggiungere subnet IPv4 e IPv6 al sito di rete.

- Per abilitare il supporto dual stack, creare pool IP con spazio indirizzi IPv4 e IPv6.

Nell'intervallo di indirizzi IP configurare l'indirizzo IP iniziale e finale. Non usare il primo indirizzo IP della subnet disponibile. Ad esempio, se la subnet disponibile è da .1 a .254, iniziare l'intervallo a .2 o versione successiva.

Configurare quindi l'indirizzo del gateway predefinito. Selezionare Inserisci accanto alla casella Gateway predefiniti, immettere l'indirizzo e usare la metrica predefinita. Facoltativamente, configurare DNS e WINS.

Esaminare le informazioni di riepilogo e selezionare Fine per completare la procedura guidata.

Nell'ambito dell'onboarding del controller di rete, il commutatore distribuito negli host per la connettività di rete logica di gestione è stato convertito in un commutatore SDN. Questo commutatore può ora essere usato per distribuire una rete gestita del controller di rete, inclusa la rete logica del provider HNV. Assicurarsi di selezionare il sito di rete corrispondente alla rete logica del provider HNV nelle impostazioni del profilo porta uplink per il commutatore logico di gestione.

La rete logica del provider HNV è ora accessibile a tutti gli host nel gruppo host gestito del controller di rete.

Creare reti VM tenant e pool IP

Creare ora due reti VM e pool IP per due tenant nell'infrastruttura SDN per testare la connettività.

Nota

- Non usare il primo indirizzo IP della subnet disponibile. Ad esempio, se la subnet disponibile è da .1 a .254, iniziare l'intervallo a .2 o versione successiva.

- Attualmente non è possibile creare una rete VM senza isolamento per le reti logiche gestite dal controller di rete. È necessario scegliere l'opzione Isola usando l'isolamento Virtualizzazione rete Hyper-V durante la creazione di reti VM associate alle reti logiche del provider HNV.

- Poiché il controller di rete non è ancora testato con IPv6, usare IPv4 sia per la rete logica che per la rete VM quando si crea una rete VM.

Creare una rete VM per ogni tenant.

Creare un pool di indirizzi IP per ogni rete VM.

Nota

Quando si crea una rete VM, per abilitare il supporto IPv6, selezionare IPv6 dal menu a discesa Rete VM. Quando si crea una rete VM, per abilitare il supporto dual stack, selezionare IPv4 e IPv6 dal menu a discesa Rete VM (applicabile a 2022 e versioni successive).

Quando si creano subnet vm, per abilitare il supporto dual stack, fornire sia subnet IPv4 che subnet IPv6, separate da un punto e virgola (;). (applicabile a 2022 e versioni successive)

Creare macchine virtuali tenant

È ora possibile creare macchine virtuali tenant connesse alla rete virtuale tenant.

- Assicurarsi che le macchine virtuali tenant consentano il protocollo ICMP IPv4 attraverso il firewall. Per impostazione predefinita, Windows Server blocca questa impostazione.

- Per consentire ICMP IPv4 tramite il firewall, eseguire il comando New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4.

- Assicurarsi che le macchine virtuali tenant consentano icMP IPv4/IPv6 tramite il firewall. Per impostazione predefinita, Windows Server blocca questa impostazione.

- Per consentire ICMP IPv4 tramite il firewall, eseguire il comando New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4.

- Per consentire ICMP IPv6 tramite il firewall, eseguire il comando New-NetFirewallRule –DisplayName "Allow ICMPv6-In" –Protocol ICMPv6Pv6

Nota

IPv6 ICMP è applicabile per 2019 UR2 e versioni successive.

- Se si vuole creare una macchina virtuale da un disco rigido esistente, seguire queste istruzioni.

- Dopo aver distribuito almeno due macchine virtuali connesse alla rete, è possibile effettuare il ping di una macchina virtuale tenant dall'altra macchina virtuale tenant per verificare che il controller di rete sia stato distribuito correttamente come servizio di rete e che possa gestire la rete del provider HNV in modo che le macchine virtuali tenant possano effettuare il ping tra loro.

Nota

Per abilitare il supporto dual stack, per le reti VM creare due pool IP selezionando le due subnet IP dal menu a discesa.

Creare una nuova macchina virtuale e distribuire la rete VM dual stack per assegnare sia l'indirizzo IPv4 che l'indirizzo IPv6 alla macchina virtuale.

Rimuovere il controller di rete dall'infrastruttura SDN

Usare questi passaggi per rimuovere il controller di rete dall'infrastruttura SDN.