Indirizzamento IP di rete e integrazione

- 8 minuti

Per integrare le risorse di una rete virtuale di Azure con le risorse della rete locale, è necessario capire come connettere tali risorse e come configurare gli indirizzi IP.

L'azienda di produzione vuole eseguire la migrazione in Azure di un database critico. Le applicazioni client su computer desktop, portatili e dispositivi mobili devono poter continuare ad accedere al database, come se rimanesse nella rete locale. Si vuole spostare il server di database senza alcun impatto sugli utenti.

In questa unità si esamina la progettazione di una normale rete locale e la si confronterà con la progettazione di una tipica rete di Azure. Vengono presentati i requisiti per gli indirizzi IP quando si integra una rete di Azure con reti locali.

Indirizzi IP locali

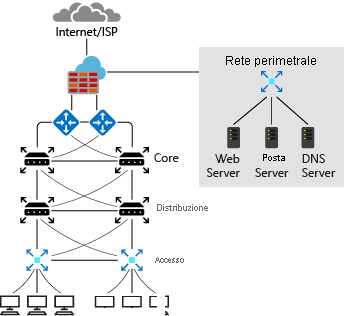

La progettazione di una tipica rete locale include i componenti seguenti:

- Router

- Firewall

- Commutatori

- Segmentazione di rete

Il diagramma precedente mostra una versione semplificata di una rete locale tipica. Nei router con connessione al provider di servizi Internet (ISP) si hanno indirizzi IP pubblici usati dal traffico Internet in uscita come origine. Si tratta degli stessi indirizzi usati per il traffico Internet in ingresso. Il provider di servizi Internet potrebbe emettere un blocco di indirizzi IP da assegnare ai dispositivi. Oppure, potreste avere il vostro blocco di indirizzi IP pubblici, di proprietà e gestito dall'organizzazione. È possibile assegnare questi indirizzi a sistemi da rendere accessibili da Internet, ad esempio server Web.

La rete perimetrale e la zona interna hanno indirizzi IP privati. Nella rete perimetrale e nella zona interna gli indirizzi IP assegnati a questi dispositivi non sono accessibili tramite Internet. L'amministratore ha il controllo completo sull'assegnazione degli indirizzi IP, sulla risoluzione dei nomi, sulle impostazioni di sicurezza e sulle regole di sicurezza. Sono disponibili tre intervalli di indirizzi IP non instradabili progettati per le reti interne, che non verranno inviati tramite router Internet:

- Da 10.0.0.0 a 10.255.255.255

- Da 172.16.0.0 a 172.31.255.255

- Da 192.168.0.0 a 192.168.255.255

L'amministratore può aggiungere o rimuovere subnet locali per ospitare i dispositivi e i servizi di rete. Il numero di subnet e di indirizzi IP che è possibile avere nella rete locale dipende dal metodo CIDR (Classless Inter-Domain Routing) per il blocco di indirizzi IP.

CIDR

Il routing tra domini (CIDR) senza classi è un metodo per l'allocazione di indirizzi IP e il routing di pacchetti di protocollo Internet. CIDR consente un uso più efficiente dello spazio indirizzi IP abilitando la creazione di subnet mask a lunghezza variabile (VMLS), che possono allocare indirizzi IP in modo più granulare e flessibile. Questo metodo consente di ridurre lo spreco degli indirizzi IP e di migliorare la scalabilità della rete. La notazione CIDR rappresenta un indirizzo IP seguito da una barra e da un numero; 192.168.0.0/24. Il numero indica la lunghezza della subnet mask.

Indirizzi IP di Azure

Le reti virtuali di Azure usano indirizzi IP privati. Gli intervalli di indirizzi IP privati sono identici a quelli per gli indirizzi IP locali. Come nelle reti locali, l'amministratore ha il controllo completo sull'assegnazione degli indirizzi IP, sulla risoluzione dei nomi, sulle impostazioni di sicurezza e sulle regole di sicurezza in una rete virtuale di Azure. L'amministratore può aggiungere o rimuovere le subnet a seconda del metodo CIDR per il blocco di indirizzi IP.

Una tipica progettazione di rete di Azure include in genere questi componenti:

- Reti virtuali

- Subnetti

- Gruppi di sicurezza di rete

- Firewall

- Servizi di bilanciamento del carico

In Azure la progettazione della rete include funzionalità e caratteristiche simili a quelle di una rete locale, ma la struttura della rete è diversa. La rete di Azure non segue la tipica progettazione di rete gerarchica locale. La rete di Azure consente di aumentare e ridurre l'infrastruttura in base alla domanda. Il provisioning nella rete di Azure avviene in pochi secondi. Non sono presenti dispositivi hardware, ad esempio router o commutatori. L'intera infrastruttura è virtuale ed è possibile sezionarla in blocchi in base ai requisiti.

In Azure in genere si implementano un gruppo di sicurezza di rete e un firewall. Le subnet vengono usate per isolare i servizi front-end, tra cui server Web e DNS (Domain Name System), e i servizi back-end, ad esempio database e sistemi di archiviazione. I gruppi di sicurezza di rete filtrano il traffico interno ed esterno a livello di rete. Un firewall ha funzionalità di filtro più estese a livello di rete e a livello di applicazione. Distribuendo sia i gruppi di sicurezza di rete che un firewall, è stato migliorato l'isolamento delle risorse per un'architettura di rete protetta.

Proprietà di base delle reti virtuali di Azure

Una rete virtuale è la tua rete nel cloud. La rete virtuale può essere divisa in più subnet. Ogni subnet contiene una parte dello spazio indirizzi IP assegnato alla rete virtuale. È possibile aggiungere, rimuovere, espandere o compattare una subnet se non sono presenti macchine virtuali o servizi distribuiti al suo interno.

Per impostazione predefinita, tutte le subnet all'interno di una rete virtuale di Azure possono comunicare tra loro. Tuttavia, è possibile usare un gruppo di sicurezza di rete per impedire la comunicazione tra subnet. Per quanto riguarda il dimensionamento, la subnet più piccola supportata usa una subnet mask /29 e la subnet più grande supportata usa una subnet mask /2. La subnet più piccola ha otto indirizzi IP e la subnet più grande ha 1.073.741.824 indirizzi IP.

Integrare Azure con le reti locali

Prima di iniziare a integrare Azure con le reti locali, è importante identificare lo schema di indirizzi IP privati corrente usato nella rete locale. Non possono essere presenti indirizzi IP sovrapposti per le reti interconnesse.

Non è ad esempio possibile usare 192.168.0.0/16 nella rete locale e usare 192.168.10.0/24 nella rete virtuale di Azure. Questi intervalli contengono entrambi gli stessi indirizzi IP in modo che il traffico non possa essere instradato tra di essi.

È tuttavia possibile avere lo stesso intervallo di classi per più reti. È ad esempio possibile usare lo spazio indirizzi 10.10.0.0/16 per la rete locale e lo spazio indirizzi 10.20.0.0/16 per la rete di Azure, perché non si sovrappongono.

È fondamentale verificare la presenza di sovrapposizioni quando si pianifica uno schema di indirizzi IP. Se è presente una sovrapposizione di indirizzi IP, non è possibile integrare la rete locale con la rete di Azure.