Esplorare BitLocker

BitLocker fornisce protezione per un sistema operativo e i dati archiviati da un volume del sistema operativo oltre ad altri volumi nel computer. Consente di garantire che i dati archiviati in un computer rimangano crittografati, anche se qualcuno manomette il computer quando il sistema operativo non è in esecuzione. BitLocker offre una soluzione strettamente integrata in Windows per affrontare le minacce di furto di dati o esposizione da computer smarriti, rubati o non autorizzati in modo inappropriato.

I dati in un computer smarrito o rubato possono diventare vulnerabili all'accesso non autorizzato quando un utente malintenzionato esegue uno strumento di attacco software contro di esso o trasferisce il disco rigido del computer a un altro computer. BitLocker consente di limitare l'accesso non autorizzato ai dati migliorando le protezioni del file e del sistema. Inoltre, BitLocker consente di rendere i dati inaccessibili quando si annullano le autorizzazioni o si riciclano i computer protetti da BitLocker.

BitLocker esegue due funzioni che forniscono la protezione dei dati offline e la verifica dell'integrità del sistema:

- Crittografa tutti i dati archiviati in un volume del sistema operativo Windows e i volumi di dati configurati. Sono inclusi il sistema operativo di Windows, i file di ibernazione e paging, le applicazioni e i dati dell'applicazione. BitLocker offre anche la protezione generale per le applicazioni non Microsoft, che offre vantaggi alle applicazioni automaticamente quando vengono installate in un volume crittografato.

- Per impostazione predefinita, è configurato per l'uso di un chip TPM (Trusted Platform Module) su una scheda principale del computer per garantire l'integrità dei componenti di avvio usati da un sistema operativo nelle prime fasi del processo di avvio. BitLocker blocca tutti i volumi protetti da BitLocker, in modo che rimangano protetti anche se qualcuno manomette il computer quando il sistema operativo non è in esecuzione.

Verifica dell'integrità del sistema

BitLocker usa un TPM per verificare l'integrità del processo di avvio:

- Fornire un metodo per verificare che l'integrità dei file di avvio anticipato sia stata mantenuta e per garantire che non siano state apportate modifiche negative a tali file, ad esempio con virus del settore di avvio o kit radice.

- Miglioramento della protezione per attenuare gli attacchi basati su software offline. Qualsiasi software alternativo che potrebbe avviare il sistema non ha accesso alle chiavi di decrittografia per un volume del sistema operativo Windows.

- Blocco del sistema quando rileva manomissioni. Se BitLocker determina che si è verificata una manomissione con eventuali file monitorati, il sistema non viene avviato. In questo modo un utente viene avvisato di manomissioni perché il sistema non viene avviato come di consueto. Se si verifica un blocco del sistema, BitLocker offre un semplice processo di ripristino.

In combinazione con un TPM, BitLocker verifica l'integrità dei componenti di avvio anticipato, che consente di evitare altri attacchi offline, ad esempio i tentativi di inserire codice dannoso in tali componenti. Questa funzionalità è importante perché i componenti nella prima parte del processo di avvio devono rimanere non crittografati in modo che il computer possa essere avviato.

Di conseguenza, un utente malintenzionato può modificare il codice di tali componenti di avvio anticipato e quindi ottenere l'accesso a un computer anche se i dati del disco sono crittografati. Quindi, se l'utente malintenzionato ottiene l'accesso a informazioni riservate, ad esempio le chiavi di BitLocker o le password utente, l'utente malintenzionato può aggirare BitLocker e altre protezioni di sicurezza Windows.

Confrontare BitLocker ed EFS

Come indicato in precedenza, sia BitLocker che EFS forniscono funzionalità di crittografia. Tuttavia, queste tecnologie non sono uguali e non hanno lo stesso scopo. Mentre EFS è incentrato sulla protezione a livello di file e cartella, BitLocker esegue questa operazione a livello di volume o disco. Dopo aver protetto il file con EFS, il file rimane protetto fino a quando l'utente o un'altra persona con l'autorizzazione appropriata non lo sblocca e tale protezione non dipende dal percorso del file. D'altra parte, i file nell'unità protetta con BitLocker sono protetti purché si trovino in tale unità specifica. Nella tabella seguente vengono confrontate le funzionalità di crittografia BitLocker ed EFS.

Funzionalità di BitLocker

Funzionalità EFS

Crittografa i volumi (l'intero volume del sistema operativo, inclusi Windows file di sistema e il file di ibernazione).

Crittografa i file.

Non richiede certificati utente.

Richiede certificati utente.

Protegge il sistema operativo dalla modifica.

Non protegge il sistema operativo dalla modifica.

Crittografia del dispositivo

La crittografia del dispositivo è una funzionalità di Windows predefinita. Per impostazione predefinita, la crittografia del dispositivo protegge l'unità del sistema operativo e tutte le unità dati fisse nel sistema usando la crittografia AES (Advanced Encryption Standard) a 128 bit, che usa la stessa tecnologia di BitLocker. È possibile usare la crittografia del dispositivo con un account Microsoft o un account di dominio.

La crittografia del dispositivo viene abilitata automaticamente in tutte le Windows 10 e versioni successive nei nuovi dispositivi, in modo che il dispositivo sia sempre protetto. Per i dispositivi supportati di cui si esegue l'aggiornamento a Windows 10 o con un'installazione pulita è abilitata automaticamente anche la crittografia del dispositivo.

BitLocker To Go

Quando un portatile viene smarrito o rubato, la perdita di dati in genere ha un impatto maggiore rispetto alla perdita dell'asset del computer. Poiché più persone usano dispositivi di archiviazione rimovibili, possono perdere dati senza perdere il computer. BitLocker To Go offre protezione contro il furto e l'esposizione dei dati estendendo il supporto di BitLocker ai dispositivi di archiviazione rimovibili, ad esempio unità flash USB. È possibile gestire BitLocker To Go usando Criteri di gruppo, da Windows PowerShell e usando l'app Pannello di controllo Crittografia Unità BitLocker.

In Windows, gli utenti possono crittografare il supporto rimovibile aprendo Esplora file, facendo clic con il pulsante destro del mouse sull'unità e selezionando Attiva BitLocker. Gli utenti possono quindi scegliere un metodo con cui sbloccare l'unità, incluso l'uso di una password o di una smart card.

Dopo aver scelto un metodo di sblocco, gli utenti devono stampare o salvare la chiave di ripristino. È possibile configurare Windows per archiviare automaticamente questa chiave a 48 cifre in Active Directory Domain Services (AD DS), in modo che sia possibile usarla in caso di errore di altri metodi di sblocco, ad esempio quando gli utenti dimenticano le password. Infine, gli utenti devono confermare le selezioni di sblocco per iniziare la crittografia. Quando si inserisce un'unità protetta da BitLocker nel computer, il sistema operativo Windows rileverà l'unità crittografata e richiederà di sbloccarla.

Amministrazione e monitoraggio di Microsoft Bitlocker (MBAM)

Come per qualsiasi tecnologia di sicurezza implementata, è consigliabile usare la gestione centralizzata. È possibile gestire In modo centralizzato BitLocker usando Criteri di gruppo, ma con funzionalità limitate. Parte di Microsoft Desktop Optimization Pack, MBAM semplifica la gestione e il supporto di BitLocker e BitLocker To Go con funzionalità complete. MBAM 2.5 con Service Pack 1, la versione più recente, presenta le funzionalità principali seguenti:

- Gli amministratori possono automatizzare il processo di crittografia dei volumi nei computer client di tutta l'organizzazione.

- I responsabili della sicurezza possono determinare lo stato di conformità dei singoli computer o anche dell'azienda stessa.

- Fornisce report centralizzati e gestione hardware con Microsoft Endpoint Configuration Manager.

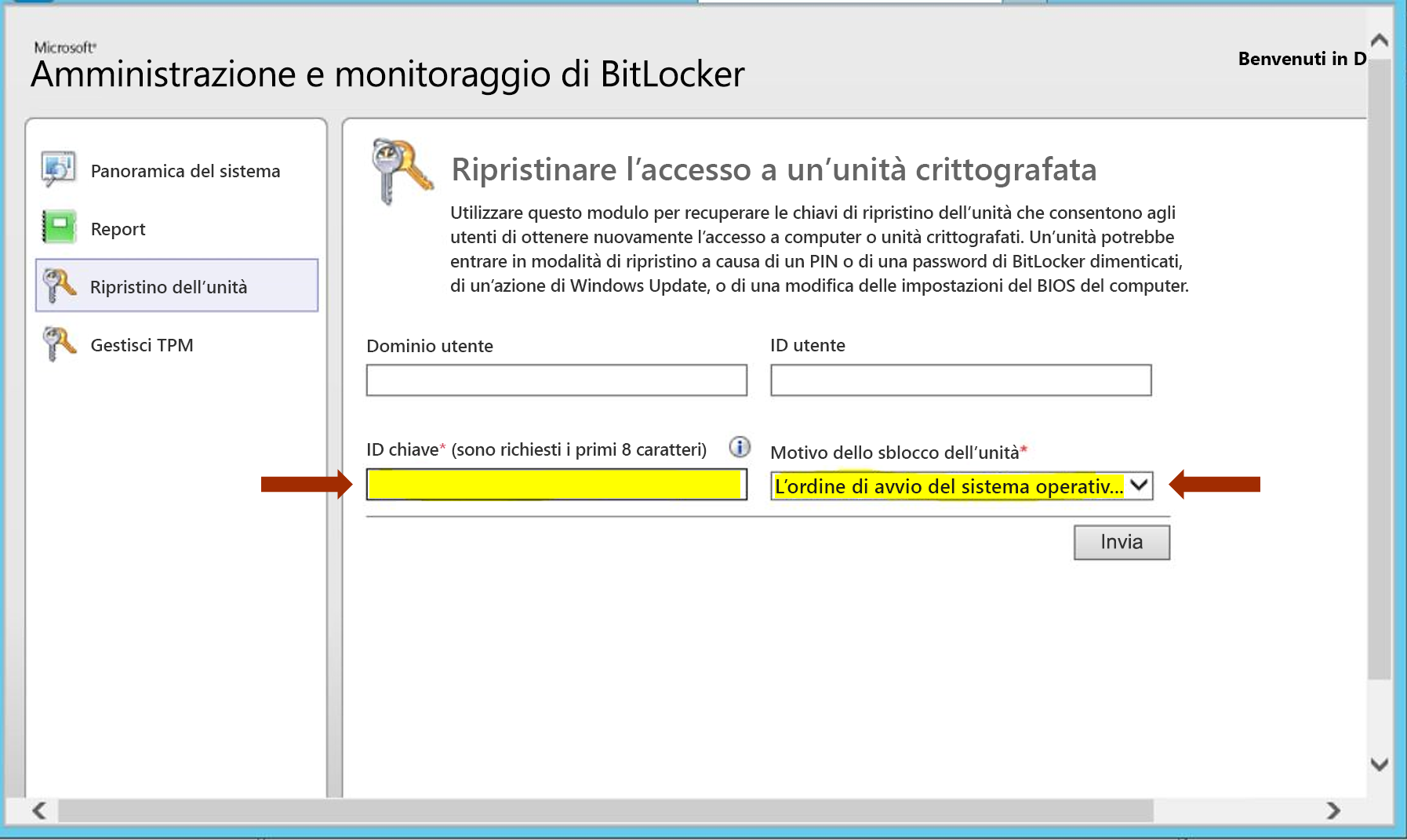

- Riduce il carico di lavoro dell'help desk assistendo gli utenti finali con le richieste di ripristino di BitLocker.

- Gli utenti finali possono ripristinare i dispositivi crittografati in modo indipendente usando il portale di Self-Service.

- I responsabili della sicurezza possono controllare l'accesso alle informazioni chiave di ripristino.

- Gli utenti Windows Enterprise possono continuare a lavorare ovunque con i dati aziendali protetti.

- Applica le opzioni dei criteri di crittografia BitLocker impostate per l'organizzazione.

- Si integra con gli strumenti di gestione esistenti, ad esempio Endpoint Configuration Manager.

- Offre un'esperienza utente di ripristino personalizzabile per l'IT.