Informazioni sull'implementazione di regole di sicurezza

È possibile usare il nodo Sicurezza degli endpoint in Microsoft Intune per configurare la sicurezza dei dispositivi e per gestire le attività di sicurezza per i dispositivi a rischio. I criteri di sicurezza degli endpoint sono progettati per aiutare a concentrarsi sulla sicurezza dei dispositivi e ridurre i rischi. Le attività disponibili consentono di identificare i dispositivi a rischio, correggere tali dispositivi e ripristinarli in uno stato conforme o più sicuro.

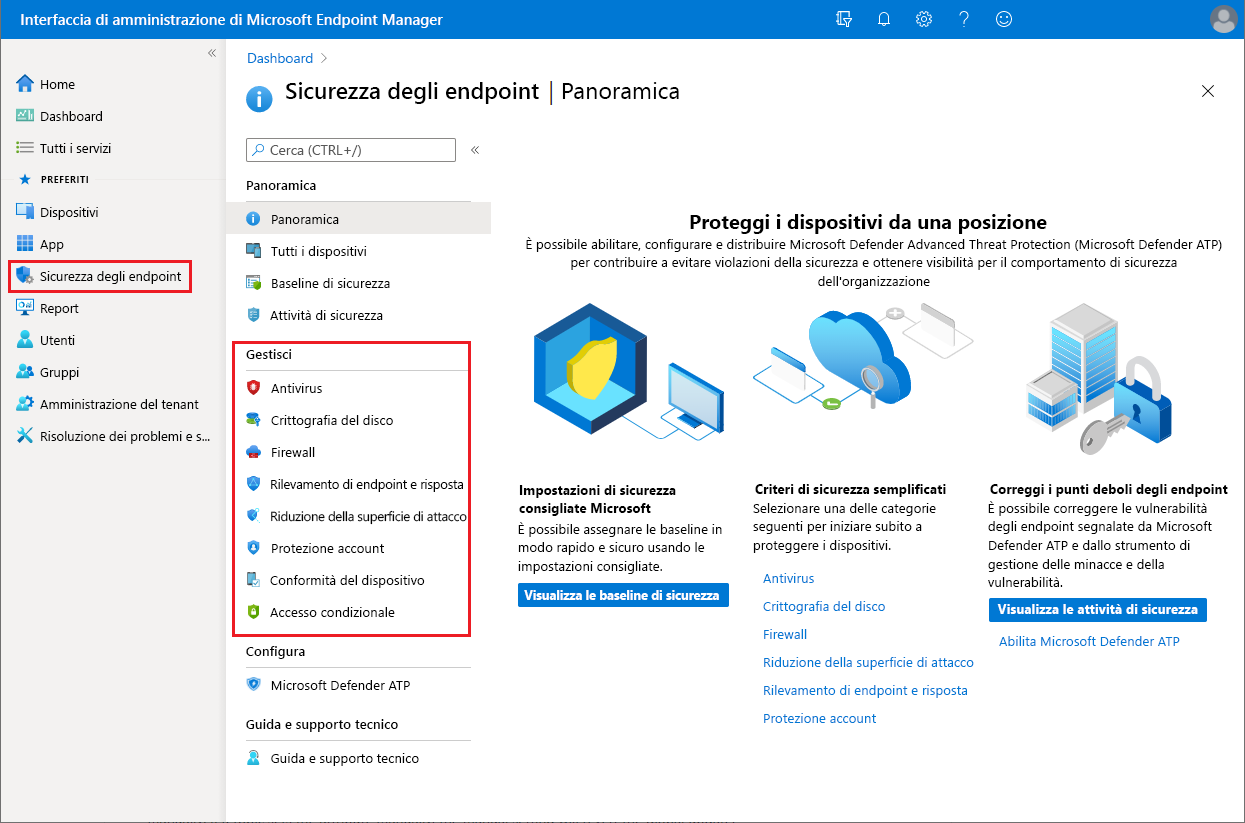

Il nodo Sicurezza degli endpoint raggruppa gli strumenti disponibili tramite Intune che verranno usati per proteggere i dispositivi:

- Esaminare lo stato di tutti i dispositivi gestiti: È possibile visualizzare la conformità dei dispositivi a livello generale ed esaminare i dispositivi specifici per identificare i criteri di conformità non soddisfatti e poterli risolvere.

- Distribuire le baseline di sicurezza che stabiliscono configurazioni di sicurezza consigliate per i dispositivi: Intune include baseline di sicurezza per i dispositivi Windows e un elenco crescente di applicazioni, ad esempio Microsoft Defender per endpoint e Microsoft Edge. Le baseline di sicurezza sono gruppi preconfigurati di impostazioni di Windows che consentono di applicare un gruppo di impostazioni e valori predefiniti noti, consigliati dai team di sicurezza pertinenti. È possibile usare le baseline di sicurezza per distribuire rapidamente una configurazione consigliata delle impostazioni del dispositivo e dell'applicazione per proteggere gli utenti e i dispositivi. Le baseline di sicurezza sono supportate per i dispositivi che eseguono Windows 10 versione 1809 e successive.

- Gestire le configurazioni di sicurezza nei dispositivi tramite criteri ben mirati: ogni criterio di sicurezza degli endpoint è incentrato sugli aspetti della sicurezza dei dispositivi come antivirus, crittografia dischi, firewall e diverse aree rese disponibili tramite l'integrazione con Microsoft Defender per endpoint.

- Stabilire i requisiti dei dispositivi e degli utenti tramite i criteri di conformità: con i criteri di conformità, è necessario impostare le regole che i dispositivi e gli utenti devono soddisfare per essere considerati conformi. Le regole possono includere le versioni del sistema operativo, i requisiti per le password, i livelli di minaccia del dispositivo e altro ancora. Quando si esegue l'integrazione con i criteri di accesso condizionale di Microsoft Entra per applicare i criteri di conformità, è possibile controllare l'accesso alle risorse aziendali sia per i dispositivi gestiti che per quelli non ancora gestiti. I criteri di sicurezza degli endpoint sono uno dei diversi metodi di Intune per configurare le impostazioni sui dispositivi. Quando si gestiscono le impostazioni, è importante comprendere quali altri metodi sono in uso nell'ambiente per configurare i dispositivi ed evitare i conflitti.

- Integrare Intune con il Microsoft Defender per endpoint: grazie all'integrazione con Microsoft Defender per endpoint, si ottiene l'accesso alle attività di sicurezza. Le attività di sicurezza sono strettamente associate a Microsoft Defender per endpoint e Intune. Consentono al team di sicurezza di identificare i dispositivi a rischio e di trasmettere i passaggi di rimedio dettagliati agli amministratori di Intune, che possono quindi intervenire.

- Integrare Configuration Manager con Microsoft Defender per endpoint: Usando il collegamento al tenant in uno scenario co-gestito di gestione degli endpoint, è possibile integrare Configuration Manager con Microsoft Defender per endpoint. Si ottiene l'accesso alle attività di sicurezza che consentono alle aziende di rilevare, analizzare e rispondere ad attacchi avanzati sulle proprie reti.