Sblocco di un disco Linux crittografato per il ripristino offline

Questo articolo descrive come sbloccare un disco del sistema operativo abilitato per Crittografia dischi di Azure (ADE) per il ripristino offline.

Crittografia dischi di Azure può essere applicata alle macchine virtuali Linux approvate da Microsoft. Ecco alcuni requisiti di base per abilitare Crittografia dischi di Azure nelle macchine virtuali Linux:

- Azure Key Vault

- Cmdlet dell'interfaccia della riga di comando di Azure o Windows PowerShell

- Device-mapper (DM)-Crypt

Sintomi

Se ADE è abilitato nel disco del sistema operativo, è possibile che vengano visualizzati i messaggi di errore seguenti dopo aver provato a montare il disco in una macchina virtuale di ripristino:

mount: tipo fs errato, opzione non valida, superblock non valido in /dev/sda2, tabella codici o programma helper mancante o altro errore

mount: tipo di file system sconosciuto 'LVM2_member'

Preparazione

Prima di sbloccare il disco del sistema operativo crittografato per il ripristino offline, completare le attività seguenti:

- Verificare che ADE sia abilitato sul disco.

- Determinare se il disco del sistema operativo usa ADE versione 0 (crittografia a doppio passaggio) o ADE versione 1 (crittografia a passaggio singolo).Determine whether the OS disk uses ADE version 0 (dual-pass encryption) or ADE version 1 (single-pass encryption).

- Determinare se il disco del sistema operativo è gestito o non gestito.

- Selezionare il metodo per sbloccare il disco crittografato.

Verificare che AdE sia abilitato sul disco

È possibile eseguire questo passaggio nel portale di Azure, PowerShell o nell'interfaccia della riga di comando di Azure.

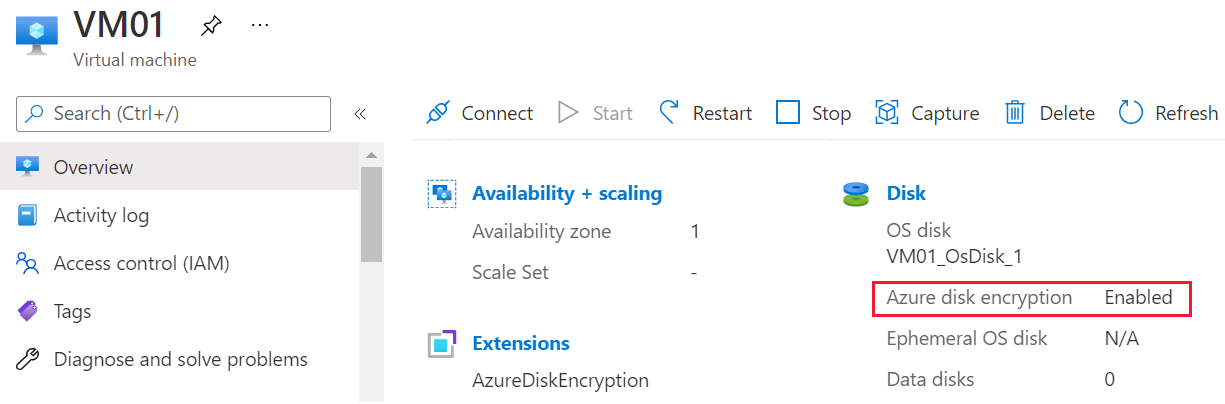

Portale di Azure

Visualizzare il pannello Panoramica per la macchina virtuale non riuscita nel portale di Azure. Sotto il disco, la voce di crittografia del disco di Azure verrà visualizzata come Abilitata o Non abilitata, come illustrato nello screenshot seguente.

PowerShell

È possibile usare il Get-AzVmDiskEncryptionStatus cmdlet per determinare se il sistema operativo o i volumi di dati per una macchina virtuale vengono crittografati tramite ADE. L'output di esempio seguente indica che la crittografia ADE è abilitata nel volume del sistema operativo:

Get-AzVmDiskEncryptionStatus -ResourceGroupName "ResourceGroupName" -VMName "VmName"

Per altre informazioni sul cmdlet, vedere Get-AzVMDiskEncryptionStatus (Az.Compute).For more information about the cmdlet, see Get-AzVMDiskEncryptionStatus (Az.Compute).Get-AzureRmDiskEncryptionStatus

Interfaccia della riga di comando di Azure

È possibile usare il az vm encryption show comando per verificare se ADE è abilitato nei dischi delle macchine virtuali:

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

Per altre informazioni sul az vm encryption show comando, vedere az vm encryption show.

Nota

Se ADE non è abilitato sul disco, vedere l'articolo seguente per informazioni su come collegare un disco a una macchina virtuale di ripristino: Risolvere i problemi di una macchina virtuale Linux collegando il disco del sistema operativo a una macchina virtuale di ripristino.

Determinare se il disco del sistema operativo usa ADE versione 0 (crittografia a doppio passaggio) o ADE versione 1 (crittografia a passaggio singolo)

È possibile identificare la versione di ADE nel portale di Azure aprendo le proprietà della macchina virtuale e quindi selezionando Estensioni per aprire il pannello Estensioni. Nel pannello Estensioni visualizzare il numero di versione di AzureDiskEncryptionForLinux.

- Se il numero di versione è

0.*, il disco usa la crittografia a doppio passaggio. - Se il numero di versione è

1.*o una versione successiva, il disco usa la crittografia a passaggio singolo.

Se il disco usa ADE versione 0 (crittografia a doppio passaggio), usare il metodo 3 per sbloccare il disco.

Determinare se il disco del sistema operativo è gestito o non gestito

Se non si sa se il disco del sistema operativo è gestito o non gestito, vedere Determinare se il disco del sistema operativo è gestito o non gestito.

Se il disco del sistema operativo è un disco non gestito, seguire la procedura descritta in Metodo 3 per sbloccare il disco.

Selezionare il metodo per sbloccare il disco crittografato

Scegliere uno dei metodi seguenti per sbloccare il disco crittografato:

- Se il disco viene gestito e crittografato usando ADE versione 1 e i criteri aziendali e dell'infrastruttura consentono di assegnare un indirizzo IP pubblico a una macchina virtuale di ripristino, usare il metodo 1: Sbloccare automaticamente il disco crittografato usando il comando az vm repair.

- Se il disco è gestito e crittografato usando ADE versione 1, ma i criteri dell'infrastruttura o dell'azienda impediscono l'assegnazione di un indirizzo IP pubblico a una macchina virtuale di ripristino, usare il metodo 2: Sbloccare il disco crittografato dal file chiave nel volume BEK. Un altro motivo per scegliere questo metodo è se non si dispone delle autorizzazioni per creare un gruppo di risorse in Azure.

- Se uno di questi metodi ha esito negativo o se il disco non è gestito o crittografato tramite ADE versione 1 (crittografia a doppio passaggio), seguire la procedura descritta in Metodo 3 per sbloccare il disco.

Metodo 1: Sbloccare automaticamente il disco crittografato usando il comando az vm repair

Questo metodo si basa sui comandi az vm repair per creare automaticamente una macchina virtuale di ripristino, collegare il disco del sistema operativo della macchina virtuale Linux non riuscita a tale macchina virtuale di ripristino e quindi sbloccare il disco se è crittografato. Questo metodo richiede l'uso di un indirizzo IP pubblico per la macchina virtuale di ripristino e sblocca il disco crittografato indipendentemente dal fatto che la chiave ADE venga annullata o sottoposta a wrapping usando una chiave di crittografia della chiave (KEK).

Per ripristinare la macchina virtuale usando questo metodo automatizzato, seguire la procedura descritta in Ripristinare una macchina virtuale Linux usando i comandi di ripristino della macchina virtuale di Azure.

Se l'infrastruttura e i criteri aziendali non consentono di assegnare un indirizzo IP pubblico o se il az vm repair comando non sblocca il disco, passare al metodo successivo.

Metodo 2: Sbloccare il disco crittografato dal file di chiave nel volume BEK

Per sbloccare e montare manualmente il disco crittografato, seguire questa procedura:

-

È necessario collegare il disco crittografato quando si crea la macchina virtuale di ripristino. Questo perché il sistema rileva che il disco collegato è crittografato. Pertanto, recupera la chiave ADE dall'insieme di credenziali delle chiavi di Azure e quindi crea un nuovo volume denominato "VOLUME BEK" per archiviare il file di chiave.

Identificare il file di intestazione nella partizione di avvio del sistema operativo crittografato.

Sbloccare il disco crittografato usando il file di chiave ADE e il file di intestazione.

Montare la partizione: LVM, RAW o non LVM.

Creare una macchina virtuale di ripristino

Creare uno snapshot del disco del sistema operativo crittografato.

Crea un disco dallo snapshot. Per il nuovo disco, scegliere la stessa posizione e la stessa zona di disponibilità della macchina virtuale con problemi da ripristinare.

Creare una macchina virtuale basata sulle linee guida seguenti:

- Nel Azure Marketplace scegliere la stessa immagine per la macchina virtuale di ripristino usata per la macchina virtuale non riuscita. La versione del sistema operativo deve essere la stessa.

- Scegliere una dimensione che alloca almeno 8 GB di memoria alla macchina virtuale.

- Assegnare questa nuova macchina virtuale alle stesse impostazioni di gruppo di risorse, area e disponibilità usate per il nuovo disco creato nel passaggio 2.

Nella pagina Dischi della creazione guidata macchina virtuale collegare il nuovo disco appena creato dallo snapshot come disco dati.

Importante

Poiché le impostazioni di crittografia vengono rilevate solo durante la creazione della macchina virtuale, assicurarsi di collegare il disco quando si crea la macchina virtuale. In questo modo, un volume che contiene il file di chiave ADE può essere aggiunto automaticamente alla macchina virtuale.

Smontare eventuali partizioni montate nel disco crittografato

Dopo aver creato la macchina virtuale di ripristino, accedere tramite SSH alla macchina virtuale di ripristino usando le credenziali appropriate e quindi elevare l'account alla radice:

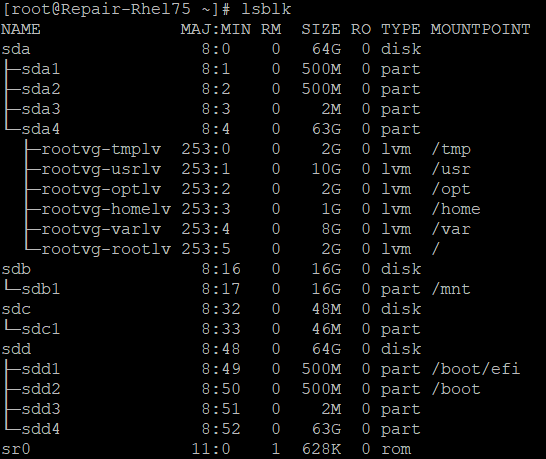

sudo -sElencare i dispositivi collegati usando il comando lsblk . Nell'output dovrebbero essere visualizzati più dischi collegati. Questi dischi includono il disco del sistema operativo attivo e il disco crittografato. Possono essere visualizzati in qualsiasi ordine.

Identificare il disco crittografato usando le informazioni seguenti:

- Il disco avrà più partizioni

- Il disco non elencherà la directory radice ("/") come punto di montaggio per nessuna delle relative partizioni.

- Il disco corrisponderà alle dimensioni annotate al momento della creazione dallo snapshot.

Nell'esempio seguente, l'output indica che "sdd" è il disco crittografato. Si tratta dell'unico disco con più partizioni e che non elenca "/" come punto di montaggio.

Smontare tutte le partizioni nel disco dati crittografato montate nel file system. Nell'esempio precedente, ad esempio, è necessario smontare sia "/boot/efi"* che "/boot".

umount /boot/efi umount /boot

Identificare il file di chiave ade

Per sbloccare il disco crittografato, è necessario disporre sia del file di chiave che del file di intestazione. Il file di chiave viene archiviato nel volume BEK e il file di intestazione si trova nella partizione di avvio del disco del sistema operativo crittografato.

Determinare quale partizione è il volume BEK:

lsblk -fs | grep -i bekL'output di esempio seguente indica che sdb1 è il volume BEK:

>sdb1 vfat BEK VOLUME 04A2-FE67Se non esiste alcun volume BEK, ricreare la macchina virtuale di ripristino con il disco crittografato collegato. Se il volume BEK non si collega automaticamente, provare il metodo 3 per recuperare il volume BEK.

Creare una directory denominata "azure_bek_disk" nella cartella "/mnt":

mkdir /mnt/azure_bek_diskMontare il volume BEK nella directory "/mnt/azure_bek_disk". Ad esempio, se sdb1 è il volume BEK, immettere il comando seguente:

mount /dev/sdb1 /mnt/azure_bek_diskElencare di nuovo i dispositivi disponibili:

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTNota: Si noterà che la partizione che si è determinata essere il volume BEK è ora montata in "/mnt/azure_bek_disk".

Visualizzare il contenuto nella directory "/mnt/azure_bek_disk/":

ls -l /mnt/azure_bek_diskNell'output verranno visualizzati i file seguenti (il file di chiave ADE è "LinuxPassPhraseFileName"):

>total 1 -rwxr-xr-x 1 root root 148 Aug 4 01:04 CRITICAL_DATA_WARNING_README.txt -r-xr-xr-x 1 root root 172 Aug 4 01:04 LinuxPassPhraseFileNameÈ possibile che vengano visualizzati più "LinuxPassPhraseFileName" se alla macchina virtuale crittografata è collegato più dischi. Il "LinuxPassPhraseFileName" verrà enumerato in base al numero di dischi nello stesso ordine dei relativi numeri di unità logica (LUN).

Identificare il file di intestazione

La partizione di avvio del disco crittografato contiene il file di intestazione. Si userà questo file, insieme al file di chiave "LinuxPassPhraseFileName", per sbloccare il disco crittografato.

Usare il comando seguente per visualizzare gli attributi selezionati dei dischi e delle partizioni disponibili:

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTNel disco crittografato identificare la partizione del sistema operativo (partizione radice). Si tratta della partizione più grande del disco crittografato. Nell'output di esempio precedente la partizione del sistema operativo è "sda4". Questa partizione deve essere specificata quando si esegue il comando unlock.

Nella directory radice ("/") della struttura di file creare una directory in cui montare la partizione radice del disco crittografato. Questa directory verrà usata in un secondo momento, dopo lo sblocco del disco. Per distinguerla dalla partizione del sistema operativo attiva della macchina virtuale di ripristino, assegnargli il nome "investigateroot".

mkdir /{investigateboot,investigateroot}Nel disco crittografato identificare la partizione di avvio, che contiene il file di intestazione. Nel disco crittografato, la partizione di avvio è la seconda partizione più grande che non mostra alcun valore nella colonna LABEL o PARTLABEL. Nell'output di esempio precedente la partizione di avvio del disco crittografato è "sda2".

Montare la partizione di avvio identificata nel passaggio 4 nella directory /investigateboot/. Nell'esempio seguente la partizione di avvio del disco crittografato è sda2. Tuttavia, la posizione nel sistema potrebbe essere diversa.

mount /dev/sda2 /investigateboot/Se il montaggio della partizione non riesce e restituisce un messaggio di errore "tipo fs errato, opzione non valida, superblock non valido", riprovare usando il

mount -o nouuidcomando , come nell'esempio seguente:mount -o nouuid /dev/sda2 /investigateboot/Elencare i file presenti nella directory /investigateboot/. La sottodirectory "luks" contiene il file di intestazione necessario per sbloccare il disco.

Elencare i file presenti nella directory /investigateboot/luks/. Il file di intestazione è denominato "osluksheader".

ls -l /investigateboot/luks

Usare il file di chiave ADE e il file di intestazione per sbloccare il disco

Usare il

cryptsetup luksOpencomando per sbloccare la partizione radice nel disco crittografato. Ad esempio, se il percorso della partizione radice che contiene il sistema operativo crittografato è /dev/sda4 e si vuole assegnare il nome "osencrypt" alla partizione sbloccata, eseguire il comando seguente:cryptsetup luksOpen --key-file /mnt/azure_bek_disk/LinuxPassPhraseFileName --header /investigateboot/luks/osluksheader /dev/sda4 osencryptDopo aver sbloccato il disco, smontare la partizione di avvio del disco crittografato dalla directory /investigateboot/:

umount /investigateboot/Nota: Sarà necessario montare questa partizione in un'altra directory in un secondo momento.

Il passaggio successivo consiste nel montare la partizione appena sbloccata. Il metodo usato per montare la partizione dipende dal framework del mapper del dispositivo (LVM o non LVM) usato dal disco.

Elencare le informazioni sul dispositivo insieme al tipo di file system:

lsblk -o NAME,FSTYPEVerrà visualizzata la partizione sbloccata e il nome assegnato (nell'esempio, il nome è "osencrypt"):

- Per la partizione LVM, ad esempio "LVM_member", vedere Montare la partizione LVMRAW o non LVM.

- Per la partizione non LVM, vedere Montare la partizione non LVM.

Montare la partizione sbloccata e immettere l'ambiente chroot (solo LVM)

Se i dischi usano il framework di mapper dei dispositivi LVM, è necessario eseguire passaggi aggiuntivi per montare il disco e immettere l'ambiente chroot. Per usare lo strumento chroot insieme al disco crittografato, la partizione sbloccata ("osencrypt") e i relativi volumi logici devono essere riconosciuti come gruppo di volumi denominato rootvg. Tuttavia, per impostazione predefinita, la partizione del sistema operativo della macchina virtuale e i relativi volumi logici sono già assegnati a un gruppo di volumi con il nome rootvg. Dobbiamo risolvere questo conflitto prima di poter continuare.

Usare il

pvscomando per visualizzare le proprietà dei volumi fisici LVM. È possibile che vengano visualizzati messaggi di avviso, come nell'esempio seguente, che indicano che la partizione sbloccata ("/dev/mapper/osencrypt") e un altro dispositivo usano identificatori univoci universali duplicati . In alternativa, potrebbero essere visualizzate due partizioni assegnate a rootvg.Nota

Si vuole assegnare solo la partizione sbloccata ("osencrypt") al gruppo di volumi rootvg in modo da poter accedere ai relativi volumi logici tramite l'utilità chroot. Per risolvere questo problema, si importerà temporaneamente la partizione in un gruppo di volumi diverso e si attiverà tale gruppo di volumi. Si rinomina quindi il gruppo di volumi radice medio corrente. Solo dopo aver immesso l'ambiente chroot si rinomina il gruppo di volumi del disco crittografato come "rootvg".

Assegnazione della partizione sbloccata (esempio)

Importare la partizione appena sbloccata in un nuovo gruppo di volumi. In questo esempio viene temporaneamente denominato il nuovo gruppo di volumi "rescuemevg". Importare la partizione appena sbloccata in un nuovo gruppo di volumi. In questo esempio viene temporaneamente denominato il nuovo gruppo di volumi "rescuemevg".

Attivare il nuovo gruppo di volumi:

vgimportclone -n rescuemevg /dev/mapper/osencrypt vgchange -a y rescuemevgRinominare il gruppo di volumi rootvg precedente. In questo esempio verrà usato il nome "oldvg".

vgrename rootvg oldvgEseguire

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTper esaminare i dispositivi disponibili. Verranno ora visualizzati entrambi i gruppi di volumi elencati in base ai nomi assegnati.Montare il volume logico rescuemevg/rootlv nella directory /investigateroot/ senza usare gli UUID duplicati:

umount /investigateboot mount -o nouuid /dev/rescuemevg/rootlv /investigateroot/A questo punto, la partizione radice della macchina virtuale non riuscita viene sbloccata e montata e dovrebbe essere possibile accedere alla partizione radice per risolvere i problemi. Per altre informazioni, vedere Risolvere i problemi di avvio della macchina virtuale Linux dovuti a errori del file system.

Tuttavia, se si vuole usare l'utilità chroot per la risoluzione dei problemi, continuare attenendosi alla procedura seguente.

Montare la partizione di avvio del disco crittografato nella directory /investigateroot/boot/ senza usare gli UID duplicati. Tenere presente che la partizione di avvio del disco crittografato è la seconda più grande a cui non è assegnata alcuna etichetta di partizione. Nell'esempio corrente la partizione di avvio del disco crittografato è sda2.

mount -o nouuid /dev/sda2 /investigateroot/bootMontare la partizione di sistema EFI del disco crittografato nella directory /investigateroot/boot/efi. È possibile identificare questa partizione in base alla relativa etichetta. Nell'esempio corrente la partizione di sistema EFI è sda1.

mount /dev/sda1 /investigateroot/boot/efiMontare i volumi logici non smontati rimanenti nel gruppo di volumi del disco crittografato nelle sottodirectory di "/investigateroot/":

mount -o nouuid /dev/mapper/rescuemevg-varlv /investigateroot/var mount -o nouuid /dev/mapper/rescuemevg-homelv /investigateroot/home mount -o nouuid /dev/mapper/rescuemevg-usrlv /investigateroot/usr mount -o nouuid /dev/mapper/rescuemevg-tmplv /investigateroot/tmp mount -o nouuid /dev/mapper/rescuemevg-optlv /investigateroot/optImpostare active directory sulla partizione radice montata nel disco crittografato:

cd /investigaterootImmettere i comandi seguenti per preparare l'ambiente chroot:

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Immettere l'ambiente chroot:

chroot /investigateroot/Rinominare il gruppo di volumi rescuemevg in "rootvg" per evitare conflitti o possibili problemi con grub e initramfs. Mantenere la stessa convenzione di denominazione quando si rigenera initramfs. A causa delle modifiche al nome medio, lavorare sulla macchina virtuale di salvataggio. Non sarà più utile se lo si riavvia. La macchina virtuale di salvataggio deve essere considerata una macchina virtuale temporanea.

vgrename rescuemevg rootvgRisolvere i problemi nell'ambiente chroot. Ad esempio, è possibile leggere i log o eseguire uno script. Per altre informazioni, vedere Eseguire correzioni nell'ambiente chroot.

Uscire da chroot e scambiare il disco del sistema operativo.

Montare il disco sbloccato e immettere l'ambiente chroot (RAW/non LVM)

Nella directory radice ("/") della struttura di file creare una directory in cui montare la partizione radice del disco crittografato. Questa directory verrà usata in un secondo momento, dopo lo sblocco del disco. Per distinguerla dalla partizione del sistema operativo attiva della macchina virtuale di ripristino, assegnarle il nome "investigateroot".

mkdir /{investigateboot,investigateroot}Montare la partizione appena sbloccata ("osencrypt") nella directory /investigateroot/:

mount /dev/mapper/osencrypt /investigateroot/Se il montaggio della partizione ha esito negativo e restituisce un messaggio di errore "tipo fs errato, opzione non valida, superblock non valido", riprovare usando il comando mount

-o nouuid:mount -o nouuid /dev/mapper/osencrypt /investigateroot/Provare a visualizzare il contenuto della directory /investigateroot/ per verificare che la partizione montata sia ora sbloccata:

ls /investigateroot/Ora che la partizione radice della macchina virtuale non riuscita è sbloccata e montata, è possibile accedere alla partizione radice per risolvere i problemi. Per altre informazioni, vedere Risolvere i problemi di avvio della macchina virtuale Linux dovuti a errori del file system.

Tuttavia, se si vuole usare l'utilità chroot per la risoluzione dei problemi, passare al passaggio successivo.

Usare il comando

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTper esaminare i dispositivi disponibili. Identificare la partizione di avvio nel disco crittografato come seconda partizione più grande a cui non è assegnata alcuna etichetta.Montare la partizione di avvio nel disco crittografato nella directory "/investigateroot/boot/", come nell'esempio seguente:

mount /dev/sdc2 /investigateroot/boot/Impostare active directory sulla partizione radice montata nel disco crittografato:

cd /investigaterootImmettere i comandi seguenti per preparare l'ambiente chroot:

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Immettere l'ambiente chroot:

chroot /investigateroot/Risolvere i problemi nell'ambiente chroot. È possibile leggere i log o eseguire uno script. Per altre informazioni, vedere Eseguire correzioni nell'ambiente chroot.

Uscire da chroot e scambiare il disco del sistema operativo.

Metodo 3: Crittografare nuovamente il disco per recuperare il file di chiave e sbloccare il disco crittografato

Creare la macchina virtuale di ripristino e collegare una copia del disco bloccato a una macchina virtuale di ripristino:

- Per un disco gestito, vedere Risolvere i problemi di una macchina virtuale Linux collegando il disco del sistema operativo gestito a una macchina virtuale di ripristino.

- Per un disco non gestito, usare il Storage Explorer per creare una copia del disco del sistema operativo della macchina virtuale interessata. Per altre informazioni, vedere Collegare un disco non gestito a una macchina virtuale per il ripristino offline.

Dopo aver associato il disco crittografato come disco dati alla macchina virtuale di ripristino, usare la chiave kek (Key Vault e chiave crittografata) usata per la macchina virtuale originale per crittografare nuovamente il disco dati. Questo processo genererà e monterà automaticamente un volume BEK usando un file di chiave BKE nella macchina virtuale di ripristino. Non è necessario usare l'opzione EncryptFormatAll perché l'estensione ADE potrebbe crittografare il settore di avvio nel disco dati.

Se la macchina virtuale originale è crittografata tramite bek di cui è stato eseguito il wrapping, eseguire il comando seguente.

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --key-encryption-key "kek" --volume-type "data"Se la macchina virtuale originale è crittografata da BEK, eseguire il comando seguente:

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --volume-type "data"Per determinare i valori per disk-encryption-keyvault e key-encryption-key, eseguire il comando seguente:

az vm encryption show --name "OriginalVmName" --resource-group "ResourceGroupName"Nella tabella seguente trovare i valori nell'output. Se il valore keyEncryptionKey è vuoto, la macchina virtuale viene crittografata tramite BEK.

Parametro Valore nell'output esempio disk-encryption-keyvault diskEncryptionKey:id /subscriptions/deb73ff9-0000-0000-0000-0000c7a96d37/resourceGroups/Thomas/providers/Microsoft.KeyVault/vaults/ContosoKeyvault chiave-crittografia-chiave keyEncryptionKey:KeyURI https://ContosoKeyvault.vault.azure.net/keys/mykey/00000000987145a3b79b0ed415fa0000

Eseguire il comando seguente per verificare se è collegato un nuovo disco:

lsblk -fSe è collegato un nuovo disco, passare a Identificare il file di chiave ADE nel volume BEK e quindi continuare seguendo la procedura fornita per sbloccare il disco.

Passaggi successivi

Se si verificano problemi di connessione alla macchina virtuale, vedere Risolvere i problemi di connessione SSH a una macchina virtuale di Azure.

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per