Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Quando si tenta di registrare un certificato in un Server Windows, l'errore non viene visualizzato 0x800706ba"The RPC Server is unavailable". Questo articolo presenta i passaggi per risolvere questo problema.

Si applica a: Versioni supportate di Windows Server

Numero KB originale: 4042719, 4516764, 5021150

Identificare il problema

Quando si verifica questo problema, è possibile che vengano visualizzati uno o più dei sintomi seguenti.

Note

Quando si verifica il problema, se si aggiunge l'account utente usato per richiedere il certificato al gruppo administrators locale nell'autorità di certificazione (CA), la registrazione ha esito positivo per un modello basato sull'utente. Tuttavia, la registrazione in un modello basato su computer restituisce comunque lo stesso errore.

Messaggi di errore

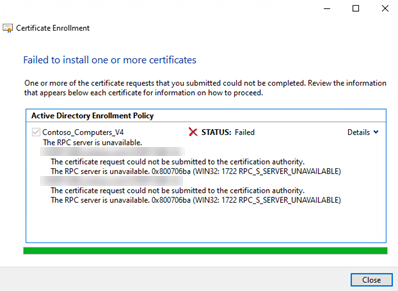

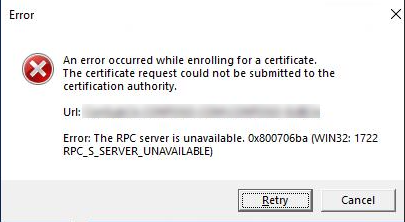

Durante la registrazione del certificato vengono visualizzati messaggi di errore simili ai seguenti.

Errore 1

Si è verificato un errore durante la registrazione per un certificato. Impossibile inviare la richiesta di certificato all'autorità di certificazione.

URL: <FQDN> del server certificati\MyPKI

Errore: il server RPC non è disponibile. 0x800706ba (WIN32: 1322 RPC_S_SERVER_UNAVAILABLE)

Errore 2

Errore 3

Acquisizione di rete

La traccia di rete mostra le query LDAP (Lightweight Directory Access Protocol) riuscite nella partizione di configurazione in Active Directory; I modelli disponibili vengono visualizzati nella traccia.

Il server richiedente tenta quindi di eseguire una chiamata di procedura remota (RPC) alla CA e ottiene la risposta "ACCESS DENIED".

Ad esempio:

10167 <time> <requesting server IP address> <CA IP address> ISystemActivator 918 RemoteCreateInstance request

10174 <time> <CA IP address> <requesting server IP address> DCERPC 86 Fault: call_id: 3, Fragment: Single, Ctx: 1, status: nca_s_fault_access_denied

Inoltre, è possibile trovare il tentativo e l'errore di associazione Microsoft Remote Procedure Call (MSRPC):

1093 <time> 92.5590216 (0) SourceIP 52237 (0xCC0D) DestIP 135 (0x87) MSRPC MSRPC:c/o Bind: IRemoteSCMActivator(DCOM) UUID{000001A0-0000-0000-C000-000000000046} Call=0x3 Assoc Grp=0x8A9E Xmit=0x16D0 Recv=0x16D0

1097 <time> 92.5940283 (652) SourceIP 135 (0x87) DestIP 52237 (0xCC0D) MSRPC MSRPC:c/o Bind Nack: Call=0x3 Reject Reason: invalid_checksum

In una traccia di rete viene visualizzato l'errore seguente:

Stato: errore MSRPC:c/o: Call=0x3 Context=0x1 Status=0x5 (Accesso negato)

Ad esempio:

<Certificate_Server> <Client> DCOM DCOM:RemoteCreateInstance Request, DCOM Version=5.7 Causality Id={7CFF2CD3-3165-4098-93D6-4077D1DF7351}

<Client> <Certificate_Server> MSRPC MSRPC:c/o Fault: Call=0x3 Context=0x1 Status=0x5 Cancels=0x0

Log eventi

Se il controllo è abilitato, è possibile osservare un errore DCOM (Distributed Component Object Model) nel server CA che descrive in dettaglio un tentativo DI ACCESSO ANONIMO:

Log Name: System

Source: Microsoft-Windows-DistributedCOM

Date: <date>

Event ID: 10027

Task Category: None

Level: Warning

Keywords: Classic

User: ANONYMOUS LOGON

Computer: <CA FQDN>

Description:

The machine wide limit settings do not grant Remote Activation permission for COM Server applications to the user NT AUTHORITY\ANONYMOUS LOGON SID (S-1-5-7) from address <IP address> running in the application container Unavailable SID (Unavailable). This security permission can be modified using the Component Services administrative tool.

Note

L'ID evento 82 viene registrato nei log applicazioni se la registrazione automatica ha esito negativo con lo stesso errore.

Altri sintomi e log

- La chiamata deve essere effettuata con dce_c_authn_level_pkt_integrity livello di integrità RPC che applica Kerberos o New Technology LAN Manager (NTLM) come meccanismo di autenticazione. Questo comportamento viene applicato per impostazione predefinita a partire da 6B.22 KB5004442: gestire le modifiche per il bypass delle funzionalità di sicurezza di Windows DCOM Server (CVE-2021-26414).

- Quando il client invia una richiesta di KRB_AP_REQ, viene rifiutata dal lato server.

- Il server tenta di ottenere un token di accesso per l'utente che ha presentato il servizio TGS (Kerberos Ticket Granting Service) e ha esito negativo con errore 0xc000015b, "STATUS_LOGON_TYPE_NOT_GRANTED".

Causa 1: Configurazioni di Criteri di gruppo non corrette

Questo problema può verificarsi a causa di uno dei motivi seguenti:

- I criteri di gruppo Accedere al computer dalla rete sono impostati e l'account utente usato per registrare il certificato non viene aggiunto. Per impostazione predefinita, i criteri vengono popolati dai gruppi: Amministratori, Operatori di backup, Tutti e Utenti.

- I criteri di gruppo Nega l'accesso a questo computer dalla rete sono impostati e viene aggiunto Everyone, Users o un gruppo di sicurezza a cui appartiene l'utente.

Questi criteri di gruppo individuano in Configurazione computer\Impostazioni di Windows\Impostazioni di sicurezza\Criteri locali\Assegnazione diritti utente.

Note

È possibile eseguire whoami /groups per identificare i gruppi dell'account utente o usare Utenti e computer di Active Directory per identificare i gruppi appartenenti all'utente o all'account computer.

Poiché l'account utente usato per la registrazione del certificato non riesce a eseguire l'autenticazione tramite Kerberos, il meccanismo di autenticazione viene effettuato il downgrade a "accesso anonimo". L'accesso ha esito negativo a livello DCOM.

Come identificare il problema

Aprire un prompt dei comandi con privilegi elevati nel server certificati.

Eseguire il comando

gpresult /h. Ad esempio:gpresult /h appliedgpo.html.Aprire il file .html generato ed esaminare la sezione:

Impostazioni \ Criteri \ Impostazioni di Windows \ Criteri locali \ Assegnazione diritti utente- Accesso al computer dalla rete

- Negare l'accesso al computer dalla rete

Prendere nota del nome dell'oggetto Criteri di gruppo vincente.

Per risolvere questo problema, modificare l'oggetto Criteri di gruppo vincente.

Note

Le impostazioni configurate negli oggetti Criteri di gruppo sono per un motivo, quindi è consigliabile rivolgersi al team di sicurezza prima di apportare modifiche.

Aggiungere i gruppi di utenti appropriati a Access this computer from the network group policy .Add the appropriate user groups to the Access this computer from the network group policy. Ad esempio:

Rimuovere quindi il gruppo a cui appartiene l'account utente o l'account computer da Nega l'accesso a questo computer dai criteri di gruppo di rete .

Per altre informazioni, vedere Accedere a questo computer dall'impostazione dei criteri di sicurezza di rete.

Causa 2: mancante "NT Authority\Authenticated Users" nel gruppo "Utenti" del server certificati o di qualsiasi altra autorizzazione predefinita

Ecco le autorizzazioni predefinite:

- Utenti di dominio Contoso\Domain

- NT AUTHORITY\Utenti autenticati

- NT AUTHORITY\INTERACTIVE

Per risolvere questo problema, aprire Utenti e gruppi locali nel server certificati, individuare il gruppo Utenti e aggiungere i gruppi mancanti.

Causa 3: "NT AUTHORITY\Authenticated Users" mancante nel gruppo locale "Accesso DCOM al servizio certificati" del server certificati

Per risolvere il problema, seguire questa procedura:

- Aprire Utenti e gruppi locali nel server certificati.

- Individuare il gruppo di accesso DCOM del servizio certificati.

- Aggiungere utenti NT AUTHORITY\Authenticated.

Causa 4: EnableDCOM non è impostato su Y nel client e nel server DELLA CA

Per risolvere il problema, seguire questa procedura:

- Individuare questa chiave

HKEY_LOCAL_MACHINE\Software\Microsoft\OLEdel Registro di sistema. - Verificare se i dati del valore del Registro di sistema EnableDCOM sono impostati su Y.

- Se è N, impostarlo su Y e quindi riavviare il computer.

Causa 5: Le restrizioni relative alle chiamate di procedura remota non vengono applicate al server certificati

Per identificare il problema, verificare che l'oggetto Criteri di gruppo venga applicato al server certificati. Seguire questa procedura:

Aprire un prompt dei comandi con privilegi elevati nel server certificati.

Eseguire il comando

gpresult /h. Ad esempio:gpresult /h appliedgpo.html.Aprire il file .html e identificare l'oggetto Criteri di gruppo vincente in cui i criteri di gruppo Restrizioni per client RPC non autenticati sono configurati su Non configurato.

I criteri di gruppo individuano in Modelli amministrativi \ Sistema \ Chiamata di procedura remota \ Restrizioni per il client RPC non autenticato.

Causa 6: "Accesso DCOM al servizio certificati" mancante dalle autorizzazioni di accesso alla sicurezza COM o dalle autorizzazioni di avvio e attivazione

Quando il ruolo Servizi certificati Active Directory viene installato in un server, al gruppo di accesso DCOM servizio certificati locale vengono concessi automaticamente i diritti per lo strumento di amministrazione di Servizi componenti. Se queste autorizzazioni predefinite sono state rimosse, è possibile che si verifichino i sintomi descritti in questo articolo. Per verificare che siano presenti le autorizzazioni corrette, seguire questa procedura:

- Aprire lo snap-in Microsoft Management Console (MMC) di Servizi componenti in Strumenti di amministrazione di Windows.

- Nel riquadro sinistro espandere Computer servizi>componenti.

- Fare clic con il pulsante destro del mouse su My Computer, scegliere Proprietà e quindi selezionare la scheda Sicurezza COM.

- In Autorizzazioni di accesso selezionare Modifica limiti.

- Verificare che il gruppo di accesso DCOM del servizio certificati locale venga visualizzato nell'elenco Gruppi o nomi utente e che venga concesso sia l'accesso locale che le autorizzazioni di accesso remoto. In caso contrario, aggiungerlo e concedere le autorizzazioni appropriate. Selezionare OK per chiudere la finestra di dialogo Autorizzazioni di accesso.

- In Autorizzazioni di avvio e attivazione selezionare Modifica limiti.

- Verificare che il gruppo di accesso DCOM del servizio certificati locale venga visualizzato nell'elenco Gruppi o nomi utente e che venga concesso sia l'attivazione locale che le autorizzazioni di attivazione remota. In caso contrario, aggiungerlo e concedere le autorizzazioni appropriate. Selezionare OK per chiudere la finestra di dialogo Autorizzazioni di avvio e attivazione .

Riferimenti

Per altre informazioni, vedere Restrizioni per i client RPC non autenticati: criteri di gruppo che colpisce il dominio in faccia.