Entità di sicurezza

Si applica a: Windows Server 2022, Windows Server 2019, Windows Server 2016

Questo articolo di riferimento descrive le entità di sicurezza per gli account e i gruppi di sicurezza di Windows, oltre alle tecnologie di sicurezza correlate alle entità di sicurezza.

Cosa sono le entità di sicurezza?

Un'entità di sicurezza è qualunque entità che può essere autenticata dal sistema operativo, ad esempio un account utente, un account computer, un thread o un processo eseguito nel contesto di sicurezza di un account utente o computer oppure i gruppi di sicurezza per questi account. Le entità di sicurezza sono da molto tempo la base per controllare l'accesso alle risorse a protezione diretta nei computer Windows. Ogni entità di sicurezza è rappresentata nel sistema operativo da un ID di sicurezza univoco (SID).

Nota

Questo contenuto riguarda solo le versioni di Windows indicate nell'elenco "Si applica a" all'inizio dell'articolo.

Funzionamento delle entità di sicurezza

Le entità di sicurezza create in un dominio di Active Directory sono oggetti di Active Directory che è possibile usare per gestire l'accesso alle risorse del dominio. A ogni entità di sicurezza viene assegnato un identificatore univoco, che manterrà per la sua intera durata. Gli account utente e i gruppi di sicurezza locali vengono creati in un computer locale ed è possibile usarli per gestire l'accesso alle risorse in tale computer. Gli account utente e i gruppi di sicurezza locali vengono gestiti dal sistema di gestione degli account di sicurezza (SAM) nel computer locale.

Componenti di autorizzazione e controllo dell'accesso

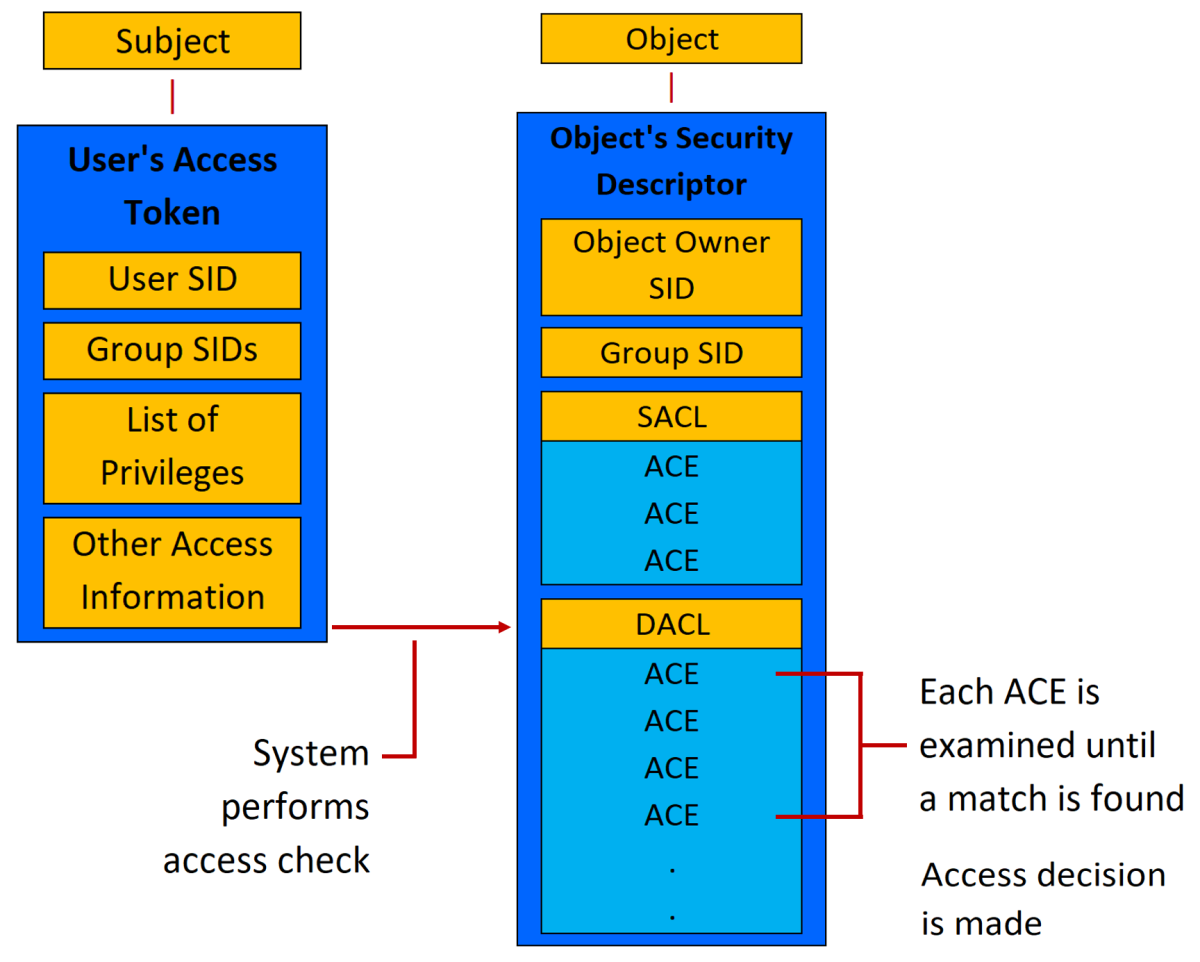

Il diagramma seguente illustra il processo di autorizzazione e controllo dell'accesso di Windows. Nel diagramma il soggetto (un processo avviato da un utente) tenta di accedere a un oggetto, ad esempio una cartella condivisa. Le informazioni nel token di accesso dell'utente vengono confrontate con le voci di controllo di accesso (ACE) nel descrittore di sicurezza dell'oggetto e viene presa la decisione di accesso. I SID delle entità di sicurezza vengono usati nel token di accesso dell'utente e nelle voci di controllo di accesso nel descrittore di sicurezza dell'oggetto.

Processo di autorizzazione e controllo dell'accesso

Le entità di sicurezza sono strettamente correlate ai componenti e alle tecnologie seguenti:

- Identificatori di sicurezza

- Token di accesso

- Descrittori di sicurezza ed elenchi di controllo di accesso

- Autorizzazioni

SID

Gli ID di sicurezza (SID) rappresentano un elemento fondamentale del modello di sicurezza di Windows. Interagiscono con componenti specifici delle tecnologie di autorizzazione e controllo dell'accesso nell'infrastruttura di sicurezza dei sistemi operativi Windows Server. Questo consente di proteggere l'accesso alle risorse di rete e fornisce un ambiente di elaborazione più sicuro.

Un SID è un valore di lunghezza variabile usato per identificare in modo univoco un'entità di sicurezza, che rappresenta qualunque entità che possa essere autenticata dal sistema. Queste entità includono un account utente, un account computer oppure un thread o un processo eseguito nel contesto di sicurezza di un account utente o computer. A ogni entità di sicurezza viene assegnato automaticamente un SID al momento della creazione. Il SID viene archiviato in un database di sicurezza. Quando un SID viene usato come identificatore univoco per un utente o un gruppo, non può mai essere usato per identificare un utente o un gruppo diverso.

Ogni volta che un utente accede, il sistema crea un token di accesso per tale utente. Il token di accesso contiene il SID dell'utente, i suoi diritti e i SID per i gruppi a cui appartiene. Questo token fornisce il contesto di sicurezza per qualsiasi azione eseguita dall'utente nel computer.

Oltre ai SID specifici del dominio creati in modo univoco che vengono assegnati a utenti e gruppi specifici, esistono SID noti che identificano gruppi generici e utenti generici. Ad esempio, i SID Everyone e World identificano gruppi che includono tutti gli utenti. I SID noti hanno valori che restano costanti in tutti i sistemi operativi.

Token di accesso

Un token di accesso è un oggetto protetto che contiene informazioni sull'identità e i diritti utente associati a un account utente.

Quando un utente accede in modo interattivo o prova a stabilire una connessione di rete con un computer che esegue Windows, il processo di accesso autentica le credenziali dell'utente. Se l'autenticazione ha esito positivo, il processo restituisce un SID per l'utente e un elenco di SID per i gruppi di sicurezza dell'utente. L'autorità di protezione locale (LSA) nel computer usa queste informazioni per creare un token di accesso, in questo caso il token di accesso primario. Questo include i SID restituiti dal processo di accesso e un elenco di diritti utente assegnati dai criteri di sicurezza locali all'utente e ai gruppi di sicurezza dell'utente.

Dopo che l'autorità di protezione locale ha creato il token di accesso primario, una copia del token di accesso viene collegata a ogni thread e processo eseguito per conto dell'utente. Ogni volta che un thread o un processo interagisce con un oggetto a protezione diretta o prova a eseguire un'attività di sistema che richiede diritti utente, il sistema operativo controlla il token di accesso associato al thread per determinare il livello di autorizzazione.

Esistono due tipi di token di accesso: primario e di rappresentazione. Ogni processo ha un token primario che descrive il contesto di sicurezza dell'account utente associato al processo. Un token di accesso primario viene in genere assegnato a un processo per rappresentare le informazioni di sicurezza predefinite per il processo. I token di rappresentazione, invece, vengono usati per gli scenari client e server. I token di rappresentazione consentono di eseguire un thread in un contesto di sicurezza diverso dal contesto di sicurezza del processo proprietario del thread.

Descrittori di sicurezza ed elenchi di controllo di accesso

Un descrittore di sicurezza è una struttura di dati associata a ogni oggetto a protezione diretta. Tutti gli oggetti in Active Directory e tutti gli oggetti a protezione diretta in un computer locale o in rete dispongono di descrittori di sicurezza che consentono di controllare l'accesso agli oggetti. I descrittori di sicurezza includono informazioni su chi possiede un oggetto, chi è autorizzato ad accedere a tale oggetto e in che modo, nonché sui tipi di accesso controllati. I descrittori di sicurezza contengono l'elenco di controllo di accesso (ACL) di un oggetto, che include tutte le autorizzazioni di sicurezza applicabili all'oggetto. Il descrittore di sicurezza di un oggetto può contenere due tipi di ACL:

Un elenco di controllo di accesso discrezionale (DACL), che identifica gli utenti e i gruppi a cui è consentito o negato l'accesso.

Un elenco di controllo di accesso di sistema (SACL), che controlla la modalità di controllo dell'accesso.

È possibile usare questo modello di controllo di accesso per proteggere singolarmente oggetti e attributi come file e cartelle, oggetti di Active Directory, chiavi del Registro di sistema, stampanti, dispositivi, porte, servizi, processi e thread. Grazie a questo controllo individuale, è possibile modificare la sicurezza degli oggetti in modo da soddisfare le esigenze dell'organizzazione, delegare l'autorità su oggetti o attributi e creare oggetti o attributi personalizzati che richiedono la definizione di protezioni di sicurezza univoche.

Autorizzazioni

Le autorizzazioni consentono al proprietario di ogni oggetto a protezione diretta, ad esempio un file, un oggetto di Active Directory o una chiave del Registro di sistema, di controllare chi può eseguire un'operazione o un set di operazioni sull'oggetto o sulla proprietà dell'oggetto. Le autorizzazioni sono espresse nell'architettura di sicurezza come ACE. Poiché l'accesso a un oggetto è a discrezione del proprietario dell'oggetto, il tipo di controllo di accesso usato in Windows è denominato controllo di accesso discrezionale.

Le autorizzazioni sono diverse dai diritti utente in quanto le autorizzazioni sono associate agli oggetti e i diritti utente si applicano agli account utente. Gli amministratori possono assegnare diritti utente a gruppi o utenti. Questi diritti autorizzano gli utenti a eseguire azioni specifiche, ad esempio ad accedere a un sistema in modo interattivo o a eseguire il backup di file e directory.

Nei computer, i diritti utente consentono agli amministratori di controllare chi ha l'autorità per eseguire operazioni che interessano un intero computer anziché un oggetto specifico. Gli amministratori assegnano diritti utente a singoli utenti o gruppi come parte delle impostazioni di sicurezza per il computer. Anche se i diritti utente possono essere gestiti a livello centrale tramite Criteri di gruppo, vengono applicati localmente. Gli utenti possono avere (e in genere hanno) diritti utente diversi su computer diversi.

Per informazioni sui diritti utente disponibili e su come è possibile implementarli, vedere Assegnazione diritti utente.

Contesto di sicurezza nell'autenticazione

Un account utente consente a un utente di accedere a computer, reti e domini con un'identità che può essere autenticata dal computer, dalla rete o dal dominio.

In Windows, qualsiasi utente, servizio, gruppo o computer che può avviare un'azione è un'entità di sicurezza. Le entità di sicurezza dispongono di account, che possono essere locali di un computer o basate su dominio. Ad esempio, i computer client Windows aggiunti a un dominio possono partecipare a un dominio di rete comunicando con un controller di dominio, anche quando nessun utente ha eseguito l'accesso.

Per avviare le comunicazioni, il computer deve avere un account attivo nel dominio. Prima di accettare comunicazioni dal computer, l'autorità di protezione locale nel controller di dominio autentica l'identità del computer e quindi definisce il contesto di sicurezza del computer come farebbe per l'entità di sicurezza di un utente.

Questo contesto di sicurezza definisce l'identità e le capacità di un utente o di un servizio in un computer specifico oppure di un utente, un servizio, un gruppo o un computer in una rete. Definisce ad esempio le risorse, come una condivisione file o una stampante, a cui è possibile accedere e le azioni, come lettura, scrittura o modifica, che possono essere eseguite da un utente, un servizio o un computer sulla risorsa.

Il contesto di sicurezza di un utente o di un computer può variare da un computer all'altro, ad esempio quando un utente esegue l'autenticazione in un server o in una workstation diversa dalla sua workstation principale. Può anche variare da una sessione all'altra, ad esempio quando un amministratore modifica i diritti e le autorizzazioni dell'utente. Inoltre, il contesto di sicurezza è diverso quando un utente o un computer opera su base autonoma, in un dominio di rete misto o come parte di un dominio di Active Directory.

Account e gruppi di sicurezza

Gli account e i gruppi di sicurezza creati in un dominio di Active Directory vengono archiviati nel database di Active Directory e gestiti tramite gli strumenti di Active Directory. Queste entità di sicurezza sono oggetti di Active Directory ed è possibile usarli per gestire l'accesso alle risorse del dominio.

Gli account utente e i gruppi di sicurezza locali vengono creati in un computer locale ed è possibile usarli per gestire l'accesso alle risorse in tale computer. Gli account utente e i gruppi di sicurezza locali vengono archiviati e gestiti dal sistema di gestione degli account di sicurezza (SAM) nel computer locale.

Account utente

Un account utente identifica in modo univoco una persona che usa un sistema informatico. L'account segnala al sistema di applicare l'autorizzazione appropriata per consentire o negare l'accesso dell'utente alle risorse. Gli account utente possono essere creati in Active Directory e nei computer locali e gli amministratori li usano per:

Rappresentare, identificare e autenticare l'identità di un utente. Un account utente consente a un utente di accedere a computer, reti e domini con un identificatore univoco che può essere autenticato dal computer, dalla rete o dal dominio.

Autorizzare (concedere o negare) l'accesso alle risorse. Dopo l'autenticazione, all'utente viene concesso l'accesso alle risorse in base alle autorizzazioni assegnate a tale utente per la risorsa.

Controllare le azioni eseguite in un account utente.

Windows e i sistemi operativi Windows Server dispongono di account utente predefiniti oppure è possibile creare account utente in base ai requisiti dell'organizzazione.

Gruppi di sicurezza

Un gruppo di sicurezza è una raccolta di account utente, account computer, contatti e altri gruppi che possono essere gestiti come singola unità dal punto di vista della sicurezza. Nei sistemi operativi Windows sono presenti diversi gruppi di sicurezza predefiniti, preconfigurati con i diritti e le autorizzazioni appropriati per l'esecuzione di attività specifiche. È anche possibile (e in genere viene fatto) creare un gruppo di sicurezza per ogni combinazione univoca di requisiti di sicurezza applicabili a più utenti dell'organizzazione.

I gruppi possono essere basati su Active Directory o locali di un computer specifico:

I gruppi di sicurezza di Active Directory si udano per gestire diritti e autorizzazioni per le risorse di dominio.

I gruppi locali sono presenti nel database SAM nei computer locali (in tutti i computer basati su Windows), tranne che nei controller di dominio. I gruppi locali si usano per gestire i diritti e le autorizzazioni solo per le risorse nel computer locale.

Usando i gruppi di sicurezza per gestire il controllo di accesso, è possibile:

Semplificare l'amministrazione. È possibile assegnare un set comune di diritti, un set comune di autorizzazioni o entrambi a più account contemporaneamente, anziché assegnarli singolarmente a ogni account. Inoltre, quando gli utenti trasferiscono processi o lasciano l'organizzazione, la riassegnazione o la rimozione delle autorizzazioni sono più semplici perché le autorizzazioni non sono vincolate agli account utente.

Implementare un modello di controllo degli accessi in base al ruolo. È possibile usare questo modello per concedere le autorizzazioni usando gruppi con ambiti diversi per scopi appropriati. Gli ambiti disponibili in Windows includono locale, globale, locale di dominio e universale.

Ridurre al minimo le dimensioni degli ACL e accelerare il controllo della sicurezza. Un gruppo di sicurezza ha il proprio SID, pertanto il SID del gruppo può essere usato per specificare le autorizzazioni per una risorsa. In un ambiente con molte migliaia di utenti, se i SID dei singoli account utente vengono usati per specificare l'accesso a una risorsa, l'ACL della risorsa può diventare ingestibile e il tempo necessario per controllare le autorizzazioni per la risorsa può diventare inaccettabile.

Per descrizioni e informazioni sulle impostazioni dei gruppi di sicurezza di dominio definiti in Active Directory, vedere Gruppi di sicurezza di Active Directory.

Per descrizioni e informazioni sulle impostazioni delle identità speciali, vedere Gruppi di identità speciali.

Vedi anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per