Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Appendice D: Protezione degli account predefiniti Administrator in Active Directory

In ogni dominio in Active Directory, un account amministratore viene creato come parte della creazione del dominio. Per impostazione predefinita, questo account è membro dei gruppi Amministratori di dominio e Amministratori. Se il dominio è il dominio radice della foresta, l'account è anche membro del gruppo Admin Enterprise.

L'utilizzo dell'account Administrator di un dominio deve essere riservato solo alle attività di versioni iniziali e, eventualmente, agli scenari di ripristino di emergenza. Per garantire che un account Administrator possa essere utilizzato per effettuare riparazioni nel caso in cui non sia possibile utilizzare altri account, non è necessario modificare l'appartenenza predefinita dell'account Administrator in alcun dominio nella foresta. Invece, è necessario proteggere l'account Administrator in ogni dominio della foresta come descritto nella sezione seguente e descritto in dettaglio nelle istruzioni che seguono.

Nota

In questa guida si consigliava di disabilitare l'account. Questo consiglio è stato rimosso in quanto il white paper sul ripristino della foresta utilizza l'account amministratore predefinito. Questo è dovuto al fatto che è l'unico account che consente l'accesso senza richiedere un server di catalogo globale.

Controlli per gli account amministratore predefinito

È necessario configurare le seguenti impostazioni per l'account predefinito Administrator in ogni dominio della foresta:

Abilitare il flag Account è sensibile e non può essere delegato nell'account.

Abilitare il flag Per l'accesso interattivo occorre una smart card nell'account.

Configurare gli oggetti Criteri di gruppo per limitare l'utilizzo dell'account Administrator nei sistemi a cui si è aggiunto il dominio:

In uno o più Oggetti Criteri di Gruppo, creati e collegati alle unità organizzative delle workstation e dei server membri in ciascun dominio, aggiungere l'account Administrator di ogni dominio ai seguenti diritti utente in Configurazione computer\Criteri\ Impostazioni di Windows\Impostazioni sicurezza\Criteri locali\Assegnazioni dei diritti utente:

Nega accesso al computer dalla rete

Negare l'accesso come processo batch

Nega accesso come servizio

Nega accesso tramite Servizi Desktop remoto

Nota

Quando si aggiungono account a questa impostazione, è necessario specificare se si stanno configurando account Administrator locali o account Administrator di dominio. Ad esempio, per aggiungere l'account Amministratore dominio TAILSPINTOYS a questi diritti di negazione, è necessario digitare l'account come TAILSPINTOYS\Amministratore oppure passare all'account Amministratore per il dominio TAILSPINTOYS. Se si digita "Administrator" in queste impostazioni dei diritti utente nell'editor oggetti Criteri di gruppo, si limiterà l'account Administrator locale nei computer a cui è applicato l'oggetto Criteri di gruppo.

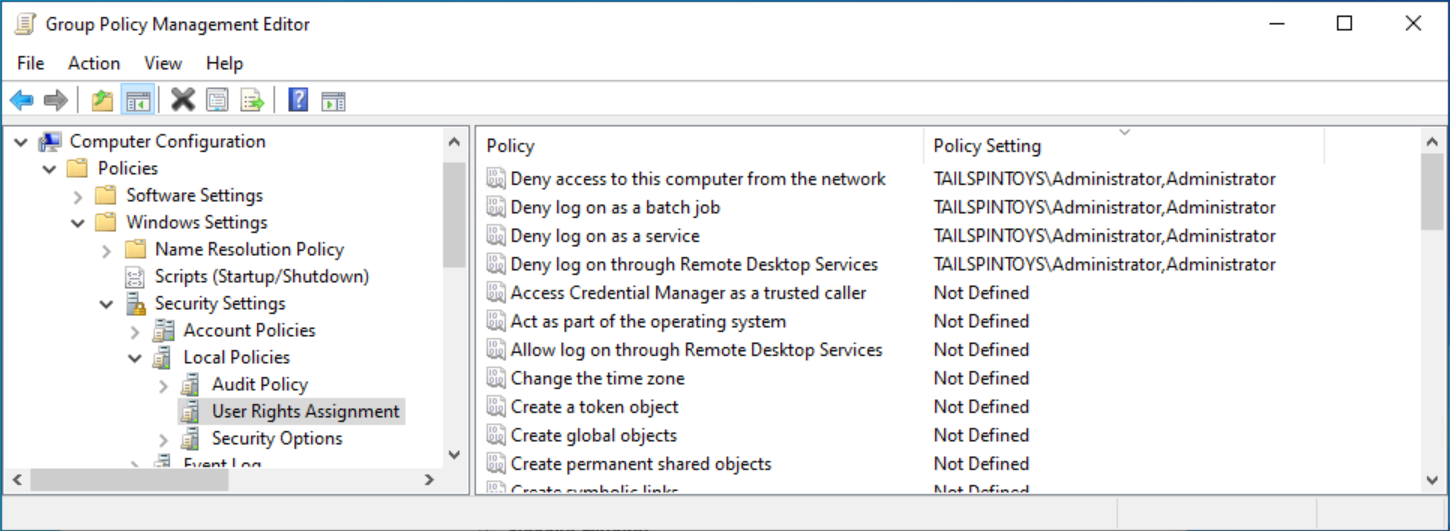

È consigliabile limitare l'account amministratore locale sul server e workstation membri allo stesso modo come account di amministratore di dominio. Pertanto, è necessario aggiungere in genere l'account Administrator per ogni dominio nella foresta e l'account di amministratore per il computer locale per queste impostazioni di diritti utente. La schermata seguente mostra un esempio di configurazione di questi diritti utente per bloccare l'account di amministratore locale e account di amministratore del dominio di eseguire accessi che non sono necessari per questi account.

- Configurare gli oggetti Criteri di gruppo per limitare gli account Administrator nei controller di dominio

In ogni dominio dell'insieme di strutture, è necessario modificare l'oggetto Criteri di gruppo Controller di dominio predefiniti o un criterio collegato all'unità organizzativa dei controller di dominio in modo da aggiungere l'account amministratore di ogni dominio ai diritti utente seguenti in Configurazione computer\Criteri\Impostazioni di Windows\Impostazioni di sicurezza\Criteri locali\Assegnazioni diritti utente:

Nega accesso al computer dalla rete

Negare l'accesso come processo batch

Nega accesso come servizio

Nega accesso tramite Servizi Desktop remoto

Nota

Queste impostazioni garantiranno che l'account predefinito Administrator del dominio non possa essere utilizzato per connettersi a un controller di dominio, sebbene l'account possa accedere localmente ai controller di dominio. Poiché questo account deve essere utilizzato solo in scenari di ripristino di emergenza, è previsto che sia disponibile l'accesso fisico ad almeno un controller di dominio, oppure che si possano utilizzare altri account con le autorizzazioni per accedere ai controller di dominio in remoto.

Configurare il controllo degli account Administrator

Quando ciascun account Amministratore di dominio è protetto, è necessario configurare il controllo per monitorare l'utilizzo o le modifiche apportate all'account. Se l'account è connesso, la password viene reimpostata o vengono apportate altre modifiche all'account, è necessario inviare avvisi agli utenti o ai team responsabili dell'amministrazione di Active Directory, oltre che ai team di gestione degli incidenti dell'organizzazione.

Istruzioni dettagliate per proteggere gli account predefiniti Administrator in Active Directory

In Server Manager, selezionare Strumenti, quindi Utenti e computer di Active Directory.

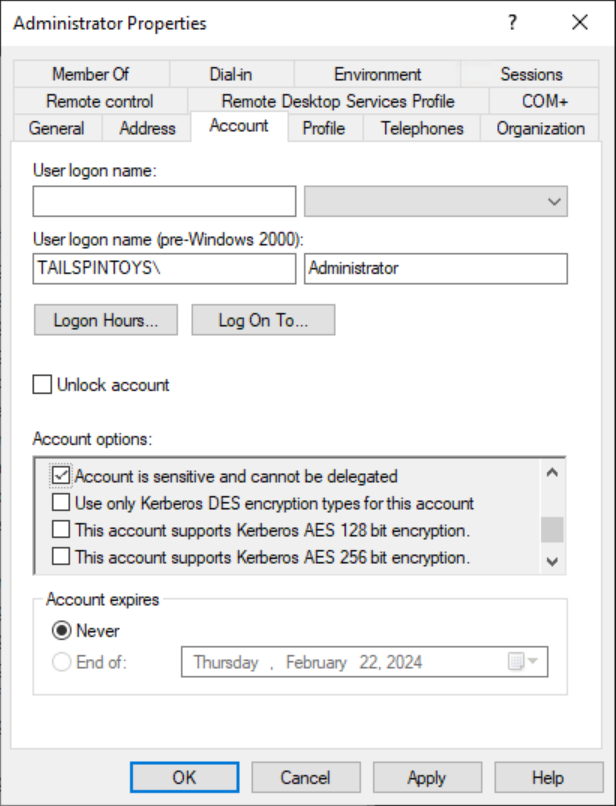

Per prevenire gli attacchi che sfruttano la delega per utilizzare le credenziali di account in altri sistemi, è necessario eseguire questa procedura:

Selezionare con il pulsante destro del mouse l'account Amministratore e selezionare Proprietà.

Fare clic sulla scheda Account.

In Opzioni account, selezionare il flag L'account è sensibile e non può essere delegato, come indicato nello screenshot seguente e selezionare OK.

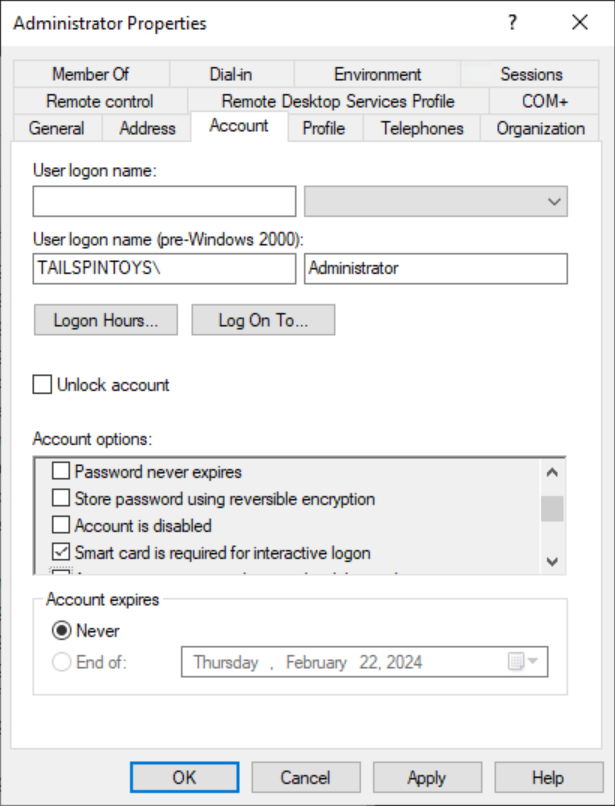

Per abilitare il flag Per l'accesso interattivo occorre una smart card nell'account, procedere come segue:

Selezionare con il pulsante destro del mouse l'account Amministratore e selezionare Proprietà.

Fare clic sulla scheda Account.

In Opzioni account, selezionare il flag La smart card è necessaria per l'accesso interattivo, come indicato nello screenshot seguente, quindi fare clic su OK.

Configurazione di oggetti Criteri di gruppo per limitare gli account Administrator a livello di dominio

Avviso

Questo oggetto Criteri di gruppo non deve mai essere collegato a livello di dominio perché può rendere inutilizzabile l'account predefinito Administrator, anche in scenari di ripristino di emergenza.

In Server Manager, selezionare Strumenti, quindi Gestione criteri di gruppo.

Nell'albero della console, espandere <Foresta>\Domini\<Dominio>, quindi Oggetti Criteri di gruppo (in cui <Foresta> è il nome della foresta e <Dominio> è il nome del dominio in cui si desidera creare i Criteri di gruppo).

Nell'albero della console, con il pulsante destro del mouse, selezionare Oggetti Criteri di gruppo e selezionare Nuovo.

Nella finestra di dialogo Nuovo GPO, digitare <Nome GPO> e selezionare OK (dove <il nome del GPO> è il nome di questo GPO).

Nel riquadro dei dettagli, selezionare <Nome GPO> e selezionare Modifica.

Passare a Configurazione computer\Criteri\Impostazioni di Windows\Impostazioni sicurezza\Criteri locali e selezionare Assegnazione diritti utente.

Configurare i diritti utente per impedire all'account amministratore di accedere ai membri, ai server e alle workstation in rete eseguendo la procedura seguente:

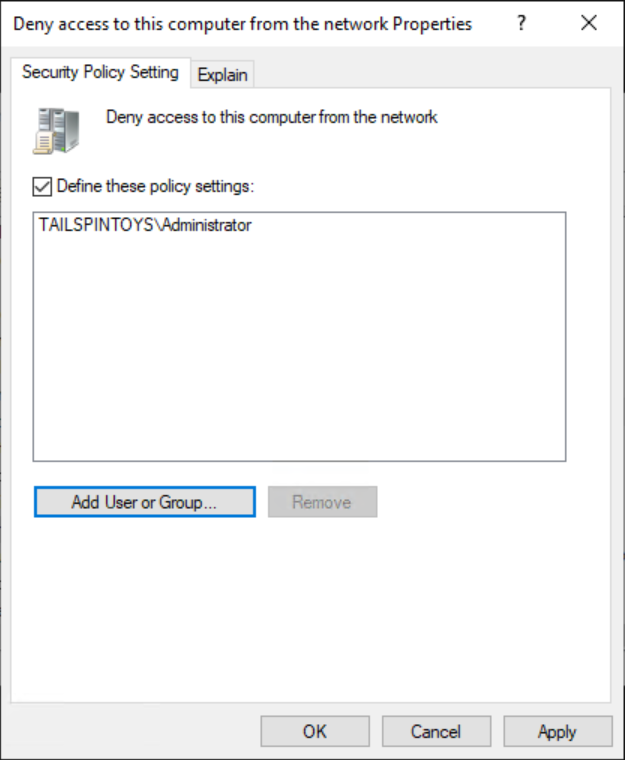

Selezionare due volte Nega accesso al computer dalla rete e selezionare Definisci le impostazioni dei criteri.

Selezionare Aggiungi utente o gruppo e Sfoglia.

Digitare Amministratore, selezionare Controlla nomi e selezionare OK. Verificare che l'account sia visualizzato nel formato <NomeDominio>\NomeUtente come indicato nello screenshot seguente.

Selezionare OK e di nuovo OK.

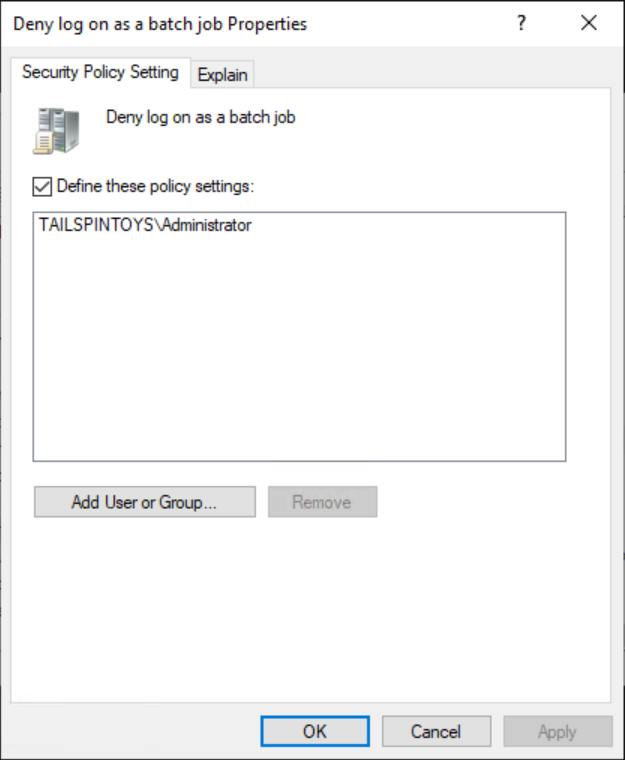

Configurare i diritti utente per impedire all'account amministratore di eseguire l'accesso come processo batch eseguendo la procedura seguente:

Selezionare due volte Nega accesso come processo batch e selezionare Definisci impostazioni dei criteri.

Selezionare Aggiungi utente o gruppo e Sfoglia.

Digitare Amministratore, selezionare Controlla nomi e selezionare OK. Verificare che l'account sia visualizzato nel formato <NomeDominio>\NomeUtente come indicato nello screenshot seguente.

Selezionare OK e di nuovo OK.

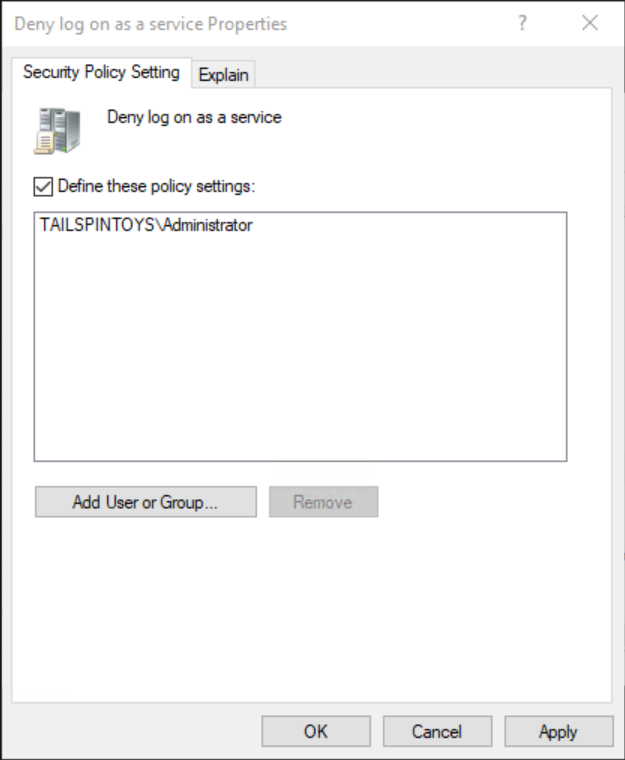

Configurare i diritti utente per impedire all'account amministratore di eseguire l'accesso come servizio eseguendo la procedura seguente:

Selezionare due volte Nega accesso come servizio e selezionare Definisci impostazioni dei criteri.

Selezionare Aggiungi utente o gruppo e Sfoglia.

Digitare Amministratore, selezionare Controlla nomi e selezionare OK. Verificare che l'account sia visualizzato nel formato <NomeDominio>\NomeUtente come indicato nello screenshot seguente.

Selezionare OK e di nuovo OK.

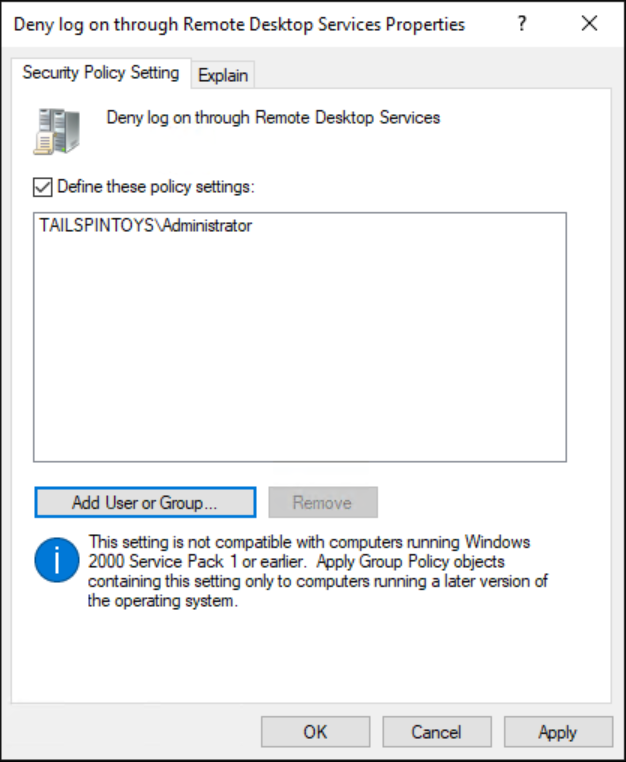

Configurare i diritti utente per impedire all'account amministratore di accedere ai membri, ai server e alle workstation tramite servizi desktop remoti eseguendo la procedura seguente:

Selezionare due volte Nega accesso tramite Servizi desktop remoti e selezionare Definisci impostazioni dei criteri.

Selezionare Aggiungi utente o gruppo e Sfoglia.

Digitare Amministratore, selezionare Controlla nomi e selezionare OK. Verificare che l'account sia visualizzato nel formato <NomeDominio>\NomeUtente come indicato nello screenshot seguente.

Selezionare OK e di nuovo OK.

Per uscire dall'Editor Gestione criteri di gruppo, selezionare File quindi Esci .

In Gestione criteri di gruppo, collegare l'oggetto GPO alle unità organizzative del server membro e della workstation eseguendo la procedura seguente:

Passare a <Foresta>\Domini\<Dominio> (in cui <Foresta> è il nome della foresta e <Dominio> è il nome del dominio in cui si vuole impostare i Criteri di gruppo).

Selezionare con il pulsante destro del mouse l'unità organizzativa a cui verrà applicato l'oggetto GPO e selezionare Collega un oggetto GPO esistente.

Selezionare il GPO creato e selezionare OK.

Creare collegamenti a tutte le altre unità organizzative che contengono workstation.

Creare collegamenti a tutte le altre unità organizzative che contengono server membri.

Importante

Quando si aggiunge l'account Administrator a queste impostazioni, si specifica se si sta configurando un account Administrator locale o un account Administrator di dominio in base a come si etichettano gli account. Ad esempio, per aggiungere l'account Administrator del dominio TAILSPINTOYS a questi diritti di negazione, è necessario accedere all'account Administrator del dominio TAILSPINTOYS, che verrà visualizzato come TAILSPINTOYS\Administrator. Se si digita "Administrator" in queste impostazioni dei diritti utente nell'editor oggetti Criteri di gruppo, si limiterà l'account Administrator locale nei computer a cui è applicato l'oggetto Criteri di gruppo, come descritto in precedenza.

Passaggi di verifica

I passaggi di verifica descritti qui sono specifici per Windows 8 e Windows Server 2012.

Verifica l'opzione dell'account "Per l'accesso interattivo occorre una smart card"

- Da qualsiasi server membro o workstation interessata dalle modifiche all'oggetto Criteri di gruppo, tentare di accedere in modo interattivo al dominio utilizzando l'account predefinito Administrator del dominio. Dopo il tentativo di accesso, verrà visualizzata una finestra di dialogo che informa che è necessaria una smart card per l'accesso.

Verificare le impostazioni dell'oggetto Criteri di gruppo "Nega accesso al computer dalla rete"

Tentare di accedere a un server membro o a una workstation tramite la rete interessata dalle modifiche apportate all'oggetto GPO da un server membro o da una workstation non interessata dalle modifiche apportate all'oggetto GPO. Per verificare le impostazioni dell'oggetto Criteri di gruppo, provare a eseguire il mapping dell'unità di sistema utilizzando il comando NET USE eseguendo i seguenti passaggi:

Accedere al dominio utilizzando l'account predefinito Administrator del dominio.

Selezionare con il pulsante destro del mouse il suggerimento Start e scegliere Windows PowerShell (Admin).

Quando viene richiesto di approvare l'altitudine, selezionare Sì.

Nella finestra di PowerShell, digitare net use \\<Nome server>\c$, dove <Nome server> è il nome del server membro o della workstation a cui si sta tentando di accedere tramite la rete.

Dovrebbe essere visualizzato un messaggio che informa che all'utente non è stato concesso il tipo di accesso richiesto.

Verificare le impostazioni dell'oggetto Criteri di gruppo "Nega accesso come processo batch"

Da qualsiasi server membro o workstation interessata dalle modifiche all'oggetto Criteri di gruppo, accedere localmente.

Creare un file batch

Selezionare il suggerimento Start e digitare Blocco note.

Nell'elenco dei risultati, selezionare Blocco note.

Nel Blocco note, digitare dir c:.

Selezionare File e Salva.

Nel campo Nome file, digitare <Nome file>.bat (in cui <Nome file> è il nome del nuovo file batch).

Pianificare un'attività

Selezionare il suggerimento Start , digitare Utilità di pianificazione attività e selezionare Utilità di pianificazione attività.

In Utilità di pianificazione attività, selezionare Azione e Crea attività.

Nella finestra di dialogo Crea attività, digitare <Nome attività> (in cui <Nome attività> è il nome della nuova attività).

Selezionare la scheda Azioni e selezionare Nuova.

In Azione:, selezionare Avvia un programma.

In Programma/script:, selezionare Sfoglia, individuare e selezionare il file batch creato nella sezione "Crea un file batch" e selezionare Apri.

Seleziona OK.

Selezionare la scheda Generale.

In Opzioni di sicurezza, selezionare Cambia utente o gruppo.

Digitare il nome dell'account amministratore a livello di dominio, selezionare Controlla nomi e OK.

Selezionare Esegui se l'utente è connesso o meno e Non archiviare la password. L'attività avrà accesso solo alle risorse del computer locale.

Seleziona OK.

Viene visualizzata una finestra di dialogo che richiede le credenziali dell'account utente per l'esecuzione dell'attività.

Dopo aver immesso le credenziali, selezionare OK.

Verrà visualizzata una finestra di dialogo che informa che l'attività richiede un account con diritti di accesso come processo batch.

Verificare le impostazioni dell'oggetto Criteri di gruppo "Nega accesso come servizio"

Da qualsiasi server membro o workstation interessata dalle modifiche all'oggetto Criteri di gruppo, accedere localmente.

Selezionare il suggerimento Start, digitare servizi e selezionare Servizi.

Individuare e selezionare due volte Spooler di stampa.

Selezionare la scheda Accesso.

In Accedi come:, seleziona Questo account.

Selezionare Sfoglia, digitare il nome dell'account Amministratore a livello di dominio, selezionare Controlla nomi e OK.

In Password: e Conferma password:, digitare la password dell'account amministratore e selezionare OK.

Selezionare OK altre tre volte.

Selezionare con il pulsante destro del mouse il servizio Spooler di stampa e scegliere Riavvia.

Quando il servizio viene riavviato, una finestra di dialogo informa che non è stato possibile avviare il servizio Spooler di stampa.

Ripristinare le modifiche al servizio di spooler della stampante

Da qualsiasi server membro o workstation interessata dalle modifiche all'oggetto Criteri di gruppo, accedere localmente.

Selezionare il suggerimento Start, digitare servizi e selezionare Servizi.

Individuare e selezionare due volte Spooler di stampa.

Selezionare la scheda Accesso.

In Accedi come:, selezionare l'account di sistema locale e selezionare OK.

Verificare le impostazioni dell'oggetto Criteri di gruppo "Nega accesso tramite Servizi Desktop remoto"

Selezionare Start e digitare connessione desktop remoto e selezionare Connessione desktop remoto.

Nel campo Computer, digitare il nome del computer a cui si desidera connettersi e selezionare Connetti. È anche possibile digitare l'indirizzo IP al posto del nome del computer.

Quando richiesto, fornire le credenziali per il nome dell'account Administrator a livello di dominio.

La Connessione desktop remota viene negata.