Requisiti dei certificati per i server federativi

In qualsiasi progettazione di Active Directory Federation Services (AD FS) è necessario usare vari certificati per proteggere la comunicazione e facilitare le autenticazioni utente tra client Internet e server federativi. Ogni server federativo deve avere un certificato per le comunicazione dei servizi e un certificato di firma del token prima di poter partecipare alle comunicazioni di AD FS. La tabella seguente descrive i tipi di certificato associati a un server federativo.

| Tipo di certificato | Descrizione |

|---|---|

| Certificato per la firma di token | Si tratta di un certificato X509. I server federativi usano coppie di chiavi pubbliche/private associate per firmare digitalmente tutti i token di sicurezza che producono, tra cui metadati federativi pubblicati e richieste di risoluzione di elementi. È possibile configurare più certificati di firma token nello snap-in Gestione di AD FS per consentire il rollover del certificato quando un certificato è vicino alla scadenza. Per impostazione predefinita, vengono pubblicati tutti i certificati dell'elenco, ma solo il certificato per la firma di token primario viene usato da AD FS per firmare effettivamente i token. Tutti i certificati selezionati devono avere una chiave privata corrispondente. Per ulteriori informazioni, consultare Token-Signing Certificates e Add a Token-Signing Certificate. |

| Certificato per le comunicazioni di servizi | I server federativi usano un certificato di autenticazione, noto anche come comunicazione di servizi, per la sicurezza dei messaggi di Windows Communication Foundation (WCF). Per impostazione predefinita, si tratta dello stesso certificato usato da server federativo come certificato SSL (Secure Sockets Layer) in Internet Information Services (IIS). Nota: Lo snap-in Gestione di AD FS fa riferimento ai certificati di autenticazione server per i server federativi in qualità di certificati per le comunicazione dei servizi. Per altre informazioni, vedere Certificati per le comunicazioni dei servizi e Impostare un certificato per le comunicazioni dei servizi. Poiché il certificato per le comunicazioni di servizi deve essere considerato attendibile dai computer client, è consigliabile usarne uno firmato da un'autorità di certificazione (CA) attendibile. Tutti i certificati selezionati devono avere una chiave privata corrispondente. |

| Certificato SSL (Secure Sockets Layer) | I server federativi usano un certificato SSL per proteggere il traffico dei servizi Web per le comunicazioni SSL con client Web e proxy server federativi. Poiché il certificato SSL deve essere considerato attendibile dai computer client, è consigliabile usarne uno firmato da una CA attendibile. Tutti i certificati selezionati devono avere una chiave privata corrispondente. |

| Certificato di decrittografia token | Questo certificato viene usato per decrittografare i token ricevuti dal server federativo. È possibile avere più certificati di decrittografia. In questo modo un server federativo di risorse è in grado di decrittografare i token emessi con un certificato meno recente dopo che un nuovo certificato viene impostato come certificato di decrittografia primario. Tutti i certificati possono essere usati per la decrittografia, ma solo quello primario viene effettivamente pubblicato nei metadati federativi. Tutti i certificati selezionati devono avere una chiave privata corrispondente. Per altre informazioni, vedere Aggiungere un certificato di decrittografia di token. |

È possibile richiedere e installare un certificato SSL o un certificato per le comunicazioni di servizi tramite lo snap-in Microsoft Management Console (MMC) per IIS. Per informazioni più generali sull'uso dei certificati SSL, vedere IIS 7.0: Configurazione di SSL (Secure Sockets Layer) in IIS 7.0 e IIS 7.0: Configurazione dei certificati del server in IIS 7.0.

Nota

In AD FS è possibile modificare il livello SHA (Secure Hash Algorithm) usato per le firme digitali in SHA-1 o SHA-256 (più sicuro). AD FS non supporta l'uso di certificati con altri metodi hash, ad esempio MD5, ovvero l'algoritmo hash predefinito usato con lo strumento da riga di comando Makecert.exe. Come procedura consigliata di sicurezza, usare SHA-256 (impostazione predefinita) per tutte le firme. SHA-1 è la scelta consigliata da usare solo in scenari in cui è necessario interoperare con un prodotto che non supporta le comunicazioni tramite SHA-256, ad esempio prodotti non Microsoft o ADFS 1. x.

Scelta della strategia per la CA

AD FS non richiede che i certificati vengano emessi da un'autorità di certificazione. Il certificato SSL, ossia quello usato anche per impostazione predefinita come certificato per le comunicazioni dei servizi, deve essere tuttavia considerato attendibile dai client di AD FS. È consigliabile non usare certificati autofirmati per questi tipi di certificati.

Importante

L'uso di certificati SSL autofirmati in ambienti di produzione può consentire a utenti malintenzionati di un'organizzazione partner account di assumere il controllo dei server federativi in un'organizzazione partner risorse. Questo rischio di sicurezza esiste perché i certificati autofirmati sono certificati radice. Devono essere aggiunti all'archivio radice attendibile di un altro server federativo, ad esempio, il server federativo delle risorse e ciò può lasciare il server vulnerabile all'attacco.

Dopo aver ricevuto un certificato da una CA, assicurarsi che tutti i certificati vengano importati nell'archivio certificati personali del computer locale. È possibile importare i certificati nell'archivio personale con lo snap-in MMC Certificati.

In alternativa allo snap-in Certificati, è anche possibile importare il certificato SSL con lo snap-in Gestione IIS quando tale certificato viene assegnato al sito Web predefinito. Per altre informazioni, vedere Importare un certificato di autenticazione server nel sito Web predefinito.

Nota

Prima di installare il software di AD FS nel computer che diventerà il server federativo, assicurarsi che entrambi i certificati si trovino nell'archivio certificati personali del computer locale e che il certificato SSL sia assegnato al sito Web predefinito. Per altre informazioni sull'ordine delle attività necessarie per configurare un server federativo, vedere Elenco di controllo: Configurazione di un server federativo.

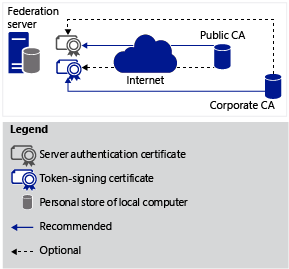

In base ai requisiti di sicurezza e di budget, valutare con attenzione quali certificati verranno ottenuti da una CA pubblica o da una CA aziendale. La figura seguente mostra le autorità di certificazione consigliate per l'emissione di specifici tipi di certificati. Queste indicazioni riflettono un approccio basato su procedure consigliate per la sicurezza e i costi.

Elenchi di revoche di certificati

Se per uno dei certificati usati esistono elenchi di revoca dei certificati, il server con il certificato configurato deve essere in grado di contattare il server che distribuisce gli elenchi di revoca di certificati.

Vedi anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per