Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Modelli di criteri di controllo di accesso in AD FS

Active Directory Federation Services supporta ora l'uso dei modelli di criteri di controllo di accesso. Usando i modelli di criteri di controllo di accesso, un amministratore può applicare le impostazioni dei criteri assegnando il modello di criteri a un gruppo di relying party (RP). L'amministratore può anche apportare aggiornamenti al modello di criteri e le modifiche verranno applicate automaticamente alle relying party se non è necessaria alcuna interazione dell'utente.

Che cosa sono i modelli di criteri di controllo di accesso?

La pipeline principale di AD FS per l'elaborazione dei criteri prevede tre fasi: autenticazione, autorizzazione e rilascio di attestazioni. Attualmente, gli amministratori di AD FS devono configurare un criterio per ognuna di queste fasi separatamente. Ciò implica anche la comprensione delle implicazioni di questi criteri e se questi criteri hanno inter-dipendenza. Inoltre, gli amministratori devono comprendere il linguaggio delle regole delle attestazioni e creare regole personalizzate per abilitare alcuni criteri comuni e semplici, ad esempio, bloccare l'accesso esterno.

I modelli di criteri di controllo di accesso sostituiscono questo modello precedente in cui gli amministratori devono configurare le regole di autorizzazione di rilascio usando il linguaggio delle attestazioni. I vecchi cmdlet di PowerShell delle regole di autorizzazione di rilascio sono ancora applicabili, ma sono mutuamente esclusivi rispetto al nuovo modello. Gli amministratori possono scegliere di usare il nuovo modello o il modello precedente. Il nuovo modello consente agli amministratori di controllare quando concedere l'accesso, inclusa l'applicazione dell'autenticazione a più fattori.

I modelli di criteri di controllo di accesso usano un modello di autorizzazione. Ciò significa che per impostazione predefinita nessuno ha accesso e che l'accesso deve essere concesso in modo esplicito. Tuttavia, questo non è solo un permesso tutto o niente. Gli amministratori possono aggiungere eccezioni alla regola di autorizzazione. Ad esempio, un amministratore può voler concedere l'accesso in base a una rete specifica selezionando questa opzione e specificando l'intervallo di indirizzi IP. Tuttavia, l'amministratore può aggiungere ed eccezione, ad esempio, l'amministratore può aggiungere un'eccezione da una rete specifica e specificare l'intervallo di indirizzi IP.

Modelli di criteri di controllo di accesso predefiniti e modelli di criteri di controllo di accesso personalizzati

AD FS include diversi modelli di criteri di controllo di accesso predefiniti. Questi si riferiscono a scenari comuni che condividono lo stesso insieme di requisiti delle politiche, come, ad esempio, le politiche di accesso dei client per Office 365. Questi modelli non possono essere modificati.

Per offrire maggiore flessibilità per soddisfare le esigenze aziendali, gli amministratori possono creare modelli di criteri di accesso personalizzati. Queste modifiche possono essere modificate dopo la creazione e le modifiche apportate al modello di criteri personalizzato verranno applicate a tutti gli indirizzi IP controllati da tali modelli di criteri. Per aggiungere un modello di criteri personalizzato, è sufficiente fare clic su Aggiungi criteri di controllo di accesso dall'interno della gestione di AD FS.

Per creare un modello di criteri, un amministratore deve prima specificare in quali condizioni verrà autorizzata una richiesta per il rilascio di token e/o la delega. Le opzioni di condizione e azione sono illustrate nella tabella seguente. Le condizioni in grassetto possono essere ulteriormente configurate dall'amministratore con valori diversi o nuovi. L'amministratore può anche specificare eccezioni, se presenti. Quando viene soddisfatta una condizione, un'azione di autorizzazione non verrà attivata se è presente un'eccezione specificata e la richiesta in ingresso corrisponde alla condizione specificata nell'eccezione.

| Concedi permessi agli utenti | Eccetto |

|---|---|

| Dalla rete specifica | Dalla rete specifica Da gruppi specifici Dai dispositivi con livelli di attendibilità specifici Con attestazioni specifiche nella richiesta |

| Da gruppi specifici | Dalla rete specifica Da gruppi specifici Dai dispositivi con livelli di attendibilità specifici Con attestazioni specifiche nella richiesta |

| Dai dispositivi con livelli di attendibilità specifici | Dalla rete specifica Da gruppi specifici Dai dispositivi con livelli di attendibilità specifici Con attestazioni specifiche nella richiesta |

| Con attestazioni specifiche nella richiesta | Dalla rete specifica Da gruppi specifici Dai dispositivi con livelli di attendibilità specifici Con attestazioni specifiche nella richiesta |

| E richiedono l'autenticazione a più fattori | Dalla rete specifica Da gruppi specifici Dai dispositivi con livelli di attendibilità specifici Con attestazioni specifiche nella richiesta |

Se un amministratore seleziona più condizioni, si tratta di una relazione AND . Le azioni si escludono a vicenda e per una regola dei criteri è possibile scegliere una sola azione. Se l'amministratore seleziona più eccezioni, si tratta di una relazione OR . Di seguito sono riportati alcuni esempi di regole di criterio:

| Politica | Regole della politica |

|---|---|

| L'accesso Extranet richiede l'autenticazione a più fattori Tutti gli utenti sono autorizzati |

Regola n. 1 da Extranet e con autenticazione a più fattori (MFA) Permesso Regola n. 2 da intranet Permesso |

| L'accesso esterno non è consentito, eccetto per i non-FTE. L'accesso all'Intranet per i dipendenti a tempo pieno su dispositivi registrati nel sistema aziendale è consentito. |

Regola n. 1 Da extranet e dal gruppo non-FTE Permesso Regola n. 2 da intranet e dal dispositivo associato all'area di lavoro e dal gruppo FTE Permesso |

| L'accesso Extranet richiede l'autenticazione a più fattori, ad eccezione di "amministratore del servizio" Tutti gli utenti sono autorizzati ad accedere |

Regola n. 1 da Extranet e con autenticazione a più fattori (MFA) Permesso Eccetto il gruppo di amministrazione del servizio Regola n. 2 sempre Permesso |

| L'accesso al dispositivo collegato da un luogo esterno al posto di lavoro tramite Extranet richiede l'autenticazione a più fattori. Consentire l'infrastruttura di Active Directory per l'accesso intranet ed extranet |

Regola n. 1 da intranet E dal gruppo AD Fabric Permesso Regola n. 2 da Extranet e da un dispositivo non associato all'area di lavoro e dal gruppo di AD Fabric e con autenticazione a più fattori (MFA) Permesso Regola n. 3 da Extranet e dal dispositivo associato all'area di lavoro e dal gruppo di AD Fabric Permesso |

Modello di criteri con parametri e modello di criteri non con parametri

Un modello di criteri parametrizzato è un modello di criteri che contiene parametri. Un amministratore deve immettere il valore per questi parametri quando si assegna questo modello a RPs.Un amministratore non può apportare modifiche al modello di criteri con parametri dopo che è stato creato. Un esempio di criteri con parametri è il criterio predefinito Consenti gruppo specifico. Ogni volta che questo criterio viene applicato a un rp, questo parametro deve essere specificato.

Un modello di criteri non con parametri è un modello di criteri che non dispone di parametri. Un amministratore può assegnare questo modello ai fornitori di risorse senza bisogno di input e può apportare modifiche a un modello di policy non parametrizzato dopo la sua creazione. Un esempio è il criterio integrato, Consentire a tutti e richiedere l'autenticazione multifattoriale.

Come creare criteri di controllo di accesso non con parametri

Per creare criteri di controllo di accesso non con parametri, utilizzare la procedura seguente

Per creare criteri di controllo di accesso non con parametri

In Gestione AD FS a sinistra selezionare Criteri di controllo di accesso e fare clic con il pulsante destro del mouse su Aggiungi criteri di controllo di accesso.

Immettere un nome e una descrizione. Ad esempio: consentire agli utenti di usare dispositivi autenticati.

In Consenti l'accesso se vengono soddisfatte le regole seguenti fare clic su Aggiungi.

Nella sezione Autorizzazione, selezionare la casella accanto a da dispositivi con un livello di attendibilità specifico

Nella parte inferiore, seleziona l'opzione specifica sottolineata

Nella finestra visualizzata selezionare autenticata dall'elenco a discesa. Fare clic su OK.

Fare clic su OK. Fare clic su OK.

Come creare un criterio di controllo di accesso con parametri

Per creare un criterio di controllo di accesso con parametri, utilizzare la procedura seguente

Per creare un criterio di controllo di accesso con parametri

In Gestione AD FS a sinistra selezionare Criteri di controllo di accesso e fare clic con il pulsante destro del mouse su Aggiungi criteri di controllo di accesso.

Immettere un nome e una descrizione. Ad esempio: autorizzare gli utenti con un'attestazione specifica.

In Consenti l'accesso se vengono soddisfatte le regole seguenti fare clic su Aggiungi.

Sotto permesso, spuntare la casella accanto a con attestazioni specifiche nella richiesta

Nella parte inferiore, seleziona l'opzione specifica sottolineata

Nella finestra visualizzata selezionare Parametro specificato quando viene assegnato il criterio di controllo di accesso. Fare clic su OK.

Fare clic su OK. Fare clic su OK.

Come creare criteri di controllo di accesso personalizzati con un'eccezione

Per creare un criterio di controllo di accesso con un'eccezione, utilizzare la procedura seguente.

Per creare criteri di controllo di accesso personalizzati con un'eccezione

In Gestione AD FS a sinistra selezionare Criteri di controllo di accesso e fare clic con il pulsante destro del mouse su Aggiungi criteri di controllo di accesso.

Immettere un nome e una descrizione. Ad esempio: consentire agli utenti dispositivi autenticati ma non gestiti.

In Consenti l'accesso se vengono soddisfatte le regole seguenti fare clic su Aggiungi.

Nella sezione Autorizzazione, selezionare la casella accanto a da dispositivi con un livello di attendibilità specifico

Nella parte inferiore, seleziona l'opzione specifica sottolineata

Nella finestra visualizzata selezionare autenticata dall'elenco a discesa. Fare clic su OK.

Sotto eccezione, metti un segno di spunta nella casella accanto a dispositivi con un livello di attendibilità specifico

Nella parte inferiore sotto "eccezioni", selezionare il specifico sottolineato.

Nella finestra visualizzata, selezionare gestito dall'elenco a discesa. Fare clic su OK.

Fare clic su OK. Fare clic su OK.

Come creare criteri di controllo di accesso personalizzati con più condizioni di autorizzazione

Per creare un criterio di controllo di accesso con più condizioni di autorizzazione, utilizzare la procedura seguente

Per creare un criterio di controllo di accesso con parametri

In Gestione AD FS a sinistra selezionare Criteri di controllo di accesso e fare clic con il pulsante destro del mouse su Aggiungi criteri di controllo di accesso.

Immettere un nome e una descrizione. Ad esempio: consentire agli utenti con un'istanza specifica e da un gruppo specifico.

In Consenti l'accesso se vengono soddisfatte le regole seguenti fare clic su Aggiungi.

Nel permesso, posizionare un segno di spunta nella casella accanto a da un gruppo specifico e con rivendicazioni specifiche nella richiesta

Nella parte inferiore, accanto ai gruppi, selezionare la specifica sottolineata per la prima condizione.

Nella finestra visualizzata selezionare Parametro specificato quando viene assegnato il criterio. Fare clic su OK.

Nella parte inferiore, selezionare la specifica sottolineata per la seconda condizione, accanto alle richieste.

Nella finestra visualizzata selezionare Parametro specificato quando viene assegnato il criterio di controllo di accesso. Fare clic su OK.

Fare clic su OK. Fare clic su OK.

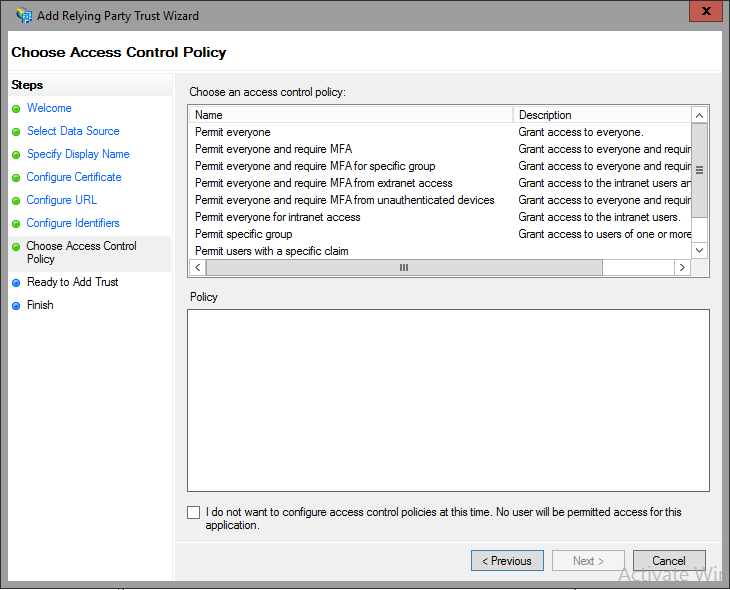

Come assegnare un criterio di controllo di accesso a una nuova applicazione

L'assegnazione di un criterio di controllo di accesso a una nuova applicazione è abbastanza semplice ed è ora stata integrata nel wizard per l'aggiunta di un RP. Dalla Relying Party Trust Wizard è possibile selezionare i criteri di controllo di accesso da assegnare. Questo è un requisito quando si crea un nuovo trust relying party.

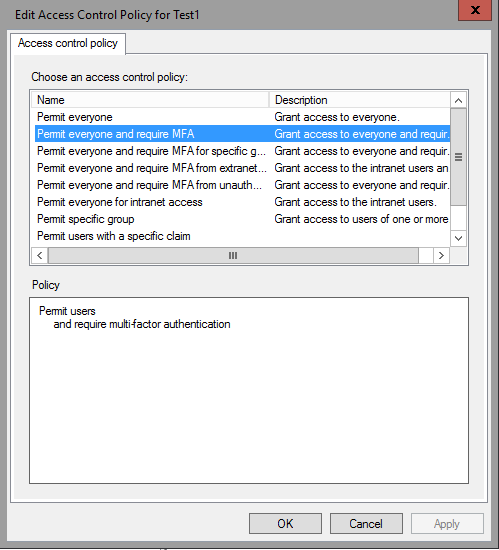

Come assegnare un criterio di controllo di accesso a un'applicazione esistente

Per assegnare un criterio di controllo di accesso a un'applicazione esistente, selezionare semplicemente l'applicazione da Relying Party Trusts e fare clic con il pulsante destro del mouse su Modifica criteri di controllo di accesso.

Da qui è possibile selezionare i criteri di controllo di accesso e applicarli all'applicazione.