Criteri di controllo di accesso in Windows Server 2012 R2 e Windows Server 2012 AD FS

I criteri descritti in questo articolo usano due tipi di attestazioni

Le attestazioni create da AD FS in base alle informazioni che AD FS e proxy applicazione Web possono controllare e verificare, ad esempio l'indirizzo IP del client che si connette direttamente ad AD FS o al WAP.

Attestazioni create da AD FS in base alle informazioni inoltrate ad AD FS dal client come intestazioni HTTP

Importante: i criteri come documentato di seguito bloccano l'aggiunta a un dominio e gli scenari di accesso di Windows 10 che richiedono l'accesso agli endpoint aggiuntivi seguenti

Endpoint AD FS necessari per l'aggiunta a un dominio e l'accesso a Windows 10

- [nome servizio federativo]/adfs/services/trust/2005/windowstransport

- [nome servizio federativo]/adfs/services/trust/13/windowstransport

- [nome servizio federativo]/adfs/services/trust/2005/usernamemixed

- [nome servizio federativo]/adfs/services/trust/13/usernamemixed

- [nome servizio federativo]/adfs/services/trust/2005/certificatemixed

- [nome servizio federativo]/adfs/services/trust/13/certificatemixed

Importante: gli endpoint /adfs/services/trust/2005/windowstransport e /adfs/services/trust/13/windowstransport devono essere abilitati solo per l'accesso Intranet perché devono essere endpoint con connessione Intranet che usano l'associazione WIA su HTTPS. L'esposizione a extranet potrebbe consentire alle richieste relative a questi endpoint di ignorare le protezioni di blocco. Questi endpoint devono essere disabilitati nel proxy (ovvero disabilitati da Extranet) per proteggere il blocco dell'account AD.

Per risolvere il problema, aggiornare tutti i criteri che negano in base all'attestazione dell'endpoint per consentire l'eccezione per gli endpoint precedenti.

Ad esempio, la regola seguente:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path", Value != "/adfs/ls/"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");

verrà aggiornata a:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path", Value != "(/adfs/ls/)|(/adfs/services/trust/2005/windowstransport)|(/adfs/services/trust/13/windowstransport)|(/adfs/services/trust/2005/usernamemixed)|(/adfs/services/trust/13/usernamemixed)|(/adfs/services/trust/2005/certificatemixed)|(/adfs/services/trust/13/certificatemixed)"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");

Nota

Le attestazioni di questa categoria devono essere usate solo per implementare criteri aziendali e non come criteri di sicurezza per proteggere l'accesso alla rete. È possibile che i client non autorizzati inviino intestazioni con false informazioni come modo per ottenere l'accesso.

I criteri descritti in questo articolo devono essere sempre usati con un altro metodo di autenticazione, ad esempio nome utente e password o autenticazione a più fattori.

Scenari di criteri di accesso client

| Scenario | Descrizione |

|---|---|

| Scenario 1: Bloccare tutti gli accessi esterni a Office 365 | L'accesso a Office 365 è consentito da tutti i client nella rete aziendale interna, ma le richieste provenienti da client esterni vengono negate in base all'indirizzo IP del client esterno. |

| Scenario 2: Bloccare tutti gli accessi esterni a Office 365 ad eccezione di Exchange ActiveSync | L'accesso a Office 365 è consentito da tutti i client nella rete aziendale interna, nonché da qualsiasi dispositivo client esterno, ad esempio smartphone, che usano Exchange ActiveSync. Tutti gli altri client esterni, ad esempio quelli che usano Outlook, vengono bloccati. |

| Scenario 3: Bloccare tutti gli accessi esterni a Office 365 ad eccezione delle applicazioni basate su browser | Blocca l'accesso esterno a Office 365, ad eccezione delle applicazioni passive (basate su browser), ad esempio Outlook Web Access o SharePoint Online. |

| Scenario 4: Bloccare tutti gli accessi esterni a Office 365 tranne i gruppi di Active Directory designati | Questo scenario viene usato per testare e convalidare la distribuzione dei criteri di accesso client. Blocca l'accesso esterno a Office 365 solo per i membri di uno o più gruppi di Active Directory. Può anche essere usato per fornire l'accesso esterno solo ai membri di un gruppo. |

Abilitazione dei criteri di accesso client

Per abilitare i criteri di accesso client in AD FS in Windows Server 2012 R2, è necessario aggiornare l'attendibilità della relying party di Microsoft Office 365 Identity Platform. Scegliere uno degli scenari di esempio seguenti per configurare le regole attestazioni nel trust della relying party di Microsoft Office 365 Identity Platform che soddisfi al meglio le esigenze dell'organizzazione.

Scenario 1: Bloccare tutti gli accessi esterni a Office 365

Questo scenario di criteri di accesso client consente l'accesso da tutti i client interni e blocca tutti i client esterni in base all'indirizzo IP del client esterno. È possibile usare le procedure seguenti per aggiungere le regole di autorizzazione di rilascio corrette al trust della relying party di Office 365 per lo scenario scelto.

Per creare regole per bloccare tutti gli accessi esterni a Office 365

Da Server Managerfare clic su Strumenti , quindi su Gestione AD FS.

Nell'albero della console, in AD FS 365\Relazioni di trust, fare clic su Trust della relying party, fare clic con il pulsante destro del mouse sul trust Microsoft Office 365 Identity Platform e quindi scegliereModifica regole attestazione.

Nella finestra di dialogo Modifica regole attestazione selezionare la scheda Regole di autorizzazione rilascio e quindi fare clic su Aggiungi regola per avviare la Creazione guidata regola di attestazione.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “Se è presente un'attestazione IP all'esterno dell'intervallo desiderato, negare”. In Regola personalizzata digitare o incollare la sintassi del linguaggio delle regole attestazione seguente (sostituire il valore precedente per "x-ms-forwarded-client-ip" con un'espressione IP valida):

c1:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio prima dell'impostazione predefinita Regola Consenti l'accesso a tutti gli utenti (la regola Nega avrà la precedenza anche se viene visualizzata in precedenza nell'elenco). Se non si dispone della regola di accesso di autorizzazione predefinita, è possibile aggiungerne una alla fine dell'elenco usando la lingua della regola attestazione come indicato di seguito:

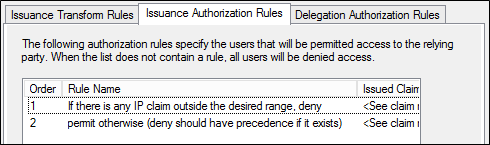

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");Per salvare le nuove regole, nella finestra di dialogo Modifica regole attestazioni fare clic su OK. L'elenco risultante dovrebbe essere simile al seguente.

Scenario 2: Bloccare tutti gli accessi esterni a Office 365 ad eccezione di Exchange ActiveSync

Nell'esempio seguente viene consentito l'accesso a tutte le applicazioni di Office 365, tra cui Exchange Online, dai client interni, tra cui Outlook. Blocca l'accesso dai client che risiedono all'esterno della rete aziendale, come indicato dall'indirizzo IP del client, ad eccezione dei client Exchange ActiveSync, ad esempio gli smartphone.

Per creare regole per bloccare tutti gli accessi esterni a Office 365 ad eccezione di Exchange ActiveSync

Da Server Managerfare clic su Strumenti , quindi su Gestione AD FS.

Nell'albero della console, in AD FS 365\Relazioni di trust, fare clic su Trust della relying party, fare clic con il pulsante destro del mouse sul trust Microsoft Office 365 Identity Platform e quindi scegliereModifica regole attestazione.

Nella finestra di dialogo Modifica regole attestazione selezionare la scheda Regole di autorizzazione rilascio e quindi fare clic su Aggiungi regola per avviare la Creazione guidata regola di attestazione.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “Se è presente un'attestazione IP all'esterno dell'intervallo desiderato, rilasciare un'attestazione” ipoutsiderange. In Regola personalizzata, digitare o incollare la sintassi del linguaggio delle regole attestazione seguente (sostituire il valore precedente per “x-ms-forwarded-client-ip” con un'espressione IP valida):

c1:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] => issue(Type = "http://custom/ipoutsiderange", Value = "true");Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio.

Quindi, nella finestra di dialogo Modifica regole attestazione nella scheda Regole di autorizzazione rilascio, fare clic su Aggiungi regola per avviare di nuovo la Regola attestazione guidata.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “Se è presente un indirizzo IP esterno all'intervallo desiderato E esiste un'attestazione non EAS x-ms-client-application, nega”. In Regola personalizzata, digitare o incollare la sintassi di linguaggio di regola attestazione seguente:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-application", Value != "Microsoft.Exchange.ActiveSync"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = "DenyUsersWithClaim");Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio.

Quindi, nella finestra di dialogo Modifica regole attestazione nella scheda Regole di autorizzazione rilascio, fare clic su Aggiungi regola per avviare di nuovo la Regola attestazione guidata.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione, selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nel configurare la regola nella pagina Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “controllare se esiste” un'attestazione dell'applicazione. In Regola personalizzata, digitare o incollare la sintassi di linguaggio di regola attestazione seguente:

NOT EXISTS([Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-application"]) => add(Type = "http://custom/xmsapplication", Value = "fail");Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio.

Quindi, nella finestra di dialogo Modifica regole attestazione nella scheda Regole di autorizzazione rilascio, fare clic su Aggiungi regola per avviare di nuovo la Regola attestazione guidata.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione, selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio "Nega utenti con ipoutsiderange true e l'applicazione ha esito negativo". In Regola personalizzata, digitare o incollare la sintassi di linguaggio di regola attestazione seguente:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "http://custom/xmsapplication", Value == "fail"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = "DenyUsersWithClaim");Fare clic su Fine. Verificare che la nuova regola venga visualizzata immediatamente sotto la regola precedente e prima della regola predefinita Consentire l'accesso a tutti gli utenti nell'elenco Regole di autorizzazione rilascio (la regola Nega avrà la precedenza anche se viene visualizzata in precedenza nell'elenco).

Se non si dispone della regola di accesso di autorizzazione predefinita, è possibile aggiungerne una alla fine dell'elenco usando la lingua della regola attestazione come indicato di seguito:

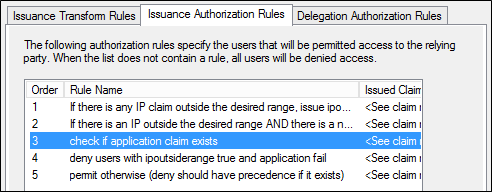

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");Nella finestra di dialogo Modifica regole attestazione fare clic su OK per salvare le regole. L'elenco risultante dovrebbe essere simile al seguente.

Scenario 3: Bloccare tutti gli accessi esterni a Office 365 ad eccezione delle applicazioni basate su browser

Per creare regole per bloccare tutti gli accessi esterni a Office 365 ad eccezione delle applicazioni basate su browser

Da Server Managerfare clic su Strumenti , quindi su Gestione AD FS.

Nell'albero della console, in AD FS 365\Relazioni di trust, fare clic su Trust della relying party, fare clic con il pulsante destro del mouse sul trust Microsoft Office 365 Identity Platform e quindi scegliereModifica regole attestazione.

Nella finestra di dialogo Modifica regole attestazione selezionare la scheda Regole di autorizzazione rilascio e quindi fare clic su Aggiungi regola per avviare la Creazione guidata regola di attestazione.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “Se è presente un'attestazione IP all'esterno dell'intervallo desiderato, rilasciare un'attestazione” ipoutsiderange. In Regola personalizzata, digitare o incollare la sintassi del linguaggio delle regole attestazione seguente (sostituire il valore precedente per “x-ms-forwarded-client-ip” con un'espressione IP valida):

c1:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] => issue(Type = "http://custom/ipoutsiderange", Value = "true");

Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio.

Quindi, nella finestra di dialogo Modifica regole attestazione nella scheda Regole di autorizzazione rilascio, fare clic su Aggiungi regola per avviare di nuovo la Regola attestazione guidata.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione, selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “Se è presente un indirizzo IP esterno all'intervallo desiderato E l'endpoint non è /adfs/ls, nega”. In Regola personalizzata, digitare o incollare la sintassi di linguaggio di regola attestazione seguente:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path", Value != "/adfs/ls/"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");`Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio prima dell'impostazione predefinita Regola Consenti l'accesso a tutti gli utenti (la regola Nega avrà la precedenza anche se viene visualizzata in precedenza nell'elenco). Se non si dispone della regola di accesso di autorizzazione predefinita, è possibile aggiungerne una alla fine dell'elenco usando la lingua della regola attestazione come indicato di seguito:

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");

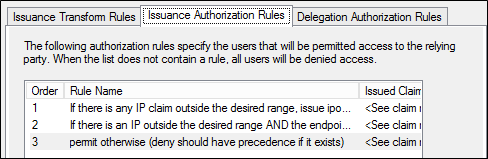

Per salvare le nuove regole, nella finestra di dialogo Modifica regole attestazioni fare clic su OK. L'elenco risultante dovrebbe essere simile al seguente.

Scenario 4: Bloccare tutti gli accessi esterni a Office 365 tranne i gruppi di Active Directory designati

L'esempio seguente abilita l'accesso dai client interni in base all'indirizzo IP. Blocca l'accesso dai client che si trovano all'esterno della rete aziendale con un indirizzo IP client esterno, ad eccezione di quelli in un gruppo di Active Directory specificato. Per aggiungere le regole di autorizzazione di rilascio corrette al trust della relying party Microsoft Office 365 Identity Platform tramite la procedura guidata regola di attestazione:

Per creare regole per bloccare tutti gli accessi esterni a Office 365 tranne i gruppi di Active Directory designati

Da Server Managerfare clic su Strumenti , quindi su Gestione AD FS.

Nell'albero della console, in AD FS 365\Relazioni di trust, fare clic su Trust della relying party, fare clic con il pulsante destro del mouse sul trust Microsoft Office 365 Identity Platform e quindi scegliereModifica regole attestazione.

Nella finestra di dialogo Modifica regole attestazione selezionare la scheda Regole di autorizzazione rilascio e quindi fare clic su Aggiungi regola per avviare la Creazione guidata regola di attestazione.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio “Se è presente un'attestazione IP all'esterno dell'intervallo desiderato, rilasciare un'attestazione” ipoutsiderange.” In Regola personalizzata, digitare o incollare la sintassi del linguaggio delle regole attestazione seguente (sostituire il valore precedente per “x-ms-forwarded-client-ip” con un'espressione IP valida):

`c1:[Type == "https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!192\.168\.1\.77|10\.83\.118\.23)"] && c2:[Type == "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] => issue(Type = "http://custom/ipoutsiderange", Value = "true");`Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio.

Quindi, nella finestra di dialogo Modifica regole attestazione nella scheda Regole di autorizzazione rilascio, fare clic su Aggiungi regola per avviare di nuovo la Regola attestazione guidata.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione, selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione. digitare il nome visualizzato per questa regola, ad esempio “controllare il SID” del gruppo. In Regola personalizzata, digitare o incollare la sintassi del linguaggio delle regole attestazione seguente (sostituire "groupsid" con il SID effettivo del gruppo di Active Directory in uso):

NOT EXISTS([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value == "S-1-5-32-100"]) => add(Type = "http://custom/groupsid", Value = "fail");Fare clic su Fine. Verificare che la nuova regola venga visualizzata nell'elenco Regole di autorizzazione rilascio.

Quindi, nella finestra di dialogo Modifica regole attestazione nella scheda Regole di autorizzazione rilascio, fare clic su Aggiungi regola per avviare di nuovo la Regola attestazione guidata.

Nella pagina Seleziona modello di regola, nel Modello di regola attestazione, selezionare Invia attestazioni usando una regola personalizzata, quindi fare clic su Avanti.

Nella pagina Configura regola, in Nome regola attestazione, digitare il nome visualizzato per questa regola, ad esempio "Nega utenti con ipoutsiderange true e groupsid hanno esito negativo”. In Regola personalizzata, digitare o incollare la sintassi di linguaggio di regola attestazione seguente:

c1:[Type == "http://custom/ipoutsiderange", Value == "true"] && c2:[Type == "http://custom/groupsid", Value == "fail"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/deny", Value = "DenyUsersWithClaim");

- Fare clic su Fine. Verificare che la nuova regola venga visualizzata immediatamente sotto la regola precedente e prima della regola predefinita Consentire l'accesso a tutti gli utenti nell'elenco Regole di autorizzazione rilascio (la regola Nega avrà la precedenza anche se viene visualizzata in precedenza nell'elenco). Se non si dispone della regola di accesso di autorizzazione predefinita, è possibile aggiungerne una alla fine dell'elenco usando la lingua della regola attestazione come indicato di seguito:

c:[] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit", Value = "true");

Nella finestra di dialogo Modifica regole attestazione fare clic su OK per salvare le regole. L'elenco risultante dovrebbe essere simile al seguente.

Compilazione dell'espressione dell'intervallo di indirizzi IP

L'attestazione x-ms-forwarded-client-ip viene popolata da un'intestazione HTTP attualmente impostata solo da Exchange Online, che popola l'intestazione quando passa la richiesta di autenticazione ad AD FS. Il valore dell'attestazione può essere uno dei seguenti:

Nota

Exchange Online supporta attualmente solo gli indirizzi IPV4 e non gli indirizzi IPV6.

- Un singolo indirizzo IP: indirizzo IP del client connesso direttamente a Exchange Online

Nota

- L'indirizzo IP di un client nella rete aziendale verrà visualizzato come indirizzo IP dell'interfaccia esterna del proxy o del gateway in uscita dell'organizzazione.

- I client connessi alla rete aziendale da una VPN o da Microsoft DirectAccess (DA) possono essere visualizzati come client aziendali interni o come client esterni a seconda della configurazione di VPN o DA.

- Uno o più indirizzi IP: se Exchange Online non è in grado di determinare l'indirizzo IP del client di connessione, imposterà il valore in base al valore dell'intestazione x-forwarded-for, un'intestazione non standard che può essere inclusa nelle richieste basate su HTTP ed è supportata da molti client, servizi di bilanciamento del carico e proxy sul mercato.

Nota

- Più indirizzi IP che indicano l'indirizzo IP del client e l'indirizzo di ciascun proxy che ha superato la richiesta saranno separati da una virgola.

- Gli indirizzi IP correlati all'infrastruttura di Exchange Online non saranno nell'elenco.

Espressioni regolari

Quando è necessario trovare una corrispondenza con un intervallo di indirizzi IP, bisogna costruire un'espressione regolare per eseguire il confronto. Nella serie di passaggi successivi verranno forniti esempi per la creazione di un'espressione di questo tipo in modo che corrisponda agli intervalli di indirizzi seguenti. Si noti che è necessario modificare questi esempi in modo che corrispondano all'intervallo di indirizzi IP pubblici:

192.168.1.1 – 192.168.1.25

10.0.0.1 – 10.0.0.14

In primo luogo, il modello di base che corrisponderà a un singolo indirizzo IP è il seguente: \b###\.###\.###\.###\b

Estendendo questa operazione, è possibile associare due indirizzi IP diversi con un'espressione OR come segue: \b###\.###\.###\.###\b|\b###\.###\.###\.###\b

Di conseguenza, un esempio per trovare una corrispondenza con solo due indirizzi (ad esempio 192.168.1.1 o 10.0.0.1) sarà: \b192\.168\.1\.1\b|\b10\.0\.0\.1\b

In questo modo è possibile immettere un numero qualsiasi di indirizzi. Dove è necessario consentire un intervallo di indirizzi, ad esempio 192.168.1.1 – 192.168.1.25, la corrispondenza deve essere eseguita in base al carattere: \b192\.168\.1\.([1-9]|1[0-9]|2[0-5])\b

Tenere presente quanto segue:

L'indirizzo IP viene considerato come stringa e non come numero.

La regola viene suddivisa nel modo seguente\b192\.168\.1\.

Corrisponde a qualsiasi valore che inizia con 192.168.1.

Di seguito sono riportati gli intervalli necessari per la parte dell'indirizzo dopo il separatore decimale finale:

([1-9] Corrisponde a indirizzi che terminano in 1-9

|1(0-9) Corrisponde a indirizzi che terminano in 10-19

|2(0-5) Corrisponde a indirizzi che terminano in 20-25

Si noti che le parentesi devono essere posizionate correttamente, in modo da non comprendere altre parti degli indirizzi IP.

Con il blocco 192 corrispondente, è possibile scrivere un'espressione simile per il blocco 10: \b10\.0\.0\.([1-9]|1[0-4])\b

Dopo il raggruppamento, l'espressione seguente deve corrispondere a tutti gli indirizzi per “192.168.1.1~25” and “10.0.0.1~14”: \b192\.168\.1\.([1-9]|1[0-9]|2[0-5])\b|\b10\.0\.0\.([1-9]|1[0-4])\b

Test dell'espressione

Le espressioni regolari possono diventare piuttosto complicate, quindi è consigliabile usare un apposito strumento di verifica. Se si esegue una ricerca internet per "generatore di espressioni regolari" online, si troveranno diverse utilità online valide che consentiranno di provare le espressioni rispetto ai dati di esempio.

Quando si testa l'espressione, è importante comprendere cosa aspettarsi in termini di corrispondenze. Il sistema Exchange Online può inviare molti indirizzi IP, separati da virgole. Le espressioni fornite in precedenza funzioneranno a riguardo. Tuttavia, è importante considerare questo aspetto quando si testano le espressioni regolari. Ad esempio, è possibile usare l'input di esempio seguente per verificare gli esempi precedenti:

192.168.1.1, 192.168.1.2, 192.169.1.1. 192.168.12.1, 192.168.1.10, 192.168.1.25, 192.168.1.26, 192.168.1.30, 1192.168.1.20

10.0.0.1, 10.0.0.5, 10.0.0.10, 10.0.1.0, 10.0.1.1, 110.0.0.1, 10.0.0.14, 10.0.0.15, 10.0.0.10, 10,0.0.1

Tipi di attestazione

AD FS in Windows Server 2012 R2 fornisce informazioni sul contesto della richiesta usando i tipi di attestazione seguenti:

X-MS-Forwarded-Client-IP

Tipo di attestazione: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip

Questa attestazione AD FS rappresenta un “tentativo migliore” di verificare l'indirizzo IP dell'utente (ad esempio, il client outlook) che effettua la richiesta. Questa attestazione può contenere più indirizzi IP, incluso l'indirizzo di ogni proxy che ha inoltrato la richiesta. Questa attestazione viene popolata da un HTTP. Il valore dell'attestazione può essere uno dei seguenti:

- Un singolo indirizzo IP: indirizzo IP del client connesso direttamente a Exchange Online

Nota

L'indirizzo IP di un client nella rete aziendale verrà visualizzato come indirizzo IP dell'interfaccia esterna del proxy o del gateway in uscita dell'organizzazione.

Uno o più indirizzi IP

Se Exchange Online non è in grado di determinare l'indirizzo IP del client di connessione, imposterà il valore in base al valore dell'intestazione x-forwarded-for, un'intestazione non standard che può essere inclusa nelle richieste basate su HTTP ed è supportata da molti client, servizi di bilanciamento del carico e proxy sul mercato.

Più indirizzi IP che indicano l'indirizzo IP del client e l'indirizzo di ciascun proxy che ha superato la richiesta saranno separati da una virgola.

Nota

Gli indirizzi IP correlati all'infrastruttura di Exchange Online non saranno presenti nell'elenco.

Avviso

Exchange Online supporta attualmente solo gli indirizzi IPV4; non supporta gli indirizzi IPV6.

X-MS-Client-Application

Tipo di attestazione: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-application

Questa attestazione AD FS rappresenta il protocollo usato dal client finale, che corrisponde in modo approssimativo all'applicazione in uso. Questa attestazione viene popolata da un'intestazione HTTP attualmente impostata solo da Exchange Online, che popola l'intestazione quando passa la richiesta di autenticazione ad AD FS. A seconda dell'applicazione, il valore di questa attestazione sarà uno dei seguenti:

Nel caso di dispositivi che usano Exchange Active Sync, il valore è Microsoft.Exchange.ActiveSync.

L'uso del client Microsoft Outlook può generare uno dei valori seguenti:

Microsoft.Exchange.Autodiscover

Microsoft.Exchange.OfflineAddressBook

Microsoft.Exchange.RPCMicrosoft.Exchange.WebServices

Microsoft.Exchange.RPCMicrosoft.Exchange.WebServices

Altri valori possibili per questa intestazione sono i seguenti:

Microsoft.Exchange.Powershell

Microsoft.Exchange.SMTP

Microsoft.Exchange.Pop

Microsoft.Exchange.Imap

X-MS-Client-User-Agent

Tipo di attestazione: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agent

Questa attestazione AD FS fornisce una stringa per rappresentare il tipo di dispositivo usato dal client per accedere al servizio. Tale attestazione può essere usata quando i clienti desiderano impedire l'accesso a determinati dispositivi (ad esempio, determinati tipi di smartphone). I valori di esempio per questa attestazione includono, tra gli altri, i valori seguenti.

Di seguito sono riportati esempi di ciò che il valore x-ms-user-agent potrebbe contenere per un client la cui applicazione x-ms-client è “Microsoft.Exchange.ActiveSync”

Vortex/1.0

Apple-iPad1C1/812.1

Apple-iPhone3C1/811.2

Apple-iPhone/704.11

Moto-DROID2/4.5.1

SAMSUNGSPHD700/100.202

Android/0.3

È anche possibile che questo valore sia vuoto.

X-MS-Proxy

Tipo di attestazione: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-proxy

Questa attestazione AD FS indica che la richiesta è passata tramite il proxy dell'applicazione Web. Questa attestazione viene popolata dal proxy dell'applicazione Web, che popola l'intestazione quando passa la richiesta di autenticazione al servizio federativo back-end. AD FS lo converte quindi in un'attestazione.

Il valore dell'attestazione è il nome DNS del proxy applicazione Web che ha passato la richiesta.

InsideCorporateNetwork

Tipo di attestazione: https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork

Analogamente al tipo di attestazione x-ms-proxy precedente, questo tipo di attestazione indica se la richiesta è passata tramite il proxy dell'applicazione Web. A differenza di x-ms-proxy, insidecorporatenetwork è un valore booleano con True che indica una richiesta direttamente al servizio federativo dall'interno della rete aziendale.

X-MS-Endpoint-Absolute-Path (Attivo e Passivo)

Tipo di attestazione: https://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-path

Questo tipo di attestazione può essere usato per determinare le richieste provenienti da client “attivi” (rich) rispetto ai client “passivi” (basati sul Web browser). Ciò consente di consentire le richieste esterne provenienti da applicazioni basate su browser come Outlook Web Access, SharePoint Online o il portale di Office 365 mentre le richieste provenienti da rich client come Microsoft Outlook vengono bloccate.

Il valore dell'attestazione è il nome del servizio AD FS che ha ricevuto la richiesta.

Vedi anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per