Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In AD FS, in Windows Server 2012 R2, sia il controllo di accesso che il meccanismo di autenticazione sono migliorati con più fattori che includono dati utente, dispositivo, posizione e autenticazione. Questi miglioramenti consentono all'utente, tramite l'interfaccia utente o tramite Windows PowerShell, di gestire il rischio di concedere le autorizzazioni di accesso alle applicazioni protette da AD FS tramite il controllo dell'accesso a più fattori e l'autenticazione a più fattori basata sull'identità utente o sull'appartenenza a gruppi, sulla posizione di rete, sui dati del dispositivo aggiunti all'area di lavoro e sullo stato di autenticazione quando è stata eseguita l'autenticazione a più fattori (MFA).

Per altre informazioni su MFA e il controllo di accesso a più fattori in Active Directory Federation Services (AD FS) in Windows Server 2012 R2, vedere gli argomenti seguenti:

Gestione dei rischi con il controllo dell'accesso condizionale

gestire i rischi con l'autenticazione a più fattori aggiuntiva per le applicazioni sensibili

Configurare i criteri di autenticazione tramite lo snap-in di gestione di AD FS

L'appartenenza a Amministratori o equivalenti nel computer locale è il requisito minimo per completare queste procedure. Rivedi i dettagli sull'utilizzo corretto degli account e delle appartenenze ai gruppi in Gruppi Predefiniti Locali e di Dominio.

In AD FS, in Windows Server 2012 R2, è possibile specificare un criterio di autenticazione in un ambito globale applicabile a tutte le applicazioni e i servizi protetti da AD FS. È anche possibile impostare criteri di autenticazione per applicazioni e servizi specifici che si basano su trust di entità e sono protetti da AD FS. Specificare criteri di autenticazione per una determinata applicazione in base alla fiducia della relying party non sostituisce i criteri di autenticazione globali. Se un criterio di autenticazione dell'attendibilità globale o per ogni relying party richiede l'autenticazione a più fattori, l'autenticazione a più fattori viene attivata quando l'utente tenta di eseguire l'autenticazione a questo trust della relying party. Il criterio di autenticazione globale è un fallback per le relazioni di fiducia della relying party, per applicazioni e servizi che non dispongono di criteri di autenticazione specifici configurati.

Per configurare l'autenticazione primaria a livello globale in Windows Server 2012 R2

In Server Manager fare clic su Strumenti e quindi selezionare Gestione AD FS.

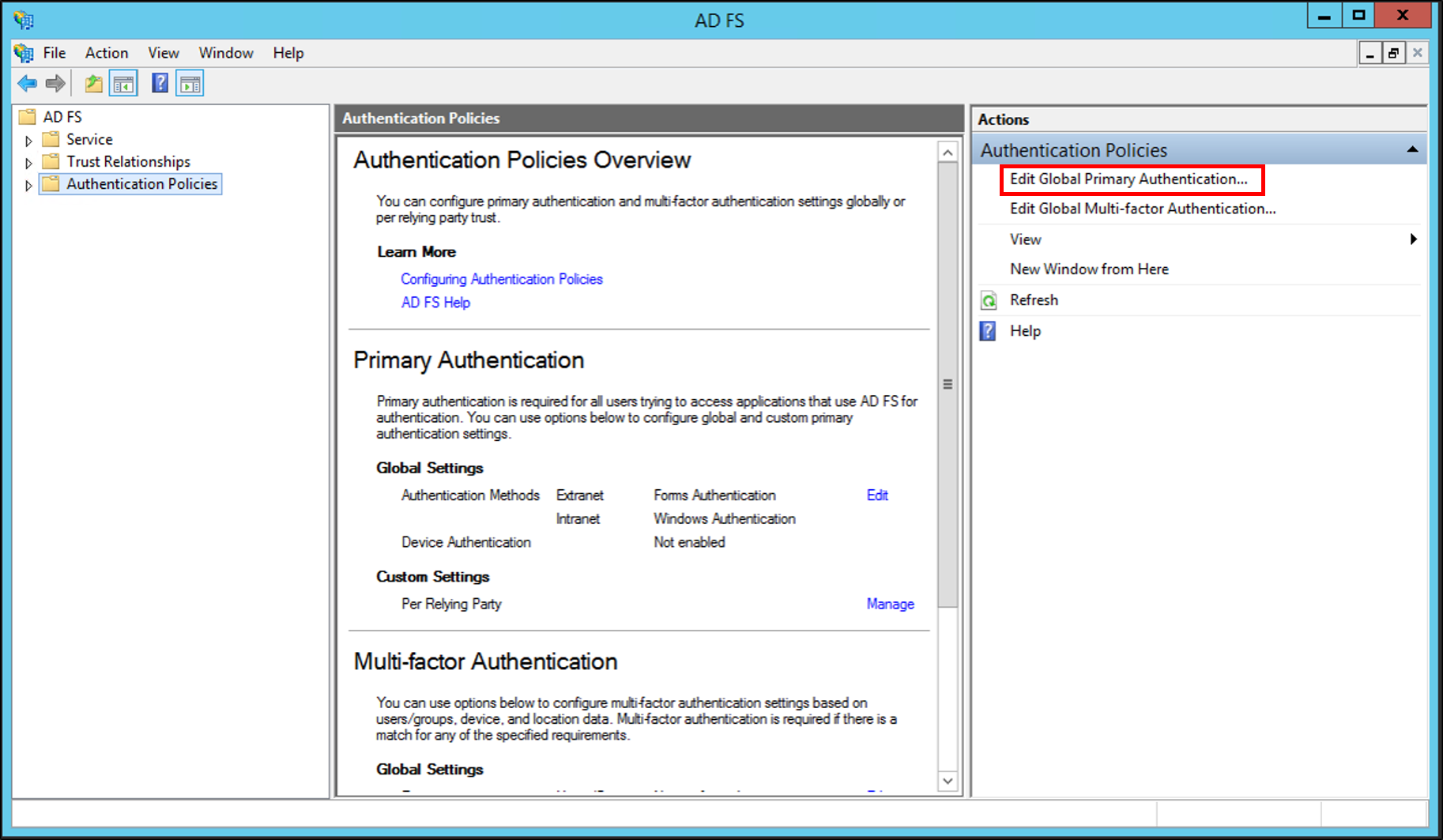

Nello snap-in AD FS fare clic su Criteri di autenticazione.

Nella sezione Autenticazione primaria fare clic su Modifica accanto a Impostazioni globali. È anche possibile fare clic con il pulsante destro del mouse su Criteri di autenticazione e scegliere Modifica autenticazione primaria globale oppure, nel riquadro Azioni selezionare Modifica autenticazione primaria globale.

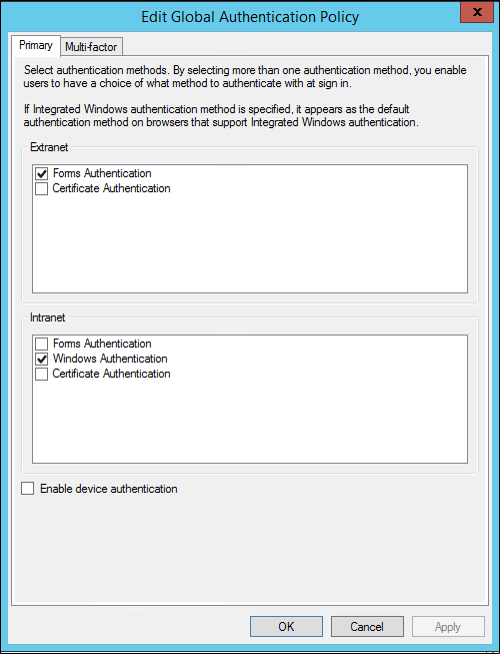

Nella finestra Modifica criteri di autenticazione globale , nella scheda Primaria , è possibile configurare le impostazioni seguenti come parte dei criteri di autenticazione globali:

Metodi di autenticazione da usare per l'autenticazione primaria. È possibile selezionare i metodi di autenticazione disponibili in Extranet e Intranet.

Autenticazione del dispositivo tramite la casella di controllo Abilita autenticazione del dispositivo . Per altre informazioni, vedere Join to Workplace from Any Device for SSO and Seamless Second Factor Authentication across company applications (Aggiungere all'area di lavoro da qualsiasi dispositivo per l'accesso Single Sign-On) e Seamless Second Factor Authentication nelle applicazioni aziendali.

Per configurare l'autenticazione primaria per la parte fidata

In Server Manager fare clic su Strumenti e quindi selezionare Gestione AD FS.

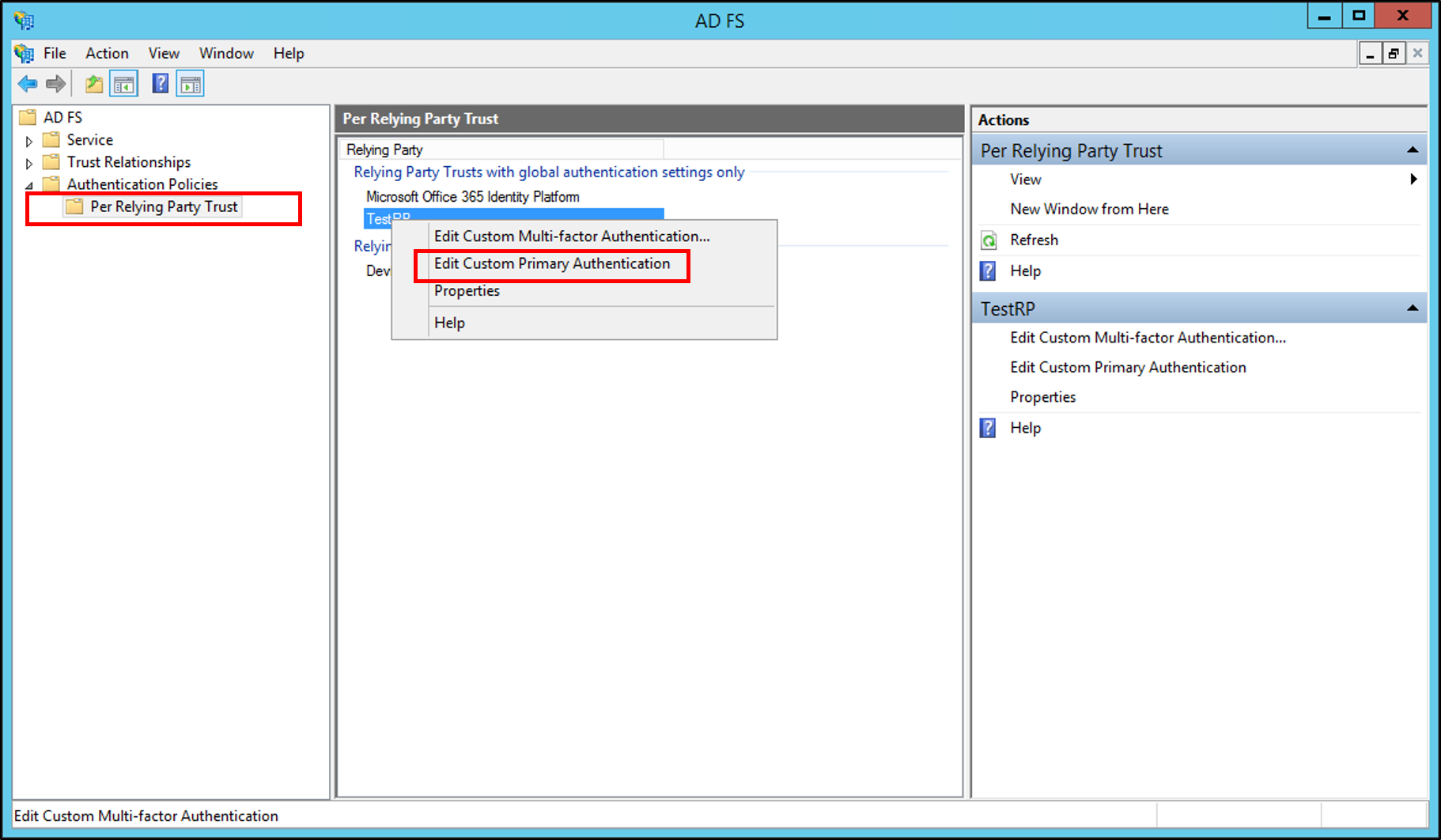

Nello snap-in di AD FS, fare clic su Criteri di autenticazione\per le Relazioni di Attendibilità delle Parti Affidabili, quindi fare clic sulla relazione di attendibilità della parte affidabile per la quale si desidera configurare i criteri di autenticazione.

Fare clic con il pulsante destro del mouse sulla trust della relying party per cui si desidera configurare i criteri di autenticazione, quindi scegliere Modifica autenticazione primaria personalizzata oppure selezionare Modifica autenticazione primaria personalizzata nel riquadro Azioni.

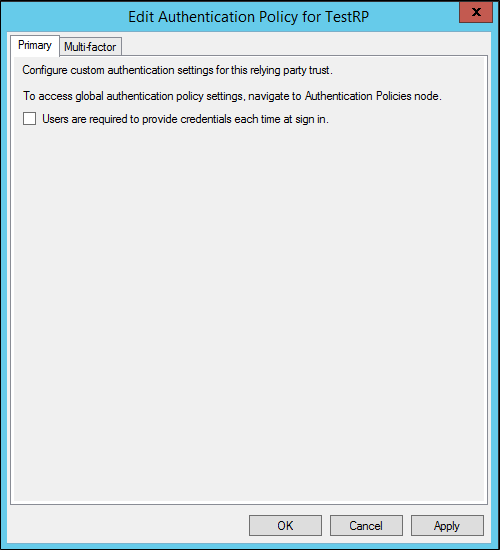

Nella finestra Modifica criteri di autenticazione per <relying_party_trust_name>, nella scheda Primaria è possibile configurare la seguente impostazione come parte della politica di autenticazione Per Trust della relying party:

- Se gli utenti devono fornire le credenziali ogni volta che accedono tramite la casella di controllo gli utenti devono fornire le credenziali ogni volta che accedono.

- Se gli utenti devono fornire le credenziali ogni volta che accedono tramite la casella di controllo gli utenti devono fornire le credenziali ogni volta che accedono.

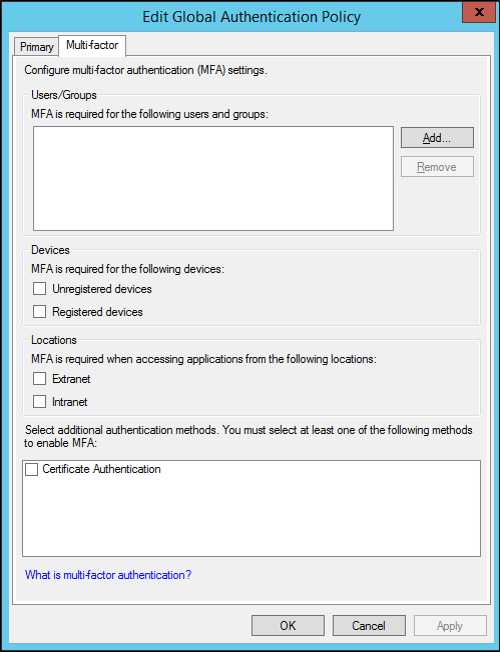

Per configurare l'autenticazione a più fattori a livello globale

In Server Manager fare clic su Strumenti e quindi selezionare Gestione AD FS.

Nello snap-in AD FS fare clic su Criteri di autenticazione.

Nella sezione Multi-Factor Authentication fare clic su Modifica accanto a Impostazioni globali. È anche possibile fare clic con il pulsante destro del mouse su Criteri di autenticazione e scegliere Modifica autenticazione a più fattori globale oppure, nel riquadro Azioni selezionare Modifica autenticazione a più fattori globale.

Nella finestra Modifica criteri di autenticazione globale , nella scheda Multi-Factor , è possibile configurare le impostazioni seguenti come parte dei criteri globali di autenticazione a più fattori:

Impostazioni o condizioni per L'autenticazione a più fattori tramite opzioni disponibili nelle sezioni Utenti/Gruppi, Dispositivi e Posizioni .

Per abilitare l'autenticazione a più fattori per una di queste impostazioni, è necessario selezionare almeno un metodo di autenticazione aggiuntivo. L'autenticazione del certificato è l'opzione predefinita disponibile. È anche possibile configurare altri metodi di autenticazione aggiuntivi personalizzati, ad esempio l'autenticazione di Windows Azure Active. Per altre informazioni, vedere Guida dettagliata: Gestire i rischi con l'autenticazione a più fattori aggiuntiva per le applicazioni sensibili.

Avvertimento

È possibile configurare solo metodi di autenticazione aggiuntivi a livello globale.

Per configurare l'autenticazione a più fattori per l'attendibilità della relying party

In Server Manager fare clic su Strumenti e quindi selezionare Gestione AD FS.

Nello snap-in AD FS fare clic su Criteri di autenticazione\, Per trust della relying party, quindi fare clic sull'attendibilità della relying party per cui si vuole configurare l'autenticazione a più fattori.

Fare clic con il pulsante destro del mouse sulla rappresentazione fidata per cui si vuole configurare l'autenticazione a più fattori e quindi scegliere Modifica autenticazione a più fattori personalizzata oppure, nel riquadro Azioni, seleziona Modifica autenticazione a più fattori personalizzata.

Nella finestra Modifica criteri di autenticazione per <relying_party_trust_name>, nella scheda Multi-factor è possibile configurare le impostazioni seguenti come parte dei criteri di autenticazione specifici per ciascun relying party:

- Impostazioni o condizioni per L'autenticazione a più fattori tramite opzioni disponibili nelle sezioni Utenti/Gruppi, Dispositivi e Posizioni .

Configurare i criteri di autenticazione tramite Windows PowerShell

Windows PowerShell consente una maggiore flessibilità nell'uso di vari fattori di controllo di accesso e del meccanismo di autenticazione disponibili in AD FS in Windows Server 2012 R2 per configurare i criteri di autenticazione e le regole di autorizzazione necessari per implementare l'accesso condizionale reale per le risorse di AD FS -secured.

L'appartenenza a Amministratori o equivalenti nel computer locale è il requisito minimo per completare queste procedure. Esaminare i dettagli sull'uso degli account e delle appartenenze ai gruppi appropriati presso i gruppi locali e quelli predefiniti del dominio (http://go.microsoft.com/fwlink/?LinkId=83477).

Per configurare un metodo di autenticazione aggiuntivo tramite Windows PowerShell

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Avvertimento

Per verificare che questo comando sia stato eseguito correttamente, è possibile eseguire il Get-AdfsGlobalAuthenticationPolicy comando .

Per configurare l'attendibilità MFA per relying party basata sui dati di appartenenza ai gruppi di un utente

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Avvertimento

Assicurarsi di sostituire <relying_party_trust> con il nome del trust del partner fidato.

- Nella stessa finestra di comando di Windows PowerShell eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Nota

Assicurarsi di sostituire <group_SID> con il valore dell'identificatore di sicurezza (SID) del gruppo di Active Directory (AD).

Per configurare l'autenticazione a più fattori a livello globale in base ai dati di appartenenza ai gruppi degli utenti

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Assicurarsi di sostituire <group_SID> con il valore del SID del gruppo di Active Directory.

Per configurare l'autenticazione a più fattori a livello globale in base alla posizione dell'utente

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Assicurarsi di sostituire <true_or_false> con true o false. Il valore dipende dalla condizione specifica della regola basata sul fatto che la richiesta di accesso provenga dalla extranet o dalla intranet.

Per configurare l'autenticazione a più fattori a livello globale in base ai dati del dispositivo dell'utente

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Assicurarsi di sostituire <true_or_false> con true o false. Il valore dipende dalla condizione specifica della regola basata sul fatto che il dispositivo sia associato al luogo di lavoro o meno.

Per configurare l'autenticazione a più fattori a livello globale se la richiesta di accesso proviene dalla extranet e da un dispositivo non aggiunto all'area di lavoro

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Nota

Assicurati di sostituire entrambe le istanze di <true_or_false> con true o false, che dipende dalle tue condizioni specifiche della regola. Le condizioni della regola si basano sul fatto che il dispositivo sia aggiunto all'area di lavoro o meno e se la richiesta di accesso provenga dalla extranet o dalla intranet.

Per configurare l'autenticazione a più fattori a livello globale se l'accesso proviene da un utente extranet appartenente a un determinato gruppo

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Nota

Assicurarsi di sostituire <group_SID> con il valore del SID del gruppo e <true_or_false> con true o false, che dipende dalla condizione specifica della regola basata sul fatto che la richiesta di accesso provenga dalla extranet o dalla intranet.

Per concedere l'accesso a un'applicazione in base ai dati utente tramite Windows PowerShell

Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore della parte fidata.

Nella stessa finestra di comando di Windows PowerShell eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Nota

Assicurarsi di sostituire <group_SID> con il valore del SID del gruppo di Active Directory.

Per concedere l'accesso a un'applicazione protetta da AD FS solo se l'identità dell'utente è stata convalidata con MFA

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore della parte fidata.

Nella stessa finestra di comando di Windows PowerShell eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Per concedere l'accesso a un'applicazione protetta da AD FS solo se la richiesta di accesso proviene da un dispositivo aggiunto all'area di lavoro registrato all'utente

Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore della parte fidata.

- Nella stessa finestra di comando di Windows PowerShell eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Per concedere l'accesso a un'applicazione protetta da AD FS solo se la richiesta di accesso proviene da un dispositivo aggiunto all'area di lavoro registrato a un utente la cui identità è stata convalidata con MFA

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore della parte fidata.

Nella stessa finestra di comando di Windows PowerShell eseguire il comando seguente.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Per concedere l'accesso Extranet a un'applicazione protetta da AD FS solo se la richiesta di accesso proviene da un utente la cui identità è stata convalidata con MFA

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore della parte fidata.

- Nella stessa finestra di comando di Windows PowerShell eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"