Introduzione a Windows LAPS e Microsoft Entra ID

Informazioni su come iniziare a usare Soluzione password amministratore locale Windows (Windows LAPS) e Microsoft Entra ID. L'articolo descrive le procedure di base per l'utilizzo di Windows LAPS per eseguire il backup delle password in Microsoft Entra ID e come recuperarle.

Cloud di Azure supportati

Per informazioni sui cloud supportati, consultare la sezione Soluzione per la password amministratore locale di Windows in Microsoft Entra ID e Supporto di Microsoft Intune per Windows LAPS.

Abilitare LAPS nelle impostazioni del dispositivo Microsoft Entra

Importante

Per impostazione predefinita, Microsoft Entra ID non consente ai dispositivi gestiti di pubblicare nuove password di Windows LAPS in Microsoft Entra ID. È NECESSARIO prima che l'Amministratore IT abiliti la funzionalità a livello di tenant di Microsoft Entra. Per maggiori informazioni, consultare la sezione Abilitazione di Windows LAPS con Microsoft Entra ID.

Configurare i criteri dei dispositivi

Per configurare i criteri dei dispositivi, completare queste attività:

- Scegliere un meccanismo di distribuzione dei criteri

- Informazioni sui criteri applicabili alla modalità Microsoft Entra

- Configurare criteri specifici

Scegliere un meccanismo di distribuzione dei criteri

Il primo passo è scegliere come applicare i criteri ai dispositivi.

L'opzione preferita per i dispositivi aggiunti a Microsoft Entra consiste nell'usare Microsoft Intune con il provider di servizi di configurazione (CSP) Windows LAPS.

Se i dispositivi sono aggiunti a Microsoft Entra ma non si usa Microsoft Intune, è comunque possibile distribuire Windows LAPS per Microsoft Entra ID. In questo scenario è necessario distribuire i criteri manualmente, ad esempio usando la modifica diretta del Registro di sistema o usando Criteri di gruppo del computer locale. Per altre informazioni, vedere Configurare le impostazioni dei criteri di Windows LAPS.

Nota

Se i dispositivi sono aggiunti in modalità ibrida a Windows Server Active Directory locale, è possibile distribuire i criteri usando Criteri di gruppo di Windows LAPS.

Criteri applicabili alla modalità Microsoft Entra

L'oggetto Criteri di gruppo di e il CSP di Windows LAPS gestiscono entrambi le stesse impostazioni, ma solo un subset di queste impostazioni si applica a Windows LAPS in modalità Azure.

Le impostazioni seguenti sono applicabili quando si esegue il backup delle password in Microsoft Entra ID:

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

Più semplicemente: le impostazioni dei criteri specifiche di Active Directory di Windows Server non hanno senso e non sono supportate quando si esegue il backup della password in Microsoft Entra ID.

Configurare criteri specifici

Come minimo, è necessario configurare l'impostazione BackupDirectory sul valore 1 (password di backup per Microsoft Entra ID).

Se non si configura l'impostazione AdministratorAccountName, per impostazione predefinita Windows LAPS gestisce l'account predefinito Administrator locale. Questo account predefinito viene identificato automaticamente usando il suo identificatore relativo noto (RID) e non deve mai essere identificato con il nome. Il nome dell'account predefinito Administrator locale varia a seconda delle impostazioni locali predefinite del dispositivo.

Se si vuole configurare un account Administrator locale personalizzato, è necessario configurare l'impostazione AdministratorAccountName con il nome dell'account.

Importante

Se si configura Windows LAPS per gestire un account Administrator locale personalizzato, è necessario assicurarsi che l'account sia stato creato. Windows LAPS non crea l'account. È consigliabile usare il CSP account per creare l'account.

È possibile configurare altre impostazioni, ad esempio PasswordLength, in base alle esigenze dell'organizzazione.

Aggiornare una password in Microsoft Entra ID

Windows LAPS elabora i criteri attualmente attivi su base periodica (ogni ora). Per evitare di attendere dopo l'applicazione del criterio, è possibile eseguire il cmdlet Invoke-LapsPolicyProcessing di PowerShell.

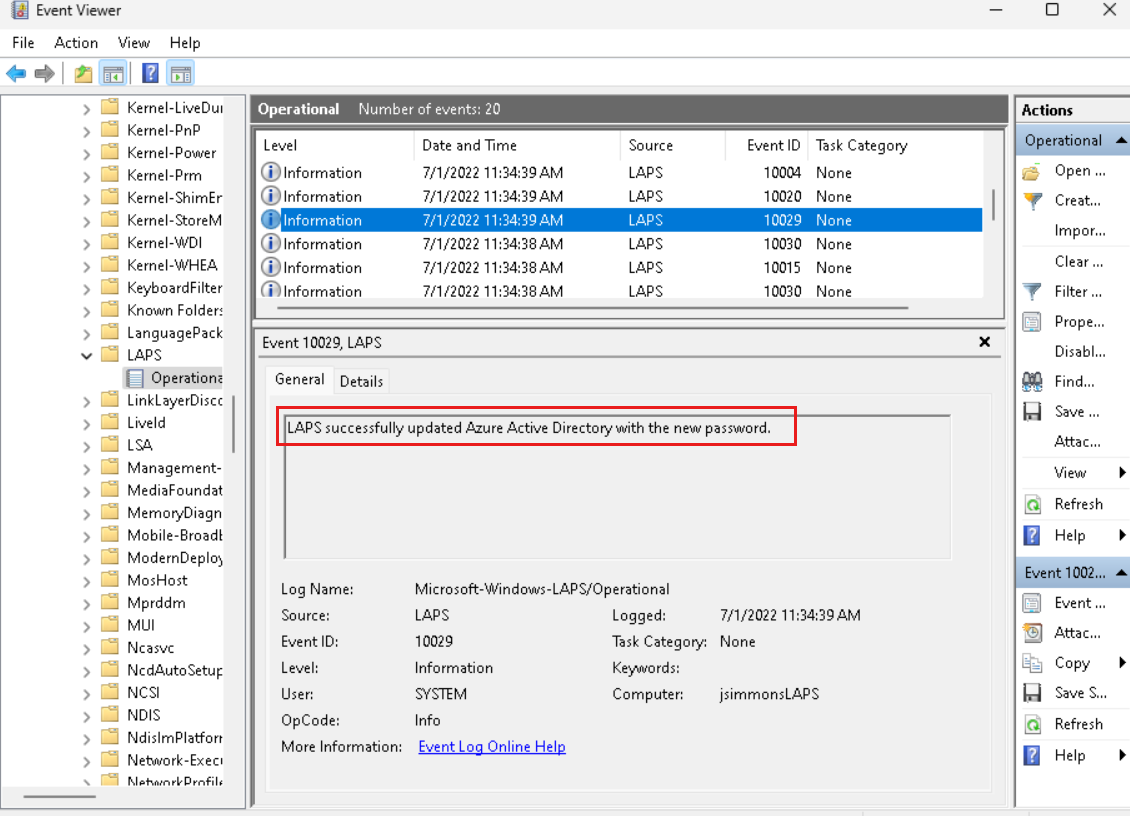

Per verificare che la password sia stata aggiornata correttamente in Microsoft Entra ID, cercare l'evento 10029 nel registro eventi:

Recuperare una password da Microsoft Entra ID

Il recupero delle password Windows LAPS archiviate in Microsoft Entra ID è supportato tramite Microsoft Graph. Windows LAPS include un cmdlet di PowerShell (Get-LapsAADPassword) che è un wrapper per la libreria PowerShell di Microsoft Graph. È anche possibile usare Microsoft Entra ID e/o i portali di gestione di Intune per un'esperienza di recupero delle password basata sull'interfaccia utente. Windows LAPS non fornisce alcuna opzione di interfaccia utente in Windows per il recupero della password di Microsoft Entra.

Le rimanenti istruzioni descrivono come usare il Get-LapsAADPassword cmdlet per recuperare le password Windows LAPS da Microsoft Entra usando Microsoft Graph.

Installare la libreria PowerShell di Microsoft Graph

Installare la libreria PowerShell di Microsoft Graph:

Install-Module Microsoft.Graph -Scope AllUsers

Può essere necessario configurare il repository come attendibile perché il comando abbia esito positivo:

Set-PSRepository PSGallery -InstallationPolicy Trusted

Creare un'app registrata Microsoft Entra per recuperare le password Windows LAPS

Il passaggio successivo consiste nel creare un'applicazione Microsoft Entra configurata con le autorizzazioni necessarie. Per esaminare le istruzioni di base per la creazione di un'applicazione Microsoft Entra, consultare la sezione Avvio rapido: registrare un'applicazione con Microsoft Identity Platform

L'app deve essere configurata con due autorizzazioni: Device.Read.All e DeviceLocalCredential.ReadBasic.All o DeviceLocalCredential.Read.All. Può essere necessario anche DeviceManagementManagedDevices.Read.All per eseguire query sulle password per i dispositivi Microsoft Managed Desktop.

Importante

- Usare

DeviceLocalCredential.ReadBasic.Allper concedere le autorizzazioni per la lettura di metadati non sensibili sulle password di Windows LAPS persistenti. Alcuni esempi includono il momento in cui è stato eseguito il backup della password in Azure e la scadenza prevista di una password. Questo livello di autorizzazioni è appropriato per le applicazioni di creazione di report e conformità. - Usare

DeviceLocalCredential.Read.Allper concedere autorizzazioni complete per la lettura di tutte le informazioni sulle password di Windows LAPS persistenti, incluse le password non crittografate. Questo livello di autorizzazioni è sensibile e deve essere usato con cautela.

Recuperare la password da Microsoft Entra ID

Ci siamo quasi. Per prima cosa, accedere a Microsoft Graph. Usare quindi il cmdlet Get-LapsAADPassword per recuperare la password.

Per accedere a Microsoft Graph, usare il cmdlet Connect-MgGraph. È necessario conoscere l'ID tenant di Azure e l'ID applicazione dell'applicazione Microsoft Entra creato in precedenza. Eseguire il cmdlet una volta per accedere. Ad esempio:

PS C:\> Connect-MgGraph -Environment Global -TenantId acca2622-272f-413f-865f-a67416923a6b -ClientId 1c2e514c-2ef1-486d-adbb-8da208457957

Welcome To Microsoft Graph!

Suggerimento

Affinché il cmdlet Connect-MgGraph abbia esito positivo, può essere necessario modificare i criteri di esecuzione di PowerShell. Ad esempio, può essere necessario eseguire prima Set-ExecutionPolicy -ExecutionPolicy Unrestricted.

Dopo aver eseguito l'accesso a Microsoft Graph, è possibile recuperare la password.

Prima di tutto, richiamare il cmdlet Get-LapsAADPassword e passare il nome del dispositivo:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Suggerimento

Passare il parametro -Verbose per visualizzare informazioni dettagliate sulle operazioni eseguite dal cmdlet Get-LapsAADPassword (o da qualsiasi altro cmdlet nel modulo PowerShell di Windows LAPS).

L'esempio precedente richiede che al client siano concesse autorizzazioni DeviceLocalCredential.Read.Basic. Gli esempi seguenti richiedono che al client siano concesse autorizzazioni DeviceLocalCredential.Read.All.

A questo punto, richiamare il cmdlet Get-LapsAADPassword per chiedere la restituzione della password effettiva:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

La password viene restituita in un oggetto SecureString.

Infine, per finalità di test o ad hoc, è possibile richiedere che la password venga visualizzata in testo non crittografato usando il parametro -AsPlainText:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Ruotare la password

Windows LAPS ricorda in locale quando scadrà l'ultima password archiviata e ruota automaticamente la password alla scadenza. In alcune situazioni, ad esempio, dopo una violazione della sicurezza o per i test ad hoc, può essere necessario ruotare la password in anticipo. Per forzare manualmente una rotazione delle password, è possibile usare il cmdlet Reset-LapsPassword. Ad esempio:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Importante

- Microsoft Entra ID non supporta la scadenza della password attualmente archiviata di un dispositivo tramite la modifica del timestamp di scadenza della password in Microsoft Entra ID. Si tratta di una differenza di progettazione rispetto a Windows LAPS basato su Windows Server Active Directory.

- Evitare l'uso troppo frequente del cmdlet

Reset-LapsPassword. Se rilevato, l'attività potrebbe essere limitata.

Windows LAPS e Microsoft Entra Connect in ambienti ibridi

Windows LAPS non si basa su Microsoft Entra Connect e non esistono dipendenze tra queste due tecnologie. I dispositivi Windows LAPS gestiti che eseguono il backup delle password in Microsoft Entra ID lo fanno direttamente tramite https, senza dipendere in alcun modo dalla sincronizzazione dei dati.

Inoltre, i portali di gestione dei dispositivi Microsoft Entra ID e Intune possono visualizzare e gestire solo le password di cui è stato eseguito il backup direttamente da un dispositivo Windows LAPS. La configurazione di Microsoft Entra Connect per sincronizzare gli attributi Windows LAPS di Active Directory locale con Microsoft Entra ID non è uno scenario testato. La sincronizzazione manuale degli attributi Windows LAPS di Active Directory locale con Microsoft Entra ID non comporterà la visualizzazione di tali attributi in Microsoft Entra ID o nei portali di gestione dei dispositivi di Intune.

Sebbene non sia necessario per il funzionamento di Windows LAPS, ogni volta che si estende lo schema di Active Directory locale come procedura consigliata, è necessario aggiornare anche lo schema della directory Microsoft Entra Connect. Vedere Aggiornare lo schema della directory.

Vedi anche

- Presentazione della soluzione per la password dell'amministratore locale di Windows con Microsoft Entra ID

- Soluzione per la password dell'amministratore locale di Windows in Microsoft Entra ID.

- Microsoft Intune

- Supporto di Microsoft Intune per Windows LAPS

- Provider di servizi di configurazione (CSP) di Windows LAPS

- Guida introduttiva: Registrare un'applicazione con Microsoft Identity Platform

- Linee guida per la risoluzione dei problemi di Windows LAPS

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per