Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile usare la soluzione password amministratore locale di Windows (Windows LAPS) per gestire le password degli account amministratore locale e degli account DSRM (Domain Controller Directory Services Restore Mode). Questo articolo illustra come iniziare a usare Windows LAPS e Windows Server Active Directory. Descrive le procedure di base per l'uso di Windows LAPS per eseguire il backup delle password in Windows Server Active Directory e per recuperarle.

Requisiti per il livello funzionale del dominio e la versione del sistema operativo del controller di dominio

Se il livello di funzionalità del dominio (DFL) è precedente al 2016, non è possibile abilitare la crittografia della password LAPS di Windows. Senza crittografia della password:

- È possibile configurare i client per archiviare le password solo in testo non crittografato, protette dagli elenchi di controllo di accesso (ACL) di Windows Server Active Directory.

- Non è possibile configurare i controller di dominio per gestire l'account DSRM locale.

Quando il dominio usa una DFL di 2016 o versione successiva, è possibile abilitare la crittografia password LAPS di Windows. Tuttavia, i controller di dominio Windows Server 2016 e versioni precedenti che gestisci non sono compatibili con Windows LAPS. Di conseguenza, tali controller di dominio non possono usare la funzionalità di gestione degli account DSRM.

È consigliabile usare Windows Server 2016 e i sistemi operativi supportati in precedenza nei controller di dominio, purché si siano a conoscenza di queste limitazioni.

La tabella seguente riepiloga le funzionalità supportate in vari scenari:

| Dettagli dominio | Archiviazione password in chiaro supportata | Archiviazione delle password crittografata supportata (per i client uniti a un dominio) | Gestione degli account DSRM supportata (per i controller di dominio) |

|---|---|---|---|

| DFL precedente al 2016 | Sì | NO | NO |

| DFL 2016 con uno o più controller di dominio di Windows Server 2016 o versioni precedenti | Sì | Sì | Sì, ma solo per i controller di dominio windows Server 2019 e versioni successive |

| DFL 2016 con solo i controller di dominio Windows Server 2019 e versioni successive | Sì | Sì | Sì |

È consigliabile eseguire l'aggiornamento al sistema operativo più recente disponibile su client, server e controller di dominio per sfruttare le funzionalità e i miglioramenti della sicurezza più recenti.

Preparare Active Directory

Seguire questi passaggi prima di configurare i dispositivi uniti ad Active Directory o uniti in modalità ibrida per eseguire il backup delle password di un account gestito in Active Directory.

Annotazioni

Se si prevede di eseguire il backup solo delle password in Microsoft Entra ID, non è necessario eseguire nessuno di questi passaggi, inclusa l'estensione dello schema di Active Directory.

- Se stai usando l'archivio centrale dei Criteri di gruppo, copia manualmente i file modello dei Criteri di gruppo di LAPS di Windows nell'archivio centrale. Per altre informazioni, vedere Configurare le impostazioni dei criteri per Windows LAPS.

- Analizzare, determinare e configurare le autorizzazioni di Active Directory appropriate per la scadenza e il recupero della password. Vedere Password di Windows Server Active Directory.

- Analizzare e determinare i gruppi autorizzati appropriati per decrittografare le password. Vedere Password di Windows Server Active Directory.

- Creare una nuova politica Windows LAPS destinata ai dispositivi gestiti con le impostazioni appropriate definite nei passaggi precedenti.

Aggiornamenti dello schema di Active Directory di Windows Server

Prima di poter usare Windows LAPS, è necessario aggiornare lo schema di Windows Server Active Directory. È possibile eseguire questa azione usando il Update-LapsADSchema cmdlet . Si tratta di un'operazione una tantum per l'intera foresta. È possibile eseguire il Update-LapsADSchema cmdlet localmente in un controller di dominio di Windows Server 2019 o versione successiva aggiornata con Windows LAPS. Tuttavia, è anche possibile eseguire questo cmdlet in un server che non è un controller di dominio, purché il server supporti il modulo PowerShell di Windows LAPS.

PS C:\> Update-LapsADSchema

Suggerimento

Includere il -Verbose parametro nella riga di comando per visualizzare informazioni dettagliate sullo stato di avanzamento del cmdlet durante l'elaborazione. È possibile usare il -Verbose parametro con qualsiasi cmdlet nel modulo PowerShell LAPS.

Concedere all'utente l'autorizzazione del dispositivo gestito per aggiornarne la password

Quando si usa Windows LAPS per gestire una password in un dispositivo, al dispositivo gestito deve essere concessa l'autorizzazione per aggiornarne la password. È possibile eseguire questa azione impostando autorizzazioni ereditabili per l'unità organizzativa che contiene il dispositivo. È possibile usare il Set-LapsADComputerSelfPermission cmdlet per questo scopo, come illustrato nel codice seguente:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Suggerimento

Se si preferisce impostare le autorizzazioni ereditabili nella radice del dominio, è possibile specificare l'intera radice del dominio usando il formato di input DN (Distinguished Name). Ad esempio, è possibile usare il -Identity parametro con un argomento di DC=laps,DC=com.

Concedere le autorizzazioni di interrogazione delle password

Agli utenti deve essere concessa l'autorizzazione per eseguire query sulle password da Active Directory. È possibile eseguire questa azione impostando autorizzazioni ereditabili per l'unità organizzativa che contiene il dispositivo. È possibile usare il Set-LapsADReadPasswordPermission cmdlet per questo scopo, come illustrato nel codice seguente:

PS C:\> Set-LapsADReadPasswordPermission -Identity NewLAPS -AllowedPrincipals @("laps\LapsPasswordReadersGroup")

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Suggerimento

I membri del gruppo Domain Admins dispongono già dell'autorizzazione di query password per impostazione predefinita.

Suggerimento

Quando a un utente viene concessa l'autorizzazione per eseguire query su una password da Active Directory che non implica automaticamente che l'utente abbia l'autorizzazione per decrittografare una password crittografata. L'autorizzazione per decrittografare una password crittografata viene configurata usando l'impostazione ADPasswordEncryptionPrincipal dei criteri nel momento in cui il dispositivo archivia la password in Active Directory. L'impostazione dei criteri predefinita per ADPasswordEncryptionPrincipal è il gruppo Domain Admins.

Concedere le autorizzazioni di scadenza delle password

Agli utenti deve essere concessa l'autorizzazione per impostare l'ora di scadenza delle password archiviate in Active Directory. Quando una password è contrassegnata come scaduta in Active Directory, il dispositivo ruota la password al ciclo di elaborazione successivo. Gli utenti possono usare questo meccanismo per abbreviare (o estendere) il tempo rimanente alla rotazione della password prevista successiva.

È possibile eseguire questa azione impostando autorizzazioni ereditabili per l'unità organizzativa che contiene il dispositivo. È possibile usare il Set-LapsADResetPasswordPermission cmdlet per questo scopo, come illustrato nel codice seguente:

PS C:\> Set-LapsADResetPasswordPermission -Identity NewLAPS -AllowedPrincipals @("laps\LapsPasswordExpirersGroup")

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Suggerimento

I membri del gruppo Domain Admins dispongono già dell'autorizzazione di scadenza password per impostazione predefinita.

Suggerimento

Il Set-LapsADPasswordExpirationTime cmdlet può essere usato per impostare l'ora di scadenza della password per un determinato dispositivo in Active Directory, una volta concesse le autorizzazioni.

Interrogare i permessi di diritti estesi

Alcuni utenti o gruppi potrebbero disporre dell'autorizzazione estesa per l'unità organizzativa del dispositivo gestito. Questa situazione è problematica, perché gli utenti che dispongono di questa autorizzazione possono leggere attributi riservati e tutti gli attributi della password LAPS di Windows sono contrassegnati come riservati.

È possibile usare il Find-LapsADExtendedRights cmdlet per vedere chi dispone di questa autorizzazione, come illustrato nel codice seguente:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

Nell'output solo le entità attendibili SYSTEM e Domain Admins dispongono dell'autorizzazione . In questo caso non è necessaria alcuna altra azione.

Configurare le politiche dei dispositivi

Le sezioni seguenti illustrano come configurare i criteri del dispositivo.

Scegliere un meccanismo di distribuzione delle politiche

Il primo passaggio consiste nel scegliere come applicare i criteri sui dispositivi.

La maggior parte degli ambienti utilizza Criteri di gruppo di Windows LAPS per distribuire le impostazioni necessarie nei dispositivi aggiunti a un dominio Active Directory di Windows Server.

Se i dispositivi sono anche integrati in modalità ibrida a Microsoft Entra ID, è possibile distribuire le politiche usando Microsoft Intune con il provider di servizi di configurazione (CSP) di Windows LAPS.

Configurare criteri specifici

Come minimo, è necessario configurare l'impostazione BackupDirectory assegnando il valore 2. Questo valore viene usato per eseguire il backup delle password in Windows Server Active Directory.

Se non configuri l'impostazione AdministratorAccountName, Windows LAPS gestisce l'account amministratore locale predefinito. Questo account predefinito viene identificato automaticamente usando il suo identificatore relativo ben noto (RID). Non deve mai essere identificato usando il nome. Il nome dell'account amministratore locale integrato varia a seconda delle impostazioni locali predefinite del dispositivo.

Se si vuole configurare un account amministratore locale personalizzato, è necessario configurare l'impostazione AdministratorAccountName con il nome dell'account.

Importante

Se si configura Windows LAPS per gestire un account Administrator locale personalizzato, è necessario assicurarsi che l'account sia stato creato. Windows LAPS non crea l'account. È consigliabile usare il CSP RestrictedGroups per creare l'account.

È possibile configurare altre impostazioni, ad esempio PasswordLength, in base alle esigenze dell'organizzazione.

Quando non si configura una determinata impostazione, viene applicato il valore predefinito. Assicurarsi di comprendere i valori predefiniti delle impostazioni. Ad esempio, se si abilita la crittografia delle password ma non si configura l'impostazione ADPasswordEncryptionPrincipal , la password viene crittografata in modo che solo gli amministratori di dominio possano decrittografarlo. È possibile configurare ADPasswordEncryptionPrincipal con un'impostazione diversa se si vuole che gli utenti oltre a Domain Admins possano decrittografarlo.

Aggiornare una password in Windows Server Active Directory

Windows LAPS elabora i criteri attivi ogni ora. È anche possibile avviare manualmente il ciclo di elaborazione, perché Windows LAPS risponde alle notifiche di modifica di Criteri di gruppo.

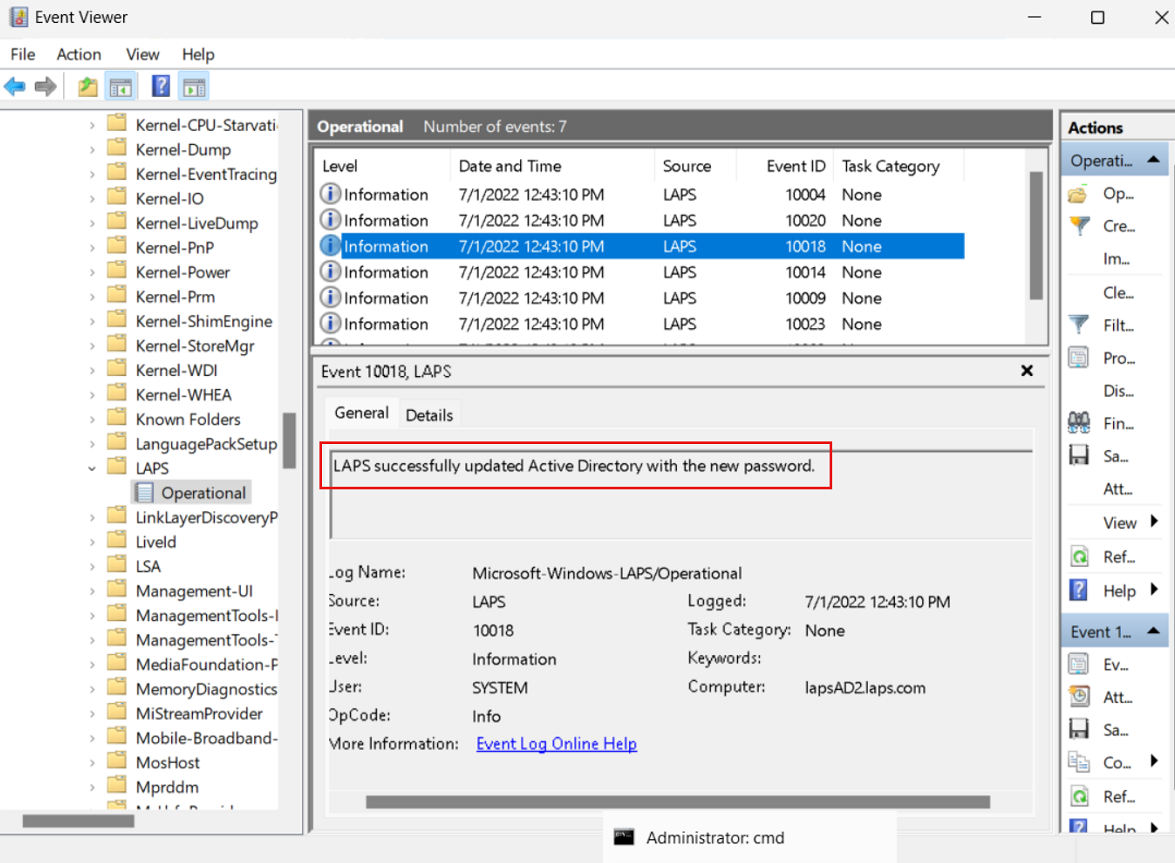

Per verificare che una password venga aggiornata correttamente in Windows Server Active Directory, cercare nel registro eventi un evento con ID 10018:

Per evitare di attendere dopo l'applicazione dei criteri, è possibile eseguire il Invoke-LapsPolicyProcessing cmdlet di PowerShell per elaborare immediatamente i criteri.

Recuperare una password da Windows Server Active Directory

È possibile usare il Get-LapsADPassword cmdlet per recuperare le password da Windows Server Active Directory, come illustrato nel codice seguente:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : <password>

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

In questo output, la Source riga indica che la crittografia della password è abilitata. La crittografia delle password richiede che il dominio sia configurato per un DFL windows Server 2016 o versione successiva.

Se viene negato l'accesso per eseguire una query sulla password, è possibile modificare le autorizzazioni di lettura della password. Vedere Concedere le autorizzazioni di query delle password.

Cambiare una password

Windows LAPS legge l'ora di scadenza della password da Windows Server Active Directory durante ogni ciclo di elaborazione dei criteri. Se la password è scaduta, viene generata una nuova password che viene memorizzata immediatamente.

In alcune situazioni, è possibile ruotare la password in anticipo, ad esempio dopo una violazione della sicurezza o durante un test impromptuoso. Per forzare manualmente una rotazione delle password, è possibile usare il cmdlet Reset-LapsPassword.

È possibile usare il Set-LapsADPasswordExpirationTime cmdlet per impostare l'ora di scadenza pianificata della password archiviata in Windows Server Active Directory. Il codice seguente imposta l'ora di scadenza sull'ora corrente:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

La volta successiva che Windows LAPS elabora i criteri correnti, visualizza l'ora di scadenza della password modificata e ruota la password. Se non si vuole attendere il ciclo di elaborazione successivo, è possibile eseguire il Invoke-LapsPolicyProcessing cmdlet per elaborare immediatamente i criteri.

È possibile usare il cmdlet Reset-LapsPassword per forzare localmente una rotazione immediata della password.

Recuperare le password durante gli scenari di ripristino di emergenza di Windows Server Active Directory

Per recuperare le password di Windows LAPS (incluse le password DSRM), in genere è necessario che sia disponibile almeno un controller di dominio di Windows Server Active Directory. In uno scenario catastrofico, tutti i controller di dominio in un dominio potrebbero essere inattivi. Come si recuperano le password in questo caso?

Le procedure consigliate per la gestione di Windows Server Active Directory consigliano di eseguire regolarmente il backup di tutti i controller di dominio. È possibile interrogare le password di Windows LAPS archiviate su un database montato di Windows Server Active Directory usando il cmdlet PowerShell Get-LapsADPassword e specificando il parametro -Port.

In Windows Insider build 27695 e versioni successive, il Get-LapsADPassword cmdlet offre funzionalità di recupero delle password migliorate. In particolare, quando si usa il Get-LapsADPassword cmdlet e si specificano entrambi i -Port parametri e -RecoveryMode , il ripristino della password ha esito positivo senza dover contattare un controller di dominio. Inoltre, è possibile eseguire Get-LapsADPassword in questa modalità su un computer del gruppo di lavoro (non collegato a un dominio). Questa funzionalità è disponibile nei sistemi operativi client e server.

Suggerimento

È possibile usare l'utilità dsamain.exe per montare i supporti di backup di Windows Server Active Directory ed eseguirne query su Lightweight Directory Access Protocol (LDAP). Lo dsamain.exe strumento non è installato per impostazione predefinita, quindi deve essere aggiunto. È possibile usare il Enable-WindowsOptionalFeature cmdlet per abilitarlo.

- Nei computer client Windows è possibile eseguire

Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client. - In un computer Windows Server è possibile eseguire

Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM.

Il codice seguente esegue una query sulle password di Windows LAPS archiviate in un database di backup di Windows Server Active Directory montato localmente sulla porta 50000:

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : <password>

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Importante

Quando le password WINDOWS LAPS crittografate vengono recuperate da un database di backup di Windows Server Active Directory montato in un computer del gruppo di lavoro, il AuthorizedDecryptor campo viene sempre visualizzato in formato SID (Raw Security Identifier). Il computer del gruppo di lavoro non è in grado di convertire il SID in un nome descrittivo.

Vedi anche

- Introduzione alla Soluzione per la password dell'amministratore locale di Windows con Microsoft Entra ID (Azure AD)

- Soluzione per la password dell'amministratore locale di Windows in Microsoft Entra ID.

- Provider di servizi di configurazione RestrictedGroups

- Microsoft Intune

- Supporto di Microsoft Intune per Windows LAPS

- Provider di servizi di configurazione Windows LAPS

- guida alla risoluzione dei problemi di Windows LAPS