Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo offre una panoramica del server dei criteri di rete (NPS) in Windows Server. È possibile usare NPS (Server dei criteri di rete) per creare e applicare criteri di accesso alla rete a livello di organizzazione, per l'autenticazione e l'autorizzazione delle richieste di connessione. È possibile anche configurare il server dei criteri di rete (NPS) come proxy RADIUS (Remote Authentication Dial-In User Service). Quando si usa NPS come proxy RADIUS, NPS inoltra le richieste di connessione a un server RADIUS NPS remoto o ad altri server RADIUS. È possibile usare la configurazione proxy per bilanciare il carico delle richieste di connessione e inoltrarle al dominio corretto per l'autenticazione e l'autorizzazione. Server dei criteri di rete viene installato quando si installa il ruolo Servizi di accesso e criteri di rete in Windows Server.

NPS features

È possibile utilizzare NPS per configurare e gestire centralmente l'autenticazione, l'autorizzazione e la contabilità dell'accesso alla rete. NPS offre le funzionalità seguenti a tale scopo:

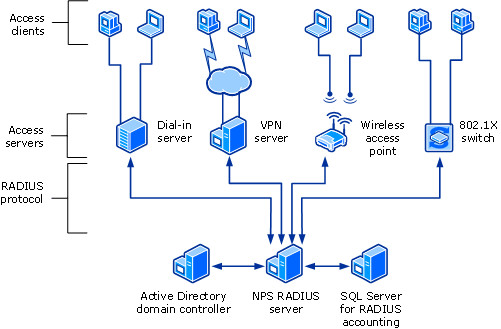

RADIUS server. NPS esegue l'autenticazione centralizzata, l'autorizzazione e la contabilità per connessioni wireless, switch di autenticazione, accesso remoto a distanza e rete privata virtuale (VPN). Quando si usa NPS come server RADIUS, configuriamo i componenti seguenti:

- Server di accesso alla rete, ad esempio punti di accesso wireless e server VPN. Puoi configurarli come client RADIUS in NPS.

- Criteri di rete che il Server dei criteri di rete utilizza per autorizzare le richieste di connessione.

- RADIUS accounting. Questo componente è facoltativo. Se viene configurato, NPS registra le informazioni di accounting nei file di log sul disco rigido locale o in un database Microsoft SQL Server.

For more information, see RADIUS server.

RADIUS proxy. Quando si usa NPS come proxy RADIUS, è necessario configurare i criteri di richiesta di connessione che indicano a NPS:

- Specificare le richieste di connessione da inoltrare ad altri server RADIUS.

- Definire i server RADIUS di destinazione a cui vengono inoltrate queste richieste di connessione.

Inoltre, è possibile configurare NPS (Server dei criteri di rete) per inoltrare i dati contabili per la registrazione a uno o più computer all'interno di un gruppo di server RADIUS remoto. Per configurare NPS come server proxy RADIUS, consultare le seguenti risorse:

- Specificare le richieste di connessione da inoltrare ad altri server RADIUS.

RADIUS accounting. È possibile configurare NPS per loggare gli eventi in un file di log locale o in un'istanza locale o remota di SQL Server. For more information, see NPS logging.

È possibile configurare NPS con qualsiasi combinazione di queste funzionalità. Ad esempio, è possibile configurare una distribuzione nps come server RADIUS per le connessioni VPN. È anche possibile configurare la stessa distribuzione di un proxy RADIUS per inoltrare determinate richieste di connessione. In particolare, può inoltrare alcune richieste ai membri di un gruppo di server RADIUS remoto per l'autenticazione e l'autorizzazione in un altro dominio.

Important

Nelle versioni precedenti di Windows Server, NPAS includeva Protezione accesso alla rete (NAP), Autorità di registrazione integrità (HRA) e Protocollo di autorizzazione delle credenziali host (HCAP). NAP, Autorità di Registrazione dell'Integrità (HRA) e HCAP sono stati deprecati in Windows Server 2012 R2 e non sono disponibili in Windows Server 2016 o versioni successive. Se si dispone di una distribuzione nap che usa sistemi operativi precedenti a Windows Server 2016, non è possibile eseguire la migrazione della distribuzione nap a Windows Server 2016 o versione successiva.

Opzioni di installazione di Windows Server e NPS

La disponibilità della funzionalità nps dipende dalle opzioni selezionate durante l'installazione di Windows Server:

- Quando si usa l'opzione di installazione Server con l'Esperienza Desktop, il ruolo NPAS è disponibile sul Windows Server. Il ruolo è disponibile nelle edizioni Standard e Datacenter.

- Quando si usa l'opzione di installazione Server Core, il ruolo NPAS non è disponibile.

Server RADIUS e proxy

È possibile usare NPS come server RADIUS, proxy RADIUS o entrambi. Le sezioni seguenti forniscono informazioni dettagliate su questi usi.

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 and 2866. Come Server RADIUS, NPS esegue l'autenticazione centralizzata della connessione, l'autorizzazione e la contabilità per molti tipi di accesso alla rete. Esempi di tipi di accesso alla rete includono connessioni wireless, switch di autenticazione, accesso dial-up, accesso remoto e VPN e connessioni router-a-router.

Note

Per informazioni sulla distribuzione del Server dei criteri di rete come server RADIUS, vedere Distribuire Server dei criteri di rete.

NpS supporta l'uso di un set eterogeneo di apparecchiature wireless, commutatori, accesso remoto o VPN. È possibile usare NPS con il servizio Accesso remoto, disponibile in Windows Server.

NPS usa un dominio Active Directory Domain Services (AD DS) o il database degli account utente SAM (Security Accounts Manager) locale per autenticare le credenziali utente per i tentativi di connessione. Quando un server che esegue NPS è membro di un dominio di Active Directory Domain Services (AD DS), NPS utilizza il servizio di directory come database degli account utente. In questo caso, NPS fa parte di una soluzione Single Sign-On. Lo stesso set di credenziali viene usato per il controllo di accesso alla rete (autenticazione e autorizzazione dell'accesso a una rete) e per accedere a un dominio di Active Directory Domain Services.

Note

NPS usa le proprietà di accesso esterno dell'account utente e dei criteri di rete per autorizzare una connessione.

I provider di servizi Internet (ISP) e le organizzazioni che mantengono l'accesso alla rete hanno una maggiore sfida. Devono gestire tutti i tipi di accesso alla rete da un singolo punto di amministrazione, indipendentemente dal tipo di apparecchiature di accesso alla rete usate. Lo standard RADIUS supporta questa funzionalità in ambienti omogenei ed eterogenei. RADIUS è un protocollo client-server che consente alle apparecchiature di accesso in rete (usate come client RADIUS) di inviare richieste di autenticazione e accounting a un server RADIUS.

Un server RADIUS ha accesso alle informazioni degli account utente e può verificare le credenziali di autenticazione per l'accesso in rete. Se le credenziali utente vengono autenticate e il tentativo di connessione è autorizzato, il server RADIUS autorizza l'accesso utente in base alle condizioni specificate. Il server RADIUS registra quindi la connessione di accesso alla rete in un log di contabilità. L'uso di RADIUS consente di raccogliere e gestire i dati per l'autenticazione, l'autorizzazione e l'accounting dell'accesso alla rete in una posizione centrale, anziché in ogni server di accesso.

Usare NPS come server RADIUS

È possibile usare NPS come server RADIUS nei casi seguenti:

- Si usa un dominio di Active Directory Domain Services o il database degli account utente SAM locali come database dell'account utente per accedere ai client.

- Si sta usando Accesso remoto su più server di connessione remota, server VPN o router di chiamata a richiesta e si vuole centralizzare sia la configurazione dei criteri di rete che la registrazione e la contabilità delle connessioni.

- Si sta esternalizzando l'accesso tramite dial-up, VPN o wireless a un provider di servizi. I server di accesso usano RADIUS per autenticare e autorizzare le connessioni effettuate dai membri dell'organizzazione.

- Si desidera centralizzare l'autenticazione, l'autorizzazione e contabilità di un set eterogeneo di server di accesso.

Il diagramma seguente mostra NPS come server RADIUS per vari client di accesso.

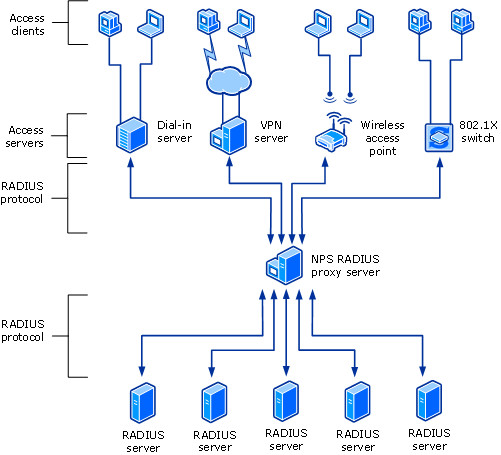

RADIUS proxy

Come proxy RADIUS, il Server dei criteri di rete (NPS) inoltra messaggi di autenticazione e contabilità ai server RADIUS NPS e ad altri server RADIUS. Quando si usa NPS come proxy RADIUS, instrada i messaggi RADIUS tra i client RADIUS e i server RADIUS. I client RADIUS sono detti anche server di accesso alla rete. I server RADIUS eseguono l'autenticazione utente, l'autorizzazione e la contabilità del tentativo di connessione.

È possibile configurare un numero illimitato di client RADIUS e di gruppi di server RADIUS remoti nel NPS. È anche possibile configurare i client RADIUS specificando un intervallo di indirizzi IP.

Quando si usa NPS come proxy RADIUS, funge da punto di commutazione centrale o di routing attraverso il quale fluiscono i messaggi di accesso e contabilità RADIUS. NPS registra informazioni in un log contabile sui messaggi inoltrati.

Usare Server dei criteri di rete come proxy RADIUS

Puoi usare NPS come proxy RADIUS nei casi seguenti:

Sei un provider di servizi che offre accesso remoto, VPN o rete wireless a più clienti. I sistemi NAS (Network Attached Storage) inviano richieste di connessione al proxy RADIUS NPS. Sulla base della parte del dominio del nome utente nella richiesta di connessione, il proxy RADIUS NPS inoltra la richiesta di connessione al server RADIUS. Il cliente gestisce il server, che può autenticare e autorizzare il tentativo di connessione.

Si vuole fornire l'autenticazione e l'autorizzazione per gli account utente che non sono membri di uno dei domini seguenti:

- Il dominio in cui la distribuzione di NPS è membro.

- Un dominio che ha un trust bidirezionale con il dominio di cui la NPS è membro.

Esempi di account utente includono account in domini non attendibili, domini attendibili unidirezionali e altre foreste Active Directory. Anziché configurare i server di accesso per inviare le richieste di connessione a un server RADIUS NPS, è possibile configurarle per inviare le richieste di connessione a un proxy RADIUS NPS. Il proxy RADIUS NPS utilizza la parte del nome del realm del nome utente e inoltra la richiesta a un server RADIUS NPS nel dominio o foresta corretta. I tentativi di connessione degli account utente in un dominio o foresta possono essere autenticati dai sistemi NAS in un altro dominio o foresta.

Si vuole eseguire l'autenticazione e l'autorizzazione usando un database che non è un database di account di Windows. In questo caso, le richieste di connessione che corrispondono a un nome di area di autenticazione specificato vengono inoltrate a un server RADIUS che ha accesso a un database diverso di account utente e dati di autorizzazione. Esempi di altri database per utenti includono NetIQ eDirectory e i database Structured Query Language (SQL).

Si desidera elaborare un numero elevato di richieste di connessione. In questo caso, invece di configurare i client RADIUS per tentare di bilanciare le richieste di connessione e contabilità tra più server RADIUS, è possibile configurarle per inviare le richieste di connessione e accounting a un proxy RADIUS NPS. Il proxy RADIUS NPS bilancia in modo dinamico il carico delle richieste di connessione e accounting tra più server RADIUS e aumenta l'elaborazione di un numero elevato di client RADIUS e autenticazioni al secondo.

Si desidera fornire l'autenticazione RADIUS e l'autorizzazione per i provider di servizi esternalizzati e ridurre al minimo la configurazione del firewall Intranet. Un firewall Intranet è tra la rete Intranet e la rete perimetrale (la rete tra intranet e Internet). Se si inserisce il Server dei criteri di rete nella rete perimetrale, il firewall tra la rete perimetrale e l'Intranet deve consentire il flusso del traffico tra il Server dei criteri di rete e più controller di dominio. Se si sostituisce la distribuzione NPS con un proxy NPS, il firewall deve consentire solo il traffico RADIUS tra il proxy NPS e una o più distribuzioni NPS all'interno della intranet.

Important

Il server dei criteri di rete (NPS) supporta l'autenticazione tra foreste senza un proxy RADIUS quando il livello funzionale delle foreste è Windows Server 2003 o superiore ed esiste una relazione di trust bidirezionale tra le foreste. Tuttavia, se si usa uno dei framework seguenti con certificati come metodo di autenticazione, è necessario usare un proxy RADIUS per l'autenticazione tra foreste:

- Sicurezza dello strato di autenticazione estensibile (Protocol-Transport) (EAP-TLS)

- Sicurezza del livello di autenticazione estensibile protetta (Protocol-Transport) (PEAP-TLS)

Il diagramma seguente mostra NPS come proxy RADIUS tra i client RADIUS e i server RADIUS.

Con NPS, le organizzazioni possono anche esternalizzare l'infrastruttura di accesso remoto a un provider di servizi, mantenendo al tempo stesso il controllo sulle procedure di autenticazione, autorizzazione e accounting degli utenti.

È possibile creare configurazioni nps per gli scenari seguenti:

- Wireless access

- Accesso remoto tramite connessione dial-up o VPN dell'organizzazione

- Accesso wireless o remoto in outsourcing

- Internet access

- Accesso autenticato a risorse extranet per partner commerciali

Esempi di configurazione proxy RADIUS e server RADIUS

Gli esempi di configurazione seguenti illustrano come configurare NPS come server RADIUS e un proxy RADIUS.

NPS come server RADIUS

In questo esempio viene usata la configurazione seguente:

- NPS è configurato come server RADIUS.

- I criteri di richiesta di connessione predefiniti sono gli unici criteri configurati.

- Il server RADIUS nps locale elabora tutte le richieste di connessione.

Il server RADIUS nps può autenticare e autorizzare gli account utente che si trovano nel dominio del server RADIUS NPS e in domini attendibili.

Server dei criteri di rete come proxy RADIUS

In questo esempio, NPS è configurato come proxy RADIUS che inoltra le richieste di connessione. Le richieste vengono inoltrate a gruppi di server RADIUS remoti in due domini non attendibili.

I criteri di richiesta di connessione predefiniti vengono eliminati. Vengono creati due nuovi criteri di richiesta di connessione per inoltrare le richieste a ognuno dei due domini non attendibili.

In questo esempio, NPS non elabora alcuna richiesta di connessione nel server locale.

NPS sia come server RADIUS che come proxy RADIUS

Questo esempio usa due criteri di richiesta di connessione:

- Il criterio di richiesta di connessione predefinito, che indica che le richieste di connessione vengono elaborate in locale.

- Nuovo criterio di richiesta di connessione. Inoltra le richieste di connessione a un server RADIUS NPS o a un altro server RADIUS in un dominio non attendibile.

Il secondo criterio è denominato criterio proxy. Viene visualizzato per primo nell'elenco ordinato di politiche.

- Se una richiesta di connessione corrisponde ai criteri proxy, la richiesta di connessione viene inoltrata al server RADIUS nel gruppo di server RADIUS remoto.

- Qualora la richiesta di connessione non corrisponda ai criteri proxy ma corrisponda ai criteri di richiesta di connessione predefiniti, NPS elabora la richiesta di connessione sul server locale.

- Se la richiesta di connessione non corrisponde a uno dei criteri, viene rimossa.

NPS come server RADIUS con server di contabilità remota

In questo esempio, il server RADIUS NPS locale non è configurato per eseguire l'accounting. I criteri di richiesta di connessione predefiniti vengono modificati in modo che i messaggi di contabilità RADIUS vengano inoltrati a un server RADIUS NPS o a un altro server RADIUS in un gruppo di server RADIUS remoto.

Anche se i messaggi contabili vengono inoltrati in questo esempio, i messaggi di autenticazione e autorizzazione non vengono inoltrati. Il server RADIUS server NPS locale esegue le funzioni di autenticazione e autorizzazione per il dominio locale e per tutti i domini attendibili.

NPS con un mapping tra utenti RADIUS remoti e utenti Windows locali

In questo esempio, il Server dei criteri di rete funge sia da server RADIUS sia da proxy RADIUS. Il server dei criteri di rete (NPS) gestisce ogni singola richiesta di connessione nel modo seguente:

- La richiesta di autenticazione viene inoltrata a un server RADIUS remoto.

- Per l'autorizzazione viene usato un account utente di Windows locale.

Per implementare questa configurazione, configurare l'attributo Remote RADIUS to Windows User Mapping come condizione dei criteri di richiesta di connessione. È anche possibile creare un account utente in locale nel server RADIUS. L'account deve avere lo stesso nome dell'account utente remoto in cui il server RADIUS remoto esegue l'autenticazione.

Configuration

Per configurare NPS come server RADIUS, è possibile usare la configurazione standard o la configurazione avanzata nella console NPS o in Server Manager. Per configurare NPS come proxy RADIUS, è necessario usare la configurazione avanzata.

Standard configuration

Con la configurazione standard, vengono fornite procedure guidate che consentono di configurare Server dei criteri di rete per gli scenari seguenti:

- Server RADIUS per connessioni remote o VPN

- Server RADIUS per connessioni 802.1X wireless o cablate

Per configurare il Server dei criteri di rete (NPS) tramite una procedura guidata, aprire la console NPS, selezionare uno degli scenari precedenti e quindi selezionare il collegamento per la procedura guidata.

Advanced configuration

Quando si utilizza la configurazione avanzata, si configura manualmente NPS come server RADIUS o proxy RADIUS.

To configure NPS by using the advanced configuration, open the NPS console, and then expand Advanced Configuration.

Le sezioni seguenti descrivono gli elementi di configurazione avanzati forniti.

Configurare un server RADIUS

Per configurare NPS come server RADIUS, è necessario configurare client RADIUS, politiche di rete e contabilità RADIUS.

Per istruzioni su come eseguire queste configurazioni, vedere gli articoli seguenti:

- Configurare i client RADIUS

- Configurare i criteri di rete

- Configurare la registrazione del Server dei criteri di rete

Configurare un proxy RADIUS

Per configurare NPS come proxy RADIUS, è necessario configurare client RADIUS, gruppi di server RADIUS remoti e criteri di richiesta di connessione.

Per istruzioni su come eseguire queste configurazioni, vedere gli articoli seguenti:

- Configurare i client RADIUS

- Configurare gruppi di server RADIUS remoti

- Configurare i criteri di richiesta di connessione

NPS logging

La registrazione NPS è detta anche contabilità RADIUS. È possibile configurare la registrazione dei criteri di rete per soddisfare i requisiti, indipendentemente dal fatto che Server dei criteri di rete venga usato come server RADIUS, proxy o qualsiasi combinazione di queste configurazioni.

Per configurare la registrazione NPS, è necessario configurare gli eventi che si desidera registrare e visualizzare con il Visualizzatore eventi e quindi determinare quali altre informazioni si desidera registrare. Inoltre, è necessario decidere dove archiviare l'autenticazione utente e i log delle informazioni contabili. Sono disponibili le opzioni seguenti:

- File di log di testo archiviati nel computer locale

- Un database di SQL Server nel computer locale o in un computer remoto

Per altre informazioni, vedere Configurare la contabilità del Server dei criteri di rete.