Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il passaggio successivo consiste nel pianificare la configurazione di bilanciamento del carico e la distribuzione di cluster.

| Attività | Descrizione |

|---|---|

| 3.1 pianificare il bilanciamento del carico | Decidere se usare Windows carico bilanciamento rete (NLB) o un servizio di bilanciamento del carico esterno (ELB). |

| 3.2 piano IP-HTTPS | Se non viene utilizzato un certificato autofirmato, il server di accesso remoto richiede un certificato SSL in ogni server del cluster, per autenticare le connessioni IP-HTTPS. |

| 3.3 Pianificare le connessioni client VPN | Tenere presente i requisiti per le connessioni client VPN. |

| 3.4 pianificare il server dei percorsi di rete | Se il sito web del server dei percorsi di rete è ospitato sul server di Accesso Remoto e non viene utilizzato un certificato autofirmato, assicurarsi che ogni server del cluster disponga di un certificato del server per autenticare la connessione al sito web. |

3.1 pianificare il bilanciamento del carico

Accesso remoto può essere distribuito in un singolo server o in un cluster di server di accesso remoto. Il traffico al cluster può essere con carico bilanciato per fornire elevata disponibilità e scalabilità per i client DirectAccess. Sono disponibili due opzioni di bilanciamento del carico:

Bilanciamento carico di RETE di Windows-Bilanciamento carico di RETE di Windows è una funzionalità di Windows server. Per utilizzarlo, non richiesto hardware aggiuntivo perché tutti i server del cluster sono responsabili della gestione il carico del traffico. Bilanciamento del carico di rete di Windows supporta un massimo di otto server in un cluster di Accesso Remoto.

L'utilizzo di un bilanciamento del carico esterno richiede hardware esterno per gestire il carico di traffico tra i server del cluster di accesso remoto. Inoltre, l'utilizzo di un bilanciatore di carico esterno supporta un massimo di 32 server di Accesso Remoto in un cluster. Alcuni punti da tenere presenti durante la configurazione di bilanciamento del carico esterno sono:

L'amministratore deve verificare che gli indirizzi IP virtuali configurati tramite la procedura guidata di bilanciamento del carico di accesso remoto vengono utilizzati in servizi di bilanciamento del carico esterno (ad esempio sistema F5 Big-Ip locale Traffic Manager). Quando il bilanciamento del carico esterno è abilitato, gli indirizzi IP sulle interfacce esterne e interne verranno trasformati in indirizzi IP virtuali e devono essere configurati sui bilanciatori di carico. Questa operazione viene eseguita affinché l'amministratore non debba modificare il record DNS per il nome pubblico della distribuzione del cluster. Inoltre, gli endpoint del tunnel IPsec sono derivati dagli indirizzi IP dei server. Se l'amministratore a fornire indirizzi IP virtuali separate, il client non sarà in grado di connettersi al server. Vedere l'esempio per la configurazione di DirectAccess con bilanciamento del carico esterno in 3.1.1 esempio di configurazione di bilanciamento del carico esterno.

Molti bilanciatori di carico esterni (incluso F5) non supportano il bilanciamento di carico di 6to4 e ISATAP. Se il server di accesso remoto è un router ISATAP, la funzione ISATAP deve essere spostata in un altro computer. Una volta funzione ISATAP in un computer diverso, il server DirectAccess deve inoltre disporre di connettività IPv6 nativa con il router ISATAP. Si noti che la connettività deve essere presente prima della configurazione di DirectAccess.

Per il bilanciamento del carico esterno, se Teredo è necessario utilizzare, tutti i server di accesso remoto devono disporre due indirizzi IPv4 pubblici consecutivi come indirizzi IP dedicati. Gli indirizzi IP virtuali del cluster devono inoltre disporre di due indirizzi IPv4 pubblici consecutivi. Questo non è valido per il bilanciamento del carico di rete di Windows, in cui solo gli indirizzi IP virtuali del cluster devono avere due indirizzi IPv4 pubblici consecutivi. Se non viene usato Teredo, non sono necessari due indirizzi IP consecutivi.

L'amministratore può passare dal bilanciamento del carico di rete di Windows al bilanciamento del carico esterno e viceversa. Si noti che l'amministratore non può passare dal bilanciatore di carico esterno a Windows NLB se ha più di 8 server nella distribuzione del bilanciatore di carico esterno.

3.1.1 esempio di configurazione di bilanciamento del carico esterno

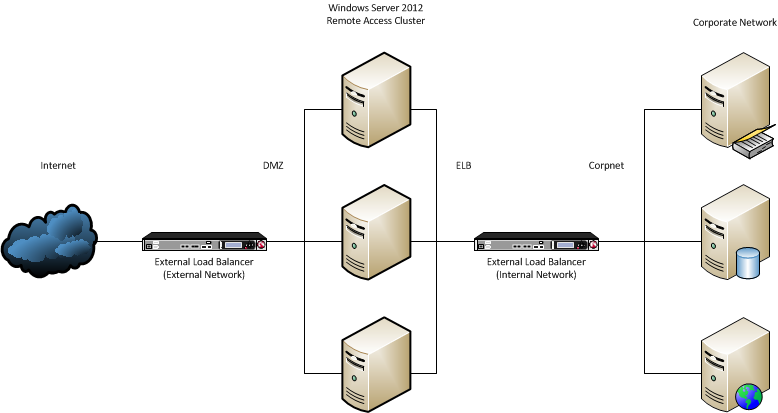

In questa sezione vengono descritti i passaggi di configurazione per l'attivazione di un bilanciamento del carico esterno su una nuova distribuzione di Accesso Remoto. Quando si utilizza un servizio di bilanciamento del carico esterno, il cluster di accesso remoto potrebbe essere simile nella figura seguente, in cui i server di accesso remoto sono connessi alla rete aziendale tramite un servizio di bilanciamento del carico sulla rete interna e a Internet tramite un bilanciamento del carico connesso alla rete esterna:

Informazioni sulla pianificazione

Gli indirizzi VIP esterni (indirizzi IP che il client utilizzerà per connettersi a Remote Access) sono stati decisi come 131.107.0.102, 131.107.0.103.

Bilanciamento del carico nella rete esterna self-IP - 131.107.0.245 (Internet), 131.107.1.245

La rete perimetrale (detta anche zona demilitarizzata e DMZ) si trova tra il bilanciamento del carico sulla rete esterna e il server di accesso remoto.

Indirizzi IP per il server di accesso remoto nella rete perimetrale - 131.107.1.102, 131.107.1.103

Gli indirizzi IP per il server di accesso remoto in rete (ad esempio tra il server di accesso remoto e il bilanciamento del carico sulla rete interna) - ELB 30.11.1.101, 2006:2005:11:1::101

Bilanciatori di carico nella rete interna self-IP - 30.11.1.245 2006:2005:11:1::245 (ELB), 30.1.1.245 2006:2005:1:1::245 (Corpnet)

Indirizzi VIP interni (indirizzi IP utilizzati per sonde per cliente web e per il server di posizione nella rete, se installato sui server di accesso remoto) sono stati decisi di 30.1.1.10, 2006:2005:1:1::10

Passaggi

Configurare l'adattatore di rete esterna del server di accesso remoto (che è connesso alla rete perimetrale) con indirizzi 131.107.0.102, 131.107.0.103. Questo passaggio è obbligatorio per la configurazione di DirectAccess per rilevare gli endpoint del tunnel IPsec corretti.

Configurare l'adattatore di rete interna del server di accesso remoto (che è connesso alla rete ELB) con gli indirizzi IP del server di localizzazione della rete/probeb web (30.1.1.10, 2006:2005:1:1::10). Questo passaggio è necessario per consentire ai client di accesso IP probe web, l'Assistente connettività di rete indica correttamente lo stato della connessione a DirectAccess. Questo passaggio consente inoltre l'accesso al server dei percorsi di rete, se è configurato nel server DirectAccess.

Nota

Assicurarsi che il controller di dominio sia raggiungibile dal server di accesso remoto con questa configurazione.

Configurare server singolo di DirectAccess nel server di accesso remoto.

Abilitare il bilanciamento del carico esterno nella configurazione di DirectAccess. Utilizzare 131.107.1.102 come esterno indirizzo IP dedicato (DIP) (131.107.1.103 verrà selezionato automaticamente), utilizzare 30.11.1.101, 2006:2005:11:1::101 come il DIP interno.

Configurare gli indirizzi IP virtuali esterni (VIP) sul bilanciatore di carico esterno con gli indirizzi 131.107.0.102 e 131.107.0.103. Inoltre, configurare i VIP interni sul bilanciatore di carico esterno con indirizzi 30.1.1.10 e 2006:2005:1:1::10.

Ora il server di accesso remoto verrà configurato con gli indirizzi IP pianificati e gli indirizzi IP interni ed esterni per il cluster verranno configurati in base a indirizzi IP pianificati.

3.2 piano IP-HTTPS

Requisiti dei certificati-durante la distribuzione del singolo server di accesso remoto si è scelto di utilizzare un certificato IP-HTTPS emesso da un'autorità di certificazione interna o pubblica (CA) o un certificato autofirmato. Per la distribuzione di cluster, è necessario utilizzare stesso tipo di certificato in ogni membro del cluster di accesso remoto. Ovvero, se si utilizza un certificato emesso da un'autorità di certificazione pubblica (scelta consigliata), è necessario installare un certificato emesso da un'autorità di certificazione pubblica ogni membro del cluster. Il nome del soggetto del nuovo certificato deve essere identico al nome del soggetto del certificato IP-HTTPS attualmente utilizzato nella distribuzione. Si noti che se si utilizzano certificati autofirmati questi verranno configurati automaticamente in ogni server durante la distribuzione del cluster.

Requisiti del prefisso-accesso remoto consente il bilanciamento del carico di traffico basata su SSL e il traffico DirectAccess. Per bilanciare tutto il traffico DirectAccess basato su IPv6, l'accesso remoto deve esaminare il tunneling IPv4 per tutte le tecnologie di transizione. Poiché il traffico IP-HTTPS è crittografato, esaminare il contenuto del tunnel IPv4 non è possibile. Per consentire il traffico IP-HTTPS per il bilanciamento del carico, è necessario allocare un prefisso IPv6 sufficiente affinché un diverso prefisso IPv6 /64 possa essere assegnato a ciascun membro del cluster. È possibile configurare un massimo di 32 server in un cluster con bilanciamento di carico; Pertanto, è necessario specificare un /59 prefisso. Questo prefisso deve essere instradabile nell'indirizzo IPv6 interno del cluster di accesso remoto e viene configurato nella procedura guidata configurazione Server di accesso remoto.

Nota

I requisiti di prefisso sono rilevanti solo in una rete interna IPv6 abilitato (solo IPv6 o IPV4 + IPv6). In una rete aziendale solo IPv4, il prefisso del client viene configurato automaticamente e l'amministratore può essere modificato.

3.3 Pianificare le connessioni client VPN

Esistono una serie di considerazioni per le connessioni client VPN:

Il traffico client VPN non può essere con carico bilanciato se gli indirizzi client VPN vengono allocati utilizzando DHCP. È necessario un pool di indirizzi statici.

Il RRAS può essere attivato in un cluster con bilanciamento del carico che è stato distribuito solo per DirectAccess utilizzando Abilita VPN nel riquadro delle attività della console di Gestione Accesso Remoto.

Modifiche VPN completate nella console di gestione accesso remoto e Routing (rrasmgmt.msc) dovranno essere replicate manualmente su tutti i server di accesso remoto nel cluster.

Per abilitare il bilanciamento del carico del traffico client VPN IPv6, è necessario specificare un prefisso IPv6 di 59 bit.

3.4 pianificare il server dei percorsi di rete

Se il sito web del server di posizione della rete è in esecuzione su un singolo server di Accesso Remoto, durante la distribuzione hai scelto di utilizzare un certificato emesso da un'autorità di certificazione interna (CA) o un certificato autofirmato. Notare quanto segue:

Ogni membro del cluster di accesso remoto deve disporre di un certificato per il server di individuazione della rete che corrisponda alla voce DNS per il sito web del server di individuazione della rete.

Il certificato per ciascun server del cluster deve essere emesso nello stesso modo del certificato sul server singolo di Accesso Remoto nella posizione della rete corrente. Ad esempio, se si utilizza un certificato emesso da una CA interna, è necessario installare un certificato rilasciato dalla CA interna di ogni membro del cluster.

Se si utilizza un certificato autofirmato, un certificato autofirmato verrà configurato automaticamente per ogni server durante la distribuzione del cluster.

Il nome del soggetto del certificato non deve essere identico al nome di un server nella distribuzione di accesso remoto.