Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il passaggio successivo della distribuzione di accesso remoto in una topologia multisito consiste nel completare la pianificazione dell'infrastruttura multisito, tra cui Active Directory, gruppi di sicurezza e oggetti Criteri di gruppo.

2.1 pianificare Active Directory

Una distribuzione multisito può essere configurata in un numero di topologie di accesso remoto:

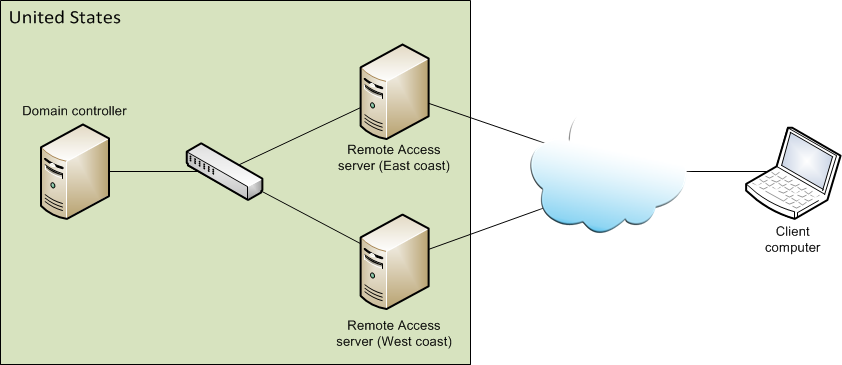

Singolo sito di Active Directory, più punti di ingresso-In questa topologia, è necessario un singolo sito di Active Directory per l'intera organizzazione con collegamenti veloci intranet del sito, ma sono presenti più server di accesso remoto distribuito in tutta l'organizzazione, ogni che agisce come un punto di ingresso. Un esempio di questa topologia geografico è disporre di un singolo sito di Active Directory per gli Stati Uniti con punti di ingresso in costa orientale e costa occidentale.

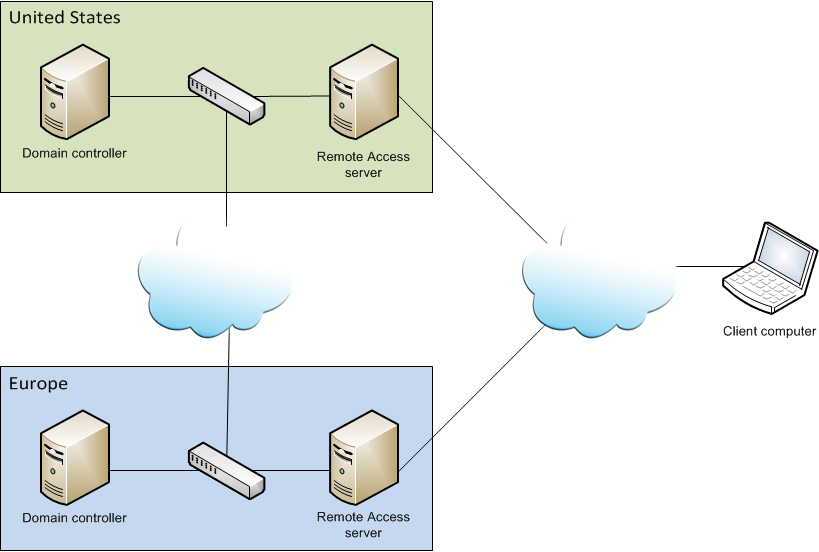

Più siti di Active Directory, più punti di ingresso-In questa topologia, è necessario due o più siti di Active Directory con un server di accesso remoto distribuito come un punto di ingresso per ogni sito. Ogni server di Accesso remoto è associato al controller di dominio Active Directory per il sito. Un esempio di questa topologia geografico consiste nel disporre di un sito di Active Directory per gli Stati Uniti e uno per l'Europa con un singolo punto di ingresso per ogni sito. Si noti che se si dispone di più siti di Active Directory non è necessario disporre di un punto di ingresso associato a ogni sito. Inoltre, alcuni siti di Active Directory possono avere più di un punto di ingresso associato.

In un punto di ingresso multisito, è possibile configurare un singolo server di accesso remoto più server di accesso remoto, o cluster di server di accesso remoto.

Indicazioni e procedure consigliate di active Directory

Tenere presenti le indicazioni e vincoli per la distribuzione di Active Directory in uno scenario multisito:

Ogni sito di Active Directory può contenere uno o più server di accesso remoto o un cluster di server funziona come punti di ingresso multisito per i computer client. Un sito Active Directory non è tuttavia necessario disporre di un punto di ingresso.

Solo un punto di ingresso multisito può essere associato a un singolo sito di Active Directory. Quando i computer client che eseguono Windows 8 connettono a un punto di ingresso specifico, questi sono considerati come appartenenti al sito di Active Directory associato a tale punto di ingresso.

È consigliabile che ogni sito di Active Directory disponga di un controller di dominio. Il controller di dominio può essere di sola lettura.

Se ciascun sito Active Directory contiene un controller di dominio, l'oggetto Criteri di gruppo per un server nel punto di ingresso viene gestito da uno dei controller di dominio nel sito di Active Directory associato all'endpoint. Se non ci sono controller di dominio abilitati per la scrittura in tale sito, l'oggetto Criteri di gruppo per un server viene gestito in un controller di dominio abilitato per la scrittura che risulta più vicino al primo server di accesso remoto che è configurato nel punto di ingresso. La vicinanza è determinata da un calcolo del costo del collegamento. Si noti che in questo scenario, dopo aver apportato modifiche alla configurazione, potrebbe esserci un ritardo durante la replica tra il controller di dominio che gestisce il Criterio di Gruppo e il controller di dominio di sola lettura nel sito Active Directory del server.

Gli Oggetti Criteri di Gruppo (GPO) dei client e i GPO dei server di applicazioni facoltativi vengono gestiti sul controller di dominio che esegue l'emulatore del Primary Domain Controller (PDC). Ciò significa che i GPO client non sono necessariamente gestiti nel sito di Active Directory contenente il punto di ingresso a cui i client si connettono.

Se il controller di dominio per un sito di Active Directory non è raggiungibile, il server di accesso remoto si connetterà a un controller di dominio alternativo nel sito (se disponibile). In caso contrario, si collega al controller di dominio di un altro sito per recuperare un oggetto Criteri di Gruppo aggiornato e per autenticare i client. In entrambi i casi, la console di gestione accesso remoto e i cmdlet di PowerShell non possono essere utilizzati per recuperare o modificare le impostazioni di configurazione fino a quando non è disponibile il controller di dominio. Nota quanto segue:

Se il server che esegue l'emulatore PDC non è disponibile, è necessario designare un controller di dominio disponibile che abbia aggiornato i criteri di gruppo come emulatore PDC.

Se il controller di dominio che gestisce un GPO del server non è disponibile, utilizzare il cmdlet Set-DAEntryPointDC di PowerShell per associare un nuovo controller di dominio al punto di ingresso. Il nuovo controller di dominio deve disporre di oggetti Criteri di gruppo aggiornati prima di eseguire il cmdlet.

2.2 pianificare gruppi di sicurezza

Durante la distribuzione di un singolo server con impostazioni avanzate, sono stati raccolti tutti i computer client che accedono alla rete interna tramite DirectAccess in un gruppo di sicurezza. In una distribuzione multisito, questo gruppo di sicurezza viene utilizzato solo per i computer client Windows 8. Per una distribuzione multisita, i computer client Windows 7 saranno raccolti nei gruppi di protezione distinti per ogni punto di ingresso nella distribuzione multisito. Ad esempio, se in precedenza sono raggruppati tutti i computer client nel gruppo di client_da, è necessario ora rimuovere tutti i computer Windows 7 da quel gruppo e inserirli in un altro gruppo di protezione. Ad esempio, nella topologia con più siti di Active Directory e più punti di ingresso, si crea un gruppo di sicurezza per il punto di ingresso degli Stati Uniti (DA_Clients_US) e uno per il punto di ingresso dell'Europa (DA_Clients_Europe). Inserire tutti i computer client Windows 7 situati negli Stati Uniti nel gruppo DA_Clients_US e quelli situati in Europa nel gruppo DA_Clients_Europe. Se non si dispongono di tutti i computer client Windows 7, non è necessario pianificare i gruppi di sicurezza per i computer Windows 7.

Gruppi di sicurezza necessari sono i seguenti:

Un gruppo di protezione per tutti i computer client Windows 8. È consigliabile creare un gruppo di sicurezza univoco per questi client per ogni dominio.

Un gruppo di sicurezza unico contenente i computer client Windows 7 per ogni punto di ingresso. È consigliabile creare un gruppo univoco per ogni dominio. Ad esempio: Domain1\DA_Clients_Europe; Domain2\DA_Clients_Europe; Domain1\DA_Clients_US; Domain2\DA_Clients_US.

2.3 Pianificare gli Oggetti Criteri di Gruppo

Impostazioni di DirectAccess configurate durante la distribuzione di Accesso remoto vengono raccolte in oggetti Criteri di gruppo. La distribuzione a server singolo già utilizza GPO per i client DirectAccess, il server di accesso remoto e, facoltativamente, per i server delle applicazioni. Una distribuzione multisito richiede i seguenti GPO:

Un GPO di server per ogni punto di ingresso.

Un GPO per ogni dominio contenente i computer client che eseguono Windows 8.

Un GPO per ogni punto di ingresso e ogni dominio contenente i computer client Windows 7.

Gli Oggetti Criteri di Gruppo (GPO) possono essere configurati nel modo seguente:

Automaticamente-è possibile specificare che i GPO vengono creati automaticamente da accesso remoto. Viene specificato un nome predefinito per ciascun oggetto Criteri di gruppo e può essere modificato.

Manualmente-è possibile utilizzare oggetti dei Criteri di Gruppo creati manualmente dall'amministratore di Active Directory.

Nota

Una volta DirectAccess è configurato per utilizzare oggetti Criteri di gruppo specifico, non è possibile configurare per l'utilizzo di diversi oggetti Criteri di gruppo.

2.3.1 Oggetti Criteri di Gruppo creati automaticamente

Tenere presente quanto segue quando si usano oggetti Criteri di gruppo creati automaticamente:

Gli Oggetti Criteri di Gruppo creati automaticamente vengono applicati in base ai parametri di posizione e destinazione del collegamento, nel modo seguente:

Per il server GPO, sia i parametri di posizione che quelli di collegamento puntano al dominio contenente il server di Accesso remoto.

Per gli oggetti Criteri di gruppo client, la destinazione del collegamento è impostata per la radice del dominio in cui è stato creato l'oggetto Criteri di gruppo. Viene creato un GPO per ogni dominio che contiene i computer client e il GPO verrà collegato alla radice di ogni dominio. .

Per i criteri di gruppo creati automaticamente, per applicare le impostazioni di DirectAccess, l'amministratore del server di Accesso remoto richiede le seguenti autorizzazioni:

Creazione di autorizzazioni per i domini richiesti nei Criteri di gruppo.

Autorizzazioni dei collegamenti per tutte le radici del dominio client selezionate.

L'autorizzazione per creare il filtro WMI per gli oggetti dei criteri di gruppo è necessaria se DirectAccess è stato configurato per funzionare solo su computer portatili.

Autorizzazioni di collegamento per le radici dei domini associati ai punti di ingresso (domini GPO del server)

È consigliato che l'amministratore di Accesso Remoto disponga delle autorizzazioni di lettura per l'oggetto Criteri di gruppo in ogni dominio richiesto. Questo consente l'accesso remoto per verificare che non esistano oggetti Criteri di gruppo con nomi duplicati quando si creano oggetti Criteri di gruppo per l'implementazione multisito.

Autorizzazioni di replica Active Directory sui domini associati ai punti di ingresso. Questo avviene perché quando si aggiungono inizialmente i punti di ingresso, il GPO del server per il punto di ingresso viene creato sul controller di dominio più vicino a tale punto di ingresso. Tuttavia, poiché la creazione di collegamenti è supportata solo nell'emulatore PDC, l'oggetto Criteri di gruppo deve essere replicato dal controller di dominio su cui è stato creato al controller di dominio che funge da emulatore PDC prima di creare il collegamento.

Si noti che, se le autorizzazioni corrette per la replica e il collegamento degli oggetti di Criteri di Gruppo non esistono, viene generato un avviso. L'operazione di accesso remoto continuerà ma la replica e il collegamento non verrà eseguito. Se viene emesso un avviso di collegamento, i collegamenti non verranno creati automaticamente, nemmeno dopo che le autorizzazioni saranno disponibili. L'amministratore dovrà invece creare i collegamenti manualmente.

2.3.2 GPO creati manualmente

Tenere presente quanto segue quando si utilizzano i GPO (oggetti Criteri di gruppo) creati manualmente:

I seguenti oggetti Criteri di gruppo devono essere creati manualmente per la distribuzione multisito.

Oggetto Criteri di gruppo- un oggetto Criteri di gruppo server per ogni punto di ingresso (nel dominio in cui si trova il punto di ingresso). Questo GPO verrà applicato su ciascun server di accesso remoto nel punto di ingresso.

GPO Client (Windows 7) - un GPO per ciascun punto di ingresso e dominio contenente computer client Windows 7 che si connetteranno ai punti di ingresso nella distribuzione multisito. Ad esempio Domain1\DA_W7_Clients_GPO_Europe; Domain2\DA_W7_Clients_GPO_Europe; Domain1\DA_W7_Clients_GPO_US; Domain2\DA_W7_Clients_GPO_US. Se nessuno dei computer client Windows 7 si connetterà ai punti di ingresso, oggetti Criteri di gruppo non sono necessari.

Non è necessario creare altri oggetti Criteri di gruppo per computer client Windows 8. Un oggetto Criteri di gruppo per ogni dominio contenente i computer client è già stato creato quando è stato distribuito il singolo server di accesso remoto. In una distribuzione multisito, questi oggetti Criteri di gruppo per i client funzioneranno come quelli per i client Windows 8.

Gli Oggetti Criteri di gruppo devono essere disponibili prima di fare clic sul pulsante 'Commit' nelle procedure guidate di distribuzione multisito.

Quando si utilizzano GPO creati manualmente, viene eseguita una ricerca di un collegamento al GPO nell'intero dominio. Se il GPO (Criteri di gruppo) non è collegato nel dominio, viene creato automaticamente un collegamento nel dominio radice. Se le autorizzazioni richieste per creare il collegamento non sono disponibili, verrà emesso un avviso.

Quando si utilizzano i GPO creati manualmente per applicare le impostazioni di DirectAccess, l'amministratore del server di Accesso remoto richiede le autorizzazioni complete sui GPO creati manualmente (modifica, eliminazione, modifica della sicurezza).

Si noti che, se le autorizzazioni corrette per la replica e il collegamento degli oggetti di Criteri di Gruppo non esistono, viene generato un avviso. L'operazione di accesso remoto continuerà ma la replica e il collegamento non verrà eseguito. Se viene emesso un avviso di collegamento, i collegamenti non verranno creati automaticamente, nemmeno dopo che le autorizzazioni saranno disponibili. L'amministratore dovrà invece creare i collegamenti manualmente.

2.3.3 Gestione dei GPO in un ambiente controller multi-dominio

Ogni GPO verrà gestito da un controller di dominio specifico, come indicato di seguito.

Il server GPO è gestito da uno dei controller di dominio nel sito di Active Directory associato al server, o, se i controller di dominio in tale sito sono di sola lettura, da un controller di dominio con scrittura abilitata più vicino al primo server nel punto di ingresso.

I Criteri di gruppo client verranno gestiti dal controller di dominio che funge da emulatore PDC.

Se si desidera modificare manualmente le impostazioni degli oggetti Criteri di gruppo, nota le seguenti:

Per i GPO del server, per identificare quale controller di dominio è associato a uno specifico punto di ingresso, eseguire il cmdlet di PowerShell

Get-DAEntryPointDC -EntryPointName <name of entry point>.Per impostazione predefinita, quando si apportano modifiche con i cmdlet PowerShell di rete o la console Gestione criteri di gruppo, viene utilizzato il controller di dominio che agisce come l'emulatore PDC.

Se si modificano le impostazioni in un controller di dominio che non è il controller di dominio associato al punto di ingresso (per GPO server) o all'emulatore PDC (per GPO client), tenete presente quanto segue:

Prima di modificare le impostazioni, verificare che il controller di dominio sia replicato con un oggetto Criteri di gruppo aggiornato e eseguire il backup delle impostazioni dell'oggetto Criteri di gruppo prima di apportare modifiche. Se l'oggetto Criteri di gruppo non viene aggiornato, potrebbero verificarsi conflitti di merge durante la replica, che porta a una configurazione Remote Access danneggiata.

Dopo aver modificato le impostazioni, è necessario attendere che le modifiche vengano replicate al controller di dominio che è associato a Oggetti Criteri di Gruppo. Non apportare modifiche aggiuntive utilizzando la console di gestione accesso remoto o i cmdlet PowerShell di accesso remoto fino al completamento della replica. Se un oggetto Criteri di gruppo viene modificato su due diversi controller di dominio prima del completamento della replica, potrebbero verificarsi conflitti di merge, risultando in una configurazione danneggiata.

In alternativa è possibile modificare l'impostazione predefinita utilizzando il Cambia Controller di dominio finestra di dialogo casella nella console Gestione criteri di gruppo o tramite il Open-NetGPO cmdlet PowerShell, in modo che le modifiche apportate tramite la console o i cmdlet di rete utilizzano il controller di dominio specificato.

A tale scopo, nella console Gestione criteri di gruppo, fare clic con il tasto destro del mouse sul contenitore del dominio o dei siti e fare clic su Cambia Controller di dominio.

A tale scopo in PowerShell, specificare il parametro DomainController per il cmdlet Open-NetGPO. Ad esempio, per abilitare i profili privati e pubblici nel Windows Firewall in un oggetto Criteri di gruppo denominato domain1\DA_Server_GPO _Europe usando un controller di dominio denominato europe-dc.corp.contoso.com, eseguire le operazioni seguenti:

$gpoSession = Open-NetGPO -PolicyStore "domain1\DA_Server_GPO _Europe" -DomainController "europe-dc.corp.contoso.com" Set-NetFirewallProfile -GpoSession $gpoSession -Name @("Private","Public") -Enabled True Save-NetGPO -GpoSession $gpoSession

Modifica dell'associazione del controller di dominio

Per garantire la coerenza della configurazione in una distribuzione multisito, è importante assicurarsi che ogni oggetto Criteri di gruppo sia gestito da un solo controller di dominio. In alcuni scenari, può essere necessario assegnare un controller di dominio per un oggetto Criteri di gruppo:

Manutenzione di controller di dominio e tempi di inattività-Quando il controller di dominio che gestisce un oggetto Criteri di gruppo non è disponibile, potrebbe essere necessario gestire l'oggetto Criteri di gruppo su un altro controller di dominio.

Ottimizzazione della distribuzione della configurazione - Dopo le modifiche all'infrastruttura di rete, potrebbe essere necessario gestire il server GPO di un punto di ingresso su un controller di dominio nello stesso sito di Active Directory del punto di ingresso.

Pianificazione DNS

Durante la pianificazione di DNS per una distribuzione multisito, tenere presente quanto segue:

I client utilizzano l'indirizzo ConnectTo per connettersi al server di accesso remoto. Ogni punto di ingresso della distribuzione richiede un diverso indirizzo ConnectTo. Ogni indirizzo ConnectTo punto di ingresso deve essere disponibile nel DNS pubblico e l'indirizzo scelto dall'utente deve corrispondere al nome soggetto del certificato IP-HTTPS distribuito per la connessione IP-HTTPS.

Inoltre, accesso remoto consente di applicare il routing simmetrica. Pertanto, solo i client Teredo e IP-HTTPS possono connettersi quando è abilitata una distribuzione multisito. Per consentire ai client IPv6 nativi di connettersi, l'indirizzo ConnectTo (l'URL IP-HTTPS) deve risolversi sia sugli indirizzi IPv6 che IPv4 esterni (esposti a Internet) del server di accesso remoto.

Accesso remoto crea una sonda web predefinita utilizzata dai computer client DirectAccess per verificare la connettività alla rete interna. Durante la configurazione del server unico, i seguenti nomi avrebbero dovuto essere registrati in DNS:

DirectAccess-WebProbeHost dovrebbe risolversi nell'indirizzo IPv4 interno del server di accesso remoto oppure nell'indirizzo IPv6 in un ambiente esclusivamente IPv6.

DirectAccess-CorpConnectivityHost deve risolvere un indirizzo di loopback (localhost) (sia ::1 o 127.0.0.1, a seconda del fatto se IPv6 viene distribuito nella rete aziendale).

In una distribuzione multisito è necessario creare una voce DNS aggiuntiva per directaccess-WebProbeHost per ogni punto di ingresso. Quando si aggiunge un punto di accesso, Accesso Remoto tenta di creare automaticamente questa voce aggiuntiva directaccess-WebProbeHost. Tuttavia, in caso contrario verrà visualizzato un messaggio di avviso ed è necessario creare la voce manualmente.

Nota

Quando è abilitato lo scavenging DNS nell'infrastruttura DNS, è consigliabile disabilitare lo scavenging sulle voci DNS create automaticamente da accesso remoto.