Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La memoria centrale protetta è una raccolta di funzionalità che offre caratteristiche predefinite per hardware, firmware, driver e sicurezza del sistema operativo. La protezione fornita dai sistemi con memoria centrale protetta inizia prima dell'avvio del sistema operativo e continua durante l'esecuzione. La memoria centrale protetta è progettata per fornire una piattaforma sicura per dati e applicazioni critiche.

Il server con memoria centrale protetta si basa su tre aspetti chiave per la sicurezza:

Creazione di una radice di attendibilità supportata dall'hardware.

Difesa dagli attacchi a livello di firmware.

Protezione del sistema operativo in caso di esecuzione di codice non verificato.

Caratteristiche di un server con memoria di sicurezza

L'iniziativa "Memoria protetta" è iniziata con i PC Windows, frutto di una stretta collaborazione tra Microsoft e i partner produttori di PC, mirata a offrire il livello di sicurezza di Windows più avanzato che mai. Microsoft ha ampliato ulteriormente la collaborazione con i partner produttori di server per garantire un ambiente di sistema operativo sicuro come Windows Server.

Windows Server si integra strettamente con l'hardware per offrire livelli di sicurezza crescenti:

Baseline consigliata: il minimo consigliato per tutti i sistemi per garantire l'integrità di base del sistema utilizzando TPM 2.0 per la radice di attendibilità hardware e Avvio protetto. TPM2.0 e Avvio protetto sono necessari per la certificazione hardware di Windows Server. Per altre informazioni, vedere Microsoft aumenta gli standard di sicurezza per la prossima versione principale di Windows Server

Server con memoria centrale protetta: consigliato per sistemi e settori che richiedono livelli di garanzia più elevati. Il server con memoria centrale protetta si appoggia sulle funzionalità preesistenti e sfrutta le capacità avanzate del processore per assicurare protezione contro gli attacchi al firmware.

La tabella seguente mostra come ogni concetto e funzionalità di sicurezza vengono utilizzati per creare un server con memoria centrale protetta.

| Concept | Feature | Requirement | Baseline consigliata | server Secured-Core |

|---|---|---|---|---|

| Creare una radice di attendibilità supportata dall'hardware | ||||

| Avvio protetto | Avvio protetto è abilitato per impostazione predefinita nel BIOS UEFI (Unified Extensible Firmware Interface). | ✓ | ✓ | |

| TPM (Trusted Platform Module) 2.0 | Soddisfa i requisiti Microsoft più recenti per la specifica TCG (Trusted Computing Group). | ✓ | ✓ | |

| Certificato per Windows Server | Dimostra che un sistema server soddisfa i più elevati requisiti tecnici di Microsoft riguardanti sicurezza, affidabilità e gestibilità. | ✓ | ✓ | |

| Protezione DMA di avvio | Supporto nei dispositivi che dispongono di unità di gestione della memoria di input-output (IOMMU). Ad esempio, Intel VT-D o AMD-Vi. | ✓ | ||

| Difendersi da attacchi a livello di firmware | ||||

| Avvio sicuro di Protezione del sistema | Abilitato nel sistema operativo con hardware Intel e AMD compatibili con Dynamic Root of Trust for Measurement (DRTM). | ✓ | ||

| Proteggere il sistema operativo dall'esecuzione di codice non verificato | ||||

| Sicurezza basata su virtualizzazione (VBS) | Richiede l'hypervisor Windows, che è supportato solo in processori a 64 bit con estensioni per la virtualizzazione, tra cui Intel VT-X e AMD-v. | ✓ | ✓ | |

| Integrità del codice avanzata dell'hypervisor (HVCI) | Driver compatibili con Hypervisor Code Integrity (HVCI) e requisiti VBS. | ✓ | ✓ |

Creare una radice di attendibilità supportata dall'hardware

UEFI Secure Boot è uno standard di sicurezza che tutela i server dai rootkit dannosi, effettuando una verifica dei componenti di avvio del sistema. Avvio protetto verifica che un autore attendibile abbia firmato digitalmente i driver e le applicazioni del firmware UEFI. All'avvio del server, il firmware controlla la firma di ogni componente di avvio, compresi i driver del firmware e il sistema operativo. Se le firme sono valide, il server si avvia e il firmware fornisce il controllo al sistema operativo.

Per altre informazioni sul processo di avvio, vedere Proteggere il processo di avvio di Windows.

TPM 2.0 offre una risorsa di archiviazione protetta e supportata dall'hardware per chiavi e dati sensibili. Ogni componente caricato durante il processo di avvio viene misurato, e le relative misurazioni vengono archiviate nel TPM. La convalida della radice di attendibilità dell'hardware migliora la protezione fornita da funzionalità come BitLocker utilizzando TPM 2.0 e facilita la creazione di flussi di lavoro basati su attestazioni. Questi flussi di lavoro basati su attestazioni possono essere incorporati in strategie di sicurezza Zero Trust.

Altre informazioni sui Trusted Platform Module e come Windows usa il TPM.

Oltre ad Avvio protetto e TPM 2.0, Windows Server con memoria protetta usa la protezione DMA all’avvio nei processori compatibili dotati diunità di gestione della memoria di input-output (IOMMU). Ad esempio, Intel VT-D o AMD-Vi. Con la protezione DMA all’avvio, i sistemi sono protetti da attacchi DMA (Direct Memory Access) durante l'avvio e il runtime del sistema operativo.

Difendersi dagli attacchi a livello di firmware

Le soluzioni di protezione e rilevamento degli endpoint hanno solitamente una visibilità limitata del firmware, poiché quest'ultimo viene eseguito a un livello sottostante rispetto al sistema operativo. Il firmware ha un livello di accesso e di privilegi più elevato rispetto al sistema operativo e al kernel dell'hypervisor, il che lo rende un obiettivo interessante per gli aggressori. Gli attacchi mirati al firmware compromettono le altre misure di sicurezza implementate dal sistema operativo, rendendo più difficile identificare quando un sistema o un utente è stato compromesso.

A partire da Windows Server 2022, System Guard Secure Launch protegge il processo di avvio dagli attacchi del firmware utilizzando le funzionalità hardware di AMD e Intel. Con il supporto del processore per la tecnologia Dynamic Root of Trust for Measurement (DRTM), i server con memoria protetta inseriscono il firmware in una sandbox supportata dall'hardware, contribuendo a limitare gli effetti delle vulnerabilità nel codice del firmware con privilegi elevati. System Guard utilizza le funzionalità DRTM integrate nei processori compatibili per avviare il sistema operativo, assicurando che venga avviato in un ambiente attendibile utilizzando codice verificato.

Proteggere il sistema operativo dall'esecuzione di codice non verificato

Il server con memoria protetta usa la sicurezza basata su virtualizzazione (VBS) e Hypervisor Enhanced Code Integrity (HVCI) per creare e isolare una regione di memoria protetta dal normale sistema operativo. La sicurezza basata su virtualizzazione usa l'hypervisor Windows per creare una modalità di protezione virtuale (VSM) per offrire limiti di sicurezza all'interno del sistema operativo, che può essere usato per altre soluzioni di sicurezza.

HVCI, noto anche come Protezione dell'integrità della memoria (Memory Integrity Protection), è una soluzione di sicurezza che permette l'esecuzione nel kernel soltanto di codice che sia stato firmato e che sia attendibile. L'uso di codice firmato e attendibile impedisce attacchi che tentano di modificare il codice in modalità kernel. Ad esempio, attacchi che modificano i driver o exploit come WannaCry che tentano di inserire codice dannoso nel kernel.

Per altre informazioni sui requisiti hardware e sulla sicurezza basata su virtualizzazione, vedere Sicurezza basata su virtualizzazione.

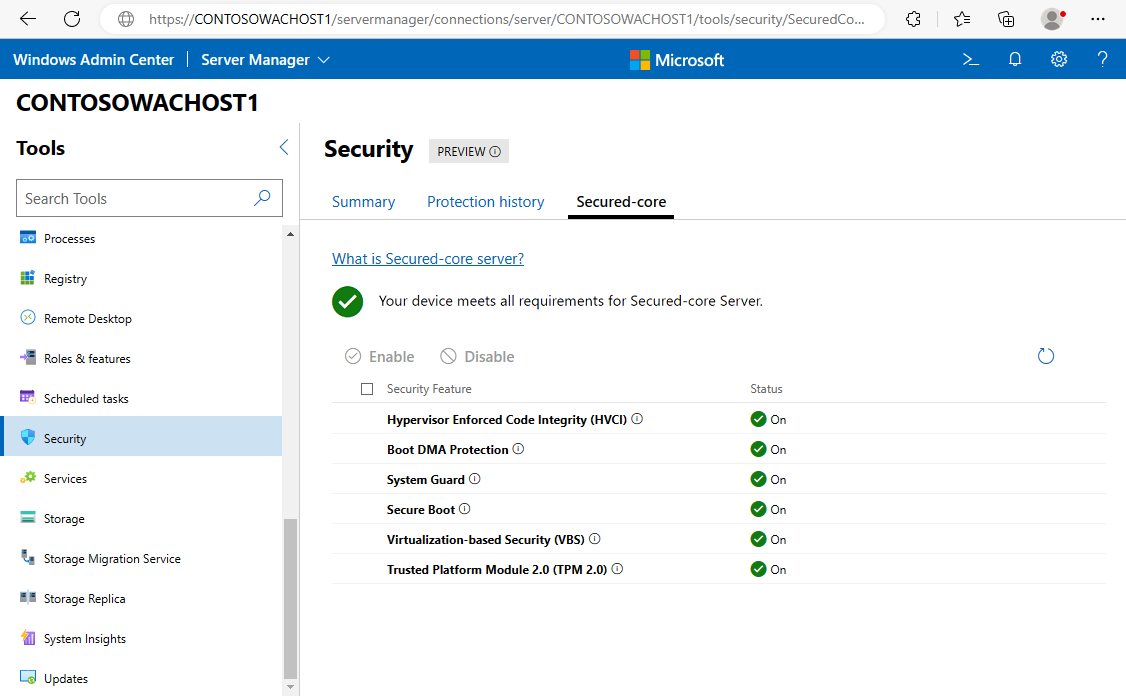

Gestione semplificata

È possibile visualizzare e configurare le funzioni di sicurezza del sistema operativo dei sistemi con memoria protetta utilizzando Windows PowerShell o l'estensione di sicurezza in Windows Admin Center. Con i sistemi integrati locali di Azure, i partner di produzione hanno ulteriormente semplificato l'esperienza di configurazione per i clienti, in modo che la migliore sicurezza server di Microsoft sia disponibile immediatamente.

Altre informazioni su Windows Admin Center.

Difesa preventiva

È possibile difendersi in modo proattivo e interrompere molti dei percorsi utilizzati dagli aggressori per sfruttare i sistemi abilitando la funzionalità di memoria protetta. Il server con memoria protetta attiva funzionalità di sicurezza avanzate ai livelli più bassi dello stack tecnologico, salvaguardando le aree del sistema con privilegi elevati prima che numerosi strumenti di sicurezza rilevino gli exploit. Ciò avviene anche senza la necessità di attività aggiuntive o di monitoraggio da parte dei team IT e SecOps.

Iniziare il percorso con memoria protetta

È possibile trovare l'hardware certificato per il server Secured-core dal Catalogo di Windows Servere i server locali di Azure nel Catalogo locale di Azure. Questi server certificati sono dotati di misure di mitigazione della sicurezza all'avanguardia nel settore, integrate nell'hardware, nel firmware e nel sistema operativo, al fine di contribuire a contrastare alcuni dei vettori di attacco più avanzati.

Passaggi successivi

A questo punto, dopo aver compreso cos'è il server con memoria protetta, ecco alcune risorse per iniziare. Informazioni su come:

- Configurare il server con memoria protetta.

- Microsoft porta la sicurezza hardware avanzata nel server e in Edge Secured-core nel blog sulla sicurezza Microsoft.

- I nuovi server con memoria protetta sono ora disponibili nell'ecosistema Microsoft per proteggere l'infrastruttura nel blog sulla sicurezza Microsoft.

- Creazione di dispositivi, sistemi e driver di filtro compatibili con Windows per tutte le piattaforme Windows in Specifiche e criteri del programma di compatibilità hardware di Windows.