Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra le informazioni sulle impostazioni del Registro di sistema supportate per l'implementazione di Windows del protocollo Transport Layer Security (TLS) e del protocollo SSL (Secure Sockets Layer) tramite il provider di supporto per la sicurezza SCHANNEL.This article explain the supported settings information for the Windows implementation of the Transport Layer Security Protocol (TLS) protocol and the Secure Sockets Layer (SSL) protocol through the Schannel Security Support Provider (SSP). Le sottochiavi e le voci del Registro di sistema descritte in questo articolo consentono di amministrare e risolvere i problemi del provider di servizi condivisi Schannel, in particolare i protocolli TLS e SSL.

Caution

Queste informazioni vengono fornite come riferimento da usare per la risoluzione dei problemi o la verifica dell'applicazione delle impostazioni necessarie. È consigliabile non modificare direttamente il Registro di sistema, a meno che non esista un'altra alternativa. Le modifiche apportate al Registro di sistema non vengono convalidate dall'Editor del Registro di sistema o dal sistema operativo Windows prima che vengano applicate. Di conseguenza, è possibile che vengano archiviati valori non corretti, che possono causare errori irreversibili del sistema. Se possibile, invece di modificare direttamente il registro, usare Criteri di gruppo o altri strumenti di Windows, come Microsoft Management Console (MMC). Se è necessario modificare il Registro di sistema, usare la massima cautela.

Registrazione Schannel

Esistono otto livelli di registrazione per gli eventi Schannel salvati nel registro eventi di sistema e visualizzabili tramite Visualizzatore eventi. Questo percorso del Registro di sistema viene archiviato nella HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL chiave EventLogging con un valore DWORD impostato su 1.

| Decimale o esadecimale | Eventi di registrazione Schannel |

|---|---|

| 0 | Nessun evento |

| 1 | Eventi di errore |

| 2 | Eventi di avviso |

| 3 | Eventi di errore e avviso |

| 4 | Eventi informativi e di successo |

| 5 | Eventi di errore, informativi e di operazione riuscita |

| 6 | Eventi di avviso, informativi e di successo |

| 7 | Eventi di errore, avviso, informativi e di successo |

Note

È necessario riavviare il dispositivo dopo aver modificato il livello di registrazione.

CertificateMappingMethods

Quando un'applicazione server richiede l'autenticazione client, Schannel tenta automaticamente di eseguire il mapping del certificato fornito dal computer client a un account utente. È possibile autenticare gli utenti che accedono con un certificato client creando mapping che mettono in relazione le informazioni sul certificato con un account utente di Windows.

Dopo avere creato e abilitato il mapping di un certificato, ogni volta che un client presenta un certificato client, l'applicazione server associa automaticamente l'utente con l'account utente di Windows corretto.

Nella maggior parte dei casi, il mapping di un certificato a un account utente viene eseguito in uno dei due modi seguenti:

- Un singolo certificato viene associato a un singolo account utente (associazione uno a uno).

- Più certificati vengono associati a un account utente (mappatura da molti a uno).

Il provider Schannel usa quattro metodi di mapping dei certificati:

- Mapping del servizio Kerberos per utente (S4U) (abilitato per impostazione predefinita)

- Mapping del nome utente principale

- Mapping uno a uno (detto anche mapping soggetto/emittente)

- Mapping molti-a-uno

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

| Nome voce | DWORD | Abilitata per impostazione predefinita |

|---|---|---|

| Subject/Issuer | 0x000000001 | No |

| Issuer | 0x000000002 | No |

| UPN | 0x000000004 | No |

| S4U2Self | 0x000000008 | Yes |

| S4U2Self esplicito | 0x000000010 | Yes |

Ciphers

Le crittografie TLS/SSL devono essere controllate configurando l'ordine dei pacchetti di crittografia. Per informazioni dettagliate, consultare la sezione Configurazione ordine pacchetti di crittografia TLS.

Per informazioni sugli ordini predefiniti delle suite di crittografia usate dall'SSP Schannel, vedere Pacchetti di crittografia in TLS/SSL (SSP Schannel).

CipherSuites

Per configurare i pacchetti di crittografia TLS/SSL, è consigliabile utilizzare Criteri di gruppo, MDM o PowerShell. Per ulteriori dettagli, vedere Ordinamento delle Suite di Cifratura TLS.

Per informazioni sugli ordini predefiniti delle suite di crittografia usate dall'SSP Schannel, vedere Pacchetti di crittografia in TLS/SSL (SSP Schannel).

ClientCacheTime

Questa voce specifica la durata dell'elemento della cache della sessione TLS client in millisecondi. A partire da Windows Server 2008 e Windows Vista, il valore predefinito è 10 ore. Il valore 0 disattiva la memorizzazione nella cache della sessione TLS nel client.

La prima volta che un client si connette a un server tramite il provider di servizi condivisi Schannel, viene eseguito un handshake TLS/SSL completo. Al termine, il master secret, la suite di crittografia e i certificati vengono archiviati nella cache della sessione nel rispettivo client e server.

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

EnableOcspStaplingForSni

Il stapling del protocollo OCSP (Online Certificate Status Protocol) consente a un server Web, come Internet Information Services (IIS), di fornire lo stato di revoca corrente di un certificato server quando invia il certificato server a un client durante l'handshake TLS. Questa funzionalità riduce il carico sui server OCSP perché il server Web può memorizzare nella cache lo stato OCSP corrente del certificato del server e inviarlo a più client Web. Senza questa funzionalità, ogni client Web tenterebbe di recuperare lo stato OCSP corrente del certificato server dal server OCSP. Questo genererebbe un carico elevato su tale server OCSP.

Oltre a IIS, i servizi Web su http.sys possono anche trarre vantaggio da questa impostazione, tra cui Active Directory Federation Services (AD FS) e Web Application Proxy (WAP).

Per impostazione predefinita, il supporto OCSP è abilitato per i siti Web IIS che dispongono di un'associazione SSL/TLS semplice. Tuttavia, questo supporto non è abilitato per impostazione predefinita, se il sito Web IIS sta utilizzando uno o entrambi i seguenti tipi di associazioni SSL/TLS:

- Richiedi l'indicazione del nome del server

- Usa archivio certificati centralizzato

In questo caso, la risposta di saluto del server durante l'handshake TLS non include uno stato OCSP allegato di default. Questo comportamento migliora le prestazioni: l'implementazione di OCSP stapling di Windows si adatta a centinaia di certificati server. Tuttavia, l'indicazione del nome del server (SNI) e l'archivio certificati centrale (CCS) consentono a IIS di ridimensionare la gestione di migliaia di siti Web che potenzialmente hanno migliaia di certificati server. Pertanto, l'abilitazione dello stapling OCSP per le associazioni CCS potrebbe causare problemi di prestazioni.

Percorso del Registro di sistema: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Aggiungere la seguente chiave:

"EnableOcspStaplingForSni"=dword:00000001

Per disabilitare, impostare il valore DWORD su 0:

"EnableOcspStaplingForSni"=dword:00000000

Note

L'abilitazione di questa chiave del registro ha un potenziale impatto sulle prestazioni.

Hashes

Gli algoritmi hash TLS/SSL devono essere controllati configurando l'ordine dei pacchetti di crittografia. Per informazioni dettagliate, vedere Configurazione dell'ordine della suite di crittografia TLS .

IssuerCacheSize

Questa voce controlla le dimensioni della cache dell'emittente ed è utilizzata con la mappatura dell'emittente. Il provider di servizi condivisi Schannel tenta di eseguire il mapping di tutte le autorità emittenti nella catena di certificati del client, non solo l'autorità emittente diretta del certificato client. Quando gli emittenti non vengono mappati a un account, il che rappresenta un caso tipico, il server potrebbe provare a mappare ripetutamente lo stesso nome dell'emittente, centinaia di volte al secondo.

Per evitare questo problema, il server dispone di una cache negativa, quindi se un nome dell'autorità emittente non esegue il mapping a un account, viene aggiunto alla cache e l'SSP Schannel non tenta di eseguire di nuovo il mapping del nome dell'autorità emittente fino alla scadenza della voce nella cache. Questa voce del Registro di sistema specifica le dimensioni della cache. Per impostazione predefinita, questa voce non è disponibile nel registro. Il valore predefinito è 100.

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

IssuerCacheTime

Questa voce controlla la lunghezza dell'intervallo di timeout della cache in millisecondi. Il provider di servizi condivisi Schannel tenta di eseguire il mapping di tutte le autorità emittenti nella catena di certificati del client, non solo l'autorità emittente diretta del certificato client. Se gli emittenti non vengono associati a un account, che rappresenta un caso tipico, il server potrebbe provare a mappare ripetutamente lo stesso nome degli emittenti, centinaia di volte al secondo.

Per evitare questo problema, il server dispone di una cache negativa, quindi se un nome dell'autorità emittente non esegue il mapping a un account, viene aggiunto alla cache e l'SSP Schannel non tenta di eseguire di nuovo il mapping del nome dell'autorità emittente fino alla scadenza della voce nella cache. Questa cache viene mantenuta ai fini delle prestazioni, per evitare che il sistema continui a provare a eseguire il mapping delle stesse autorità di certificazione. Per impostazione predefinita, questa voce non è disponibile nel registro. Il valore predefinito è 10 minuti.

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Dimensioni delle chiavi dell'algoritmo di scambio chiavi

Queste voci seguenti potrebbero non esistere nel Registro di sistema per impostazione predefinita e devono essere create manualmente. L'uso di algoritmi di scambio di chiavi deve essere controllato configurando l'ordine dei pacchetti di crittografia. Per altre informazioni sugli algoritmi di crittografia TLS/SSL, vedere Pacchetti di crittografia in TLS/SSL (SSP Schannel).

Aggiunta in Windows 10, versione 1507 e Windows Server 2016.

Percorso del Registro di sistema: HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman

Per specificare un intervallo minimo supportato della lunghezza dei bit di chiave Diffie-Hellman per il client TLS, creare una voce ClientMinKeyBitLength. Dopo aver creato la voce, modificare il valore DWORD impostando la lunghezza del bit desiderata. Se non configurato, 1024 bit è l'impostazione minima.

Note

Le curve ellittiche configurate determinano la forza crittografica dello scambio di chiavi ECDHE. Per maggiori informazioni, consultare la sezione Gestione di Transport Layer Security (TLS).

MaximumCacheSize

Questa voce controlla il numero massimo di sessioni TLS nella cache. L'impostazione di MaximumCacheSize su 0 disabilita la cache della sessione lato server per impedire la ripresa della sessione. Aumentando MaximumCacheSize al di sopra dei valori predefiniti, Lsass.exe utilizza memoria aggiuntiva. Ciascun elemento della cache della sessione richiede in genere da 2 a 4 KB di memoria. Per impostazione predefinita, questa voce non è disponibile nel registro. Il valore predefinito è 20.000 elementi.

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Messaggistica: analisi dei frammenti

Questa voce controlla la dimensione massima consentita di un messaggio di handshake TLS che è accettato. I messaggi maggiori delle dimensioni consentite non vengono accettati e l'handshake TLS ha esito negativo. Per impostazione predefinita, queste voci non esistono nel registro.

Quando si imposta il valore su 0x0, i messaggi frammentati non vengono elaborati e causano l'esito negativo dell'handshake TLS. Questo rende i client o i server TLS nel computer corrente non conformi alle RFC TLS.

Le dimensioni massime consentite possono essere aumentate fino a 2^16 byte. Consentire a un client o a un server di leggere e archiviare grandi quantità di dati non verificati dalla rete non è una buona idea e utilizza memoria aggiuntiva per ogni contesto di sicurezza.

Aggiunta in Windows 7 e Windows Server 2008 R2: è disponibile un aggiornamento che consente a Internet Explorer in Windows XP, Windows Vista o Windows Server 2008 di analizzare messaggi di handshake TLS/SSL frammentati.

Percorso del Registro di sistema: HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Messaging

Per specificare una dimensione massima consentita per i messaggi di handshake TLS frammentati accettati dal client TLS, creare un'entrata MessageLimitClient. Dopo aver creato la voce, modificare il valore DWORD impostando la lunghezza del bit desiderata. Se non è configurato, il valore predefinito è 0x8000 byte.

Per specificare una dimensione massima consentita per i messaggi di handshake TLS frammentati che il server TLS accetta quando non è presente l'autenticazione del client, creare una entry MessageLimitServer. Dopo aver creato la voce, modificare il valore DWORD impostando la lunghezza del bit desiderata. Se non è configurato, il valore predefinito è 0x4000 byte.

Per specificare una dimensione massima consentita di messaggi di handshake TLS frammentati accettati dal server TLS quando c'è l'autenticazione del client, creare un MessageLimitServerClientAuth record. Dopo aver creato la voce, modificare il valore DWORD impostando la lunghezza del bit desiderata. Se non è configurato, il valore predefinito è 0x8000 byte.

SendTrustedIssuerList

I server TLS possono inviare un elenco dei nomi distinti delle autorità di certificazione accettabili quando si richiede l'autenticazione client. Ciò consente ai client TLS di selezionare un certificato client TLS appropriato. I server TLS basati su Schannel non inviano questo elenco di autorità emittenti attendibili per impostazione predefinita perché espone le autorità di certificazione attendibili dal server agli osservatori passivi e aumenta anche la quantità di dati scambiati nel corso dell'handshake TLS. Se si imposta questo valore su 1 , i server basati su Schannel inviano gli elenchi di autorità emittenti attendibili.

La mancata trasmissione di un elenco di autorità emittenti attendibili potrebbe influire su cosa invia il client quando viene richiesto un certificato client. Ad esempio, quando Microsoft Edge riceve una richiesta di autenticazione client, visualizza solo i certificati client che fanno parte di una catena fino a una delle autorità di certificazione inviate dal server. Se il server non ha inviato un elenco, Microsoft Edge visualizza tutti i certificati client installati nel client.

Questo comportamento potrebbe risultare utile. Ad esempio, quando gli ambienti PKI includono certificati incrociati, i certificati client e server non hanno la stessa CA radice. Di conseguenza, Microsoft Edge non può scegliere un certificato che concatena fino a una delle CA del server. I client TLS possono offrire qualsiasi certificato client disponibile quando un server non invia l'elenco di autorità emittenti attendibili. Per impostazione predefinita, questa voce non è disponibile nel registro.

Comportamento predefinito della lista di invio delle autorità di certificazione attendibili

| Versione di Windows | Comportamento predefinito |

|---|---|

| Windows Server 2012, Windows 8 e versioni successive | FALSE |

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

ServerCacheTime

Questa voce specifica la durata dell'elemento della cache della sessione TLS server in millisecondi. Il valore predefinito è 10 ore. Il valore 0 disattiva la memorizzazione nella cache della sessione TLS nel server e impedisce la ripresa della sessione. L'aumento del valore di ServerCacheTime oltre i valori predefiniti causa il consumo di memoria aggiuntiva da parte di Lsass.exe. Ciascun elemento della cache della sessione richiede in genere da 2 a 4 KB di memoria. Per impostazione predefinita, questa voce non è disponibile nel registro.

Percorso del Registro di sistema: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Tempi di memorizzazione nella cache server predefiniti: 10 ore

Impostazioni della versione del protocollo TLS, DTLS e SSL

SSP SChannel implementa le versioni dei protocolli TLS, DTLS e SSL. Diverse versioni di Windows supportano versioni di protocollo diverse. Il set di versioni TLS e SSL disponibili a livello di sistema può essere limitato (ma non espanso) dai chiamanti SSPI che specificano la struttura SCH_CREDENTIALS nella chiamata AcquireCredentialsHandle . È consigliabile che i chiamanti SSPI usino le impostazioni predefinite del sistema, anziché imporre restrizioni di versione del protocollo.

Una versione supportata del protocollo TLS o SSL può essere presente in uno degli stati seguenti:

- Abilitato: a meno che il chiamante SSPI non disabiliti in modo esplicito questa versione del protocollo usando SCH_CREDENTIALS struttura, SSP Schannel potrebbe negoziare questa versione del protocollo con un peer di supporto.

- Disabilitato: SSP Schannel non negozia questa versione del protocollo indipendentemente dalle impostazioni che il chiamante SSPI potrebbe specificare.

Questi valori del registro vengono configurati separatamente per i ruoli client e server del protocollo nelle sottochiavi del registro denominate usando il formato seguente:

<SSL/TLS/DTLS> <major version number>.<minor version number><Client\Server>

Queste sottochiavi specifiche della versione possono essere create nel percorso di registro seguente:

HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

Ad esempio, di seguito sono riportati alcuni percorsi validi del Registro di sistema con sottochiavi specifiche della versione:

HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\ClientHKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\ServerHKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\DTLS 1.2\Client

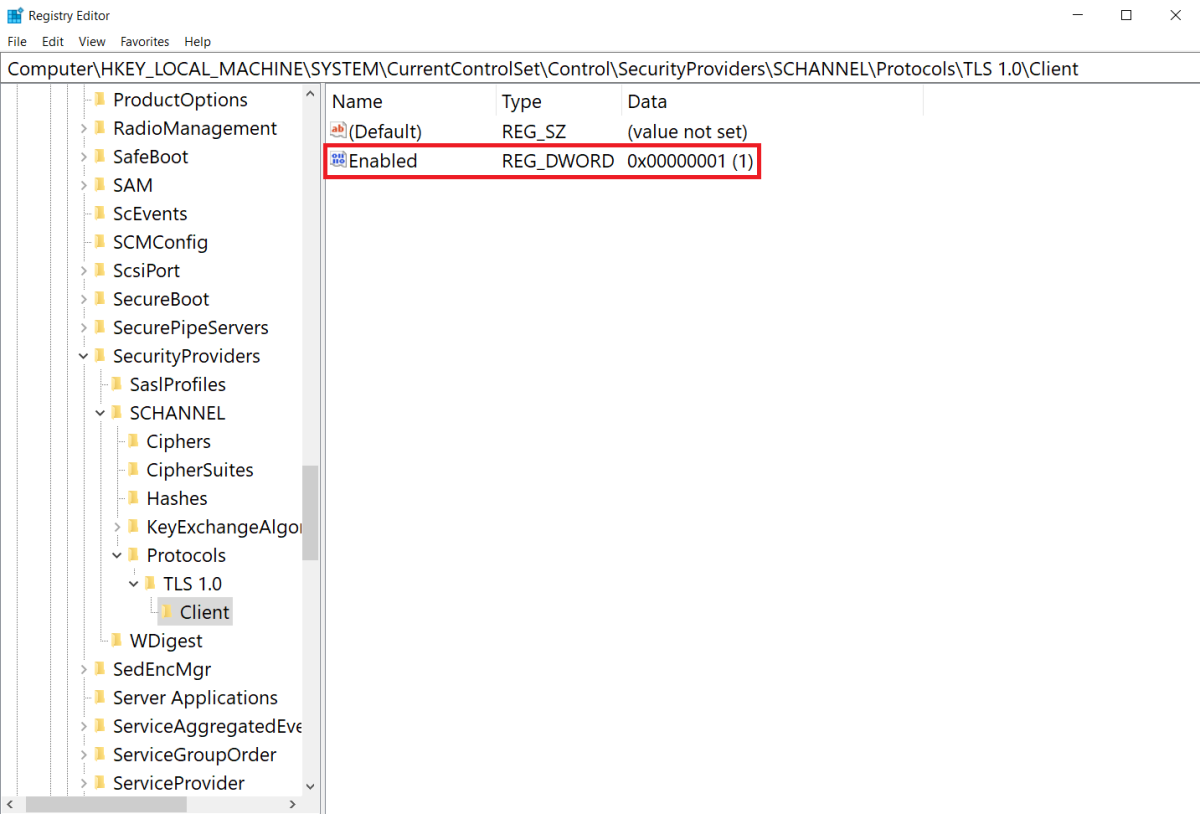

Per eseguire l'override di un valore predefinito del sistema e impostare una versione Enabled del protocollo TLS o SSL supportata sullo stato, creare un valore del Registro di sistema DWORD denominato Enabled con un valore di voce "1" nella sottochiave specifica della versione corrispondente.

L'esempio seguente mostra il client TLS 1.0 impostato sullo stato Enabled :

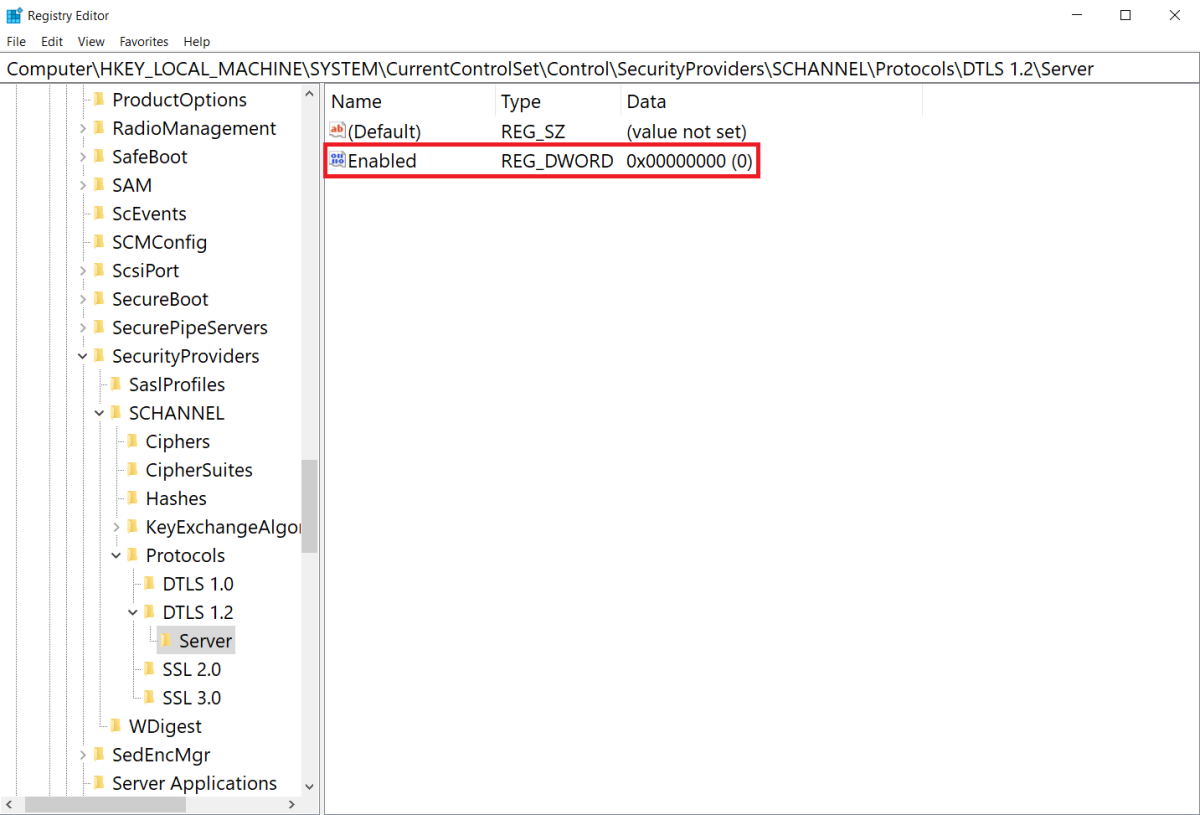

Per eseguire l'override di un valore predefinito del sistema e impostare una versione Disabled del protocollo TLS o SSL supportata sullo stato, modificare il valore del Registro di sistema DWORD su Enabled "0" nella sottochiave specifica della versione corrispondente.

L'esempio seguente mostra DTLS 1.2 disabilitato nel registro:

Il passaggio di una versione Disabled del protocollo TLS o SSL allo stato potrebbe causare l'esito negativo delle chiamate AcquireCredentialsHandle a causa della mancanza di versioni del protocollo abilitate a livello di sistema e contemporaneamente consentite da determinati chiamanti SSPI. Inoltre, la riduzione del set di versioni (D)TLS e SSL potrebbe interrompere l'interoperabilità con i peer remoti.

Dopo aver modificato le impostazioni della versione del protocollo TLS o SSL, le connessioni stabilite usando gli handle delle credenziali aperti dalle successive chiamate AcquireCredentialsHandle . Le applicazioni e i servizi client e server (D)TLS e SSL tendono a riutilizzare gli handle delle credenziali per più connessioni, per motivi di prestazioni. Affinché queste applicazioni possano riacquisire gli handle delle credenziali, potrebbe essere necessario riavviare l'applicazione o il servizio.

Queste impostazioni del Registro di sistema si applicano solo a SSP Schannel e non influiscono sulle implementazioni TLS e SSL di terze parti che potrebbero essere installate nel sistema.

Warning

Il tentativo di creare o modificare le impostazioni del Registro di sistema Schannel non descritte in modo esplicito in questo articolo non è consigliato a causa di potenziali rischi e conseguenze impreviste che possono verificarsi da configurazioni non supportate.

Per informazioni sulla gestione della suite di crittografia TLS con PowerShell, vedere Informazioni di riferimento sui comandi TLS. Se si è interessati a gestire le impostazioni TLS tramite Criteri di gruppo, vedere Configurare l'ordine della suite di crittografia TLS tramite Criteri di gruppo.