Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In un'organizzazione aziendale, gli amministratori IT applicano criteri ai dispositivi aziendali per mantenere i dispositivi in uno stato conforme e proteggere il sistema operativo impedendo agli utenti di modificare le configurazioni e creare deviazioni di configurazione. La deriva della configurazione si verifica quando gli utenti con diritti di amministratore locale modificano le impostazioni e non sincronizzano il dispositivo con i criteri di sicurezza. I dispositivi in uno stato non conforme possono essere vulnerabili fino alla successiva sincronizzazione e reimpostazione della configurazione con MDM. Windows 11 con blocco di configurazione consente agli amministratori IT di impedire la deriva della configurazione e mantenere la configurazione del sistema operativo nello stato desiderato. Con il blocco della configurazione, il sistema operativo monitora le chiavi del registro che configurano ogni funzione e, quando rileva una deriva, torna allo stato desiderato dall'IT in pochi secondi.

Il blocco di configurazione con core protetto (blocco di configurazione) è una nuova funzionalità SCPC (Secured Core PC) che impedisce la deriva della configurazione dalle funzionalità del PC con core protetto causate da errori di configurazione non intenzionali. In breve, garantisce che un dispositivo destinato a essere un PC con core protetto rimanga un PC con core protetto.

Per riepilogare, blocco di configurazione:

- Consente all'IT di "bloccare" le funzionalità del PC con core protetto quando viene gestito tramite MDM

- Rileva le correzioni della deriva in pochi secondi

- Non impedisce attacchi dannosi

Requisiti di licenza ed edizione di Windows

Nella tabella seguente sono elencate le edizioni di Windows che supportano il blocco di configurazione secured-core:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sì | Sì | Sì | Sì |

I diritti delle licenze di blocco della configurazione con core protetto sono concessi dalle licenze seguenti:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sì | Sì | Sì | Sì | Sì |

Per ulteriori informazioni sulle licenze di Windows, vedi Panoramica delle licenze di Windows.

Flusso di configurazione

Dopo che un PC con core protetto raggiunge il desktop, il blocco di configurazione impedirà la deriva della configurazione rilevando se il dispositivo è o meno un PC con core protetto. Quando il dispositivo non è un PC con core protetto, il blocco non si applica. Se il dispositivo è un PC con core protetto, il blocco di configurazione blocca i criteri elencati in Elenco dei criteri bloccati.

Abilitazione del blocco di configurazione con Microsoft Intune

Il blocco della configurazione non è abilitato per impostazione predefinita o attivato dal sistema operativo durante l'avvio. Piuttosto, è necessario attivarlo.

I passaggi per attivare il blocco della configurazione usando Microsoft Intune sono i seguenti:

Assicurarsi che il dispositivo per attivare il blocco di configurazione sia registrato in Microsoft Intune.

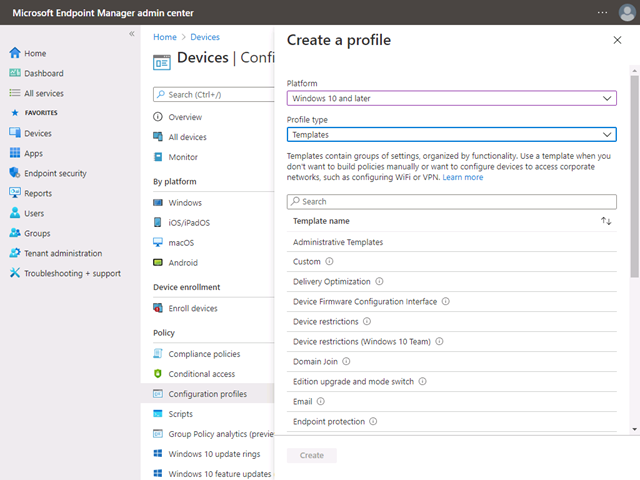

Nell'interfaccia di amministrazione Intune selezionare Profili >di configurazionedei dispositivi>Creare un profilo.

Selezionare quanto segue e premere Crea:

-

Piattaforma:

Windows 10 and later -

Tipo di profilo:

Templates - Nome modello: Personalizzato

-

Piattaforma:

Assegnare un nome al profilo.

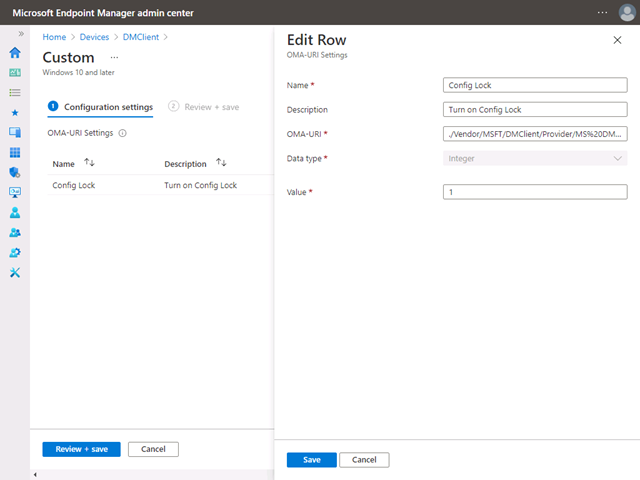

Quando si raggiunge il passaggio Impostazioni di configurazione, selezionare "Aggiungi" e aggiungere le informazioni seguenti:

-

URI OMA:

./Vendor/MSFT/DMClient/Provider/MS%20DM%20Server/ConfigLock/Lock -

Tipo di dati:

Integer -

Valore:

1

Per disattivare il blocco della configurazione, modificare il valore su 0.

-

URI OMA:

Selezionare i dispositivi per attivare il blocco di configurazione. Se si usa un tenant di test, è possibile selezionare "+ Aggiungi tutti i dispositivi".

Non è necessario impostare regole di applicabilità per scopi di test.

Esaminare la configurazione e selezionare "Crea" se tutto è corretto.

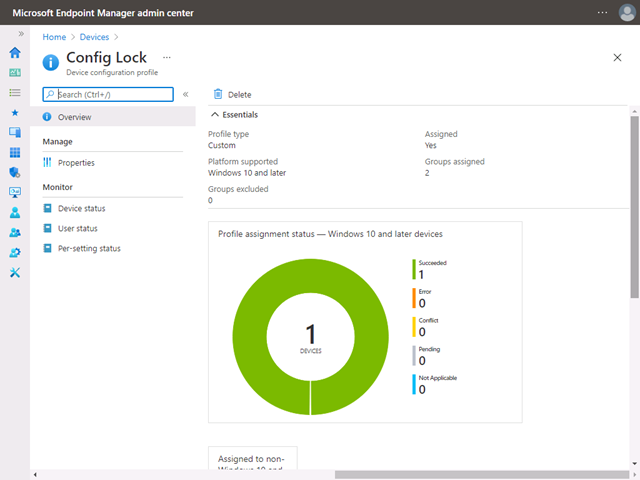

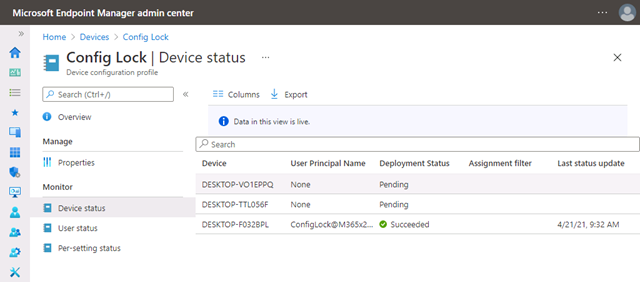

Dopo la sincronizzazione del dispositivo con il server Microsoft Intune, è possibile verificare se il blocco di configurazione è stato abilitato correttamente.

Configurazione delle funzionalità del PC con core protetto

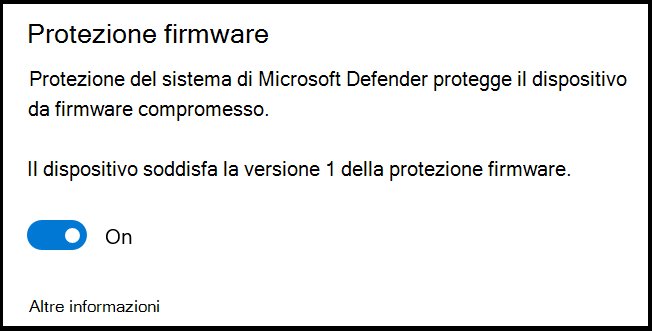

Il blocco di configurazione è progettato per garantire che un PC con core protetto non venga involontariamente configurato in modo errato. Si mantiene la possibilità di abilitare o disabilitare le funzionalità SCPC, ad esempio la protezione del firmware. È possibile apportare queste modifiche con criteri di gruppo o servizi MDM come Microsoft Intune.

Domande frequenti

- È possibile disabilitare il blocco della configurazione? Sì. È possibile usare MDM per disattivare completamente il blocco di configurazione o metterlo in modalità di sblocco temporaneo per le attività del supporto tecnico.

Elenco dei criteri bloccati

| CSP |

|---|

| BitLocker |

| PassportForWork |

| WindowsDefenderApplicationGuard |

| ApplicationControl |