Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Puoi testare la tua app di Windows per assicurarti che funzioni correttamente nei dispositivi che eseguono Windows 10 in modalità S. Infatti, se prevedi di pubblicare la tua app in Microsoft Store, devi farlo perché è un requisito dello Store. Per testare l'app, puoi applicare un criterio di controllo delle applicazioni Windows Defender (WDAC) su un dispositivo che esegue Windows 10 Pro.

Il criterio WDAC applica le regole a cui le app devono essere conformi per l'esecuzione in Windows 10 S.

Importante

È consigliabile applicare questi criteri a una macchina virtuale, ma se si desidera applicarli al computer locale, assicurarsi di esaminare le indicazioni sulle procedure consigliate nella sezione "Avanti, installare i criteri e riavviare il sistema" di questo argomento prima di applicare un criterio.

Prima di tutto, scaricare i criteri e quindi sceglierne uno

Scarica i criteri WDAC qui.

Quindi, scegliere quello che ha più senso per te. Ecco un riepilogo di ogni criterio.

| Politica | Rinforzo | Certificato di firma | Nome del file |

|---|---|---|---|

| Criteri della modalità di controllo | Problemi di registri / non blocca | Negozio | SiPolicy_Audit.p7b |

| Criteri della modalità di produzione | Sì | Negozio | SiPolicy_Enforced.p7b |

| Politica della modalità prodotto con app autofirmate | Sì | Certificato di test appX | SiPolicy_DevModeEx_Enforced.p7b |

È consigliabile iniziare con i criteri della modalità di controllo. È possibile esaminare i log eventi di integrità del codice e usare tali informazioni per apportare modifiche all'app. Applicare quindi la politica della modalità di produzione quando si è pronti per i test finali.

Di seguito sono riportate altre informazioni su ogni criterio.

Criteri della modalità di controllo

Con questa modalità, l'app viene eseguita anche se esegue attività non supportate in Windows 10 S. Windows registra eventuali file eseguibili che sarebbero stati bloccati nei registri eventi di integrità del codice.

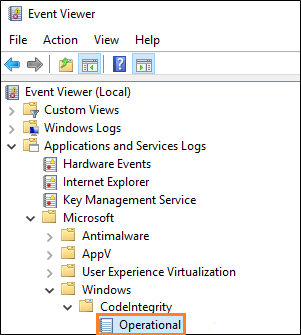

È possibile trovare questi log aprendo il Visualizzatore eventi e quindi passando a questo percorso: Registri applicazioni e servizi-Microsoft-Windows-CodeIntegrity-Operational>>>>.

Questa modalità è sicura e non impedisce l'avvio del sistema.

(Facoltativo) Trovare punti di errore specifici nello stack di chiamate

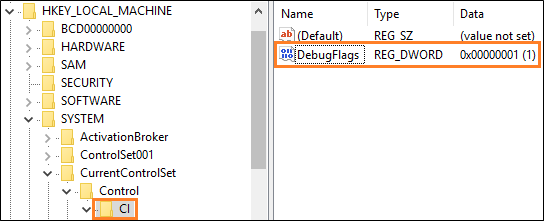

Per trovare punti specifici nello stack di chiamate in cui si verificano problemi di blocco, aggiungere questa chiave del Registro di sistema e quindi configurare un ambiente di debug in modalità kernel.

| Chiave | Nome | TIPO | Valore |

|---|---|---|---|

| HKEY_LOCAL_MACHINE\SYSTEM\CurentControlSet\Control\CI | DebugFlags | REG_DWORD | 1 |

Criteri della modalità di produzione

Questo criterio applica regole di integrità del codice che corrispondono a Windows 10 S in modo da poter simulare l'esecuzione in Windows 10 S. Questo è il criterio più rigoroso ed è ideale per i test di produzione finali. In questa modalità, l'app è soggetta alle stesse restrizioni previste per il dispositivo di un utente. Per usare questa modalità, l'app deve essere firmata da Microsoft Store.

Politica della modalità di produzione con app autofirmate

Questa modalità è simile ai criteri della modalità di produzione, ma consente anche l'esecuzione di elementi firmati con il certificato di test incluso nel file ZIP. Installare il file PFX incluso nella cartella AppxTestRootAgency di questo file ZIP. Firmare quindi l'app con essa. In questo modo, puoi iterare rapidamente senza necessità di firma dal Store.

Poiché il nome dell'editore del certificato deve corrispondere al nome dell'editore dell'app, dovrai modificare temporaneamente il valore dell'attributo Publisher dell'elemento Identity su "CN=Appx Test Root Agency Ex". È possibile modificare nuovamente l'attributo in base al valore originale dopo aver completato i test.

Installare quindi la politica e riavviare il sistema

È consigliabile applicare questi criteri a una macchina virtuale perché questi criteri potrebbero causare errori di avvio. Questo perché questi criteri bloccano l'esecuzione del codice non firmato da Microsoft Store, inclusi i driver.

Se si vogliono applicare questi criteri al computer locale, è consigliabile iniziare con il criterio Modalità di controllo. Con questa politica, è possibile esaminare i registri degli eventi di integrità del codice per assicurarsi che nessun evento critico venga bloccato in una politica applicata.

Quando si è pronti per applicare un criterio, trova il file .P7B per il criterio scelto, rinominalo in SIPolicy.P7B e salvalo nella seguente posizione sul tuo sistema: C:\Windows\System32\CodeIntegrity\.

Riavviare quindi il sistema.

Annotazioni

Per rimuovere un criterio dal sistema, eliminare il file .P7B e quindi riavviare il sistema.

Passaggi successivi

Trovare le risposte alle domande

Hai domande? Fai una domanda su Stack Overflow. Il nostro team monitora questi tag .

Esaminare un articolo di blog dettagliato pubblicato dal team di consultazione delle app

Vedi Conversione e test delle applicazioni desktop in Windows 10 S con Desktop Bridge.

Informazioni sugli strumenti che semplificano il test per Windows in modalità S

Vedere Unpackage, modify, repackage, sign an APPX (Annullare, modificare, ripacchetto, firmare un'appx).