Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Controllo dell'account utente è una parte fondamentale della sicurezza di Windows. Controllo dell'account utente riduce il rischio di malware limitando la possibilità di eseguire codice dannoso con privilegi di amministratore. Questo articolo descrive il funzionamento di Controllo dell'account utente e il modo in cui interagisce con gli utenti finali.

Processo e interazioni di Controllo dell'account utente

Con Controllo dell'account utente, ogni applicazione che richiede il token di accesso amministratore deve richiedere il consenso all'utente finale. L'unica eccezione è la relazione esistente tra i processi padre e figlio. I processi figlio ereditano il token di accesso dell'utente dal processo padre. Entrambi i processi padre e figlio, tuttavia, devono avere lo stesso livello di integrità.

Windows protegge i processi contrassegnandone i livelli di integrità. I livelli di integrità sono misure di attendibilità:

- Un'applicazione con integrità elevata esegue attività che modificano i dati di sistema, ad esempio un'applicazione di partizionamento del disco

- Un'applicazione a bassa integrità è un'applicazione che esegue attività che potrebbero compromettere potenzialmente il sistema operativo, ad esempio come Web browser

Le applicazioni con livelli di integrità inferiori non possono modificare i dati nelle applicazioni con livelli di integrità più elevati. Quando un utente standard tenta di eseguire un'app che richiede un token di accesso amministratore, controllo dell'account utente richiede che l'utente fornisca credenziali di amministratore valide.

Per comprendere meglio il funzionamento di questo processo, esaminiamo più da vicino il processo di accesso a Windows.

Processo di accesso

Il diagramma seguente mostra come il processo di accesso per un amministratore differisce dal processo di accesso per un utente standard.

Per impostazione predefinita, sia gli utenti standard che gli utenti amministratori accedono alle risorse ed eseguono le app nel contesto di sicurezza di un utente standard.

Quando un utente accede, il sistema crea un token di accesso per tale utente. Il token di accesso contiene informazioni sul livello di accesso concesso all'utente, inclusi identificatori di sicurezza specifici (SID) e privilegi di Windows.

Quando un amministratore accede, vengono creati due token di accesso separati per l'utente: un token di accesso utente standard e un token di accesso amministratore. Token di accesso utente standard:

- Contiene le stesse informazioni specifiche dell'utente del token di accesso amministratore, ma i privilegi e i SID di Windows amministrativi vengono rimossi

- Viene usato per avviare applicazioni che non eseguono attività amministrative (app utente standard)

- Viene usato per visualizzare il desktop eseguendo il processo explorer.exe. Explorer.exe è il processo padre da cui tutti gli altri processi avviati dall'utente ereditano il token di accesso. Di conseguenza, tutte le app vengono eseguite come utente standard, a meno che un utente non fornisca il consenso o le credenziali per approvare un'app per l'uso di un token di accesso amministrativo completo

Un utente membro del gruppo Administrators può accedere, esplorare il Web e leggere messaggi di posta elettronica usando un token di accesso utente standard. Quando l'amministratore deve eseguire un'attività che richiede il token di accesso dell'amministratore, Windows richiede automaticamente l'approvazione dell'utente. Questa richiesta viene chiamata richiesta di elevazione dei privilegi e il relativo comportamento può essere configurato tramite criteri o registro.

Esperienza utente di Controllo dell'account utente

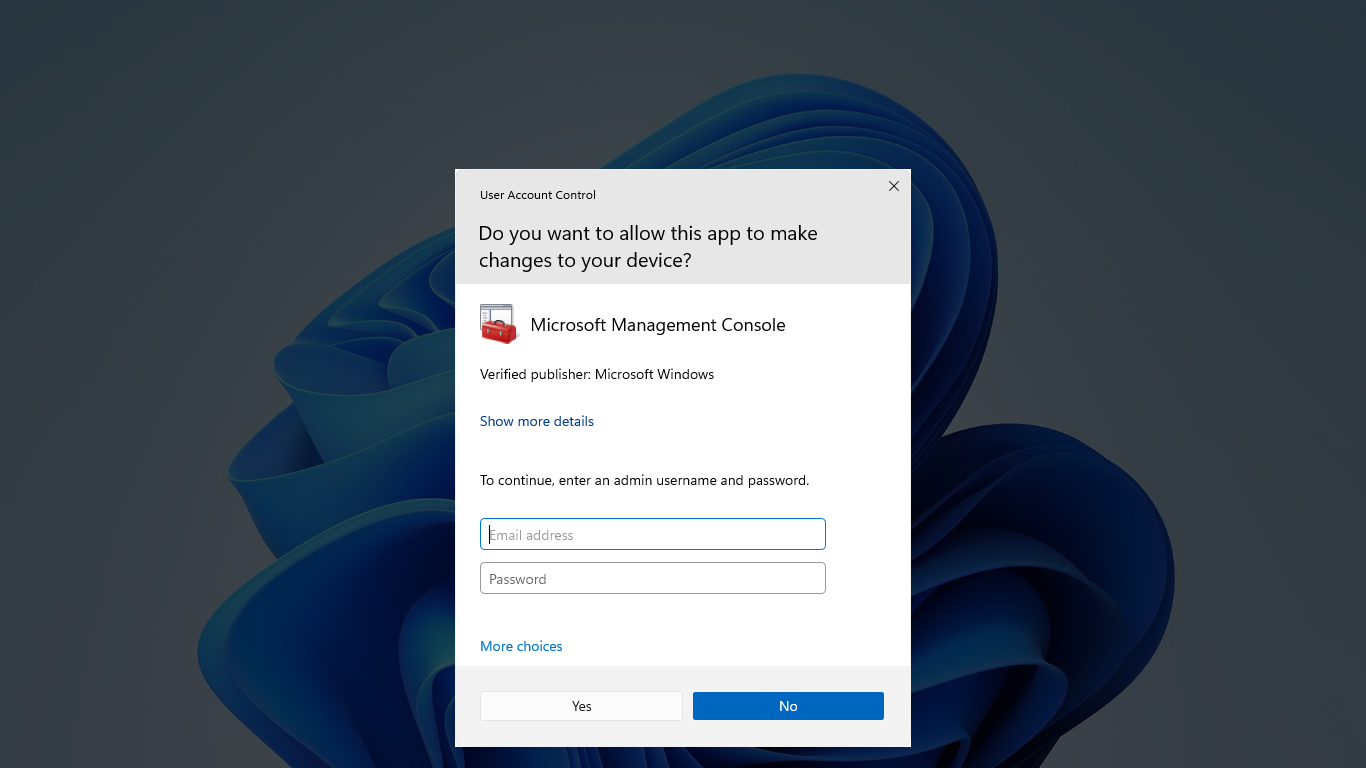

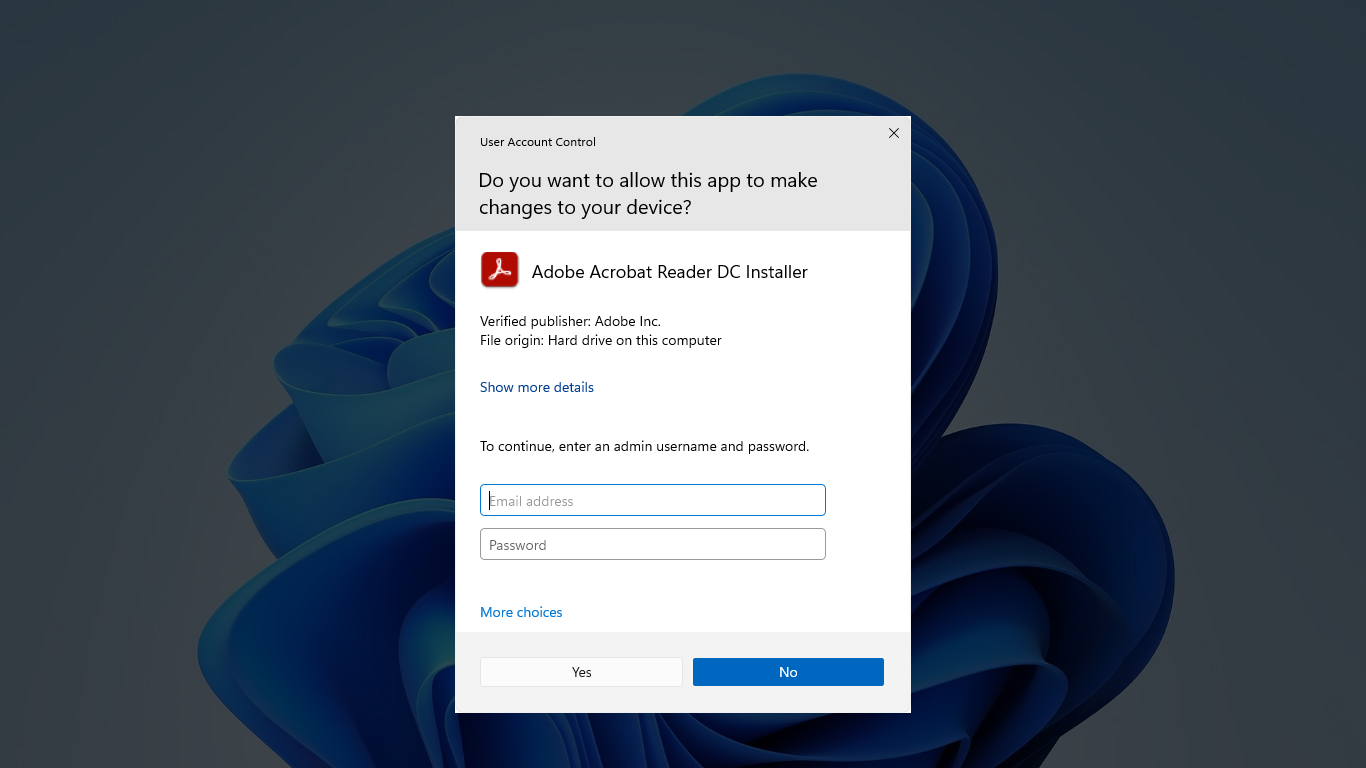

Quando Controllo dell'account utente è abilitato, l'esperienza utente per gli utenti standard è diversa dagli utenti amministratori. Il metodo consigliato e più sicuro per l'esecuzione di Windows consiste nel garantire che l'account utente primario sia un utente standard. L'esecuzione come utente standard consente di ottimizzare la sicurezza per un ambiente gestito. Con il componente di elevazione dell'account utente predefinito, gli utenti standard possono eseguire facilmente un'attività amministrativa immettendo credenziali valide per un account amministratore locale.

Il componente predefinito per l'elevazione dell'account utente predefinito per gli utenti standard è il prompt delle credenziali.

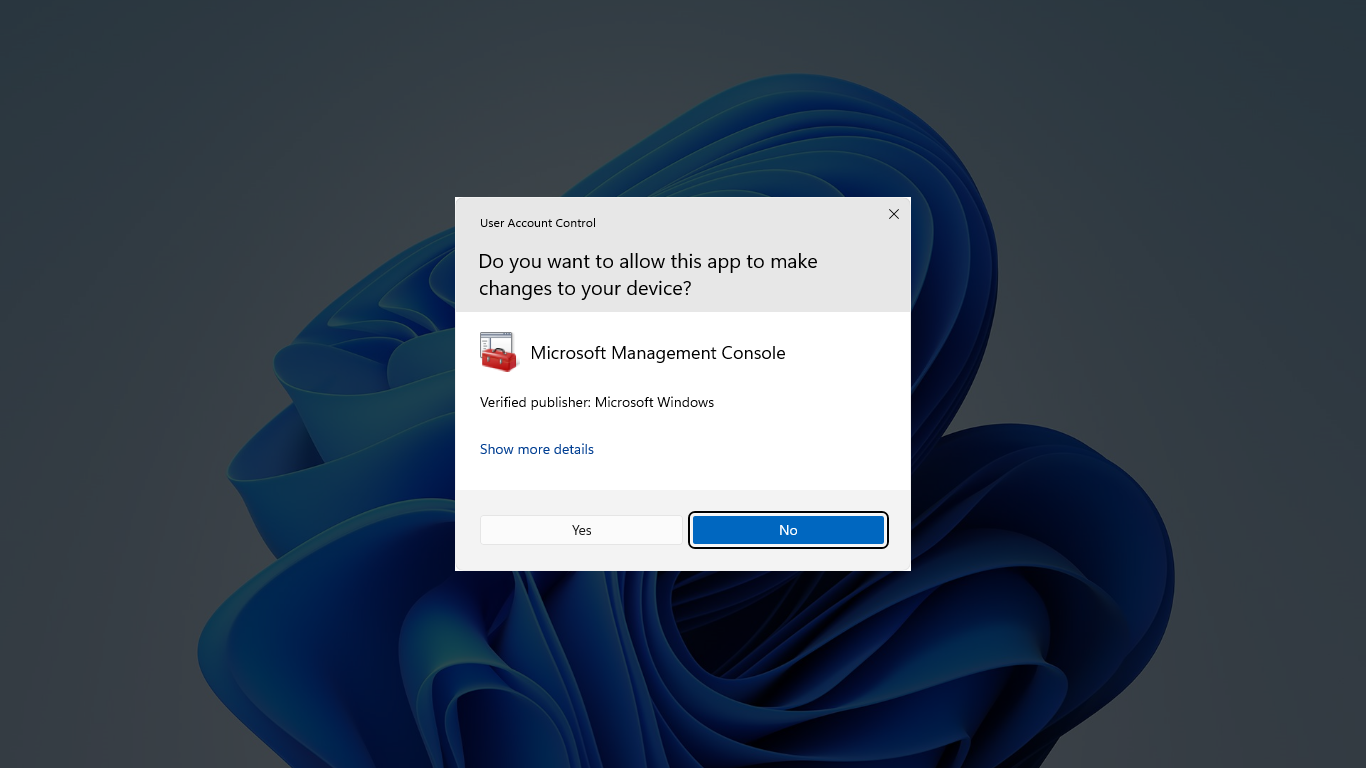

L'alternativa all'esecuzione come utente standard consiste nell'eseguire come amministratore in modalità approvazione Amministrazione. Con il componente di elevazione dell'account utente predefinito, i membri del gruppo Administrators locale possono eseguire facilmente un'attività amministrativa fornendo l'approvazione.

Il componente predefinito per l'elevazione del controllo dell'account utente predefinito per un account amministratore in modalità di approvazione Amministrazione viene chiamato prompt del consenso.

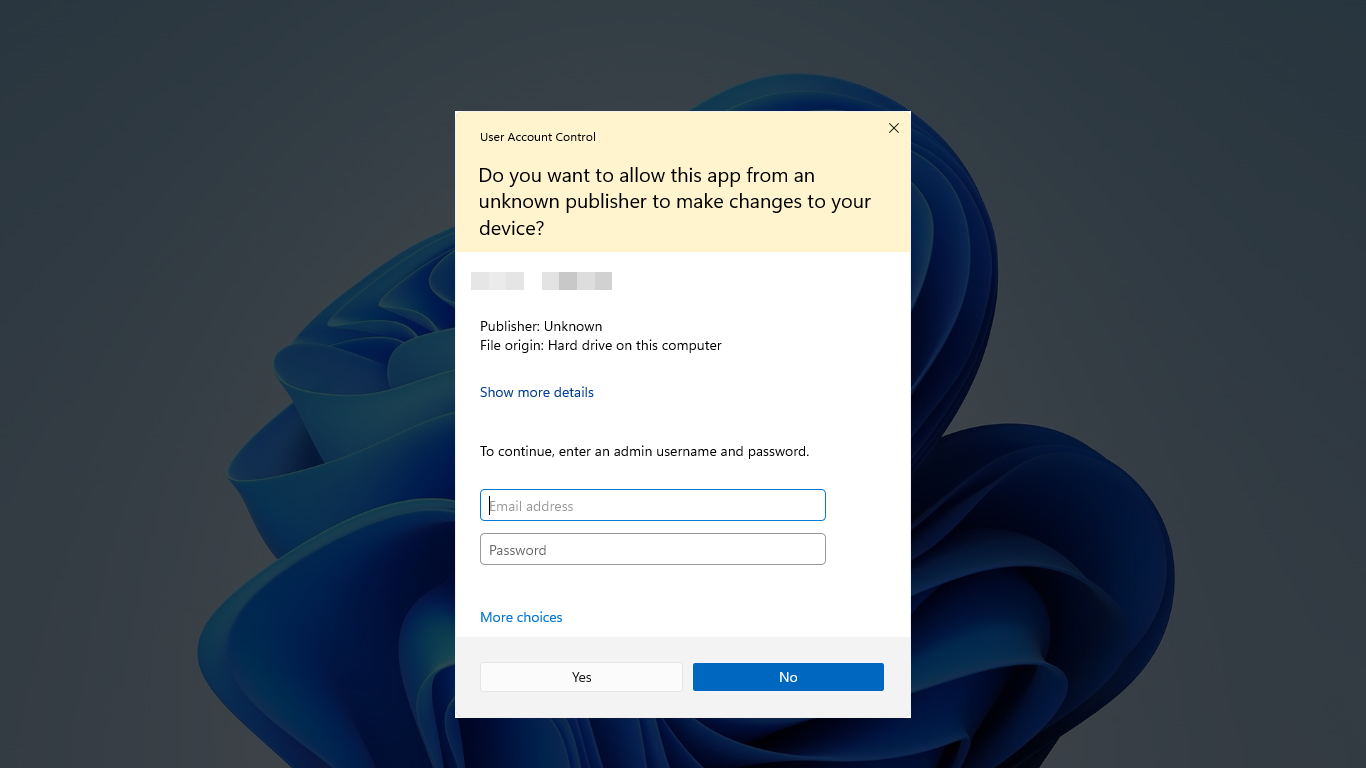

Prompt delle credenziali

La richiesta di credenziali viene visualizzata quando un utente standard tenta di eseguire un'attività che richiede il token di accesso amministrativo di un utente. È anche possibile richiedere agli amministratori di specificare le credenziali impostando controllo account utente: comportamento della richiesta di elevazione dei privilegi per gli amministratori in modalità di approvazione Amministrazione valore di impostazione dei criteri Richiedi credenziali.

Richiesta di consenso

La richiesta di consenso viene visualizzata quando un utente tenta di eseguire un'attività che richiede il token di accesso amministrativo di un utente.

Richieste di elevazione del controllo dell'account utente

Le richieste di elevazione del controllo dell'account utente sono codificate in base al colore per essere specifiche dell'app, consentendo un'identificazione più semplice del potenziale rischio per la sicurezza di un'applicazione. Quando un'app tenta di essere eseguita con il token di accesso completo di un amministratore, Windows analizza innanzitutto il file eseguibile per determinarne l'autore. Le app vengono innanzitutto separate in tre categorie in base all'autore del file:

- Windows

- Server di pubblicazione verificato (firmato)

- Server di pubblicazione non verificato (senza segno)

Il codice a colori della richiesta di elevazione dei privilegi è il seguente:

- Sfondo grigio: l'applicazione è un'app amministrativa di Windows, ad esempio un elemento Pannello di controllo o un'applicazione firmata da un editore verificato

- Sfondo giallo: l'applicazione non è firmata o firmata, ma non è attendibile

Icona Scudo di sicurezza

Alcuni Pannello di controllo elementi, ad esempio Data e ora, contengono una combinazione di operazioni di amministratore e utente standard. Standard gli utenti possono visualizzare l'orologio e modificare il fuso orario, ma è necessario un token di accesso amministratore completo per modificare l'ora di sistema locale. Di seguito è riportato uno screenshot dell'elemento data e ora Pannello di controllo.

![]()

L'icona dello scudo nel pulsante Modifica data e ora indica che il processo richiede un token di accesso amministratore completo.

Protezione della richiesta di elevazione dei privilegi

Il processo di elevazione viene ulteriormente protetto indirizzando la richiesta al desktop protetto. Le richieste di consenso e credenziali vengono visualizzate sul desktop sicuro per impostazione predefinita. Solo i processi di Windows possono accedere al desktop sicuro. Per livelli di sicurezza più elevati, è consigliabile mantenere abilitato il controllo dell'account utente: passare al desktop sicuro quando viene richiesta l'impostazione dei criteri di elevazione dei privilegi.

Quando un file eseguibile richiede l'elevazione, il desktop interattivo, detto anche desktop utente, viene passato al desktop protetto. Il desktop sicuro disabilita il desktop dell'utente e visualizza una richiesta di elevazione dei privilegi a cui è necessario rispondere prima di continuare. Quando l'utente seleziona Sì o No, il desktop torna al desktop dell'utente.

Nota

A partire da Windows Server 2019, non è possibile incollare il contenuto degli Appunti nel desktop sicuro. Questo comportamento è lo stesso delle versioni del sistema operativo client Windows attualmente supportate.

Il malware può presentare un'imitazione del desktop sicuro, ma quando il controllo dell'account utente: comportamento della richiesta di elevazione dei privilegi per gli amministratori in modalità di approvazione Amministrazione impostazione dei criteri è impostato su Richiedi consenso, il malware non ottiene elevazione se l'utente seleziona Sì sull'imitazione. Se l'impostazione dei criteri è impostata su Richiedi credenziali, il malware che imita la richiesta di credenziali potrebbe essere in grado di raccogliere le credenziali dall'utente. Tuttavia, il malware non ottiene privilegi elevati e il sistema ha altre protezioni che attenuano il malware dal prendere il controllo dell'interfaccia utente anche con una password raccolta.

Mentre il malware potrebbe presentare un'imitazione del desktop sicuro, questo problema non può verificarsi a meno che un utente in precedenza installato il malware sul PC. Poiché i processi che richiedono un token di accesso amministratore non possono essere installati automaticamente quando controllo dell'account utente è abilitato, l'utente deve fornire esplicitamente il consenso selezionando Sì o specificando le credenziali di amministratore. Il comportamento specifico della richiesta di elevazione dell'account utente dipende dai criteri di sicurezza.