Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive le funzionalità o gli scenari Windows Hello for Business applicabili a:

-

Tipo di distribuzione:ibrido

-

Tipo di attendibilità:trust

chiave,

-

Tipo di join: Microsoft Entra partecipare

Windows Hello for Business combinati con Microsoft Entra dispositivi aggiunti semplifica l'accesso sicuro alle risorse basate sul cloud tramite credenziali a due fattori complesse. Quando le organizzazioni passano le risorse al cloud, alcune risorse potrebbero rimanere in locale e Microsoft Entra dispositivi aggiunti potrebbe dover accedervi. Con configurazioni aggiuntive per la distribuzione ibrida, è possibile fornire l'accesso Single Sign-On alle risorse locali per Microsoft Entra dispositivi aggiunti usando Windows Hello for Business, usando una chiave o un certificato.

Nota

Questi passaggi non sono necessari quando si usa il modello di attendibilità Kerberos cloud.

Prerequisiti

A differenza di Microsoft Entra dispositivi aggiunti ibridi, Microsoft Entra dispositivi aggiunti non hanno una relazione con il dominio di Active Directory. Questo fattore cambia il modo in cui gli utenti eseguono l'autenticazione in Active Directory. Convalidare le configurazioni seguenti per assicurarsi che supportino Microsoft Entra dispositivi aggiunti:

- Punto di distribuzione CRL (Certificate Revocation List)

- Certificati del controller di dominio

- Infrastruttura di rete in atto per raggiungere i controller di dominio locali. Se i computer sono esterni, è possibile usare qualsiasi soluzione VPN

Punto di distribuzione CRL

È possibile revocare i certificati emessi da un'autorità di certificazione. Quando un'autorità di certificazione revoca un certificato, scrive informazioni sul certificato in un elenco di revoche di certificati (CRL).

Durante la convalida del certificato, Windows confronta il certificato corrente con le informazioni nel CRL per determinare se il certificato è valido.

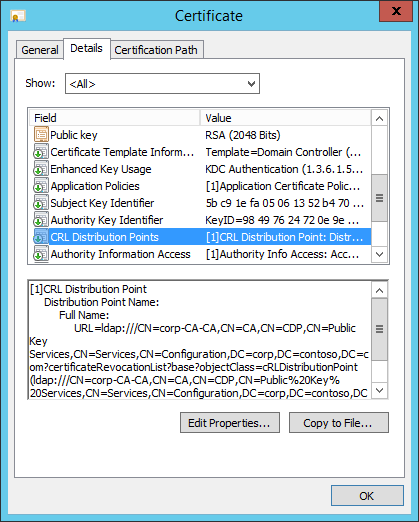

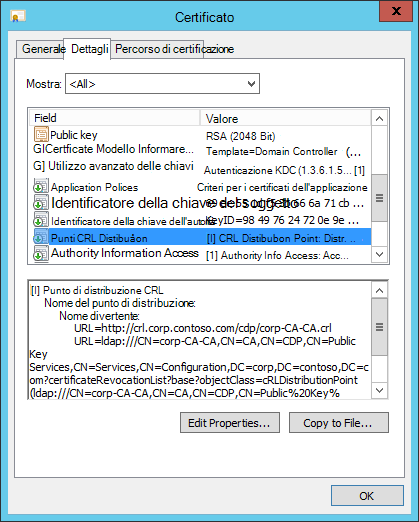

Nello screenshot, la proprietà CDP del certificato del controller di dominio mostra un percorso LDAP. L'uso di Active Directory per i dispositivi aggiunti a un dominio include un punto di distribuzione CRL altamente disponibile. Tuttavia, Microsoft Entra dispositivi aggiunti non possono leggere i dati da Active Directory e la convalida del certificato non offre l'opportunità di eseguire l'autenticazione prima di leggere l'elenco CRL. L'autenticazione diventa un problema circolare: l'utente sta tentando di eseguire l'autenticazione, ma deve leggere Active Directory per completare l'autenticazione, ma l'utente non può leggere Active Directory perché non ha eseguito l'autenticazione.

Per risolvere questo problema, il punto di distribuzione CRL deve essere una posizione accessibile da Microsoft Entra dispositivi aggiunti che non richiedono l'autenticazione. La soluzione più semplice consiste nel pubblicare il punto di distribuzione CRL in un server Web che usi HTTP (non HTTPS).

Se il punto di distribuzione CRL non elenca un punto di distribuzione HTTP, è necessario riconfigurare l'autorità di certificazione emittente per includere un punto di distribuzione CRL HTTP, preferibilmente prima, nell'elenco dei punti di distribuzione.

Nota

Se la CA ha pubblicato sia Base cheDelta CRL, assicurarsi di pubblicare delta CRL nel percorso HTTP. Includere il server Web per recuperare l'elenco CRL Delta consentendo l'escape doppio nel server Web (IIS).

Certificati del controller di dominio

Le autorità di certificazione scrivono informazioni CDP nei certificati man mano che vengono rilasciate. Se il punto di distribuzione cambia, è necessario rilasciare nuovamente i certificati rilasciati in precedenza affinché l'autorità di certificazione includa il nuovo CDP. Il certificato del controller di dominio è uno dei componenti critici di Microsoft Entra dispositivi aggiunti che eseguono l'autenticazione in Active Directory.

Perché Windows deve convalidare il certificato per il controller di dominio?

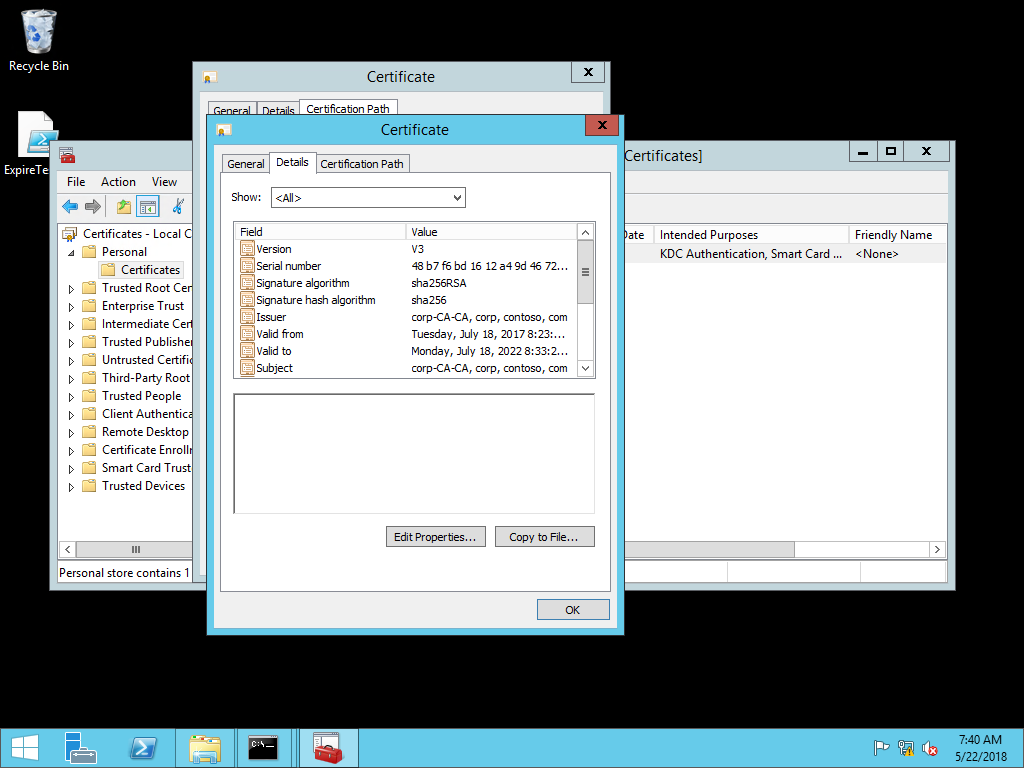

Windows Hello for Business applica la funzionalità di sicurezza di convalida KDC rigorosa quando si esegue l'autenticazione da un dispositivo aggiunto Microsoft Entra a un dominio. Questa imposizione impone criteri più restrittivi che devono essere soddisfatti dal Centro distribuzione chiavi (KDC). Quando si esegue l'autenticazione usando Windows Hello for Business in un dispositivo aggiunto Microsoft Entra, il client Windows convalida la risposta dal controller di dominio verificando che siano soddisfatte tutte le condizioni seguenti:

- Il controller di dominio ha la chiave privata per il certificato fornito

- La CA radice che ha rilasciato il certificato del controller di dominio si trova nelle autorità di certificazione radice attendibili del dispositivo

- Usare il modello di certificato di autenticazione Kerberos anziché qualsiasi altro modello precedente

- Il certificato del controller di dominio ha l'utilizzo esteso della chiave di autenticazione KDC (EKU)

- Il nome alternativo del soggetto del certificato del controller di dominio ha un nome DNS corrispondente al nome del dominio

- L'algoritmo hash della firma del certificato del controller di dominio è sha256

- La chiave pubblica del certificato del controller di dominio è RSA (2048 Bit)

Importante

L'autenticazione da un dispositivo aggiunto ibrido Microsoft Entra a un dominio tramite Windows Hello for Business non impone che il certificato del controller di dominio includa l'EKU di autenticazione KDC. Se si aggiungono Microsoft Entra dispositivi aggiunti a un ambiente di dominio esistente, verificare che il certificato del controller di dominio sia stato aggiornato per includere l'EKU di autenticazione KDC.

Configurare un punto di distribuzione CRL per una CA emittente

Usare questo set di procedure per aggiornare la CA che rilascia i certificati del controller di dominio per includere un punto di distribuzione CRL basato su HTTP.

Configurare Internet Information Services in modo da ospitare il punto di distribuzione CRL

È necessario ospitare il nuovo elenco di revoche di certificati in un server Web in modo che Microsoft Entra dispositivi aggiunti possano convalidare facilmente i certificati senza autenticazione. È possibile ospitare questi file nei server Web in molti modi. I passaggi seguenti sono solo uno e possono essere utili per gli amministratori che non hanno familiarità con l'aggiunta di un nuovo punto di distribuzione CRL.

Importante

Non configurare il server IIS che ospita il punto di distribuzione CRL per l'uso di HTTPS o di un certificato di autenticazione server. I client devono accedere al punto di distribuzione usando HTTP.

Installare il server Web

- Accedere al server come amministratore locale e avviare Server Manager se non è stato avviato durante l'accesso

- Selezionare il nodo Server locale nel riquadro di spostamento. Selezionare Gestisci e selezionare Aggiungi ruoli e funzionalità

- Nell'Aggiunta guidata ruolo e funzionalità selezionare Selezione server. Verificare che il server selezionato sia il server locale. Selezionare Ruoli server. Selezionare la casella di controllo accanto a Server Web (IIS)

- Selezionare Avanti tramite le opzioni rimanenti della procedura guidata, accettando le impostazioni predefinite e installare il ruolo Server Web

Configurare il server Web

Da Strumenti di amministrazione di Windows aprire Gestione Internet Information Services (IIS)

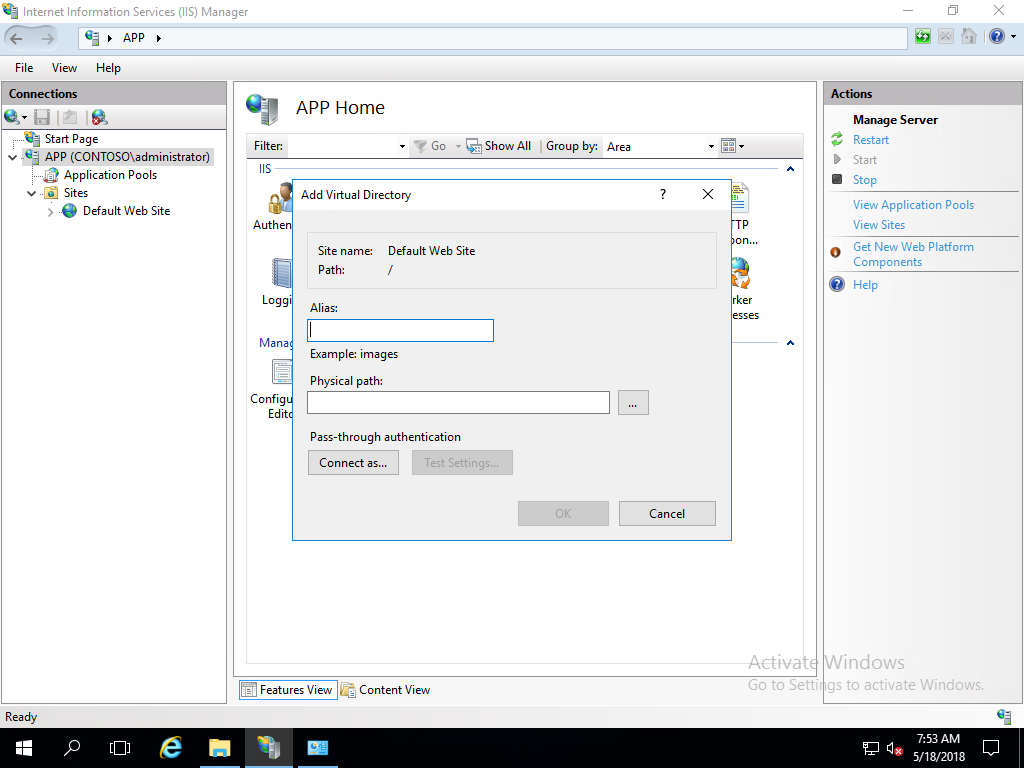

Espandere il riquadro di spostamento in modo da visualizzare Sito Web predefinito. Selezionare e quindi fare clic con il pulsante destro del mouse su Sito Web predefinito e scegliere Aggiungi directory virtuale...

Nella finestra di dialogo Aggiungi directory virtuale digitare cdp nella casella Alias. Per il percorso fisico, digitare o cercare il percorso del file fisico in cui si ospiterà l'elenco di revoche di certificati. Per questo esempio viene usato il percorso

c:\cdp. Selezionare OK

Nota

Prendere nota del percorso che verrà usato in un secondo momento per configurare le autorizzazioni di condivisione e file.

Selezionare CDP in Sito Web predefinito nel riquadro di spostamento. Aprire Esplora directory nel riquadro del contenuto. Selezionare Abilita nel riquadro dei dettagli

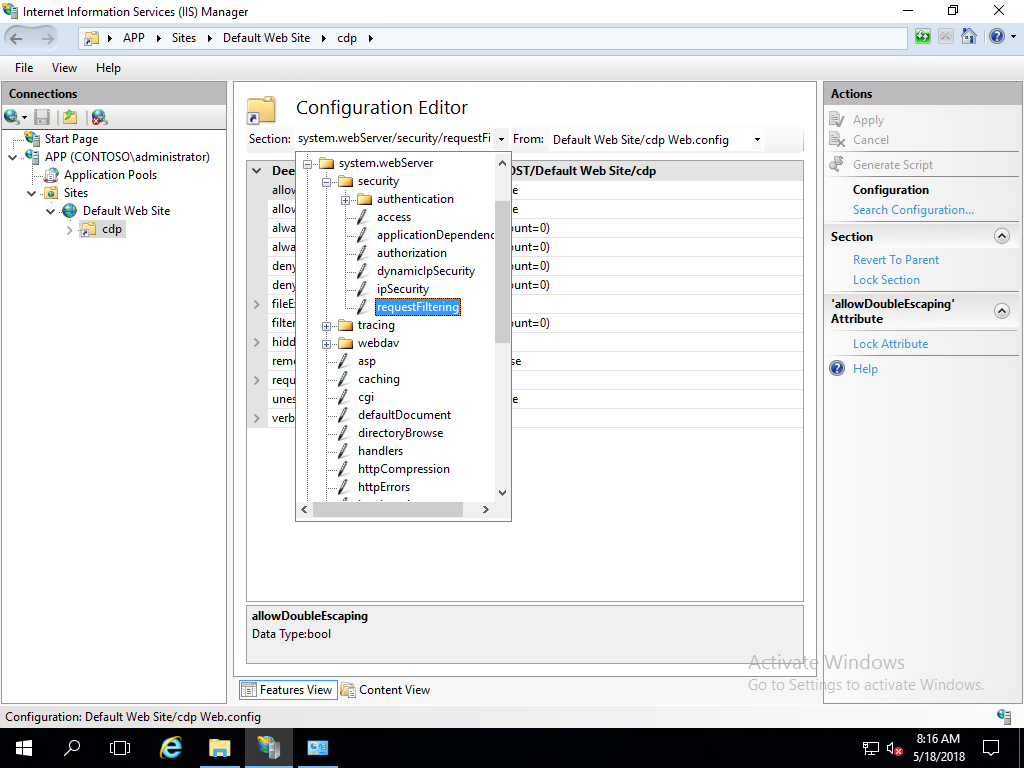

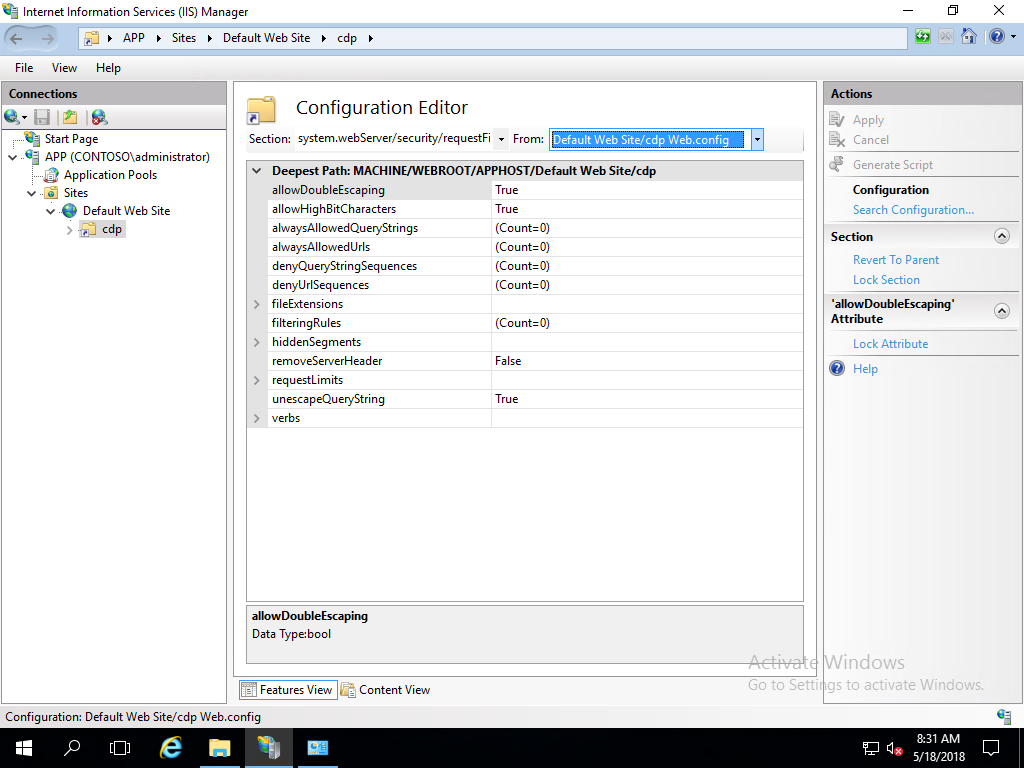

Selezionare CDP in Sito Web predefinito nel riquadro di spostamento. Apri configurazione Editor

Nell'elenco Sezione passare a system.webServer/security/requestFiltering

Nell'elenco delle coppie di valori denominati nel riquadro dei contenuti, configurare allowDoubleEscaping su True. Selezionare Applica nel riquadro azioni

Chiudere Gestione Internet Information Services (IIS)

Creare un record di risorse DNS per l'URL del punto di distribuzione CRL

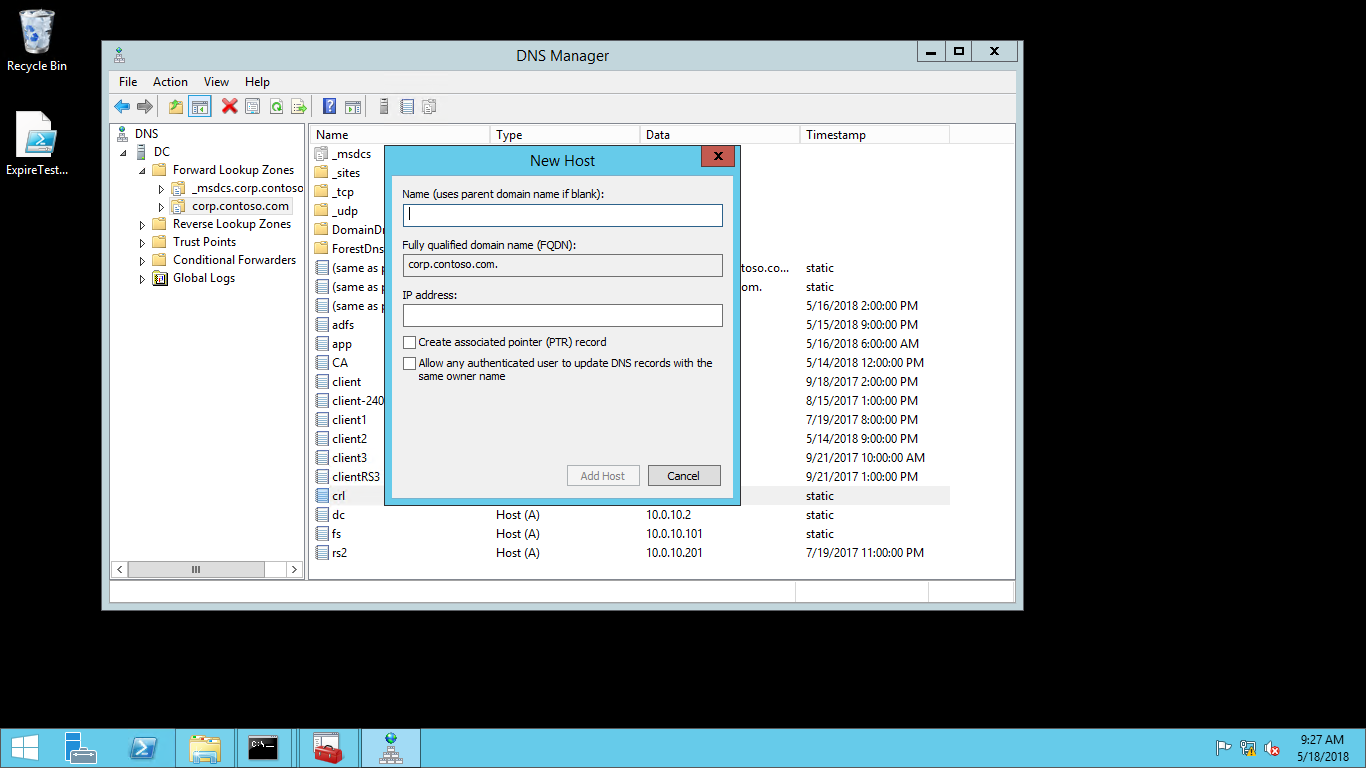

- Nel server DNS o da una workstation amministrativa aprire Gestione DNS da Strumenti di amministrazione

- Espandere Zone di ricerca diretta per mostrare la zona DNS per il proprio dominio. Fare clic con il pulsante destro del mouse sul nome del dominio nel riquadro di spostamento e selezionare Nuovo host (A o AAAA)...

- Nella finestra di dialogo Nuovo host digitare crl in Nome. Digitare l'indirizzo IP del server Web configurato in Indirizzo IP. Selezionare Aggiungi host. Selezionare OK per chiudere la finestra di dialogo DNS . Selezionare Done

- Chiudere Gestione DNS

Preparare una condivisione file per ospitare l'elenco di revoche di certificati

Queste procedure configurano le autorizzazioni NTFS e di condivisione nel server Web per consentire all'autorità di certificazione di pubblicare automaticamente l'elenco di revoche di certificati.

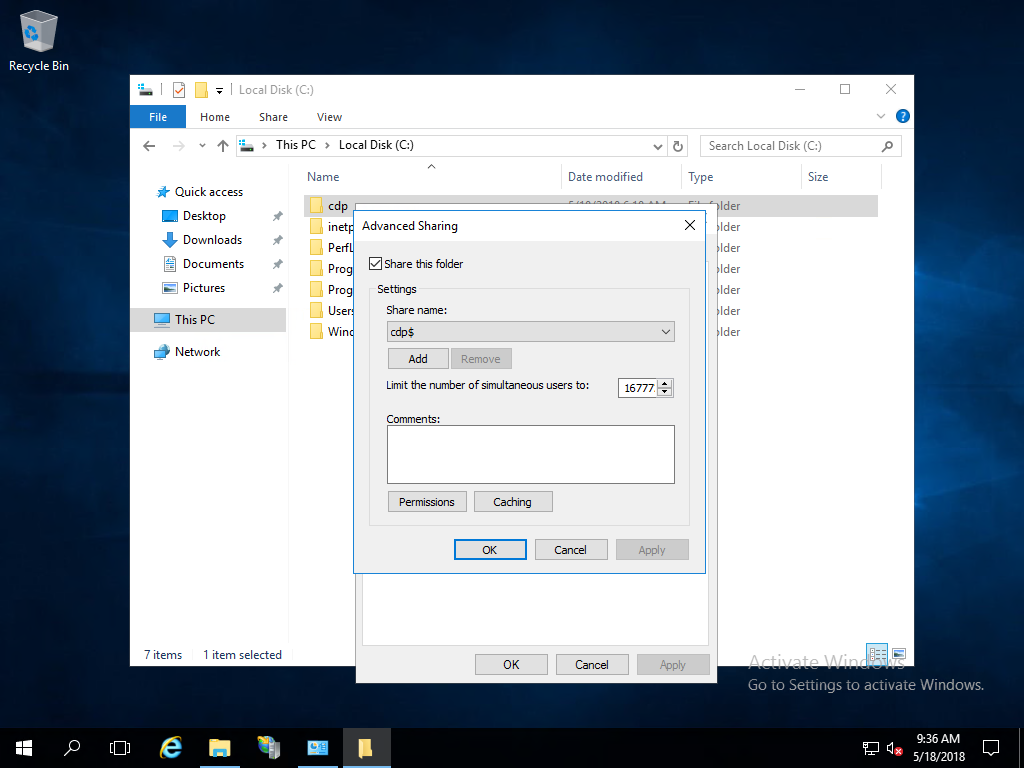

Configura la condivisione file CDP

- Nel server Web aprire Esplora risorse e passare alla cartella cdp creata nel passaggio 3 di Configurare il server Web

- Fare clic con il pulsante destro del mouse sulla cartella cdp e scegliere Proprietà. Selezionare la scheda Condivisione . Selezionare Condivisione avanzata

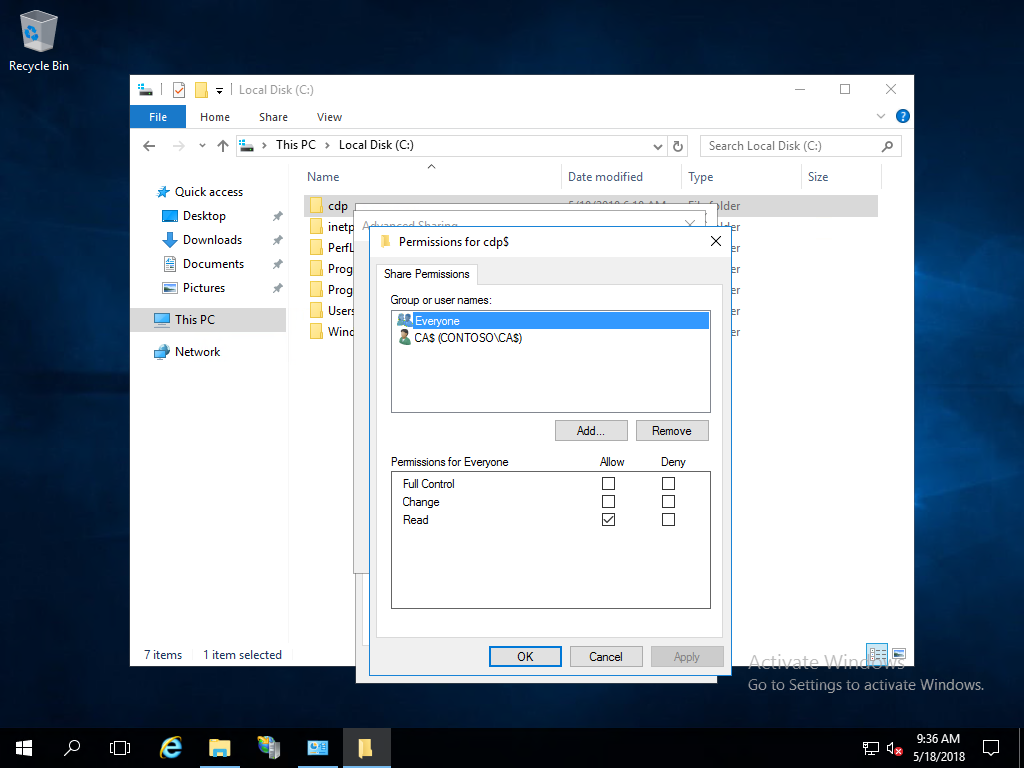

- Selezionare Condividi questa cartella. Digitare cdp$ in Nome condivisione. Selezionare Autorizzazioni

- Nella finestra di dialogo Autorizzazioni per cdp$ selezionare Aggiungi

- Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi selezionare Tipi di oggetto. Nella finestra di dialogo Tipi di oggetto selezionare Computer e quindi selezionare OK

- Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi digitare il nome del server che esegue l'autorità di certificazione che emette l'elenco di revoche di certificati in Immettere i nomi degli oggetti da selezionare e quindi selezionare Controlla nomi. Selezionare OK

- Nella finestra di dialogo Autorizzazioni per cdp$ selezionare l'autorità di certificazione dall'elenco Utenti e gruppi. Nella sezione Autorizzazioni per selezionare Consenti per Controllo completo. Selezionare OK

- Nella finestra di dialogo Condivisione avanzata selezionare OK

Suggerimento

Assicurarsi che gli utenti possano accedere a \\Server FQDN\sharename.

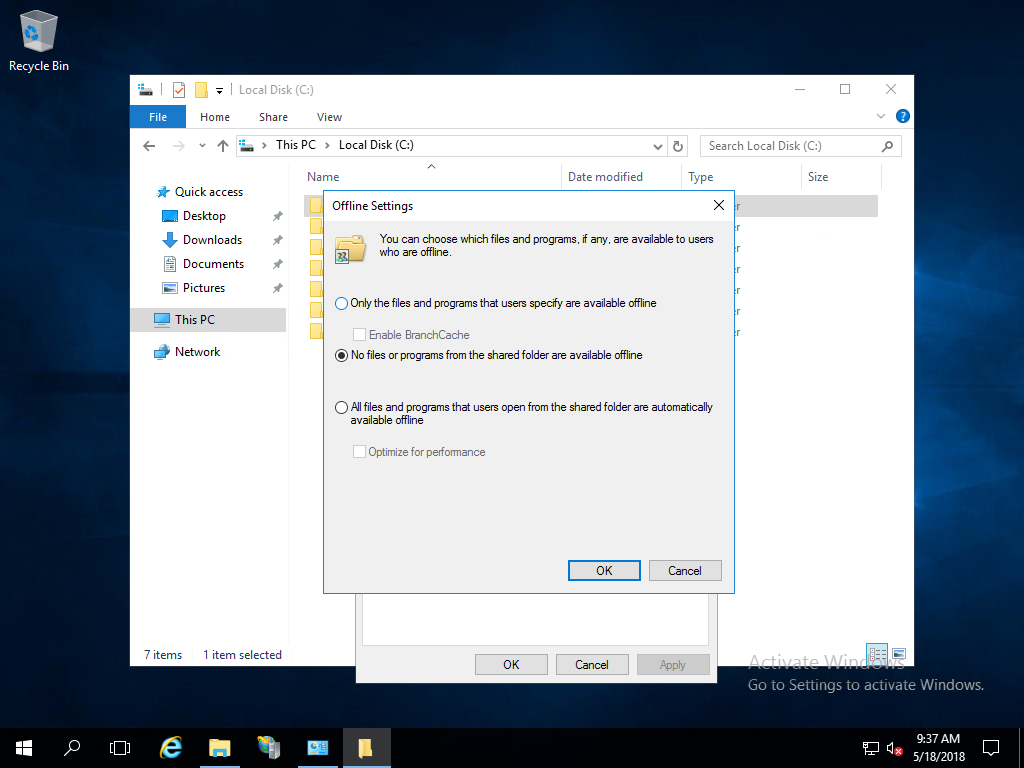

Disabilitare la memorizzazione nella cache

- Nel server Web aprire Esplora risorse e passare alla cartella cdp creata nel passaggio 3 di Configurare il server Web

- Fare clic con il pulsante destro del mouse sulla cartella cdp e scegliere Proprietà. Selezionare la scheda Condivisione . Selezionare Condivisione avanzata

- Selezionare Memorizzazione nella cache. Selezionare No files or programs from the shared folder are available offline CDP disable caching (Nessun file o programma dalla cartella condivisa disponibile offline

- Selezionare OK

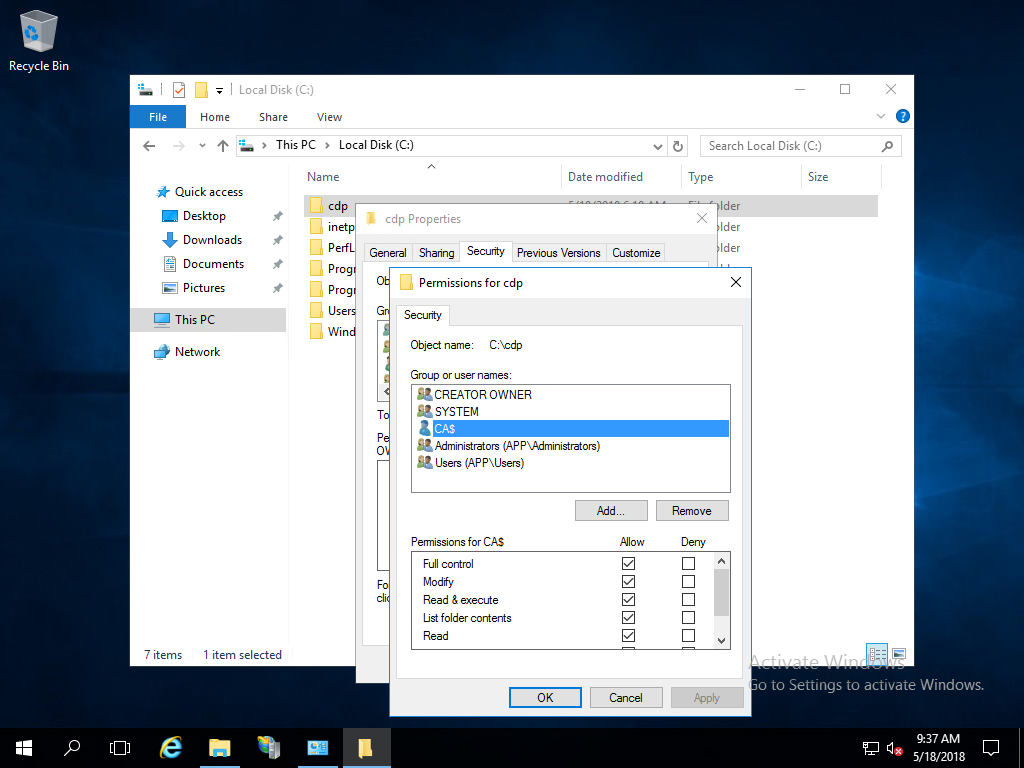

Configurare l'autorizzazione NTFS per la cartella CDP

- Nel server Web aprire Esplora risorse e passare alla cartella cdp creata nel passaggio 3 di Configurare il server Web

- Fare clic con il pulsante destro del mouse sulla cartella cdp e scegliere Proprietà. Selezionare la scheda Sicurezza

- Nella scheda Sicurezza selezionare Modifica

- Nella finestra di dialogo Autorizzazioni per cdp selezionare Aggiungi

- Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi selezionare Tipi di oggetto. Nella finestra di dialogo Tipi di oggetto selezionare Computer. Selezionare OK

- Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi in Immettere i nomi degli oggetti da selezionare, digitare il nome dell'autorità di certificazione e quindi selezionare Controlla nomi. Selezionare OK

- Nella finestra di dialogo Autorizzazioni per cdp selezionare il nome dell'autorità di certificazione dall'elenco Utenti e gruppi. Nella sezione Autorizzazioni per selezionare Consenti per Controllo completo. Selezionare OK

- Selezionare Chiudi nella finestra di dialogo Proprietà cdp

Configurare il nuovo percorso CDP e di pubblicazione nella CA emittente

Il server Web è pronto per ospitare il punto di distribuzione CRL. Configurare ora l'autorità di certificazione emittente per pubblicare l'elenco CRL nella nuova posizione e includere il nuovo punto di distribuzione CRL.

Configurare il punto di distribuzione CRL

Nell'autorità di certificazione, eseguire l'accesso come amministratore locale. Avviare la console autorità di certificazione da Strumenti di amministrazione

Nel riquadro di spostamento fare clic con il pulsante destro del mouse sul nome dell'autorità di certificazione e scegliere Proprietà

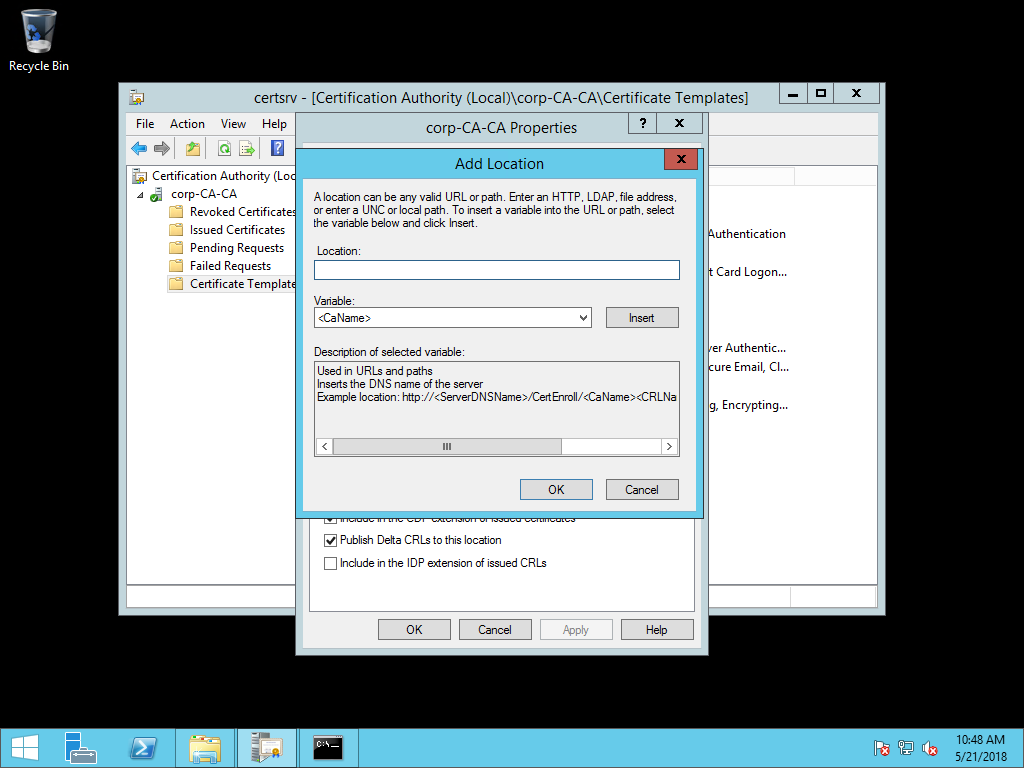

Select Estensioni. Nella scheda Estensioni selezionare CRL Distribution Point (CDP) dall'elenco Seleziona estensione

Nella scheda Estensioni selezionare Aggiungi. Digitare http://crl.[domainname]/cdp/ nel percorso. Ad esempio,

<http://crl.corp.contoso.com/cdp/>o<http://crl.contoso.com/cdp/>(non dimenticare la barra finale)

Selezionare <CaName> dall'elenco Variabile e selezionare Inserisci. Selezionare <CRLNameSuffix> dall'elenco Variabile e selezionare Inserisci. Selezionare <DeltaCRLAllowed> dall'elenco Variabile e selezionare Inserisci.

Digitare .crl alla fine del testo in Posizione. Selezionare OK.

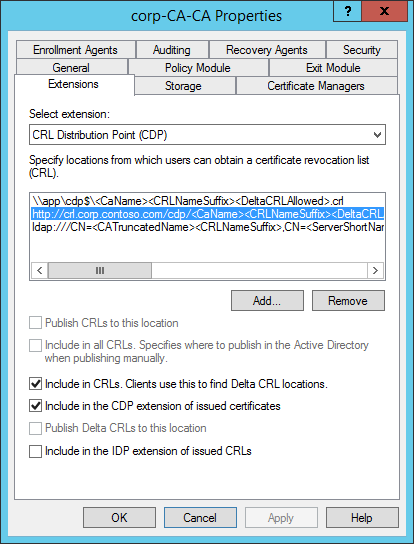

Selezionare il punto di distribuzione dell'elenco di revoche di certificati appena creato.

Selezionare Includi nei CRL. I client lo usano per trovare le posizioni delta CRL.

Selezionare Includi nell'estensione dei punti di distribuzione dei certificati emessi.

Selezionare Applica per salvare le selezioni. Selezionare No quando viene chiesto di riavviare il servizio.

Nota

Facoltativamente, è possibile rimuovere i punti di distribuzione CRL e i percorsi di pubblicazione inutilizzati.

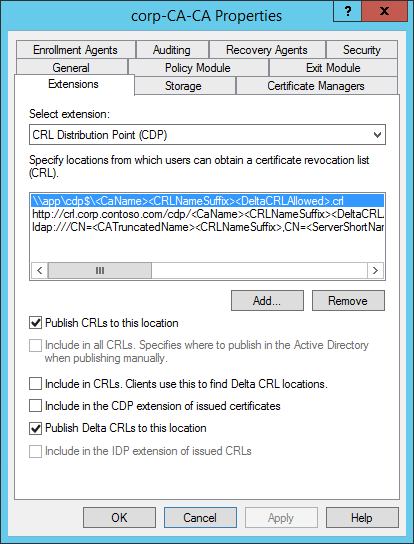

Configurare il percorso di pubblicazione CRL

Nell'autorità di certificazione, eseguire l'accesso come amministratore locale. Avviare la console autorità di certificazione da Strumenti di amministrazione

Nel riquadro di spostamento fare clic con il pulsante destro del mouse sul nome dell'autorità di certificazione e scegliere Proprietà

Select Estensioni. Nella scheda Estensioni selezionare CRL Distribution Point (CDP) dall'elenco Seleziona estensione

Nella scheda Estensioni selezionare Aggiungi. Digitare il nome del computer e della condivisione creata per il punto di distribuzione CRL in Configura la condivisione file CDP. Ad esempio, \\app\cdp$\ (non dimenticare la barra all'indietro finale)

Selezionare <CaName> dall'elenco Variabile e selezionare Inserisci. Selezionare <CRLNameSuffix> dall'elenco Variabile e selezionare Inserisci. Selezionare <DeltaCRLAllowed> dall'elenco Variabile e selezionare Inserisci

Digitare .crl alla fine del testo in Posizione. Selezionare OK

Selezionare il punto di distribuzione dell'elenco di revoche di certificati appena creato.

Selezionare Pubblica CRL in questo percorso

Selezionare Publish Delta CRL to this location (Pubblica CRL delta in questo percorso)

Selezionare Applica per salvare le selezioni. Selezionare Sì quando viene chiesto di riavviare il servizio. Selezionare OK per chiudere la finestra di dialogo delle proprietà

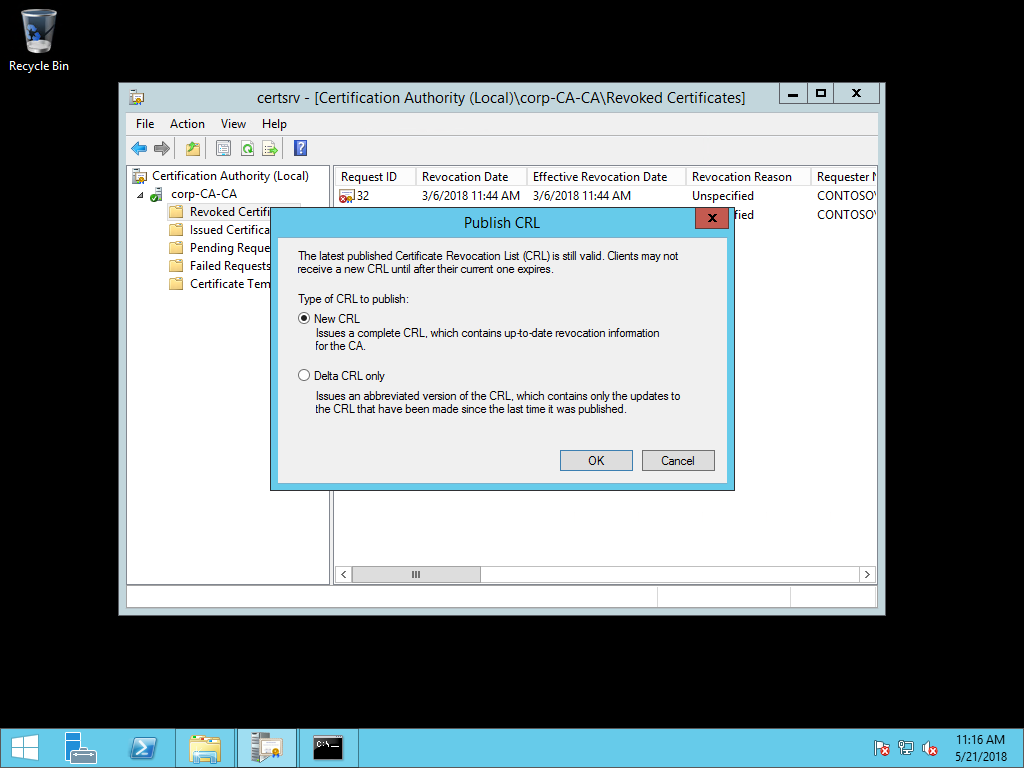

Pubblicare un nuovo CRL

- Nell'autorità di certificazione, eseguire l'accesso come amministratore locale. Avviare la console Autorità di certificazione da Strumenti di amministrazione.

- Nel riquadro di spostamento fare clic con il pulsante destro del mouse su Certificati revocati, passare il puntatore del mouse su Tutte le attività e selezionare

- Nella finestra di dialogo Pubblica CRL selezionare Nuovo CRL e selezionare OK.

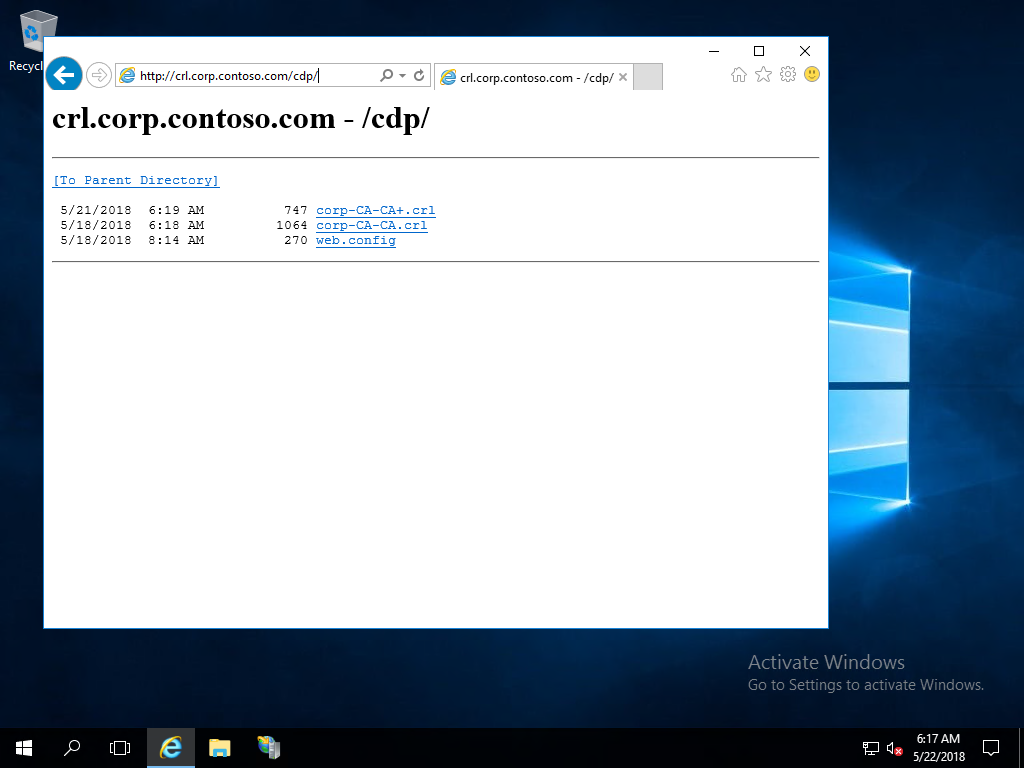

Convalidare la pubblicazione CDP

Verificare che il nuovo punto di distribuzione CRL funzioni.

- Aprire un Web browser. Passare a

http://crl.[yourdomain].com/cdp. Verranno visualizzati due file creati dalla pubblicazione del nuovo CRL

Emettere nuovamente i certificati per il controller di dominio

Con la CA configurata correttamente con un punto di distribuzione CRL basato su HTTP valido, è necessario rilasciare nuovamente i certificati ai controller di dominio perché il certificato precedente non dispone del punto di distribuzione CRL aggiornato.

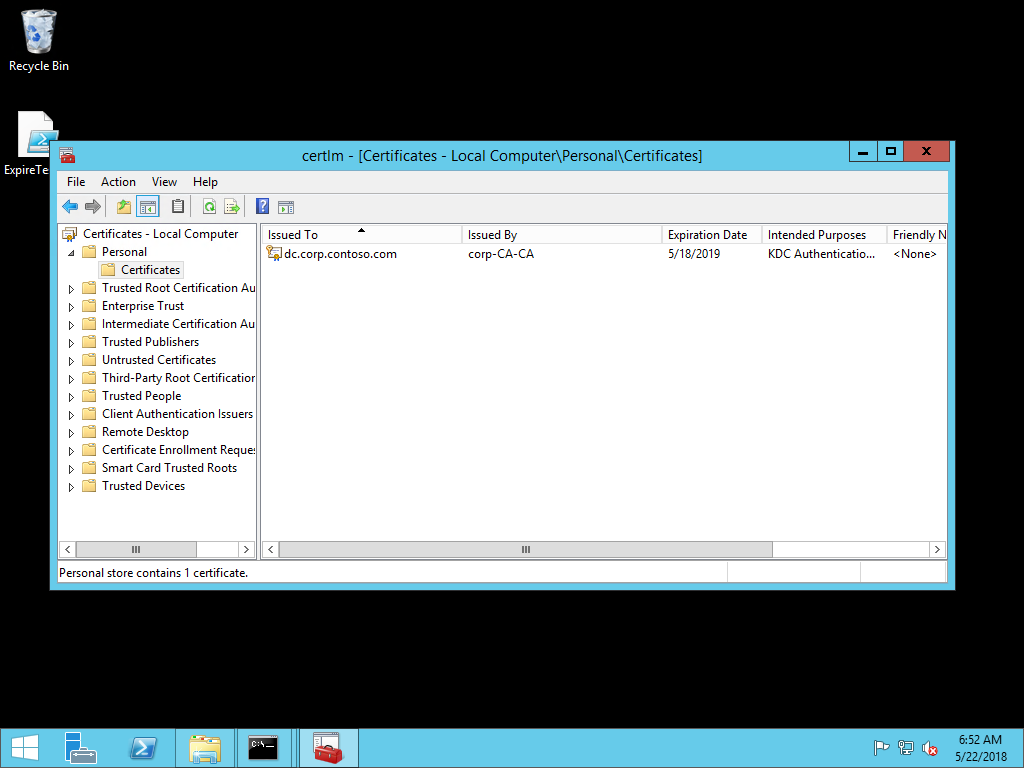

- Accedere a un controller di dominio usando credenziali amministrative

- Apre la finestra di dialogo Esegui Digitare certlm.msc per aprire Gestione certificati per il computer locale

- Nel riquadro di spostamento espandere Personale. Selezionare Certificati. Nel riquadro dei dettagli selezionare il certificato del controller di dominio esistente che include l'autenticazione KDC nell'elenco

per scopi previsti.

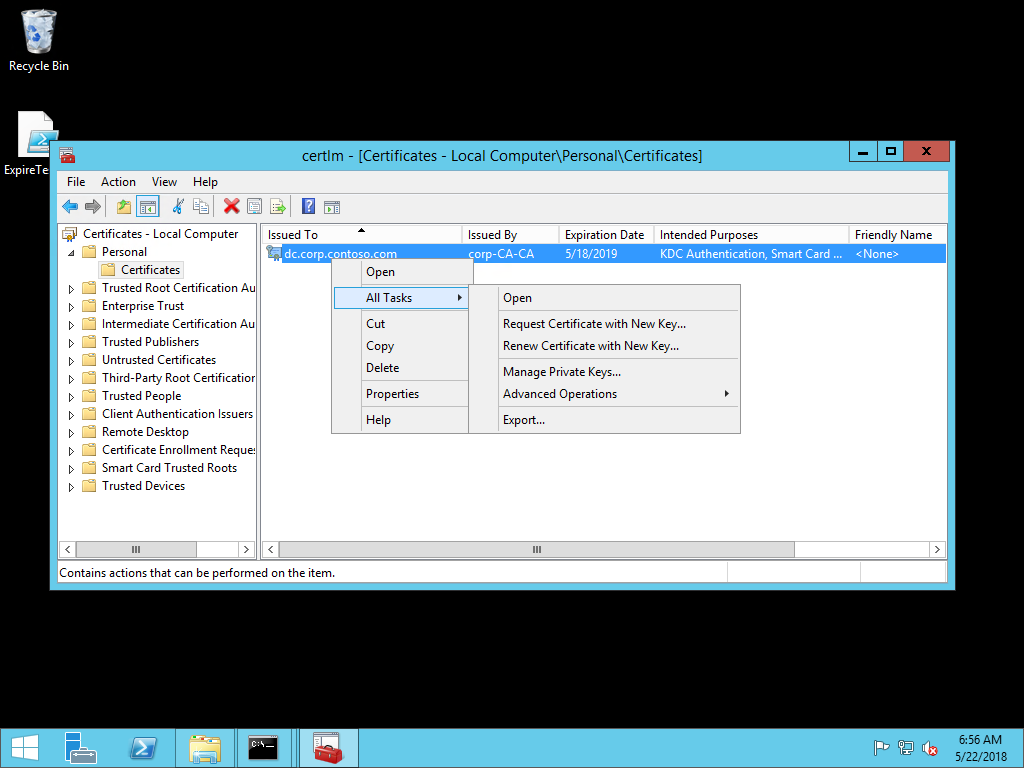

per scopi previsti. - Fare clic con il pulsante destro del mouse sul certificato selezionato. Passare il puntatore del mouse su Tutte le attività e quindi selezionare Rinnova certificato con nuova chiave. Nella procedura guidata Registrazione certificati selezionare Avanti

- Nella pagina Richiedi certificato della procedura guidata verificare che nel certificato selezionato sia presente il modello di certificato corretto e assicurarsi che lo stato sia disponibile. Selezionare Registra

- Al termine della registrazione, selezionare Fine per chiudere la procedura guidata

- Ripetere questa procedura in tutti i controller di dominio

Nota

È possibile configurare i controller di dominio per la registrazione e il rinnovo automatici dei certificati. La registrazione automatica dei certificati impedisce le interruzioni dell'autenticazione dovute ai certificati scaduti. Per informazioni su come distribuire la registrazione automatica dei certificati per i controller di dominio, consultare le guide alla distribuzione di Windows Hello.

Importante

Se non si usa la registrazione automatica dei certificati, creare un promemoria del calendario che invii un avviso due mesi prima della data di scadenza del certificato. Inviare il promemoria a più persone all'interno dell'organizzazione per assicurare che più di una o due persone siano informate della scadenza dei certificati.

Convalidare CDP nel nuovo certificato

Accedere a un controller di dominio usando credenziali amministrative

Apre la finestra di dialogo Esegui Digitare certlm.msc per aprire Gestione certificati per il computer locale

Nel riquadro di spostamento espandere Personale. Selezionare Certificati. Nel riquadro dei dettagli fare doppio clic sul certificato del controller di dominio esistente include l'autenticazione KDC nell'elenco degli scopi previsti

Selezionare la scheda Dettagli . Scorrere verso il basso l'elenco fino a quando i punti di distribuzione CRL non sono visibili nella colonna Campo dell'elenco. Selezionare il punto di distribuzione CRL

Rivedere le informazioni sotto l'elenco dei campi per confermare che il nuovo URL per il punto di distribuzione di CRL sia presente nel certificato. Selezionare OK

Distribuire il certificato CA radice in dispositivi aggiunti Microsoft Entra

I controller di dominio hanno un certificato che include il nuovo punto di distribuzione CRL. Successivamente, è necessario il certificato radice dell'organizzazione per poterlo distribuire in Microsoft Entra dispositivi aggiunti. Quando si distribuiscono i certificati radice dell'organizzazione in un dispositivo, il dispositivo considera attendibili tutti i certificati rilasciati dall'autorità di certificazione. Senza il certificato, Microsoft Entra dispositivi aggiunti non considerano attendibili i certificati del controller di dominio e l'autenticazione non riesce.

Esportare il certificato radice dell'organizzazione

- Accedere a un controller di dominio usando credenziali amministrative

- Apre la finestra di dialogo Esegui Digitare certlm.msc per aprire Gestione certificati per il computer locale

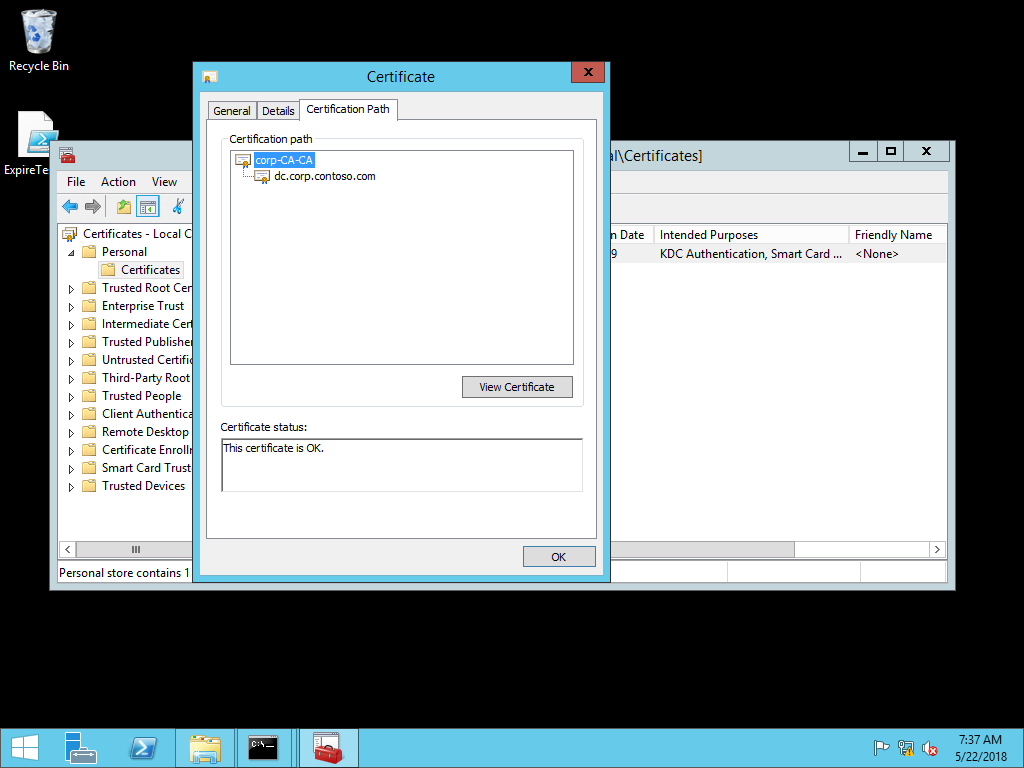

- Nel riquadro di spostamento espandere Personale. Selezionare Certificati. Nel riquadro dei dettagli fare doppio clic sul certificato del controller di dominio esistente include l'autenticazione KDC nell'elenco degli scopi previsti

- Selezionare la scheda Percorso di certificazione . Nella visualizzazione Percorso certificazione selezionare il nodo più in alto e selezionare Visualizza

- Nella finestra di dialogo Nuovo certificato selezionare la scheda Dettagli . Selezionare la scheda Copia

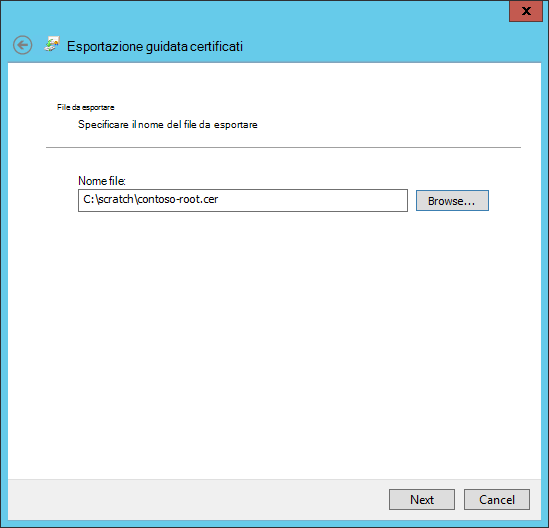

- Nell'Esportazione guidata certificati selezionare Avanti

- Nella pagina Formato file di esportazione della procedura guidata selezionare Avanti

- Nella pagina File da esportare della procedura guidata digitare il nome e il percorso del certificato radice e selezionare Avanti. Selezionare Fine e quindi ok per chiudere la finestra di dialogo

- Selezionare OK due volte per tornare a Gestione certificati per il computer locale. Chiudere Gestione certificati

Distribuire il certificato tramite Intune

Per configurare i dispositivi con Microsoft Intune, usare un criterio personalizzato:

- Passare all'interfaccia di amministrazione di Microsoft Intune

- Selezionare Profili di configurazione > dispositivi > Crea profilo

- Selezionare Piattaforma > Windows 8.1 e versioni successive e Tipo di > profilo Certificato attendibile

- Selezionare Crea

- In Impostazioni di configurazione selezionare l'icona della cartella e cercare il file del certificato radice dell'organizzazione. Dopo aver selezionato il file, selezionare Apri per caricarlo in Intune

- Nell'elenco a discesa Archivio di destinazione selezionare Archivio certificati computer - Radice

- Selezionare Avanti

- In Assegnazione selezionare un gruppo di sicurezza che contiene come membri i dispositivi o gli utenti che si desidera configurare >Avanti

- Esaminare la configurazione dei criteri e selezionare Crea

Se si prevede di usare i certificati per il Single Sign-on locale, eseguire i passaggi aggiuntivi in Usare i certificati per il Single Sign-on locale. In caso contrario, è possibile accedere a un dispositivo aggiunto Microsoft Entra con Windows Hello for Business e testare l'accesso SSO a una risorsa locale.