Funzionamento del provisioning Windows Hello for Business

Windows Hello for Business provisioning consente a un utente di registrare una nuova credenziale a due fattori avanzata che può usare per l'autenticazione senza password. L'esperienza di provisioning varia in base a:

- Come viene aggiunto il dispositivo a Microsoft Entra ID

- Tipo di distribuzione Windows Hello for Business

- Se l'ambiente è gestito o federato

Nota

I flussi in questa sezione non sono esaustivi per ogni possibile scenario. Ad esempio, l'attendibilità chiave federata è anche una configurazione supportata.

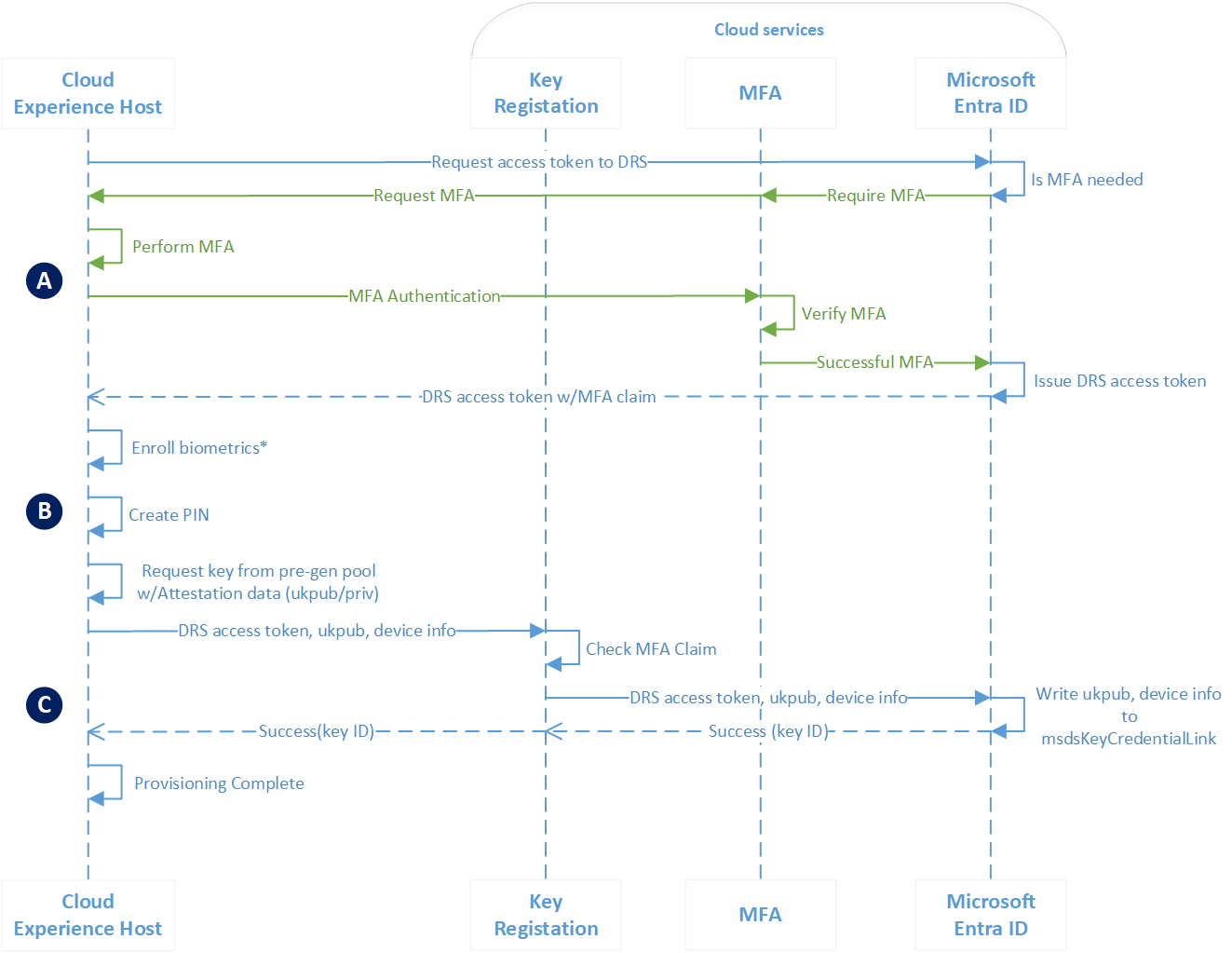

Provisioning per Microsoft Entra dispositivi aggiunti con autenticazione gestita

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata in Cloud Experience Host (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Registrazione dispositivi di Azure. L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Il servizio di autenticazione a più fattori Microsoft Entra fornisce il secondo fattore di autenticazione. Se l'utente ha eseguito Microsoft Entra'autenticazione a più fattori negli ultimi 10 minuti, ad esempio durante la registrazione del dispositivo dalla configurazione guidata, non viene richiesto l'autenticazione a più fattori perché l'autenticazione a più fattori corrente rimane valida. Microsoft Entra ID convalida la richiesta di token di accesso e l'attestazione MFA associata, crea un token di accesso ADRS e lo restituisce all'applicazione. |

| B | Dopo aver ricevuto un token di accesso ADRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token ADRS, ukpub, i dati di attestazione e le informazioni sul dispositivo ad ADRS per la registrazione della chiave utente. Azure DRS convalida che l'attestazione MFA rimanga aggiornata. Al termine della convalida, Drs di Azure individua l'oggetto dell'utente in Microsoft Entra ID, scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Microsoft Entra ID restituisce un ID chiave all'applicazione, che segnala la fine del provisioning dell'utente e l'applicazione viene chiusa. |

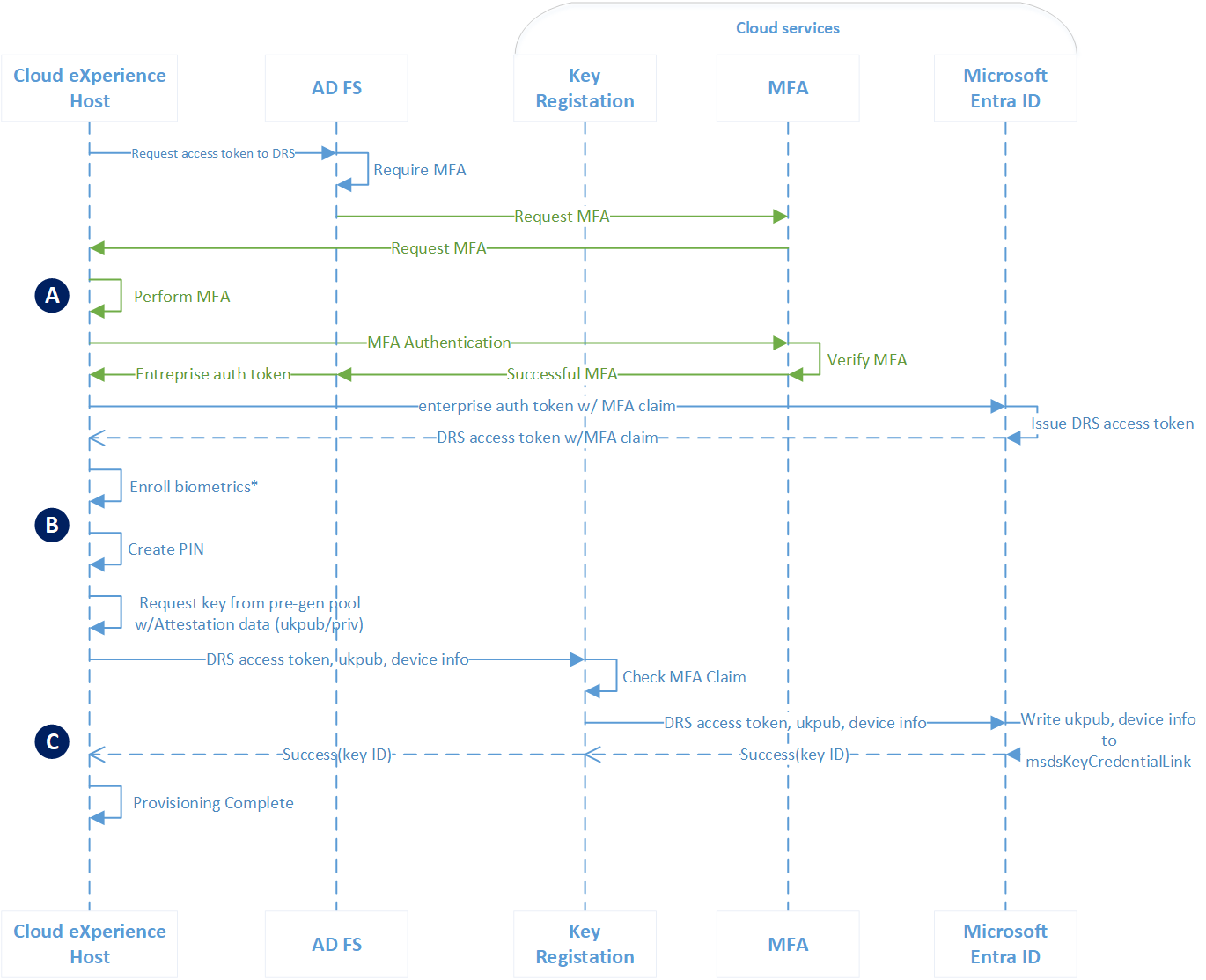

Provisioning per Microsoft Entra dispositivi aggiunti con autenticazione federata

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata in Cloud Experience Host (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Registrazione dispositivi di Azure. L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. In un ambiente federato, il plug-in invia la richiesta di token al servizio token di sicurezza locale, ad esempio Active Directory Federation Services. Il servizio token di sicurezza locale autentica l'utente e determina se l'utente deve eseguire un altro fattore di autenticazione. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Il servizio di autenticazione a più fattori Microsoft Entra fornisce il secondo fattore di autenticazione. Se l'utente ha eseguito Microsoft Entra'autenticazione a più fattori negli ultimi 10 minuti, ad esempio durante la registrazione del dispositivo dalla configurazione guidata, non viene richiesto l'autenticazione a più fattori perché l'autenticazione a più fattori corrente rimane valida. Il server del servizio token di sicurezza locale rilascia un token aziendale in caso di autenticazione a più fattori riuscita. L'applicazione invia il token a Microsoft Entra ID. Microsoft Entra ID convalida la richiesta di token di accesso e l'attestazione MFA associata, crea un token di accesso ADRS e lo restituisce all'applicazione. |

| B | Dopo aver ricevuto un token di accesso ADRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token ADRS, ukpub, i dati di attestazione e le informazioni sul dispositivo ad ADRS per la registrazione della chiave utente. Azure DRS convalida che l'attestazione MFA rimanga aggiornata. Al termine della convalida, Drs di Azure individua l'oggetto dell'utente in Microsoft Entra ID, scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Microsoft Entra ID restituisce l'ID chiave all'applicazione, che segnala la fine del provisioning dell'utente e l'applicazione viene chiusa. |

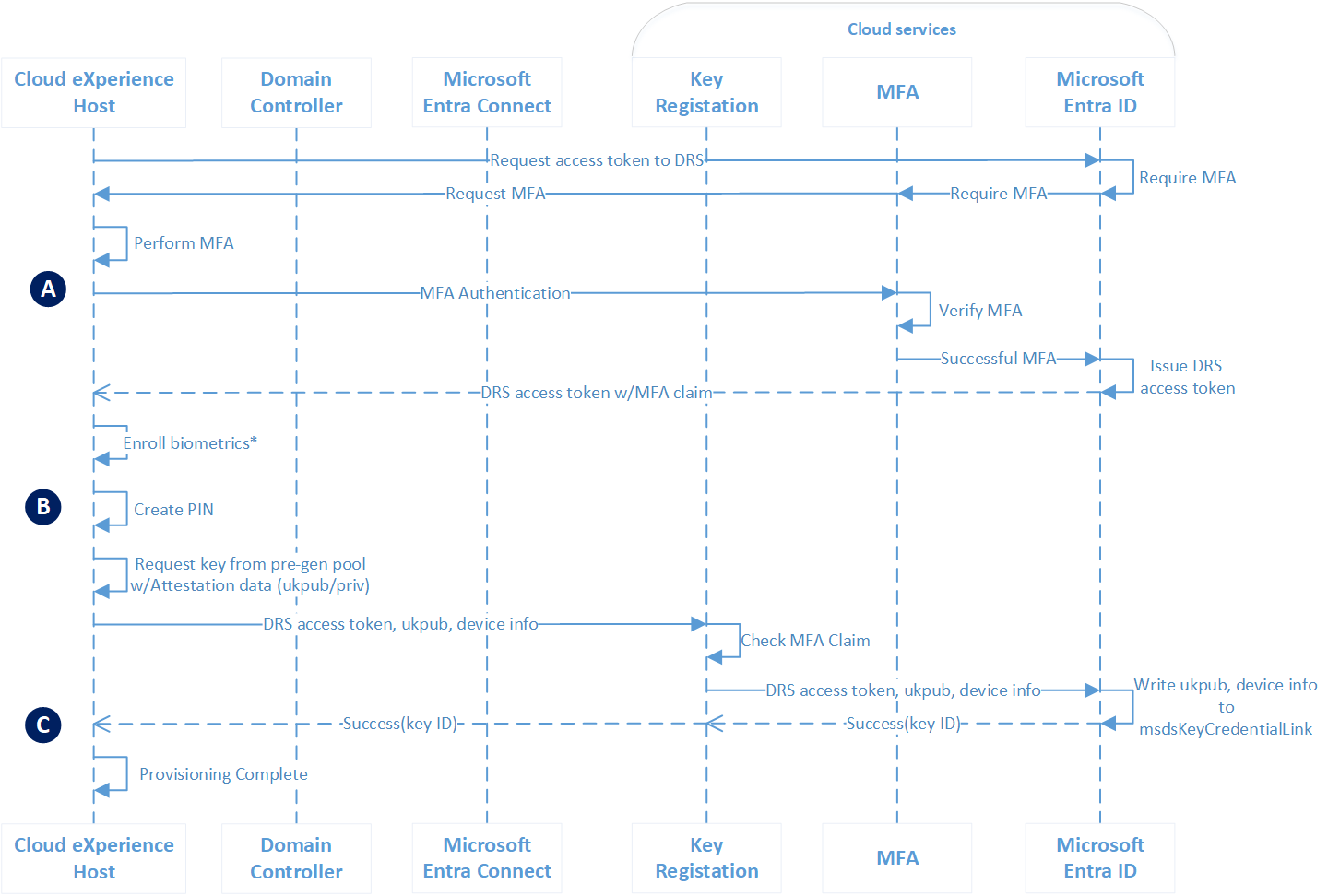

Provisioning in un modello di distribuzione trust Kerberos cloud con autenticazione gestita

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata in Cloud Experience Host (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Registrazione dispositivi di Azure. L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Il servizio di autenticazione a più fattori Microsoft Entra fornisce il secondo fattore di autenticazione. Se l'utente ha eseguito Microsoft Entra'autenticazione a più fattori negli ultimi 10 minuti, ad esempio durante la registrazione del dispositivo dalla configurazione guidata, non viene richiesto l'autenticazione a più fattori perché l'autenticazione a più fattori corrente rimane valida. Microsoft Entra ID convalida la richiesta di token di accesso e l'attestazione MFA associata, crea un token di accesso ADRS e lo restituisce all'applicazione. |

| B | Dopo aver ricevuto un token di accesso ADRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token ADRS, ukpub, i dati di attestazione e le informazioni sul dispositivo ad ADRS per la registrazione della chiave utente. Azure DRS convalida che l'attestazione MFA rimanga aggiornata. Al termine della convalida, Drs di Azure individua l'oggetto dell'utente in Microsoft Entra ID, scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Microsoft Entra ID restituisce un ID chiave all'applicazione, che segnala la fine del provisioning dell'utente e l'applicazione viene chiusa. |

Nota

Windows Hello for Business trust Kerberos cloud non richiede la sincronizzazione delle chiavi degli utenti da Microsoft Entra ID ad Active Directory. Gli utenti possono eseguire immediatamente l'autenticazione a Microsoft Entra ID e AD dopo il provisioning delle credenziali.

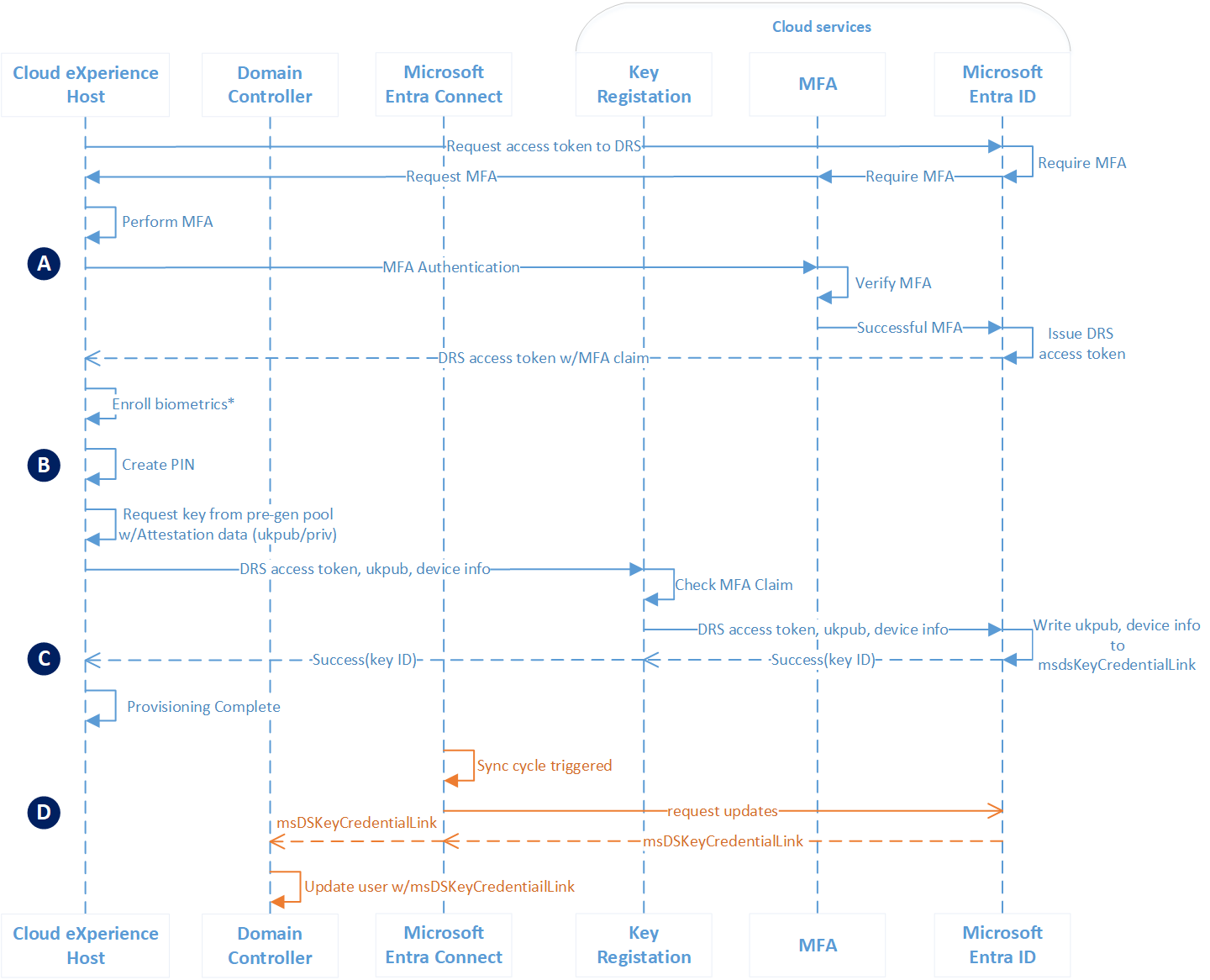

Provisioning in un modello di distribuzione dell'attendibilità della chiave ibrida con autenticazione gestita

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata in Cloud Experience Host (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Registrazione dispositivi di Azure. L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Il servizio di autenticazione a più fattori Microsoft Entra fornisce il secondo fattore di autenticazione. Se l'utente ha eseguito Microsoft Entra'autenticazione a più fattori negli ultimi 10 minuti, ad esempio durante la registrazione del dispositivo dalla configurazione guidata, non viene richiesto l'autenticazione a più fattori perché l'autenticazione a più fattori corrente rimane valida. Microsoft Entra ID convalida la richiesta di token di accesso e l'attestazione MFA associata, crea un token di accesso ADRS e lo restituisce all'applicazione. |

| B | Dopo aver ricevuto un token di accesso ADRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token ADRS, ukpub, i dati di attestazione e le informazioni sul dispositivo ad ADRS per la registrazione della chiave utente. Azure DRS convalida che l'attestazione MFA rimanga aggiornata. Al termine della convalida, Drs di Azure individua l'oggetto dell'utente in Microsoft Entra ID, scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Microsoft Entra ID restituisce un ID chiave all'applicazione, che segnala la fine del provisioning dell'utente e l'applicazione viene chiusa. |

| D | Microsoft Entra Connect richiede aggiornamenti nel ciclo di sincronizzazione successivo. Microsoft Entra ID invia la chiave pubblica dell'utente registrata in modo sicuro tramite il provisioning. Microsoft Entra Connect riceve la chiave pubblica e la scrive nell'attributo dell'utente msDS-KeyCredentialLink in Active Directory. |

Importante

L'utente di cui è stato effettuato il provisioning non sarà in grado di accedere usando Windows Hello for Business fino a quando Microsoft Entra Connect non sincronizza correttamente la chiave pubblica con il Active Directory locale.

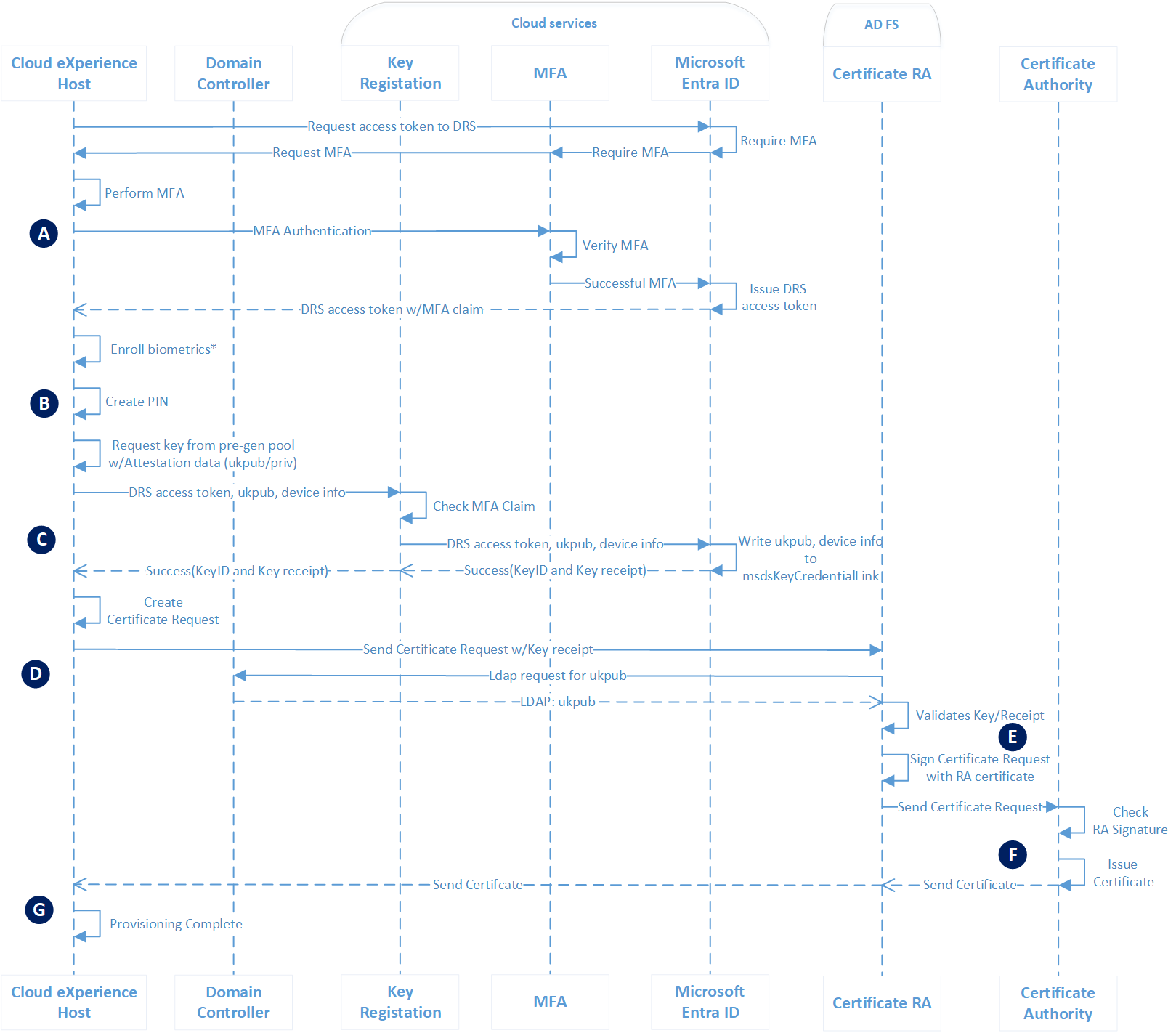

Provisioning in un modello di distribuzione dell'attendibilità dei certificati ibrido con autenticazione federata

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata in Cloud Experience Host (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Registrazione dispositivi di Azure. L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. In un ambiente federato, il plug-in invia la richiesta di token al servizio token di sicurezza locale, ad esempio Active Directory Federation Services. Il servizio token di sicurezza locale autentica l'utente e determina se l'utente deve eseguire un altro fattore di autenticazione. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Il Microsoft Entra servizio di autenticazione a più fattori (o un servizio MFA non Microsoft) fornisce il secondo fattore di autenticazione. Il server del servizio token di sicurezza locale rilascia un token aziendale in caso di autenticazione a più fattori riuscita. L'applicazione invia il token a Microsoft Entra ID. Microsoft Entra ID convalida la richiesta di token di accesso e l'attestazione MFA associata, crea un token di accesso ADRS e lo restituisce all'applicazione. |

| B | Dopo aver ricevuto un token di accesso ADRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token ADRS, ukpub, i dati di attestazione e le informazioni sul dispositivo ad ADRS per la registrazione della chiave utente. Azure DRS convalida che l'attestazione MFA rimanga aggiornata. Al termine della convalida, Drs di Azure individua l'oggetto dell'utente in Microsoft Entra ID, scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Microsoft Entra ID restituisce un ID chiave e una ricevuta della chiave all'applicazione, che rappresenta la fine della registrazione della chiave utente. |

| D | La parte relativa alla richiesta di certificato del provisioning inizia dopo che l'applicazione riceve una risposta corretta dalla registrazione della chiave. L'applicazione crea una richiesta di certificato PKCS#10. La chiave usata nella richiesta di certificato è la stessa chiave di cui è stato effettuato il provisioning sicuro. L'applicazione invia la ricevuta della chiave e la richiesta di certificato, che include la chiave pubblica, all'autorità di registrazione del certificato ospitata nella farm Active Directory Federation Services (AD FS). Dopo aver ricevuto la richiesta di certificato, l'autorità di registrazione del certificato esegue una query in Active Directory per msDS-KeyCredentialsLink per un elenco di chiavi pubbliche registrate. |

| E | L'autorità di registrazione convalida che la chiave pubblica nella richiesta di certificato corrisponda a una chiave registrata per l'utente. Se la chiave pubblica nel certificato non viene trovata nell'elenco delle chiavi pubbliche registrate, convalida la ricevuta della chiave per verificare che la chiave sia stata registrata in modo sicuro con Azure. Dopo aver convalidato la ricevuta della chiave o la chiave pubblica, l'autorità di registrazione firma la richiesta di certificato usando il certificato dell'agente di registrazione. |

| F | L'autorità di registrazione invia la richiesta di certificato all'autorità di certificazione emittente dell'organizzazione. L'autorità di certificazione convalida che la richiesta di certificato sia firmata da un agente di registrazione valido e, in caso di esito positivo, rilascia un certificato e lo restituisce all'autorità di registrazione che quindi restituisce il certificato all'applicazione. |

| G | L'applicazione riceve il certificato appena emesso e lo installa nell'archivio personale dell'utente. Ciò indica la fine del provisioning. |

Importante

La registrazione sincrona del certificato non dipende da Microsoft Entra Connect per sincronizzare la chiave pubblica dell'utente per rilasciare il certificato di autenticazione Windows Hello for Business. Gli utenti possono accedere usando il certificato immediatamente dopo il completamento del provisioning. Microsoft Entra Connect continua a sincronizzare la chiave pubblica con Active Directory, ma non viene visualizzata in questo flusso.

Provisioning in un modello di distribuzione dell'attendibilità chiave locale

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata nell'host dell'esperienza cloud (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Edrs (Enterprise Device Registration Service). L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. In una distribuzione locale, il plug-in invia la richiesta di token al servizio token di sicurezza locale, ad esempio Active Directory Federation Services. Il servizio token di sicurezza locale autentica l'utente e determina se l'utente deve eseguire un altro fattore di autenticazione. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Microsoft Entra server di autenticazione a più fattori (o un servizio MFA non Microsoft) fornisce il secondo fattore di autenticazione. Il server del servizio token di sicurezza locale rilascia un token drs aziendale in caso di autenticazione a più fattori riuscita. |

| B | Dopo aver ricevuto un token di accesso EDRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token EDRS, ukpub, i dati di attestazione e le informazioni sul dispositivo al drs aziendale per la registrazione della chiave utente. Drs aziendale convalida che l'attestazione MFA rimanga corrente. Al termine della convalida, il servizio ripristino di emergenza dell'organizzazione individua l'oggetto dell'utente in Active Directory e scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Il servizio ripristino di emergenza dell'organizzazione restituisce un ID chiave all'applicazione, che rappresenta la fine della registrazione della chiave utente. |

Provisioning in un modello di distribuzione dell'attendibilità dei certificati locale

| Fase | Descrizione |

|---|---|

| A | L'applicazione di provisioning ospitata nell'host dell'esperienza cloud (CXH) avvia il provisioning richiedendo un token di accesso per il servizio Edrs (Enterprise Device Registration Service). L'applicazione effettua la richiesta usando il plug-in Microsoft Entra Web Account Manager. In una distribuzione locale, il plug-in invia la richiesta di token al servizio token di sicurezza locale, ad esempio Active Directory Federation Services. Il servizio token di sicurezza locale autentica l'utente e determina se l'utente deve eseguire un altro fattore di autenticazione. Gli utenti devono fornire due fattori di autenticazione. In questa fase, l'utente ha già fornito un fattore di autenticazione, in genere nome utente e password. Microsoft Entra server di autenticazione a più fattori (o un servizio MFA non Microsoft) fornisce il secondo fattore di autenticazione. Il server del servizio token di sicurezza locale rilascia un token drs aziendale in caso di autenticazione a più fattori riuscita. |

| B | Dopo aver ricevuto un token di accesso EDRS, l'applicazione rileva se il dispositivo ha un sensore compatibile con la biometria Windows Hello. Se l'applicazione rileva un sensore biometrico, offre all'utente la possibilità di registrare la biometria. Dopo aver completato o ignorato la registrazione biometrica, l'applicazione richiede all'utente di creare un PIN e il movimento predefinito (e il movimento di ritorno quando usato con la biometria). L'utente fornisce e conferma il PIN. L'applicazione richiede quindi una coppia di chiavi Windows Hello for Business dal pool di pregenerazione della chiave, che include i dati di attestazione. Questa è la chiave utente (ukpub/ukpriv). |

| C | L'applicazione invia il token EDRS, ukpub, i dati di attestazione e le informazioni sul dispositivo al drs aziendale per la registrazione della chiave utente. Drs aziendale convalida che l'attestazione MFA rimanga corrente. Al termine della convalida, il servizio ripristino di emergenza dell'organizzazione individua l'oggetto dell'utente in Active Directory e scrive le informazioni chiave in un attributo multivalore. Le informazioni chiave includono un riferimento al dispositivo da cui è stato creato. Il servizio ripristino di emergenza dell'organizzazione restituisce un ID chiave all'applicazione, che rappresenta la fine della registrazione della chiave utente. |

| D | La parte relativa alla richiesta di certificato del provisioning inizia dopo che l'applicazione riceve una risposta corretta dalla registrazione della chiave. L'applicazione crea una richiesta di certificato PKCS#10. La chiave usata nella richiesta di certificato è la stessa chiave di cui è stato effettuato il provisioning sicuro. L'applicazione invia la richiesta di certificato, che include la chiave pubblica, all'autorità di registrazione del certificato ospitata nella farm Active Directory Federation Services (AD FS). Dopo aver ricevuto la richiesta di certificato, l'autorità di registrazione del certificato esegue una query in Active Directory per msDS-KeyCredentialsLink per un elenco di chiavi pubbliche registrate. |

| E | L'autorità di registrazione convalida che la chiave pubblica nella richiesta di certificato corrisponda a una chiave registrata per l'utente. Dopo aver convalidato la chiave pubblica, l'autorità di registrazione firma la richiesta di certificato usando il certificato dell'agente di registrazione. |

| F | L'autorità di registrazione invia la richiesta di certificato all'autorità di certificazione emittente dell'organizzazione. L'autorità di certificazione convalida che la richiesta di certificato sia firmata da un agente di registrazione valido e, in caso di esito positivo, rilascia un certificato e lo restituisce all'autorità di registrazione che quindi restituisce il certificato all'applicazione. |

| G | L'applicazione riceve il certificato appena emesso e lo installa nell'archivio personale dell'utente. Ciò indica la fine del provisioning. |

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per