Gestire le origini per gli aggiornamenti di protezione di Microsoft Defender Antivirus

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Antivirus Microsoft Defender

Piattaforme

- Windows

Mantenere aggiornata la protezione antivirus è fondamentale. Esistono due componenti per la gestione degli aggiornamenti della protezione per Microsoft Defender Antivirus:

- Da dove vengono scaricati gli aggiornamenti; E

- Quando gli aggiornamenti vengono scaricati e applicati.

Questo articolo descrive come specificare da dove scaricare gli aggiornamenti (questa specifica è nota anche come ordine di fallback). Per una panoramica sul funzionamento degli aggiornamenti e su come configurare altri aspetti degli aggiornamenti, ad esempio la pianificazione degli aggiornamenti, vedere l'articolo Gestire gli aggiornamenti antivirus di Microsoft Defender e applicare le linee di base.

Importante

Microsoft Defender gli aggiornamenti delle funzionalità di intelligence e della piattaforma di sicurezza antivirus vengono forniti tramite Windows Update e a partire da lunedì 21 ottobre 2019, tutti gli aggiornamenti delle informazioni di sicurezza sono firmati esclusivamente da SHA-2. I dispositivi devono essere aggiornati per supportare SHA-2 per aggiornare l'intelligence di sicurezza. Per altre informazioni, vedere Requisito di supporto per la firma del codice SHA-2 2019 per Windows e WSUS.

Ordine di fallback

In genere, gli endpoint vengono configurati per scaricare singolarmente gli aggiornamenti da un'origine primaria seguita da altre origini in ordine di priorità, in base alla configurazione di rete. Aggiornamenti vengono ottenute da origini nell'ordine specificato. Se gli aggiornamenti dall'origine corrente non sono aggiornati, l'origine successiva nell'elenco viene usata immediatamente.

Quando gli aggiornamenti vengono pubblicati, viene applicata una logica per ridurre al minimo le dimensioni dell'aggiornamento. Nella maggior parte dei casi, vengono scaricate e applicate solo le differenze tra l'aggiornamento più recente e l'aggiornamento attualmente installato (il set di differenze viene definito delta). Tuttavia, la dimensione del delta dipende da due fattori principali:

- Età dell'ultimo aggiornamento nel dispositivo; E

- Origine usata per scaricare e applicare gli aggiornamenti.

Più vecchi sono gli aggiornamenti in un endpoint, maggiore è il download. Tuttavia, è necessario considerare anche la frequenza di download. Una pianificazione degli aggiornamenti più frequente può comportare un maggiore utilizzo della rete, mentre una pianificazione meno frequente può comportare dimensioni di file più elevate per download.

Esistono cinque posizioni in cui è possibile specificare dove un endpoint deve ottenere gli aggiornamenti:

- Microsoft Update

- Servizio Windows Server Update (vedere la nota 1 di seguito)

- Microsoft Endpoint Configuration Manager

- Condivisione file di rete

- Aggiornamenti dell'intelligence di sicurezza per Microsoft Defender Antivirus e altri antimalware Microsoft (vedere la nota 2 seguente)

Nota

Intune server di aggiornamento delle definizioni interno. Se si usa SCCM/SUP per ottenere gli aggiornamenti delle definizioni per Microsoft Defender Antivirus ed è necessario accedere a Windows Update nei dispositivi client bloccati, è possibile passare alla co-gestione e scaricare il carico di lavoro di Endpoint Protection in Intune. Nei criteri antimalware configurati in Intune è disponibile un'opzione "server di aggiornamento delle definizioni interno" che è possibile impostare per l'uso di WSUS locale come origine di aggiornamento. Questa configurazione consente di controllare quali aggiornamenti dal server WU ufficiale sono approvati per l'organizzazione e consente anche di eseguire il proxy e salvare il traffico di rete verso la rete ufficiale di Windows Aggiornamenti.

I criteri e il Registro di sistema potrebbero essere elencati come intelligence di sicurezza Microsoft Malware Protection Center (MMPC), il nome precedente.

Per garantire il miglior livello di protezione, Microsoft Update consente versioni rapide, ovvero download più piccoli su base frequente. Il servizio Windows Server Update, microsoft endpoint Configuration Manager, gli aggiornamenti di Microsoft Security Intelligence e le origini degli aggiornamenti della piattaforma offrono aggiornamenti meno frequenti. Di conseguenza, il delta potrebbe essere più grande, con conseguente download più grandi.

Gli aggiornamenti della piattaforma e del motore vengono rilasciati con cadenza mensile. Gli aggiornamenti dell'intelligence per la sicurezza vengono recapitati più volte al giorno, ma questo pacchetto delta non contiene un aggiornamento del motore. Vedere Microsoft Defender Informazioni di sicurezza antivirus e aggiornamenti dei prodotti.

Importante

Se dopo Windows Server Update Service o Microsoft Update sono stati impostati gli aggiornamenti delle pagine di Intelligence per la sicurezza di Microsoft come origine di fallback, gli aggiornamenti vengono scaricati solo dagli aggiornamenti di Security Intelligence e dalla piattaforma quando l'aggiornamento corrente viene considerato non aggiornato. Per impostazione predefinita, si tratta di sette giorni consecutivi in cui non è possibile applicare gli aggiornamenti dal servizio Windows Server Update o dai servizi Microsoft Update. È tuttavia possibile impostare il numero di giorni prima che la protezione venga segnalata come non aggiornata.

A partire da lunedì 21 ottobre 2019, gli aggiornamenti delle informazioni di sicurezza e della piattaforma sono firmati esclusivamente da SHA-2. I dispositivi devono essere aggiornati per supportare SHA-2 per ottenere gli aggiornamenti più recenti dell'intelligence di sicurezza e della piattaforma. Per altre informazioni, vedere Requisito di supporto per la firma del codice SHA-2 2019 per Windows e WSUS.

Ogni origine presenta scenari tipici che dipendono dalla configurazione della rete, oltre alla frequenza con cui pubblicano gli aggiornamenti, come descritto nella tabella seguente:

| Posizione | Scenario di esempio |

|---|---|

| Servizio Windows Server Update | Si usa il servizio Windows Server Update per gestire gli aggiornamenti per la rete. |

| Microsoft Update | Si vuole che gli endpoint si connettono direttamente a Microsoft Update. Questa opzione è utile per gli endpoint che si connettono in modo irregolare alla rete aziendale o se non si usa il servizio Windows Server Update per gestire gli aggiornamenti. |

| Condivisione file | Si dispone di dispositivi non connessi a Internet, ad esempio macchine virtuali. È possibile usare l'host di macchine virtuali connesso a Internet per scaricare gli aggiornamenti in una condivisione di rete, da cui le macchine virtuali possono ottenere gli aggiornamenti. Vedere la guida alla distribuzione VDI per informazioni sull'uso delle condivisioni file negli ambienti VDI (Virtual Desktop Infrastructure). |

| Microsoft Configuration Manager | Si sta usando Microsoft Configuration Manager per aggiornare gli endpoint. |

| Aggiornamenti dell'intelligence di sicurezza e aggiornamenti della piattaforma per Microsoft Defender Antivirus e altri antimalware Microsoft (in precedenza noti come MMPC) | Assicurarsi che i dispositivi siano aggiornati per supportare SHA-2. Microsoft Defender gli aggiornamenti della piattaforma e dell'intelligence per la sicurezza antivirus vengono forniti tramite Windows Update e a partire da lunedì 21 ottobre 2019 gli aggiornamenti delle informazioni di sicurezza e della piattaforma sono firmati esclusivamente da SHA-2. Scaricare gli aggiornamenti della protezione più recenti a causa di un'infezione recente o per consentire il provisioning di un'immagine di base avanzata per la distribuzione VDI. Questa opzione in genere deve essere usata solo come origine di fallback finale e non come origine primaria. Viene usato solo se gli aggiornamenti non possono essere scaricati dal servizio Windows Server Update o da Microsoft Update per un numero di giorni specificato. |

È possibile gestire l'ordine in cui vengono usate le origini di aggiornamento con Criteri di gruppo, microsoft endpoint Configuration Manager, cmdlet di PowerShell e WMI.

Importante

Se si imposta Windows Server Update Service come percorso di download, è necessario approvare gli aggiornamenti, indipendentemente dallo strumento di gestione usato per specificare il percorso. È possibile configurare una regola di approvazione automatica con il servizio Windows Server Update, che potrebbe essere utile quando gli aggiornamenti arrivano almeno una volta al giorno. Per altre informazioni, vedere Sincronizzare gli aggiornamenti di Endpoint Protection nel servizio Windows Server Update autonomo.

Le procedure descritte in questo articolo descrivono prima di tutto come impostare l'ordine e quindi come configurare l'opzione Condivisione file se è stata abilitata.

Usare Criteri di gruppo per gestire il percorso di aggiornamento

Nel computer di gestione Criteri di gruppo aprire Criteri di gruppo Management Console, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo da configurare e quindi scegliere Modifica.

Nella Editor gestione Criteri di gruppo passare a Configurazione computer.

Selezionare Criteri e quindi Modelli amministrativi.

Espandere l'albero in Componenti> di Windows Windows Defender>Aggionza aggiornamenti e quindi configurare le impostazioni seguenti:

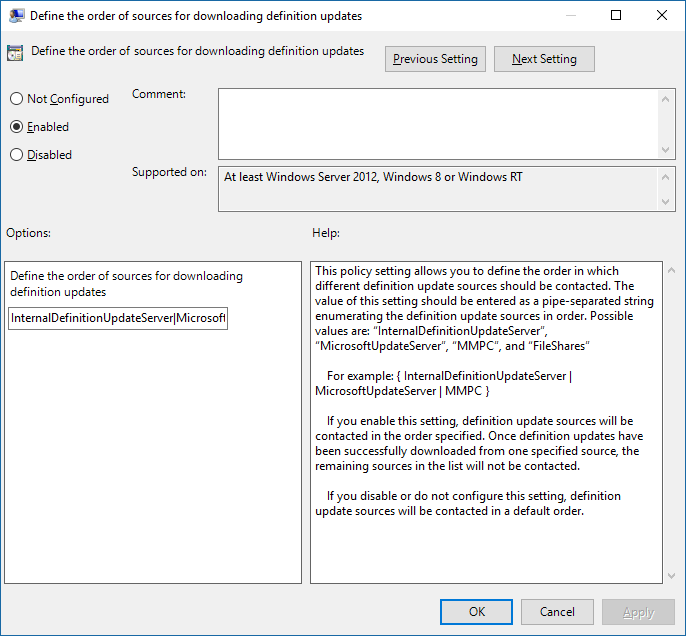

Modificare l'impostazione Definire l'ordine delle origini per il download degli aggiornamenti di Security Intelligence . Impostare l'opzione su Abilitato.

Specificare l'ordine delle origini, separato da una singola pipe, ad esempio ,

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPCcome illustrato nello screenshot seguente.Seleziona OK. Questa azione imposta l'ordine delle origini di aggiornamento della protezione.

Modificare l'impostazione Definisci condivisioni file per il download degli aggiornamenti di Security Intelligence e quindi impostare l'opzione su Abilitato.

Specificare l'origine della condivisione file. Se sono presenti più origini, specificare ogni origine nell'ordine in cui devono essere usate, separate da una singola pipe. Usare la notazione UNC standard per indicare il percorso, ad esempio:

\\host-name1\share-name\object-name|\\host-name2\share-name\object-name. Se non si immettono percorsi, questa origine viene ignorata quando la macchina virtuale scarica gli aggiornamenti.Seleziona OK. Questa azione imposta l'ordine delle condivisioni file quando viene fatto riferimento a tale origine nell'impostazione dei criteri di gruppo Definire l'ordine delle origini .

Nota

Per Windows 10, versioni 1703 fino a 1809 incluse, il percorso dei criteri è Componenti > di Windows Microsoft Defender Firma antivirus > Aggiornamenti Per Windows 10 versione 1903, il percorso dei criteri è Componenti > di Windows Microsoft Defender Antivirus > Security Intelligence Aggiornamenti

Usare Configuration Manager per gestire il percorso di aggiornamento

Per informazioni dettagliate sulla configurazione di Microsoft Configuration Manager (current branch), vedere Configurare Aggiornamenti di Intelligence per la sicurezza per Endpoint Protection.

Usare i cmdlet di PowerShell per gestire il percorso di aggiornamento

Usare i cmdlet di PowerShell seguenti per impostare l'ordine di aggiornamento.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Per altre informazioni, vedere gli articoli seguenti:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Usare i cmdlet di PowerShell per configurare ed eseguire Microsoft Defender Antivirus

- Cmdlet di Defender Antivirus

Usare Windows Management Instruction (WMI) per gestire il percorso di aggiornamento

Utilizzare il metodo Set della classe MSFT_MpPreference per le proprietà seguenti:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Per altre informazioni, vedere gli articoli seguenti:

Usare Mobile Gestione dispositivi (MDM) per gestire il percorso di aggiornamento

Vedere Policy CSP - Defender/SignatureUpdateFallbackOrder per informazioni dettagliate sulla configurazione di MDM.

Cosa succede se si usa un fornitore di terze parti?

Questo articolo descrive come configurare e gestire gli aggiornamenti per Microsoft Defender Antivirus. Tuttavia, è possibile assumere fornitori di terze parti per eseguire queste attività.

Si supponga, ad esempio, che Contoso abbia assunto Fabrikam per gestire la soluzione di sicurezza, che include Microsoft Defender Antivirus. Fabrikam usa in genere Strumentazione gestione Windows, i cmdlet di PowerShell o la riga di comando di Windows per distribuire patch e aggiornamenti.

Nota

Microsoft non testa soluzioni di terze parti per la gestione di Microsoft Defender Antivirus.

Create una condivisione UNC per l'intelligence di sicurezza e gli aggiornamenti della piattaforma

Configurare una condivisione file di rete (UNC/unità mappata) per scaricare informazioni di sicurezza e aggiornamenti della piattaforma dal sito MMPC usando un'attività pianificata.

Nel sistema per cui si vuole effettuare il provisioning della condivisione e scaricare gli aggiornamenti, creare una cartella per lo script.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Create una cartella per gli aggiornamenti delle firme.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Scaricare lo script di PowerShell da www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Selezionare Download manuale.

Selezionare Scarica il file nupkg non elaborato.

Estrarre il file.

Copiare il file

SignatureDownloadCustomTask.ps1nella cartella creata in precedenza,C:\Tool\PS-Scripts\.Usare la riga di comando per configurare l'attività pianificata.

Nota

Esistono due tipi di aggiornamenti: completo e differenziale.

Per delta x64:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Per x64 completo:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Per il delta x86:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Per x86 completo:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Nota

Quando vengono create le attività pianificate, è possibile trovarle nell'Utilità di pianificazione in

Microsoft\Windows\Windows Defender.Eseguire ogni attività manualmente e verificare di avere i dati (

mpam-d.exe,mpam-fe.exeenis_full.exe) nelle cartelle seguenti (è possibile che siano stati scelti percorsi diversi):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Se l'attività pianificata non riesce, eseguire i comandi seguenti:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Create una condivisione che punta a

C:\Temp\TempSigs, ad esempio\\server\updates.Nota

Come minimo, gli utenti autenticati devono avere accesso "Lettura". Questo requisito si applica anche ai computer di dominio, alla condivisione e a NTFS (sicurezza).

Impostare il percorso di condivisione nel criterio sulla condivisione.

Nota

Non aggiungere la cartella x64 (o x86) nel percorso. Il processo mpcmdrun.exe lo aggiunge automaticamente.

Articoli correlati

- Distribuire Microsoft Defender Antivirus

- Gestisci gli aggiornamenti in Antivirus Microsoft Defender e applica le baseline.

- Gestire gli aggiornamenti per gli endpoint non aggiornati

- Gestire gli aggiornamenti forzati basati su eventi

- Gestire gli aggiornamenti per dispositivi mobili e macchine virtuali

- Antivirus Microsoft Defender in Windows 10

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per