Ridurre le minacce con le funzionalità di sicurezza di Windows 10

Si applica a:

- Windows 10

In questo argomento viene fornita una panoramica di alcune delle minacce del firmware e del software rilevate nell'attuale panorama di sicurezza e le misure di prevenzione offerte da Windows 10 in risposta alle minacce. Per informazioni sui tipi di protezione correlati offerti da Microsoft, vedi Argomenti correlati.

| Sezione | Contenuto |

|---|---|

| Panorama delle minacce alla sicurezza | Descrive la natura attuale del panorama delle minacce alla sicurezza e illustra come Windows 10 è progettato per ridurre gli attacchi software e minacce simili. |

| Misure di prevenzione di Windows 10 che è possibile configurare | Fornisce le tabelle delle misure configurabili per la prevenzione alle minacce con i collegamenti per altre informazioni. Le funzionalità di prodotto, come Device Guard, vengono visualizzate nella tabella 1 e le opzioni di protezione della memoria, ad esempio Protezione esecuzione programmi, vengono visualizzate nella tabella 2. |

| Misure di prevenzione integrate in Windows 10 | Fornisce descrizioni delle mitigazioni Windows 10 che non richiedono alcuna configurazione, ovvero sono integrate nel sistema operativo. Ad esempio, le protezioni dell'heap e le protezioni del pool kernel sono integrate in Windows 10. |

| Informazioni su Windows 10 in relazione a Enhanced Mitigation Experience Toolkit | Viene descritto come le misure di prevenzione di Enhanced Mitigation Experience Toolkit (EMET) corrispondono alle funzionalità incorporate in Windows 10 e come convertire le impostazioni EMET in criteri di prevenzione per Windows 10. |

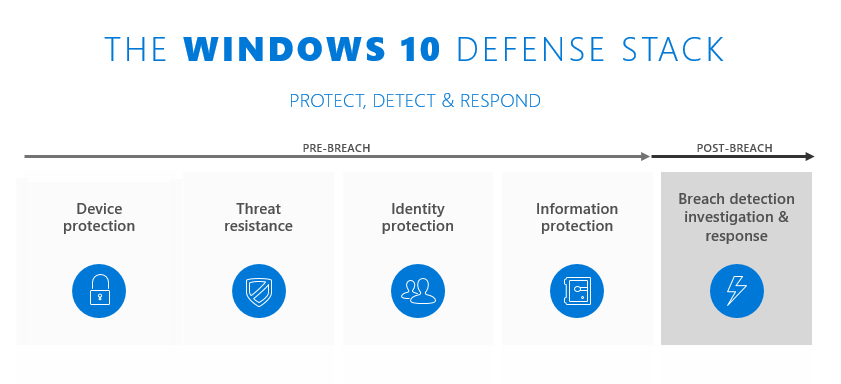

Questo argomento è incentrato sulle misure di prevenzione precedenti alla violazione con lo scopo di resistere alle minacce e proteggere il dispositivo. Queste protezioni funzionano con altre caratteristiche di sicurezza di Windows 10, come illustrato nella figura seguente:

Figura 1. Protezione dei dispositivi e resistenza alle minacce nell'ambito delle difese di sicurezza Windows 10

Panorama delle minacce alla sicurezza

Il panorama delle minacce alla sicurezza di oggi è una delle minacce aggressive e tenaci. Negli anni precedenti gli autori degli attacchi dannosi erano principalmente alla ricerca del riconoscimento da parte della community degli attacchi o del brivido di una disconnessione temporanea del sistema. Da allora, le motivazioni dell'utente malintenzionato si sono spostate verso il fare soldi, tra cui tenere in ostaggio dispositivi e dati fino a quando il proprietario non paga il riscatto richiesto. Gli attacchi moderni si concentrano sempre più sul furto della proprietà intellettuale su larga scala, sulla riduzione delle prestazioni del sistema di destinazione che può comportare perdite finanziarie e ora anche sul terrorismo informatico che minaccia la sicurezza delle persone, delle aziende e degli interessi nazionali a livello mondiale. Questi attacchi sono in genere progettati da persone altamente specializzate ed esperti in sicurezza, alcune delle quali sono alle dipendente di stati-nazione con grandi budget e risorse umane apparentemente illimitate. Minacce come queste richiedono un approccio all'altezza della sfida.

In risposta a queste considerazioni, Windows 10 Creators Update (Windows 10 versione 1703) include diverse funzionalità di sicurezza create per rendere difficile (e costoso) trovare e sfruttare le vulnerabilità del software. Queste funzionalità sono progettate per:

Eliminare intere classi di vulnerabilità

Interrompere le tecniche di sfruttamento

Limitare i danni e impedire la persistenza

Limitare l'intervallo di opportunità da sfruttare

Le sezioni seguenti forniscono informazioni più dettagliate sulle misure di prevenzione per la sicurezza in Windows 10 versione 1703.

Misure di prevenzione di Windows 10 che è possibile configurare

Le misure di prevenzione di Windows 10 che puoi configurare sono elencate nelle seguenti due tabelle. La prima tabella illustra un'ampia gamma di protezioni per i dispositivi e gli utenti dell'azienda e la seconda tabella indica i dettagli sulle protezioni specifiche della memoria, ad esempio Protezione esecuzione programmi. Le opzioni di protezione della memoria forniscono misure di prevenzione specifiche contro il malware che tenta di modificare la memoria per ottenere il controllo del sistema.

Tabella 1 Windows 10 mitigazioni che è possibile configurare

| Misura di prevenzione e minaccia corrispondente | Descrizione e collegamenti |

|---|---|

|

Windows Defender SmartScreen consente di impedire il download delle applicazioni dannose |

Windows Defender SmartScreen può controllare la reputazione di un'applicazione scaricata tramite un servizio gestito da Microsoft. La prima volta che un utente esegue un'app che ha origine da Internet, anche se l'utente l'ha copiata da un altro PC, SmartScreen verifica se l'app è priva di reputazione o è considerata dannosa e invia la risposta appropriata. Altre informazioni: Windows Defender SmartScreen, più avanti in questo argomento |

|

Credential Guard consente di evitare che gli utenti malintenzionati ottengano l'accesso tramite gli attacchi Pass-the-Hash o Pass-the-Ticket |

Credential Guard usa la sicurezza basata sulla virtualizzazione per isolare i segreti di sicurezza, ad esempio gli hash delle password NTLM o i ticket di concessione Ticket Kerberos, in modo che solo il software di sistema con privilegi possa accedervi. È incluso in Windows 10 Enterprise e Windows Server 2016. Altre informazioni: Proteggere le credenziali di dominio derivate con Credential Guard |

|

Associazione del certificato Enterprise consente di impedire gli attacchi man-in-the-middle che usano L'infrastruttura a chiave pubblica |

Associazione del certificato Enterprise ti consente di proteggere i nomi dei domini interni dal concatenamento a certificati indesiderati o a certificati rilasciati in modo fraudolento. Con l'aggiunta di certificati aziendali, è possibile "aggiungere" (associare) un certificato X.509 e la relativa chiave pubblica all'Autorità di certificazione, radice o foglia. Altre informazioni: Associazione del certificato Enterprise |

|

Device Guard consente di evitare l'esecuzione di malware o altre app non attendibili nel dispositivo |

Device Guard include un criterio di integrità del codice creato dall'utente; un elenco di app attendibili, ovvero le uniche app consentite per l'esecuzione nell'organizzazione. Device Guard include anche una potente mitigazione del sistema denominata integrità del codice protetta da hypervisor (HVCI), che usa la sicurezza basata su virtualizzazione (VBS) per proteggere il processo di convalida dell'integrità del codice in modalità kernel di Windows. HVCI presenta specifici requisiti hardware e funziona con i criteri di integrità del codice per bloccare gli attacchi anche quando hanno accesso al kernel. È incluso in Windows 10 Enterprise e Windows Server 2016. Altre informazioni: Introduzione a Device Guard |

|

Microsoft Defender Antivirus, che consente di mantenere i dispositivi privi di virus e altri malware |

Windows 10 include Microsoft Defender Antivirus, una soluzione antimalware di posta in arrivo affidabile. Microsoft Defender Antivirus è stato migliorato in modo significativo da quando è stato introdotto in Windows 8. Altre informazioni: Microsoft Defender Antivirus, più avanti in questo argomento |

|

Blocco dei tipi di carattere non attendibili consente di evitare che i tipi di carattere vengano usati in attacchi di elevazione dei privilegi |

Blocco dei tipi di carattere non attendibili è un'impostazione che ti consente di impedire agli utenti di caricare tipi di carattere "non attendibili" nella rete riducendo così gli attacchi di elevazione dei privilegi associati all'analisi dei file dei tipi di carattere. Tuttavia, a partire da Windows 10 versione 1703, questa misura di prevenzione è meno importante perché l'analisi dei tipi di carattere è isolata in un sandbox AppContainer (per un elenco di descrizioni di questo e altri tipi di pool kernel, vedi Protezioni del pool kernel, più avanti in questo argomento). Altre informazioni: Bloccare i tipi di carattere non attendibili in un'organizzazione |

|

Protezioni della memoria evita che il malware utilizzi le tecniche di modifica della memoria come i sovraccarichi buffer |

Queste misure di prevenzione, elencate nella tabella 2, facilitano la protezione contro gli attacchi basati sulla memoria, in cui il malware o altro codice modifica la memoria per ottenere il controllo di un sistema, ad esempio un malware che tenta di utilizzare i sovraccarichi del buffer per introdurre un codice eseguibile dannoso nella memoria. Nota: Un subset di app non sarà in grado di essere eseguito se alcune di queste mitigazioni sono impostate su impostazioni più restrittive. Il test consente di ottimizzare la protezione, pur permettendo l'esecuzione di queste app. Altre informazioni: Tabella 2, più avanti in questo argomento |

|

Avvio protetto UEFI consente di proteggere la piattaforma da kit di avvio e rootkit |

Avvio protetto UEFI (Unified Extensible Firmware Interface) è uno standard di sicurezza per il firmware incorporato nei PC dai produttori a partire da Windows 8. Consente di proteggere il processo di avvio e il firmware dalle manomissioni, ad esempio dall'autore di un attacco fisicamente presente o dalle forme di malware eseguite all'inizio del processo di avvio o nel kernel dopo l'avvio. Altre informazioni: UEFI e avvio protetto |

|

Antimalware ad esecuzione anticipata (ELAM, Early Launch Antimalware) consente di proteggere la piattaforma da rootkit sotto forma di driver |

Early Launch Antimalware (ELAM) è progettato per consentire l'avvio della soluzione antimalware prima di tutti i driver e le app non Microsoft. Se il malware modifica un driver di avvio, Antimalware ad esecuzione anticipata rileverà la modifica e Windows impedirà l'avvio del driver, bloccando così i rootkit basati sul driver. Altre informazioni: Antimalware ad esecuzione anticipata |

|

Attestazione dell'integrità dei dispositivi consente di impedire ai dispositivi compromessi l'accesso accesso a un'organizzazione di un'organizzazione |

Attestazione dell'integrità dei dispositivi offre un modo per verificare che i dispositivi che tentano di connettersi a una rete aziendale siano in uno stato integro, non in uno stato compromesso da malware. Dopo aver configurato DHA, le misurazioni effettive dei dati di avvio di un dispositivo possono essere controllate rispetto ai dati di avvio "integri" previsti. Se il controllo indica che un dispositivo non è integro, è possibile impedire l'accesso del dispositivo alla rete. Altre informazioni: Controllare l'integrità dei dispositivi basati su Windows 10 e Attestazione dell'integrità dei dispositivi |

Le misure di prevenzione configurabili di Windows 10 progettate per la protezione contro le modifiche della memoria richiedono un'approfondita conoscenza delle minacce e delle misure di prevenzione e di come il sistema operativo e le applicazioni gestiscono la memoria. Il processo standard per ottimizzare questi tipi di misure di prevenzione si esegue in un ambiente di testing per individuare se una determinata impostazione interferisce con le applicazioni in uso in modo da poter distribuire le impostazioni che ottimizzano la protezione mentre le app possono essere eseguite correttamente.

I professionisti IT possono chiedere agli sviluppatori di applicazioni e ai fornitori di software di fornire applicazioni che includono una protezione aggiuntiva denominata Control Flow Guard (CFG). Non è necessaria alcuna configurazione del sistema operativo, la protezione è compilata nelle applicazioni. Altre informazioni sono reperibili in Protezione del flusso di controllo.

Tabella 2 Mitigazioni configurabili Windows 10 progettate per la protezione dagli exploit di memoria

| Misura di prevenzione e minaccia corrispondente | Descrizione |

|---|---|

|

Protezione esecuzione programmi consente di impedire lo sfruttamento dei sovraccarichi del buffer |

Protezione esecuzione programmi è una funzionalità di protezione della memoria a livello di sistema disponibile nei sistemi operativi Windows. Consente al sistema operativo di contrassegnare una o più pagine di memoria come non eseguibili, impedendo l'esecuzione del codice da quell'area di memoria, per evitare lo sfruttamento dei sovraccarichi del buffer. Protezione esecuzione programmi consente di impedire l'esecuzione del codice dalle pagine di dati, ad esempio l'heap predefinito, gli stack e i pool di memoria. Anche se alcune applicazioni presentano problemi di compatibilità con DEP, la maggior parte delle applicazioni no. Altre informazioni: Protezione esecuzione programmi, più avanti in questo argomento. Criteri di gruppo impostazioni: DEP è attivato per impostazione predefinita per le applicazioni a 64 bit, ma è possibile configurare più protezioni DEP usando le impostazioni di Criteri di gruppo descritte in Opzioni di mitigazione dei processi override per applicare i criteri di sicurezza correlati alle app. |

|

SEHOP consente di impedire le sovrascritture di Structured Exception Handler |

Structured Exception Handling Overwrite Protection (SEHOP) è progettato per bloccare gli exploit che usano la tecnica di sovrascrittura Structured Exception Handler (SEH). Poiché questo meccanismo di protezione viene fornito in fase di esecuzione, consente di proteggere le app indipendentemente dal fatto che siano state compilate con i miglioramenti più recenti. Alcune applicazioni presentano problemi di compatibilità con SEHOP, quindi assicurati di testarlo nell'ambiente in uso. Altre informazioni: Structured Exception Handling Overwrite Protection, più avanti in questo argomento. Criteri di gruppo impostazione: SEHOP è attivata per impostazione predefinita per le applicazioni a 64 bit, ma è possibile configurare più protezioni SEHOP usando l'impostazione Criteri di gruppo descritta in Opzioni di mitigazione dei processi override per applicare i criteri di sicurezza correlati alle app. |

|

ASLR consente di ridurre gli attacchi di malware basati sulle posizioni di memoria previste |

La funzionalità ASLR (Address Space Layout Randomization) carica le DLL in indirizzi di memoria casuali al momento dell'avvio. Questo caricamento, di DLL specifiche, consente di attenuare il malware progettato per attaccare posizioni di memoria specifiche. Altre informazioni: Funzionalità ASLR (Address Space Layout Randomization), più avanti in questo argomento. Criteri di gruppo impostazioni: ASLR è attivato per impostazione predefinita per le applicazioni a 64 bit, ma è possibile configurare più protezioni ASLR usando le impostazioni Criteri di gruppo descritte in Opzioni di mitigazione dei processi override per applicare i criteri di sicurezza correlati alle app. |

Windows Defender SmartScreen

Windows Defender SmartScreen avvisa gli utenti se fanno clic in siti Web segnalati per malware e phishing e li protegge dal download non sicuro o dal prendere decisioni informate riguardo i download.

Per Windows 10, Microsoft ha migliorato la funzionalità di protezione SmartScreen (ora chiamata Windows Defender SmartScreen) integrando le funzionalità di reputazione delle app nel sistema operativo stesso, che consente a Windows Defender SmartScreen di controllare la reputazione dei file scaricati da Internet e avvisare gli utenti quando stanno per eseguire un file scaricato ad alto rischio. La prima volta che un utente esegue un'app che proviene da Internet, Windows Defender SmartScreen controlla la reputazione dell'applicazione usando firme digitali e altri fattori rispetto a un servizio eseguita da Microsoft. Se l'app non ha una reputazione o è nota come dannosa, Windows Defender SmartScreen avvisa l'utente o blocca completamente l'esecuzione, a seconda di come l'amministratore ha configurato Microsoft Intune o Criteri di gruppo impostazioni.

Per altre informazioni, vedere panoramica Microsoft Defender SmartScreen.

Antivirus Microsoft Defender

Microsoft Defender Antivirus in Windows 10 usa un approccio multi-avanzato per migliorare l'antimalware:

Protezione distribuita dal cloud consente di rilevare e bloccare il nuovo malware in pochi secondi, anche se il malware non è stato riconosciuto prima. Il servizio, disponibile a partire da Windows 10 versione 1703, usa risorse distribuite e machine learning per fornire la protezione agli endpoint a una velocità molto maggiore rispetto agli aggiornamenti delle firme tradizionali.

Contesto locale avanzato migliora l'identificazione del malware. Windows 10 informa Microsoft Defender Antivirus non solo sul contenuto come file e processi, ma anche sulla provenienza del contenuto, sulla posizione in cui è stato archiviato e altro ancora. Le informazioni sull'origine e la cronologia consentono a Microsoft Defender Antivirus di applicare diversi livelli di controllo a contenuti diversi.

I sensori globali completi consentono di mantenere Microsoft Defender Antivirus aggiornato e consapevole anche del malware più recente. Questo stato aggiornato viene eseguito in due modi: raccogliendo i dati di contesto locale avanzati dai punti finali e analizzando centralmente tali dati.

L'antimanomissione aiuta a proteggere Microsoft Defender antivirus stesso dagli attacchi malware. Ad esempio, Microsoft Defender Antivirus usa Processi protetti per impedire ai processi non attendibili di manomettere i componenti di Microsoft Defender Antivirus, le relative chiavi del Registro di sistema e così via. La funzionalità Processi protetti è descritta più avanti in questo argomento.

Le funzionalità a livello aziendale offrono ai professionisti IT gli strumenti e le opzioni di configurazione necessari per rendere Microsoft Defender Antivirus una soluzione antimalware di livello aziendale.

Per altre informazioni, vedi Windows Defender in Windows 10 e Panoramica di Windows Defender per Windows Server.

Per informazioni su Microsoft Defender per endpoint, un servizio che consente alle aziende di rilevare, analizzare e rispondere agli attacchi avanzati e mirati alle proprie reti, vedere Microsoft Defender per endpoint (risorse) e Microsoft Defender per endpoint (documentazione).

Protezione esecuzione programmi

Il malware dipende dalla possibilità di inserire un payload dannoso nella memoria che potrebbe essere eseguito in seguito. Non sarebbe bello se si potesse impedire l'esecuzione di malware se ha scritto in un'area che è stato allocato esclusivamente per l'archiviazione delle informazioni?

Protezione esecuzione programmi fa proprio questo, sostanzialmente riducendo l'intervallo di memoria che il malware può usare a suo vantaggio. Dep usa il bit No eXecute nelle CPU moderne per contrassegnare i blocchi di memoria come di sola lettura in modo che tali blocchi non possano essere usati per eseguire codice dannoso che può essere inserito tramite un exploit di vulnerabilità.

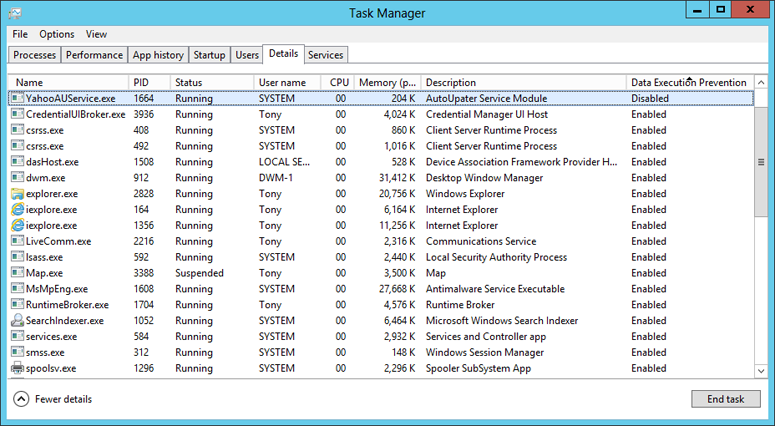

Per utilizzare Gestione attività per visualizzare le app che usano Protezione esecuzione programmi

Apri Gestione attività: premi CTRL+ALT+CANC e seleziona Gestione attività o cerca la schermata Start.

Fai clic su Altri dettagli (se necessario) e quindi sulla scheda Dettagli.

Fai clic con il pulsante destro del mouse su un'intestazione di colonna e poi su Seleziona colonne.

Nella finestra di dialogo Seleziona colonne seleziona l'ultima casella di controllo Protezione esecuzione programmi.

Fai clic su OK.

Ora puoi vedere quali processi hanno Protezione esecuzione programmi abilitato.

Figura 2. Processi in cui DEP è stato abilitato in Windows 10

Puoi usare il Pannello di controllo per visualizzare o modificare le impostazioni di Protezione esecuzione programmi.

Per utilizzare il Pannello di controllo per visualizzare o modificare le impostazioni di Protezione esecuzione programmi in un PC

Apri il Pannello di controllo, Sistema: fai clic su Start, digita Pannello di controllo sistema e premi INVIO.

Fai clic su Impostazioni di sistema avanzate, quindi sulla scheda Avanzate.

Nel casella Prestazioni fai clic su Impostazioni.

In Opzioni prestazioni, fai clic sulla scheda Protezione esecuzione programmi.

Seleziona un'opzione:

Attiva Protezione esecuzione programmi solo per i programmi e i servizi essenziali di Windows

Attiva Protezione esecuzione programmi per tutti i programmi e i servizi tranne quelli selezionati. Se si sceglie questa opzione, usare i pulsanti Aggiungi e Rimuovi per creare l'elenco di eccezioni per cui DEP non verrà attivato.

Per usare i Criteri di gruppo per controllare le impostazioni di Protezione esecuzione programmi

Puoi utilizzare l'impostazione dei Criteri di gruppo denominata Opzioni di mitigazione processo per controllare le impostazioni di Protezione esecuzione programmi. Alcune applicazioni presentano problemi di compatibilità con Protezione esecuzione programmi, quindi assicurati di testarlo nell'ambiente in uso. Per utilizzare l'impostazione dei Criteri di gruppo, vedi Eseguire l'override delle Opzioni di mitigazione processo per applicare criteri di sicurezza correlati alle app.

Structured Exception Handling Overwrite Protection

Structured Exception Handling Overwrite Protection (SEHOP) consente agli utenti malintenzionati di usare codice dannoso per sfruttare la gestione delle eccezioni strutturata (SEH), che è parte integrante del sistema e consente alle app (non dannose) di gestire le eccezioni in modo appropriato. Poiché questo meccanismo di protezione viene fornito in fase di esecuzione, consente di proteggere le applicazioni indipendentemente dal fatto che siano state compilate con i miglioramenti più recenti.

Puoi utilizzare l'impostazione dei Criteri di gruppo denominata Opzioni di mitigazione processo per controllare le impostazioni di SEHOP. Alcune applicazioni presentano problemi di compatibilità con SEHOP, quindi assicurati di testarlo nell'ambiente in uso. Per utilizzare l'impostazione dei Criteri di gruppo, vedi Eseguire l'override delle Opzioni di mitigazione processo per applicare criteri di sicurezza correlati alle app.

Funzionalità ASLR (Address Space Layout Randomization)

Una delle tecniche più comuni usata per ottenere l'accesso a un sistema è trovare una vulnerabilità in un processo privilegiato già in esecuzione, indovinare o trovare una posizione in memoria in cui si trovano importanti dati e codice di sistema e quindi sovrascrivere tali informazioni con un payload dannoso. Qualsiasi malware in grado di scrivere direttamente nella memoria di sistema potrebbe sovrascriverlo in posizioni note e prevedibili.

Con Address Space Layout Randomization (ASLR) quel tipo di attacco è molto più difficile da mettere in atto perché il modo e la posizione in cui i dati importanti vengono archiviati nella memoria sono scelti in modo casuale. Con ASLR, è più difficile per il malware trovare la posizione specifica di cui ha bisogno per attaccare. La figura 3 illustra il funzionamento di ASLR evidenziando come le posizioni nella memoria di diversi componenti critici di Windows possono cambiare tra un riavvio e l'altro.

Figura 3. ASLR in azione

Windows 10 applica ASLR in modo olistico nel sistema e aumenta il livello di entropia di molte volte rispetto alle versioni precedenti di Windows per contrastare gli attacchi sofisticati come la modifica dell'heap. I processi di applicazioni e sistemi a 64 bit possono sfruttare una quantità di spazio decisamente maggiore nella memoria rendendo ancora più difficile per il malware prevedere dove Windows 10 archivia i dati più importanti. Se usata nei sistemi con TPM, la scelta casuale della memoria di ASLR diventerà sempre più univoca nei dispositivi e in questo modo sarà ancora più difficile che un exploit riuscito in un sistema possa funzionare in modo affidabile su un altro.

È possibile usare l'impostazione Criteri di gruppo denominata Opzioni di mitigazione dei processi per controllare le impostazioni di ASLR ("Force ASLR" e "BOTTOM-up ASLR"), come descritto in Ignorare le opzioni di mitigazione dei processi per applicare i criteri di sicurezza correlati alle app.

Misure di prevenzione integrate in Windows 10

Windows 10 offre molte misure di prevenzione da minacce alla protezione contro gli exploit che sono incorporate nel sistema operativo e non necessitano di alcuna configurazione all'interno del sistema operativo. La tabella successiva descrive alcune di queste mitigazioni.

Control Flow Guard (CFG) è una mitigazione che non richiede la configurazione all'interno del sistema operativo, ma richiede a uno sviluppatore di applicazioni di configurare la mitigazione nell'applicazione quando viene compilata. Cfg è integrato in Microsoft Edge, Internet Explorer 11 e altre aree in Windows 10 e può essere integrato in molte altre applicazioni quando vengono compilate.

Tabella 3 Windows 10 mitigazioni per la protezione dagli exploit di memoria: nessuna configurazione necessaria

| Misura di prevenzione e minaccia corrispondente | Descrizione |

|---|---|

|

Protezione avanzata SMB per le condivisioni SYSVOL e NETLOGON consente di ridurre gli attacchi man-in-the-middle |

Per le connessioni client alle condivisioni predefinite SYSVOL e NETLOGON di Active Directory Domain Services sono ora richieste la firma SMB e l'autenticazione reciproca (ad esempio, Kerberos). Altre informazioni: Miglioramenti della protezione avanzata di SMB per le condivisioni SYSVOL e NETLOGON, più avanti in questo argomento. |

|

Processi protetti consente di evitare che un processo manometta un altro processo |

Con la funzionalità Processi protetti, Windows 10 impedisce ai processi non attendibili di interagire o manomettere i processi che sono stati firmati in modo speciale. Altre informazioni: Processi protetti, più avanti in questo argomento. |

|

Protezioni per le app di Windows universali screening delle app scaricabile ed esecuzione in un sandbox AppContainer |

Le app di Windows universali sono sottoposte ad attento screening prima di essere rese disponibili e vengono eseguite in un sandbox AppContainer con funzionalità e privilegi limitati. Altre informazioni: Protezioni per le app di Windows universali, più avanti in questo argomento. |

|

Protezioni heap consente di evitare lo sfruttamento dell'heap |

Windows 10 include protezioni per l'heap, ad esempio l'uso di strutture di dati interne che consentono di evitare il danneggiamento della memoria usata dall'heap. Altre informazioni: Protezioni dell'heap di Windows, più avanti in questo argomento. |

|

Protezioni del pool kernel consente di evitare lo sfruttamento della memoria di pool utilizzata dal kernel |

Windows 10 include misure di protezione per il pool di memoria utilizzata dal kernel. Ad esempio, lo scollegamento sicuro protegge da sovraccarichi del pool combinati con le operazioni di scollegamento che possono essere usate per creare un attacco. Altre informazioni: Protezioni del pool kernel, più avanti in questo argomento. |

|

Protezione del flusso di controllo consente di ridurre gli exploit basato su flusso tra posizioni del codice in memoria |

Control Flow Guard (CFG) è una mitigazione che non richiede alcuna configurazione all'interno del sistema operativo, ma è incorporata nel software quando viene compilata. È integrato in Microsoft Edge, Internet Explorer 11 e in altre aree di Windows 10. Protezione del flusso di controllo può essere integrata nelle applicazioni scritte in C o C++ o nelle applicazioni compilate con Visual Studio 2015. Per un'applicazione di questo tipo, cfg può rilevare il tentativo di un utente malintenzionato di modificare il flusso di codice previsto. Se si verifica questo tentativo, CFG termina l'applicazione. Puoi richiedere ai fornitori di software di fornire applicazioni Windows compilate con la Protezione del flusso di controllo abilitata. Altre informazioni: Protezione del flusso di controllo, più avanti in questo argomento. |

|

Protezioni integrate in Microsoft Edge (browser) consentono di ridurre molte minacce |

Windows 10 include un browser nuovissimo, Microsoft Edge, progettato per una sicurezza molto migliorata. Altre informazioni: Microsoft Edge e Internet Explorer 11, più avanti in questo argomento. |

Miglioramenti della protezione avanzata di SMB per le condivisioni SYSVOL e NETLOGON

In Windows 10 e Windows Server 2016, per le connessioni client alle condivisioni predefinite SYSVOL e NETLOGON di Active Directory Domain Services sono richieste la firma SMB (Server Message Block) e l'autenticazione reciproca (ad esempio, Kerberos). Questo requisito riduce la probabilità di attacchi man-in-the-middle. Se la firma SMB e l'autenticazione reciproca non sono disponibili, un computer che esegue Windows 10 o Windows Server 2016 non elabora Criteri di gruppo e script basati su dominio.

Nota

I valori del Registro di sistema per queste impostazioni non sono presenti per impostazione predefinita, ma le regole di protezione avanzata si applicano comunque fino a quando non sono oggetto di override da criteri di gruppo o altri valori del Registro di sistema. Per altre informazioni su questi miglioramenti della sicurezza,(anche detti protezione avanzata UNC), vedere l'articolo della Microsoft Knowledge Base 3000483 e MS15-011 & MS15-014: Hardening Criteri di gruppo.

Processi protetti

La maggior parte dei controlli di sicurezza è progettata per prevenire il punto di infezione iniziale. Tuttavia, nonostante tutti i migliori controlli preventivi, il malware potrebbe riuscire a trovare un modo per infettare il sistema. Pertanto, alcune misure di protezione sono progettati per imporre dei limiti al malware nel dispositivo. Processi protetti crea limiti di questo tipo.

Con i processi protetti, Windows 10 impedisce ai processi non attendibili di interagire o manomettere i processi che sono stati firmati in modo speciale. I processi protetti definiscono il livello di attendibilità per i processi. Ai processi meno attendibili viene impedito di interagire con quelli più attendibili e quindi di attaccarli. Windows 10 usa i processi protetti in modo più ampio nel sistema operativo e, come in Windows 8.1, li implementa in modo che possa essere usato da fornitori di antimalware di terze parti, come descritto in Protezione dei servizi antimalware. Questa facilità d'uso consente di rendere le soluzioni di sistema e antimalware meno soggette a manomissioni da parte di malware che riesce a entrare nel sistema.

Protezioni per le app di Windows universali

Quando gli utenti scaricano app di Windows universale da Microsoft Store, è improbabile che si verifichino malware perché tutte le app passano attraverso un attento processo di screening prima di essere rese disponibili nello Store. Le app che le organizzazioni compilano e distribuiscono con processi di sideload dovranno essere esaminate internamente per assicurarsi che rispondano ai requisiti di sicurezza delle organizzazioni.

Indipendentemente da come gli utenti acquisiscono le app di Windows universali, possono usarle con maggiore tranquillità. Le app di Windows universali vengono eseguite in un sandbox AppContainer con funzionalità e privilegi limitati. Ad esempio, le app di Windows universali non hanno accesso a livello di sistema, hanno interazioni strettamente controllate con le altre app e hanno accesso ai dati solo se l'utente concede esplicitamente l'autorizzazione per applicazione.

Inoltre tutte le app di Windows universali seguono il principio di sicurezza dei privilegi minimi. Le app ricevono solo i privilegi minimi necessari per eseguire le attività legittime, così, anche se l'autore di un attacco sfrutta un'app, il potenziale danno dell'exploit è molto limitato e dovrebbe essere contenuto nella sandbox. Microsoft Store visualizza le funzionalità esatte richieste dall'app (ad esempio, l'accesso alla fotocamera), insieme alla classificazione per età e all'editore dell'app.

Protezioni dell'heap di Windows

L' heap è una posizione nella memoria che Windows usa per archiviare i dati applicazione dinamici. Windows 10 continua a migliorare le precedenti progettazioni dell'heap Windows attenuando ancora di più il rischio di exploit dell'heap che potrebbero essere usati nell'ambito di un attacco.

Windows 10 include diversi importanti miglioramenti della sicurezza dell'heap:

Protezione avanzata dei metadati dell'heap per le strutture di dati interne usate dall'heap per migliorare la protezione dal danneggiamento della memoria.

La randomizzazione dell'allocazione heap, ovvero l'uso di posizioni e dimensioni casuali per le allocazioni di memoria heap, rende più difficile per un utente malintenzionato prevedere la posizione della memoria critica da sovrascrivere. In particolare Windows 10 aggiunge una variazione casuale all'indirizzo di un heap allocato di recente, che rende l'allocazione molto meno prevedibile.

Pagine di protezione heap prima e dopo blocchi di memoria, che funzionano come fili di corsa. L'autore di un attacco che vuole scrivere dopo un blocco di memoria (una tecnica comune nota come sovraccarico del buffer), dovrà sovrascrivere un guard page. Qualsiasi tentativo di modificare un guard page viene considerato un danneggiamento della memoria e Windows 10 risponde terminando immediatamente l'app.

Protezioni del pool kernel

Il kernel del sistema operativo in Windows mette da parte due pool di memoria, uno che rimane in memoria fisica ("pool non di paging") e uno che può essere impostato in ingresso e in uscita dalla memoria fisica ("pool di paging"). Esistono molte mitigazioni che sono state aggiunte nel tempo, ad esempio la codifica del puntatore della quota del processo; lookaside, senza ritardi e cookie di pagina del pool; e controlli dei limiti di PoolIndex. Windows 10 aggiunge più protezioni di protezione avanzata del pool, ad esempio i controlli di integrità, che consentono di proteggere il pool di kernel da attacchi più avanzati.

Oltre alla protezione avanzata del pool, Windows 10 include altre funzionalità di protezione avanzata del kernel:

Protezione esecuzione programmi kernel e ASLR kernel: segui gli stessi principi indicati in Protezione esecuzione programmi e Funzionalità ASLR (Address Space Layout Randomization), descritti in precedenza in questo argomento.

Analisi dei tipi di carattere in AppContainer: isola l'analisi dei tipi di carattere in un sandbox AppContainer.

Disabilitazione della macchina DOS virtuale NT (NTVDM): il modulo kernel NTVDM precedente (per l'esecuzione di applicazioni a 16 bit) è disabilitato per impostazione predefinita, il che neutralizza le vulnerabilità associate. L'abilitazione di NTVDM diminuisce la protezione contro le dereferenziazioni null e altri attacchi).

Supervisor Mode Execution Prevention (SMEP): consente di impedire al kernel (il "supervisore") di eseguire codice nelle pagine utente, una tecnica comune usata dagli utenti malintenzionati per l'elevazione dei privilegi (EOP) del kernel locale. Questa configurazione richiede il supporto del processore disponibile in Intel Ivy Bridge o nei processori successivi o in ARM con supporto PXN.

Scollegamento sicuro: aiuta a protegge dai sovraccarichi del pool combinati con operazioni di scollegamento per creare un attacco. Windows 10 include lo scollegamento sicuro globale, che estende lo scollegamento sicuro dell'heap e del pool di kernel a tutti gli utilizzi di LIST_ENTRY e include il meccanismo "FastFail" per consentire la terminazione rapida e sicura del processo.

Memoria riservata: almeno 64 KB di memoria per processi sono riservati al sistema. Le app non sono autorizzate ad allocare tale parte della memoria. Questa allocazione per il sistema rende più difficile per il malware usare tecniche come "dereferenziazione NULL" per sovrascrivere le strutture dei dati di sistema critiche in memoria.

Protezione del flusso di controllo

Quando le applicazioni vengono caricate in memoria, viene allocato spazio in base alle dimensioni del codice, alla memoria richiesta e ad altri fattori. Quando un'applicazione inizia a eseguire il codice, chiama l'altro codice che si trova in altri indirizzi di memoria. Le relazioni tra le posizioni del codice sono note, sono scritte nel codice stesso, ma prima di Windows 10, il flusso tra queste posizioni non è stato applicato, il che ha dato agli utenti malintenzionati la possibilità di modificare il flusso per soddisfare le proprie esigenze.

Questo tipo di minaccia è attenuato in Windows 10 dalla funzionalità di protezione del flusso di controllo. Quando un'applicazione attendibile compilata per usare la protezione del flusso di controllo chiama il codice, la protezione del flusso di controllo verifica che la posizione del codice chiamato sia considerata attendibile per l'esecuzione. Se la posizione non è attendibile, l'applicazione viene immediatamente terminata come potenziale rischio per la sicurezza.

Un amministratore non può configurare cfg; invece, uno sviluppatore di applicazioni può sfruttare i vantaggi di CFG configurandolo quando l'applicazione viene compilata. Pensa di chiedere agli sviluppatori di applicazioni e ai fornitori di software di fornire applicazioni Windows attendibili compilate con la protezione del flusso di controllo abilitata. Ad esempio, può essere abilitata per le applicazioni scritte in C o C++ o le applicazioni compilate con Visual Studio 2015. Per informazioni sull'abilitazione della protezione del flusso di controllo per un progetto di Visual Studio 2015, vedi Protezione del flusso di controllo.

I browser sono un punto di ingresso chiave per gli attacchi, quindi Microsoft Edge, Internet Explorer e altre funzionalità di Windows sfruttano appieno il cfg.

Microsoft Edge e Internet Explorer 11

La sicurezza del browser è un componente critico di qualsiasi strategia di sicurezza e per un buon motivo: il browser è l'interfaccia dell'utente per Internet, un ambiente con molti siti dannosi e contenuti in attesa di attacchi. La maggior parte degli utenti non può eseguire almeno parte del proprio lavoro senza un browser e molti utenti dipendono da uno. Questa situazione ha fatto del browser il mezzo più usato dagli hacker per sferrare i loro attacchi.

Tutti i browser hanno un minimo di estendibilità per operazioni che vanno al di là dell'ambito originale del browser. Due esempi comuni sono le estensioni Flash e Java che consentono l'esecuzione delle rispettive applicazioni all'interno di un browser. La sicurezza di Windows 10 ai fini dell'esplorazione web e delle applicazioni, in particolare per questi due tipi di contenuto, è una priorità.

Windows 10 include un browser nuovissimo, Microsoft Edge. Microsoft Edge è più sicuro sotto molti aspetti, in particolare:

Superficie di attacco ridotta. Nessun supporto per le estensioni binarie non Microsoft. Diversi componenti del browser con le superfici di attacco vulnerabili sono stati rimossi da Microsoft Edge. I componenti rimossi includono le modalità documento legacy e i motori di script, gli oggetti browser helper, i controlli ActiveX e Java. Tuttavia, Microsoft Edge supporta i contenuti Flash e la visualizzazione PDF per impostazione predefinita tramite le estensioni predefinite.

Esegue processi a 64 bit. Un PC a 64 bit che esegue una versione meno recente di Windows spesso la esegue in modalità compatibilità a 32 bit per supportare le estensioni meno recenti e sicure. Quando Microsoft Edge viene eseguito in un PC a 64 bit, vengono eseguiti solo i processi a 64 bit, che sono molto più sicuri contro gli exploit.

Include Memory Garbage Collection (MemGC). Questa funzionalità consente di proteggere da problemi di utilizzo senza utilizzo (UAF).

Progettato come app di Windows universale. Microsoft Edge è compartimentalizzato e viene eseguito in un AppContainer che esegue il sandboxing del browser dal sistema, dai dati e dalle altre app. IE11 in Windows 10 può anche sfruttare la stessa tecnologia AppContainer tramite la modalità protetta avanzata. Tuttavia, dato che IE11 può eseguire controlli ActiveX e oggetti browser helper, il browser e la sandbox sono esposti a una gamma molto più ampia di attacchi rispetto a Microsoft Edge.

Semplifica le attività di configurazione di sicurezza. Dato che Microsoft Edge usa una struttura di applicazione semplificata e una sola configurazione sandbox, le impostazioni di sicurezza obbligatorie sono poche. Inoltre, le impostazioni predefinite di Microsoft Edge sono allineate alle procedure consigliate per la sicurezza, rendendole più sicure per impostazione predefinita.

Oltre a Microsoft Edge, Microsoft include Internet Explorer 11 in Windows 10, principalmente per la compatibilità con i siti Web e con le estensioni binarie che non funzionano con Microsoft Edge. Non è possibile configurarlo come browser primario, ma come switchover facoltativo o automatico. Consigliamo di usare Microsoft Edge come Browser Web principale perché garantisce la compatibilità con il Web moderno e la massima sicurezza possibile.

Per i siti che richiedono la compatibilità con Internet Explorer 11, inclusi i siti che richiedono estensioni binarie e plug-in, abilitare la modalità Enterprise e usare l'elenco siti in modalità Enterprise per definire quali siti hanno la dipendenza. Con questa configurazione, quando Microsoft Edge identifica un sito che richiede IE11, verrà automaticamente aperto IE11.

Funzioni che i fornitori di software possono utilizzare per creare misure di prevenzione nelle app

Alcune protezioni disponibili in Windows 10 vengono fornite tramite funzioni che possono essere chiamate da app o altri software. Un software di questo tipo è meno probabile che fornisca varchi per gli exploit. Se si lavora con un fornitore di software, è possibile richiedere che includano queste funzioni orientate alla sicurezza nell'applicazione. Nella tabella seguente sono elencati alcuni tipi di misure di prevenzione e le funzioni corrispondenti orientate alla protezione che possono essere utilizzate nelle app.

Nota

La protezione del flusso di controllo è una misura di prevenzione importante che gli sviluppatori possono includere nel software al momento della compilazione. Per altre informazioni, vedi Protezione del flusso di controllo nelle sezioni precedenti di questo argomento.

Tabella 4 Funzioni disponibili per gli sviluppatori per la creazione di mitigazioni nelle app

| Misura di prevenzione | Funzione |

|---|---|

| Restrizione codice dinamico MemProt |

Funzione UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON] |

| Restrizioni di caricamento immagine LoadLib |

Funzione UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON] |

| Restrizione processo figlio per limitare la possibilità di creare processi figlio |

Funzione UpdateProcThreadAttribute [PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY] |

| Restrizione integrità codice per limitare il caricamento dell'immagine |

Funzione SetProcessMitigationPolicy [ProcessSignaturePolicy] |

| Restrizione disabilitazione chiamate di sistema Win32k per limitare la capacità di utilizzare NTUser e GDI |

Funzione SetProcessMitigationPolicy [ProcessSystemCallDisablePolicy] |

| ASLR con entropia elevata per un massimo di 1 TB di varianza nelle allocazioni di memoria |

Funzione UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON] |

| Controlli di handle rigorosi per generare un'eccezione immediata sul riferimento di handle non valido |

Funzione UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON] |

| Disabilitare il punto di estensione per bloccare l'uso di determinati punti di estensione di terze parti |

Funzione UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON] |

| Terminazione dell'heap in caso di danneggiamento per proteggere il sistema da un heap danneggiato |

Funzione UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON] |

Informazioni su Windows 10 in relazione a Enhanced Mitigation Experience Toolkit

Si potrebbe già avere familiarità con Enhanced Mitigation Experience Toolkit (EMET), che dal 2009 offre varie mitigazioni degli exploit e un'interfaccia per la configurazione di tali mitigazioni. È possibile usare questa sezione per comprendere in che modo le mitigazioni EMET sono correlate a tali mitigazioni in Windows 10. Molte delle mitigazioni di EMET sono state integrate in Windows 10, alcune con miglioramenti aggiuntivi. Tuttavia, alcune mitigazioni EMET comportano costi a prestazioni elevate o sembrano essere relativamente inefficaci rispetto alle minacce moderne e pertanto non sono state inserite in Windows 10.

Poiché molte delle mitigazioni e dei meccanismi di sicurezza di EMET esistono già in Windows 10 e sono state migliorate, in particolare quelle valutate per avere un'efficacia elevata nella mitigazione dei bypass noti, la versione 5.5x è stata annunciata come versione principale finale per EMET (vedere Enhanced Mitigation Experience Toolkit).

Nella tabella seguente sono elencate le funzionalità EMET in relazione alle funzionalità di Windows 10.

Tabella 5 Funzionalità EMET in relazione alle funzionalità di Windows 10

| Funzionalità EMET specifiche | Come queste funzionalità EMET vengono mappate alle funzionalità di Windows 10 |

|---|---|

| DEP, SEHOP e ASLR sono inclusi in Windows 10 come funzionalità configurabili. Vedere la tabella 2, più indietro in questo argomento. È possibile installare il modulo PowerShell ProcessMitigations per convertire le impostazioni EMET per queste funzionalità in criteri che è possibile applicare a Windows 10. | |

| LoadLib e MemProt sono supportati in Windows 10 per tutte le applicazioni scritte per utilizzare queste funzioni. Vedi la tabella 4, più indietro in questo argomento. | |

| Pagina null | Le mitigazioni per questa minaccia sono integrate in Windows 10, come descritto nell'elemento "Prenotazioni memoria" nelle protezioni del pool di kernel, più indietro in questo argomento. |

| Windows 10 non include mitigazioni mappate in modo specifico a queste funzionalità EMET perché hanno un impatto basso nel panorama attuale delle minacce e non aumentano significativamente la difficoltà di sfruttare le vulnerabilità. Microsoft si impegna a monitorare l'ambiente di sicurezza non appena si presentano nuovi exploit ed eseguire le operazioni per la protezione avanzata del sistema operativo contro essi. | |

| Misura di prevenzione di Windows 10 con le applicazioni compilate con Misura di prevenzione, come descritto in Misura di prevenzione, più indietro in questo argomento. |

Conversione di un file di impostazioni XML EMET in criteri di prevenzione di Windows 10

Uno dei punti di forza di EMET è che consente di importare ed esportare le impostazioni di configurazione per le mitigazioni EMET come file di impostazioni XML per una distribuzione semplice. Per generare i criteri di prevenzione per Windows 10 da un file di impostazioni XML EMET puoi installare il modulo ProcessMitigations PowerShell. In una sessione PowerShell con privilegi elevati, esegui questo cmdlet:

Install-Module -Name ProcessMitigations

Il cmdlet Get-ProcessMitigation ottiene le impostazioni correnti delle misure di prevenzione dal Registro di sistema o da un processo in esecuzione oppure può salvare tutte le impostazioni in un file XML.

Per ottenere le impostazioni correnti in tutte le istanze in esecuzione di notepad.exe:

Get-ProcessMitigation -Name notepad.exe -RunningProcess

Per ottenere le impostazioni correnti nel Registro di sistema per notepad.exe:

Get-ProcessMitigation -Name notepad.exe

Per ottenere le impostazioni correnti per il processo in esecuzione con pid 1304:

Get-ProcessMitigation -Id 1304

Per ottenere tutte le impostazioni di prevenzione dei processi dal Registro di sistema e salvarle nel file XML settings.xml:

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

Il cmdlet Set-ProcessMitigation può abilitare e disabilitare le misure di prevenzione dei processi o impostarle in blocco da un file XML.

Per ottenere la prevenzione dei processi corrente per "notepad.exe" dal Registro di sistema e abilitare MicrosoftSignedOnly e disabilitare MandatoryASLR:

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

Per impostare le misure di prevenzione dei processi da un file XML (che può essere generato da get-ProcessMitigation - RegistryConfigFilePath settings.xml):

Set-ProcessMitigation -PolicyFilePath settings.xml

Per impostare il valore predefinito di sistema come MicrosoftSignedOnly:

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

Il cmdlet ConvertTo-ProcessMitigationPolicy converte i formati di file dei criteri di prevenzione. La sintassi è:

ConvertTo-ProcessMitigationPolicy -EMETFilePath <String> -OutputFilePath <String> [<CommonParameters>]

Esempi:

Convertire le impostazioni EMET in impostazioni di Windows 10: puoi eseguire ConvertTo-ProcessMitigationPolicy e fornire un file di impostazioni XML EMET come input, il quale genera un file dei risultati delle impostazioni delle misure di prevenzione di Windows 10. Ad esempio:

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xmlControllare e modificare le impostazioni convertite (file di output): altri cmdlet consentono di applicare, enumerare, abilitare, disabilitare e salvare le impostazioni nel file di output. Ad esempio, questo cmdlet attiva SEHOP e disattiva le impostazioni MandatoryASLR e DEPATL del Registro di sistema per il Blocco note di Windows:

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATLConvertire le impostazioni di riduzione della superficie di attacco (ASR) in un file di criteri di integrità del codice: se il file di input contiene impostazioni per la mitigazione della riduzione della superficie di attacco (ASR) di EMET, il convertitore creerà anche un file di criteri di integrità del codice. In questo caso, è possibile completare il processo di unione, controllo e distribuzione per i criteri di integrità del codice. Per altre informazioni, vedere Distribuzione dei criteri di controllo delle app per le aziende. Questo completamento abiliterà le protezioni su Windows 10 equivalenti alle protezioni ASR di EMET.

Convertire le impostazioni di attendibilità del certificato in regole di aggiunta del certificato dell'organizzazione: se si dispone di un file XML "Attendibilità certificato" EMET (file di regole di aggiunta), è anche possibile usare ConvertTo-ProcessMitigationPolicy per convertire il file delle regole di aggiunta in un file di regole di aggiunta del certificato enterprise. Quindi puoi completare l'abilitazione del file come descritto in Associazione del certificato Enterprise. Ad esempio:

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

Prodotti correlati a EMET

Microsoft Consulting Services (MCS) e Microsoft Support/Premier Field Engineering (PFE) offrono una gamma di opzioni per EMET, il supporto per EMET e prodotti correlati EMET di report e controllo, quali ad esempio EMET Enterprise Reporting Service (ERS). Per tutti i clienti aziendali che attualmente usano tali prodotti o che sono interessati a funzionalità simili, è consigliabile valutare Microsoft Defender per endpoint.