Creazione dei criteri di assegnazione di tag appid WDAC

Nota

Alcune funzionalità di Windows Defender controllo delle applicazioni (WDAC) sono disponibili solo in versioni specifiche di Windows. Altre informazioni sulla disponibilità delle funzionalità Windows Defender Controllo applicazioni.

Creare i criteri usando la Creazione guidata WDAC

È possibile usare la Creazione guidata controllo applicazione (WDAC) Windows Defender e i comandi di PowerShell per creare un criterio di controllo dell'applicazione e convertirlo in un criterio AppIdTagging. La Creazione guidata WDAC è disponibile per il download nel sito del programma di installazione della Procedura guidata WDAC. Questi comandi di PowerShell sono disponibili solo nelle piattaforme supportate elencate nella Guida all'assegnazione di tag AppId.

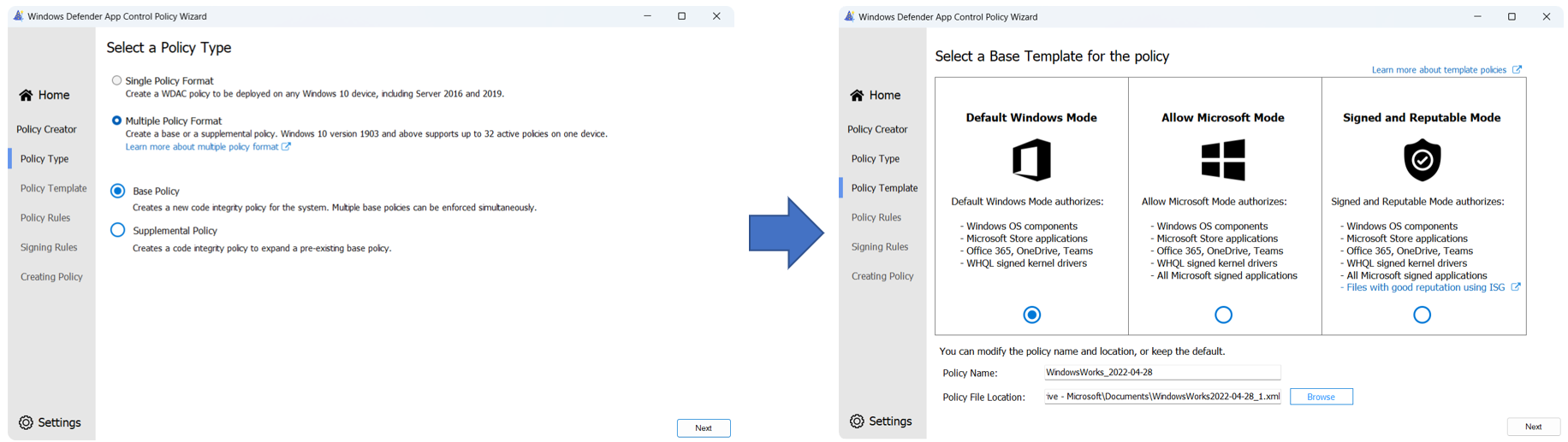

Creare un nuovo criterio di base usando i modelli:

Iniziare con l'attività Creatore di criteri e selezionare Formato criteri multipli e Criteri di base. Selezionare il modello di base da usare per i criteri. L'esempio seguente mostra a partire dal modello Modalità Windows predefinita e si basa su queste regole.

Nota

Se i criteri di assegnazione di tag AppId si basano sui modelli di base o non consentono processi predefiniti di Windows, si noteranno significative regressioni delle prestazioni, soprattutto durante l'avvio. Per questo motivo, è consigliabile compilare i modelli di base. Per altre informazioni sul problema, vedere Il problema noto relativo all'assegnazione di tag AppId.

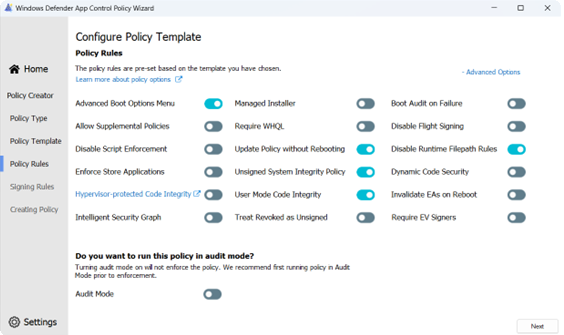

Impostare le opzioni delle regole seguenti usando gli interruttori della procedura guidata:

Creare regole personalizzate:

Selezionando il

+ Custom Rulespulsante viene aperto il pannello Regole personalizzate. La procedura guidata supporta cinque tipi di regole di file:- Regole del server di pubblicazione: creare una regola basata sulla gerarchia del certificato di firma. Inoltre, il nome file e la versione originali possono essere combinati con il certificato di firma per una maggiore sicurezza.

- Regole di percorso: creare una regola in base al percorso di un file o di una cartella padre. Le regole di percorso supportano i caratteri jolly.

- Regole dell'attributo file: creare una regola basata sulle proprietà non modificabili di un file, ad esempio il nome file originale, la descrizione del file, il nome del prodotto o il nome interno.

- Regole del nome dell'app del pacchetto: creare una regola in base al nome della famiglia di pacchetti di un appx/msix.

- Regole hash: creare una regola basata sull'hash PE Authenticode di un file.

Per altre informazioni sulla creazione di nuove regole del file di criteri, vedere le linee guida fornite nella sezione relativa alla creazione di regole del file di criteri.

Converti in criteri di assegnazione di tag AppId:

Dopo che la procedura guidata ha compilato il file dei criteri, aprire il file in un editor di testo e rimuovere l'intero blocco di testo "Value=131" SigningScenario. L'unico scenario di firma rimanente deve essere "Value=12", ovvero la sezione dell'applicazione in modalità utente. Aprire quindi PowerShell in un prompt con privilegi elevati ed eseguire il comando seguente. Sostituire la coppia di Key-Value AppIdTagging per lo scenario:

Set-CIPolicyIdInfo -ResetPolicyID -FilePath .\AppIdPolicy.xml -AppIdTaggingPolicy -AppIdTaggingKey "MyKey" -AppIdTaggingValue "MyValue"Il GUID policyID viene restituito dal comando di PowerShell in caso di esito positivo.

Creare i criteri usando PowerShell

Usando questo metodo, è possibile creare un criterio di assegnazione di tag AppId direttamente usando i comandi di PowerShell di WDAC. Questi comandi di PowerShell sono disponibili solo nelle piattaforme supportate elencate nella Guida all'assegnazione di tag AppId. In un'istanza elevate di PowerShell:

Creare una regola AppId per i criteri in base a una combinazione della catena di certificati di firma e della versione dell'applicazione. Nell'esempio seguente il livello è stato impostato su SignedVersion. Qualsiasi livello di regola del file WDAC può essere usato nelle regole AppId:

$rule = New-CiPolicyRule -Level SignedVersion -DriverFilePath <path_to_application>Creare i criteri di assegnazione di tag AppId. Sostituire la coppia di Key-Value AppIdTagging per lo scenario:

New-CIPolicy -rules $rule -FilePath .\AppIdPolicy.xml -AppIdTaggingPolicy -AppIdTaggingKey "MyKey" -AppIdTaggingValue "MyValue"Impostare le opzioni delle regole per il criterio:

Set-RuleOption -Option 0 .\AppIdPolicy.xml # Usermode Code Integrity (UMCI) Set-RuleOption -Option 16 .\AppIdPolicy.xml # Refresh Policy no Reboot Set-RuleOption -Option 18 .\AppIdPolicy.xml # (Optional) Disable FilePath Rule ProtectionSe si usano regole di percorso file, è possibile impostare l'opzione 18. In caso contrario, non è necessario.

Impostare il nome e l'ID nei criteri, utile per il debug futuro:

Set-CIPolicyIdInfo -ResetPolicyId -PolicyName "MyPolicyName" -PolicyId "MyPolicyId" -AppIdTaggingPolicy -FilePath ".\AppIdPolicy.xml"Il GUID policyID viene restituito dal comando di PowerShell in caso di esito positivo.

Distribuire per i test locali

Dopo aver creato i criteri di assegnazione di tag AppId nei passaggi precedenti, è possibile distribuire i criteri nel computer locale per il test prima di distribuire in modo ampio i criteri agli endpoint:

A seconda del metodo di distribuzione, convertire il codice xml in binario:

Convertfrom-CIPolicy .\policy.xml ".\{PolicyIDGUID}.cip"Facoltativamente, distribuirlo per i test locali:

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\ ./RefreshPolicy.exeRefreshPolicy.exe è disponibile per il download dall'Area download Microsoft.

Passaggi successivi

Per altre informazioni sul debug e sull'ampia distribuzione dei criteri di assegnazione di tag AppId, vedere Debug dei criteri AppId e Distribuzione dei criteri AppId.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per